信息网络安全 ›› 2019, Vol. 19 ›› Issue (5): 30-37.doi: 10.3969/j.issn.1671-1122.2019.05.004

5G网络下可证安全的TPKC-CLPKC异构混合签密方案

- 西北师范大学计算机科学与工程学院,甘肃兰州 730070

-

收稿日期:2019-01-15出版日期:2019-05-10发布日期:2020-05-11 -

作者简介:作者简介:张玉磊(1979—),男,甘肃,副教授,博士,主要研究方向为密码学、云计算安全;骆广萍(1995—),女,吉林,硕士研究生,主要研究方向为密码学;王欢(1991—),女,河北,硕士研究生,主要研究方向为信息安全;刘祥震(1993—),男,山东,硕士研究生,主要研究方向为信息安全。

-

基金资助:国家自然科学基金[61163038,61262056];甘肃省高等学校科研项目[2017A-003,2018A-207]

TPKC-CLPKC Heterogeneous Hybrid Signcryption Scheme under 5G Network

Yulei ZHANG( ), Guangping LUO, Huan WANG, Xiangzhen LIU

), Guangping LUO, Huan WANG, Xiangzhen LIU

- College of Computer Science and Engineering, Northwest Normal University, Lanzhou GanSu 730070, China

-

Received:2019-01-15Online:2019-05-10Published:2020-05-11

摘要:

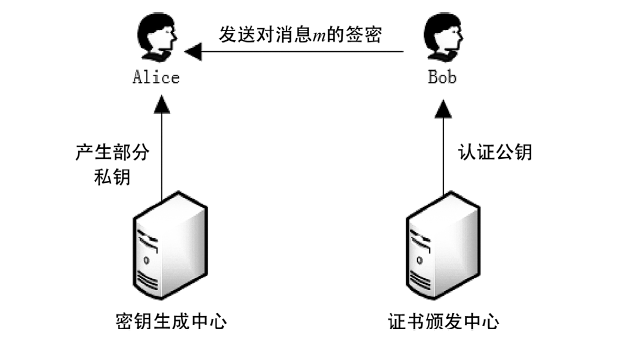

异构签密能够实现异构密码环境下数据的机密性和不可伪造性。分析现有的异构签密方案,发现它们运算速度较慢,适合加密短消息,而混合签密具有高效封装对称密钥和安全传输数据的优势。文章提出一个5G网络下传统公钥密码系统(TPKC)与无证书公钥密码系统(CLPKC)的异构混合签密方案。该方案不仅能够保证TPKC和CLPKC通信的机密性和认证性,而且能够处理TPKC-CLPKC异构密码环境下任意长度的消息,运算速度较快。在随机预言模型下,基于双线性Diffie-Hellman困难假设、计算Diffie-Hellman困难假设和离散对数困难问题,通过实验证明该方案能实现适应性即选择密文攻击下的密文不可区分性和适应选择消息下的不可伪造性。

中图分类号:

引用本文

张玉磊, 骆广萍, 王欢, 刘祥震. 5G网络下可证安全的TPKC-CLPKC异构混合签密方案[J]. 信息网络安全, 2019, 19(5): 30-37.

Yulei ZHANG, Guangping LUO, Huan WANG, Xiangzhen LIU. TPKC-CLPKC Heterogeneous Hybrid Signcryption Scheme under 5G Network[J]. Netinfo Security, 2019, 19(5): 30-37.

| [1] | CRAMER R, SOUR V.Design and Analysis of Practical Public-key Encryption Schemes Secure Against Adaptive Chosen Ciphertext Attack[J]. Society for Industrial and Applied Mathematics, 2004, 33(1): 167-226. |

| [2] | DENT A W.Hybrid Signcryption Schemes with Outsider Security[C]//LNCS. 8th International Conference on Information Security, October 1, 2005, Heidelberg , Grmany . Berlin: Springer, 2005: 203-217. |

| [3] | DENT A W.Hybrid Signcryption Schemes with Insider Security[C]//LNCS. 8th International Conference on Information Security, October 1, 2005, Heidelberg, Germany. Berlin: Springer, 2005: 253-266. |

| [4] | LIA F, SHIRASE M, TAKAGI T.Certificateless Hybrid Signcryption[C]//LNCS. 9th International Conference on Information Security, October 1, 2009, Heidelberg, Germany. Berlin: Springer, 2009: 112-123. |

| [5] | LIA F, SHIRASE M, TAKAGI T.Identity-based Hybrid Signcryption[C]//IEEE. 4th International Conference on Availability Reliability and Security, March 16, 2009, Fukuoka, Japan. New York: IEEE, 2009: 534-539. |

| [6] | YU Huifang, YANG Bo.Provably Secure Certificateless Hybrid Signcryption[J]. Chinese Journal of Computers, 2015, 38(4): 804-813. |

| 俞惠芳,杨波.可证安全的无证书混合签密[J].计算机学报,2015,38(4):804-813. | |

| [7] | ZHOU Yanwei, YANG Bo, WANG Qinglong.Provably Secure Leakage-resilient Certificateless Hybrid Signcryption Scheme[J]. Journal of software, 2016, 27(11): 2898-2911. |

| 周彦伟,杨波,王青龙.可证安全的抗泄露无证书混合签密机制[J].软件学报,2016,27(11):2898-2911. | |

| [8] | SUN Yinxia and LI Hui. Efficient Signcryption between TPKC and IDPKC and Its Multi-receiver Construction[J]. Science China Information Sciences, 2010, 53(3): 557-566. |

| [9] | HUANG Qiong, WONG D S, YANG Guomin.Heterogeneous Signcryption with Key Privacy[J]. The Computer Journal, 2011, 54(4): 525-536. |

| [10] | LIU Jingwei, ZHANG Lihuan, SUN Rong.Mutual Signcryption Schemes under Heterogeneous Systems[J]. Journal of Electronics & Information Technology, 2016, 38(11): 2948-2953. |

| 刘景伟,张俐欢,孙蓉.异构系统下的双向签密方案[J]. 电子与信息学报,2016,38(11):2948-2953. | |

| [11] | ZHANG Yulei, WANG Huan, LIU Wenjing, et al.Security Analysis and Improvement of Matual Signcryption Schemes under Heterogeneous Systems[J]. Journal of Electronics & Information Technology, 2017, 39(12): 3045-3050. |

| 张玉磊,王欢,刘文静,等.异构双向签密方案的安全性分析和改进[J]. 电子与信息学报,2017,39(12):3045-3050. | |

| [12] | LI F, HAN Y, JIN C.Practical Signcryption for Secure Communication of Wireless Sensor Networks[J]. Wireless Personal Communications, 2016, 89(4): 1391-1412. |

| [13] | LI F, ZHENG Z, JIN C.Secure and Efficient Data Transmission in the Internet of Things[J]. Telecommunication Systems, 2016, 62(1): 111-122. |

| [14] | ZHANG Yulei, WANG Huan, MA Yanli, et al.Provable and Secure Traditional Public Key Infrastructure-certificateless Public Key Heterogeneous Aggregate Signcryption Scheme[J]. Journal of Electronics & Information Technology, 2018, 40(5): 1079-1086. |

| 张玉磊,王欢,马彦丽,等.可证安全的传统公钥密码-无证书公钥密码异构聚合签密方案[J].电子与信息学报,2018,40(5):1079-1086. | |

| [15] | DAVID P, JACQUES S .Security Arguments for Digital Signatures and Blind Signatures[J]. Journal of Cryptology, 2000, 13(3): 361-396. |

| [16] | DING Chao, Research Status and Development Trend of 5G Network Technology[J]. Digital Communication World, 2018(4): 131-132. |

| 丁超. 5G网络技术研究现状和发展趋势[J].数字通信世界,2018,(4):131-132. | |

| [17] | FENG Dengguo, XU Jing, LAN Xiao.Study on 5G Mobile Communication Network Security[J]. Journal of Software, 2018, 29(6): 1813-1825. |

| 冯登国,徐静,兰晓. 5G移动通信网络安全研究[J].软件学报,2018,29(6):1813-1825. | |

| [18] | WANG Caifen, LIU Chao, LI Yahong.Two-way and Anonymous Heterogeneous Signcryption Scheme between PKI and IBC[J]. Journal on Communications, 2017, 38(10): 10-17. |

| 王彩芬,刘超,李亚红.基于PKI 和 IBC 的双向匿名异构签密方案[J].通信学报,2017,38(10):10-17. | |

| [19] | LI Chenyi, ZHANG Yulei, ZHANG Yongjie, et al.Efficient TPKC→IDPKC Heterogeneous Signcryption Scheme[J]. Computer Engineering and Applications, 2018, 54(2): 125-130. |

| 李臣意,张玉磊,张永洁,等.高效的TPKC→IDPKC的异构签密方案[J].计算机工程与应用,2018,54(2):125-130. | |

| [20] | WANG Zhen, MA Zhaofeng, LUO Shoushan.Identity-based Efficient Authentication and Key Agreement Protocol for Mobile Internet[J]. Journal on Communications, 2017, 38(8): 19-27. |

| 王真,马兆丰,罗守山.基于身份的移动互联网高效认证密钥协商协议[J].通信学报,2017,38(8):19-27. |

| [1] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [2] | 刘敏, 陈曙晖. 基于关联融合的VoLTE流量分析研究[J]. 信息网络安全, 2020, 20(4): 81-86. |

| [3] | 边玲玉, 张琳琳, 赵楷, 石飞. 基于LightGBM的以太坊恶意账户检测方法[J]. 信息网络安全, 2020, 20(4): 73-80. |

| [4] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [5] | 傅智宙, 王利明, 唐鼎, 张曙光. 基于同态加密的HBase二级密文索引方法研究[J]. 信息网络安全, 2020, 20(4): 55-64. |

| [6] | 王蓉, 马春光, 武朋. 基于联邦学习和卷积神经网络的入侵检测方法[J]. 信息网络安全, 2020, 20(4): 47-54. |

| [7] | 董晓丽, 商帅, 陈杰. 分组密码9轮Rijndael-192的不可能差分攻击[J]. 信息网络安全, 2020, 20(4): 40-46. |

| [8] | 郭春, 陈长青, 申国伟, 蒋朝惠. 一种基于可视化的勒索软件分类方法[J]. 信息网络安全, 2020, 20(4): 31-39. |

| [9] | 陈璐, 孙亚杰, 张立强, 陈云. 物联网环境下基于DICE的设备度量方案[J]. 信息网络安全, 2020, 20(4): 21-30. |

| [10] | 江金芳, 韩光洁. 无线传感器网络中信任管理机制研究综述[J]. 信息网络安全, 2020, 20(4): 12-20. |

| [11] | 刘建伟, 韩祎然, 刘斌, 余北缘. 5G网络切片安全模型研究[J]. 信息网络安全, 2020, 20(4): 1-11. |

| [12] | 刘鹏, 何倩, 刘汪洋, 程序. 支持撤销属性和外包解密的CP-ABE方案[J]. 信息网络安全, 2020, 20(3): 90-97. |

| [13] | 宋宇波, 樊明, 杨俊杰, 胡爱群. 一种基于拓扑分析的网络攻击流量分流和阻断方法[J]. 信息网络安全, 2020, 20(3): 9-17. |

| [14] | 王腾飞, 蔡满春, 芦天亮, 岳婷. 基于iTrace_v6的IPv6网络攻击溯源研究[J]. 信息网络安全, 2020, 20(3): 83-89. |

| [15] | 张艺, 刘红燕, 咸鹤群, 田呈亮. 基于授权记录的云存储加密数据去重方法[J]. 信息网络安全, 2020, 20(3): 75-82. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||