信息网络安全 ›› 2019, Vol. 19 ›› Issue (5): 22-29.doi: 10.3969/j.issn.1671-1122.2019.05.003

DDoS攻击中的IP源地址伪造协同处置方法

- 1. 国家计算机网络应急技术处理协调中心安徽分中心,安徽合肥 230041

2. 安徽电信网络安全操作中心,安徽合肥 230031

3. 中国科学技术大学网络空间安全学院,安徽合肥 230027

4. 安徽省电子产品监督检验所(安徽省信息安全测评中心),安徽合肥 230061

-

收稿日期:2019-03-04出版日期:2019-05-10发布日期:2020-05-11 -

作者简介:作者简介:张可(1986—),男,安徽,高级工程师,硕士,主要研究方向为网络与信息安全;汪有杰(1981—),男,安徽,工程师,本科,主要研究方向为网络与信息安全;程绍银(1981—),男,安徽,讲师,博士,主要研究方向为网络安全;王理冬(1980—),男,安徽,高级工程师,硕士,主要研究方向为网络与信息安全。

-

基金资助:安徽省自然科学基金[1208085QF112];量子通信与量子计算机重大项目安徽省引导性项目[AHY150400]

Intrusion Collaborative Disposal Method of Spoofed IP Address in DDoS Attacks

Ke ZHANG1( ), Youjie WANG2, Shaoyin CHENG3, Lidong WANG4

), Youjie WANG2, Shaoyin CHENG3, Lidong WANG4

- 1. Anhui Branch, National Computer Network Emergency Response Technical Team, Hefei Anhui 230041, China

2. Anhui Telecom Network Security Operation Center, Hefei Anhui 230031, China

3. School of Cyber Security, University of Science and Technology of China, Hefei Anhui 230027, China

4. Anhui Institute of Electronic Products Supervision and Inspection(Anhui Information Security Testing Evaluation Center),Hefei Anhui 230061, China

-

Received:2019-03-04Online:2019-05-10Published:2020-05-11

摘要:

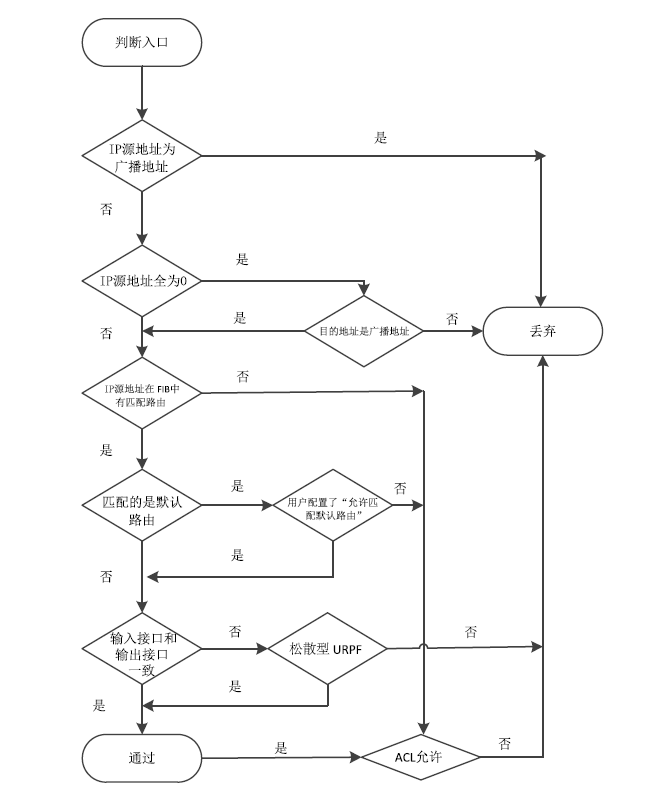

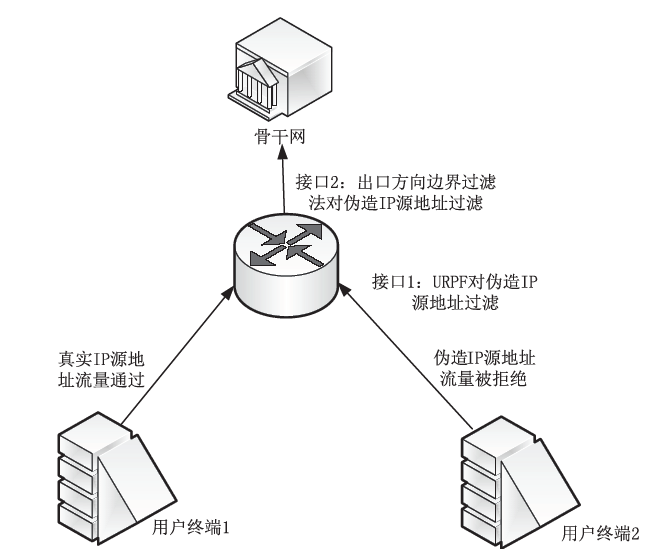

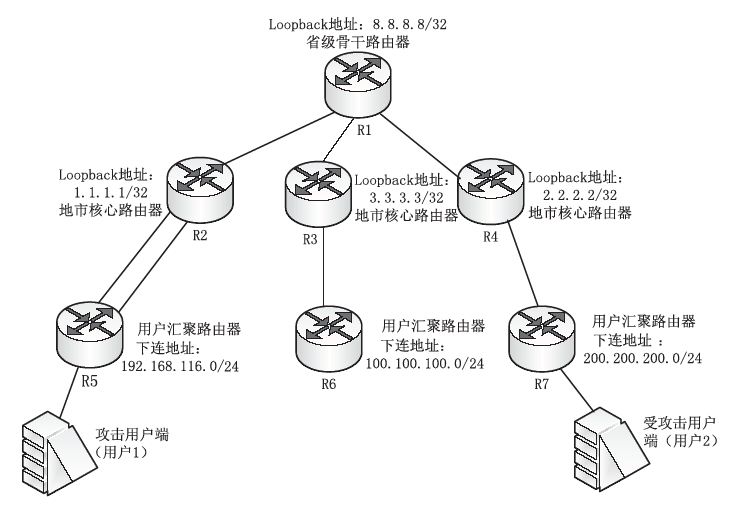

IP源地址伪造是多种DDoS攻击的基础,给安全事件的溯源和响应处置造成了很大困难。URPF主要用于防止基于源地址欺骗的网络攻击行为,边界过滤法用于对来自网络内部的数据包进行检查。基于基础电信运营企业网络,文章提出了基于URPF技术和边界过滤法的IP源地址伪造协同处置方法,可在网内和边界出口双重过滤伪造IP源地址。实验结果表明,该方法有效阻止了IP源地址伪造流量。某省电信骨干网大规模应用后,CNCERT监测数据证实骨干路由器已无本地伪造流量和跨域伪造流量出现。

中图分类号:

引用本文

张可, 汪有杰, 程绍银, 王理冬. DDoS攻击中的IP源地址伪造协同处置方法[J]. 信息网络安全, 2019, 19(5): 22-29.

Ke ZHANG, Youjie WANG, Shaoyin CHENG, Lidong WANG. Intrusion Collaborative Disposal Method of Spoofed IP Address in DDoS Attacks[J]. Netinfo Security, 2019, 19(5): 22-29.

| [1] | PENG Tao, LECKIE C, RAMAMOHANARAO K.Survey of Network-based Defense Mechanisms Countering the DoS and DDoS Problems[J]. ACM Compute Surveys, 2007, 39(1): 1-42. |

| [2] | ZHANG Yongzheng, XIAO Jun, YUN Xiaochun, et al.DDoS Attacks Detection and Control Mechanisms[J]. Journal of Software, 2012, 23(8): 2058-2072. |

| [3] | CHI Shuiming, ZHOU Suhang.Research on Defend Against DDoS Attacks[J]. Netinfo Security, 2012, 12(5): 27-31. |

| 池水明,周苏杭. DDoS攻击防御技术研究[J].信息网络安全,2012,12(5):27-31. | |

| [4] | XIE Gaogang, ZHANG Yujun, LI Zhenyu, et al.A Survey on Future Internet Architecture[J]. Chinese Journal of Computers, 2012, 35(6): 1109-1119. |

| 谢高岗,张玉军,李振宇,等.未来互联网体系结构研究综述[J].计算机学报,2012,35(6):1109-1119. | |

| [5] | DIETRICH S, LONG N, DITTRICH D.Analyzing Distributed Denial of Service Tools: The Shaft Case[C]// USENIX. The 14th USENIX Conference on System Administration, December 3-8, 2000, New Orleans, Louisiana , USA. New York: ACM, 2000: 329-340. |

| [6] | BAO Xuhua, HONG Hai, CAO Zhihua.King of Destruction: Analysis of DDoS Attack and Defense Depth[M]. Beijing: China Machine Press, 2014. |

| 鲍旭华,洪海,曹志华. 破坏之王——DDoS攻击与防范深度剖析[M].北京:机械工业出版社,2014. | |

| [7] | XU Qian.DDoS Attack Principle and Countermeasure[J]. Netinfo Security, 2004, 4(5): 48-50. |

| 徐茜. DDoS攻击原理及应对策略[J].信息网络安全,2004,4(5):48-50. | |

| [8] | ZHANG Yongzheng, XIAO Jun, YUN Xiaochun, et al.DDoS Attacks Detection and Control Mechanisms[J]. Journal of Software, 2012, 23(8): 2058-2072. |

| 张永铮,肖军,云晓春,等. DDOS攻击检测和控制方法[J].软件学报,2012,23(8):2058-2072. | |

| [9] | WANG Haining, JIN Cheng, SHIN K G.Defense against Spoofed IP Traffic Using Hop_count Filtering[J]. IEEE/ACM Trans on Networking, 2007, 15(1): 40-53. |

| [10] | CHEN Xi, YANG Jianhua, XIE Gaogang.Light Weight DDoS Defense Method Based on against Spoofed IP Addresses[J]. Application Research of Computers, 2008, 25(12): 3716-3719. |

| 陈曦,杨建华,谢高岗. 基于伪造IP地址检测的轻量级DDoS防御方法[J]. 计算机应用研究,2008,25(12):3716-3719. | |

| [11] | FENG Qingyun, QU Haipeng, ZHOU Ying, et al.Packet Marking Scheme to Defend against Spoofed IP DDoS Attack[J]. Computer Engineering, 2008, 34(19): 141-143. |

| 冯庆云,曲海鹏,周英,等. 基于数据包标记的伪造IP DDos攻击防御[J].计算机工程,2008,34(19):141-143. | |

| [12] | CONG Yuhua.Application of URPF Technology in Network Security[J]. Science &Technology Information, 2011(35): 118-119. |

| 从玉华. URPF技术在网络安全上的应用[J].科技信息,2011(35):118-119. | |

| [13] | WANG Xiulei, CHEN Ming, XING Changyou, et al.Software Defined Security Networking Mechanism against DDoS Attacks[J]. Journal of Software, 2016, 27(12) : 3104-3119. |

| 王秀磊,陈鸣,邢长友,等. 一种防御DDoS攻击的软件定义安全网络机制[J].软件学报,2016,27(12):3104-3119. | |

| [14] | CNCERT. 2017 Analysis Report of DDoS Attack Resources in China[EB/OL]. , 2017-12-25. |

| CNCERT. 2017年我国DDoS攻击资源分析报告[EB/OL].,2017-12-25. | |

| [15] | FERGUSON P, SENIE D.Network Ingress Filtering: Defeating Denial of Service Attacks which Employ IP Source Address Spoofing[S]. RFC 2827, 2001. |

| [16] | CNCERT. Monthly Analysis Report of DDoS Attack Resources in China - January 2018[EB/OL]. , 2018-2-11. |

| CNCERT.我国DDoS攻击资源月度分析报告-2018年1月[EB/OL]. ,2018-2-11. | |

| [17] | CNCERT. Monthly Analysis Report of DDoS Attack Resources in China - February 2018[EB/OL]. , 2018-3-23. |

| CNCERT.我国DDoS攻击资源月度分析报告-2018年2月[EB/OL]. ,2018-3-23. | |

| [18] | CNCERT. Monthly Analysis Report of DDoS Attack Resources in China - March 2018[EB/OL]. , 2018-5-14. |

| CNCERT.我国DDoS攻击资源月度分析报告-2018年3月[EB/OL]. ,2018-5-14. | |

| [19] | CNCERT. Monthly Analysis Report of DDoS Attack Resources in China - April 2018[EB/OL]. , 2018-5-14. |

| CNCERT.我国DDoS攻击资源月度分析报告-2018年4月[EB/OL]. ,2018-5-14. |

| [1] | 刘建伟, 韩祎然, 刘斌, 余北缘. 5G网络切片安全模型研究[J]. 信息网络安全, 2020, 20(4): 1-11. |

| [2] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [3] | 黎水林, 祝国邦, 范春玲, 陈广勇. 一种新的等级测评综合得分算法研究[J]. 信息网络安全, 2020, 20(2): 1-6. |

| [4] | 荆涛, 万巍. 面向属性迁移状态的P2P网络行为分析方法研究[J]. 信息网络安全, 2020, 20(1): 16-25. |

| [5] | 裘玥. 大型体育赛事网络安全风险分析与评估[J]. 信息网络安全, 2019, 19(9): 61-65. |

| [6] | 高孟茹, 谢方军, 董红琴, 林祥. 面向关键信息基础设施的网络安全评价体系研究[J]. 信息网络安全, 2019, 19(9): 111-114. |

| [7] | 陈良臣, 刘宝旭, 高曙. 网络攻击检测中流量数据抽样技术研究[J]. 信息网络安全, 2019, 19(8): 22-28. |

| [8] | 尚文利, 尹隆, 刘贤达, 赵剑明. 工业控制系统安全可信环境构建技术及应用[J]. 信息网络安全, 2019, 19(6): 1-10. |

| [9] | 喻志彬, 马程, 李思其, 王淼. 基于Web应用层的DDoS攻击模型研究[J]. 信息网络安全, 2019, 19(5): 84-90. |

| [10] | 倪一涛, 陈咏佳, 林柏钢. 基于自动解混淆的恶意网页检测方法[J]. 信息网络安全, 2019, 19(4): 37-46. |

| [11] | 陈良臣, 高曙, 刘宝旭, 卢志刚. 网络加密流量识别研究进展及发展趋势[J]. 信息网络安全, 2019, 19(3): 19-25. |

| [12] | 傅建明, 黎琳, 郑锐, 苏日古嘎. 基于GAN的网络攻击检测研究综述[J]. 信息网络安全, 2019, 19(2): 1-9. |

| [13] | 韦力, 段沁, 刘志伟. 互联网时代医院网络安全管理综述[J]. 信息网络安全, 2019, 19(12): 88-92. |

| [14] | 张振峰, 张志文, 王睿超. 网络安全等级保护2.0云计算安全合规能力模型[J]. 信息网络安全, 2019, 19(11): 1-7. |

| [15] | 张健, 陈博翰, 宫良一, 顾兆军. 基于图像分析的恶意软件检测技术研究[J]. 信息网络安全, 2019, 19(10): 24-31. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||