信息网络安全 ›› 2023, Vol. 23 ›› Issue (2): 11-18.doi: 10.3969/j.issn.1671-1122.2023.02.002

基于虚拟可信平台模块的完整性度量方案研究

- 东南大学网络空间安全学院,南京 211189

-

收稿日期:2022-07-05出版日期:2023-02-10发布日期:2023-02-28 -

通讯作者:秦中元 E-mail:zyqin@seu.edu.cn -

作者简介:秦中元(1974—),男,河南,副教授,博士,主要研究方向为智能终端安全、人工智能安全、无线网络安全|戈臻伟(1998—),男,江苏,硕士研究生,主要研究方向为可信计算、二进制漏洞定位|潘经纬(1997—),男,安徽,硕士研究生,主要研究方向为可信计算、密码学|陈立全(1976—),男,广西,教授,博士,主要研究方向为移动信息安全、物联网系统与安全、云计算、大数据安全 -

基金资助:国家重点研发计划(2020YFE0200600)

Research on Integrity Measurement Scheme Based on Virtual Trusted Platform Module

QIN Zhongyuan( ), GE Zhenwei, PAN Jingwei, CHEN Liquan

), GE Zhenwei, PAN Jingwei, CHEN Liquan

- School of Cyber Science and Engineering, Southeast University, Nanjing 211189, China

-

Received:2022-07-05Online:2023-02-10Published:2023-02-28 -

Contact:QIN Zhongyuan E-mail:zyqin@seu.edu.cn

摘要:

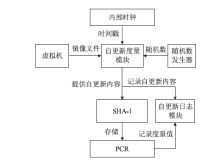

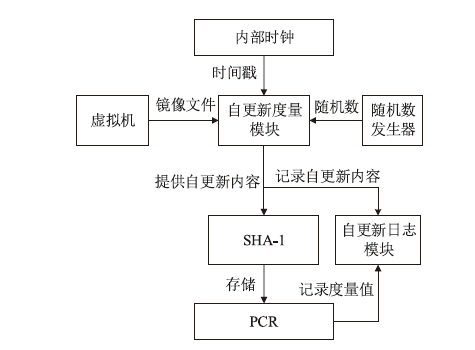

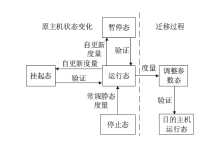

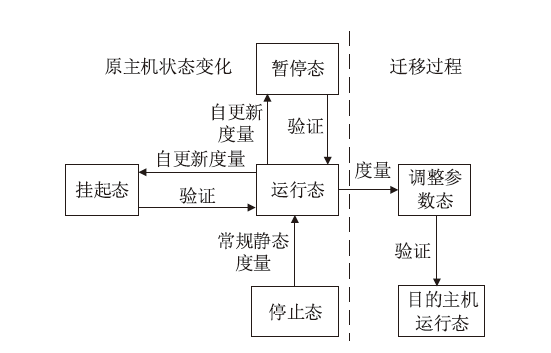

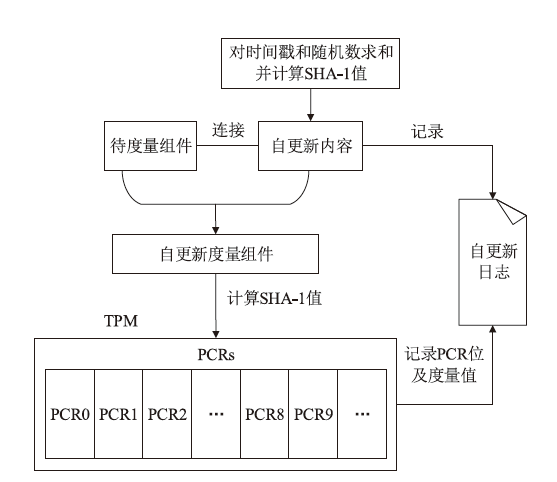

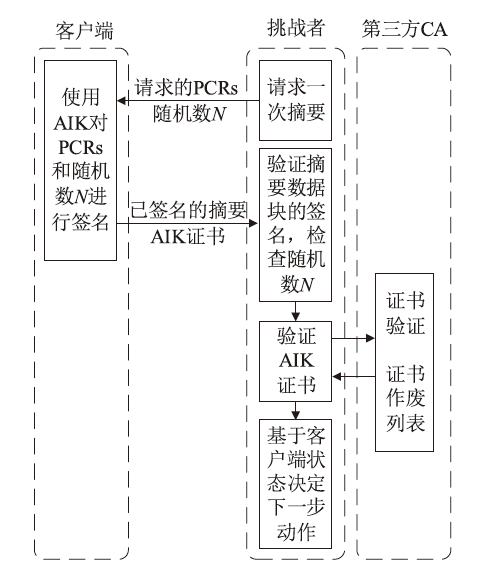

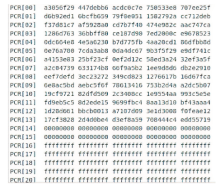

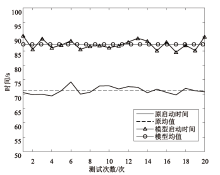

针对SHA-1摘要算法不安全导致硬件TPM不可信的问题,文章提出一种基于虚拟可信平台模块的完整性度量方案。该方案引入自更新度量框架,将时间戳的摘要值附于度量组件后,并加入随机数以规避时钟攻击。文章还设计了与vTPM度量列表形式相似的自更新日志,以完善度量验证。文章在基于Xen的实验环境下对方案进行功能性验证,实验结果表明,该方案可使攻击者的攻击时间成本呈平方级增加,完整性度量的安全性得到大幅度提高。

中图分类号:

引用本文

秦中元, 戈臻伟, 潘经纬, 陈立全. 基于虚拟可信平台模块的完整性度量方案研究[J]. 信息网络安全, 2023, 23(2): 11-18.

QIN Zhongyuan, GE Zhenwei, PAN Jingwei, CHEN Liquan. Research on Integrity Measurement Scheme Based on Virtual Trusted Platform Module[J]. Netinfo Security, 2023, 23(2): 11-18.

| [1] | REN Chunhui, WANG Zhihao, ZHAO Baohua. Standard Industrial Application of Trusted Computing Architecture[J]. Information Security and Communications Privacy, 2019(1): 43-49. |

| 任春卉, 王志皓, 赵保华. 《可信计算体系结构》标准产业化应用[J]. 信息安全与通信保密, 2019(1):43-49. | |

| [2] | HOU Jie, XUE Liang, WANG Yang. Trusted Migration for Virtual Machine Based on Trusted Chain[J]. Command Control & Simulation, 2019, 41(6): 120-124. |

|

侯婕, 薛亮, 王阳. 基于可信链的虚拟机可信迁移方法[J]. 指挥控制与仿真, 2019, 41(6):120-124.

doi: 10.3969/j.issn.1673-3819.2019.06.022 |

|

| [3] | ZHANG Jianbiao, YANG Shisong, TU Shanshan, et al. Research on vTPCM Trust Management Technique for Cloud Computing Environment[J]. Netinfo Security, 2018, 18(4): 9-14. |

| 张建标, 杨石松, 涂山山, 等. 面向云计算环境的vTPCM可信管理方案[J]. 信息网络安全, 2018, 18(4):9-14. | |

| [4] | TAN Liang, XIAO Huan, WANG Juan. Research and Development of TPM Virtualization[C]// Springer. Chineses Conference on Trusted Computing and Information Security. Heidelberg: Springer, 2020: 206-250. |

| [5] | SUN Haonan, HE Rongyu, GUO Li. A Verification Scheme for Trusted Virtual Platform Environment[J]. Computer Applications and Software, 2018, 35(8): 307-313. |

| 孙浩男, 鹤荣育, 郭丽. 一种可信虚拟平台底层环境验证方案[J]. 计算机应用与软件, 2018, 35(8):307-313. | |

| [6] | DU Jiabing. Design of Virtualized Trusted Model Based on QEMU-KVM[J]. Electronic Design Engineering, 2019, 27(10): 146-149, 154. |

| 杜家兵. 基于QEMU-KVM的虚拟化可信模型设计[J]. 电子设计工程, 2019, 27(10):146-149,154. | |

| [7] |

TAN Liang, WANG Shan, SONG Min, et al. Software vTPM Key Information Protection Scheme Based on Shadow Page Table Plus[J]. Journal of Cryptologic Research, 2019, 6(3): 304-323.

doi: 10.13868/j.cnki.jcr.000304 |

| [8] | ZHANG Feifei. Research on Measurement Approach for the Trusted Virtual Domains[D]. Beijing: Beijing Jiaotong University, 2018. |

| 张飞飞. 可信虚拟域度量技术研究[D]. 北京: 北京交通大学, 2018. | |

| [9] | WANG Juan, XIAO Feng, HUANG Jianwei, et al. A Security-Enhanced vTPM 2.0 for Cloud Computing[C]// Springer. International Conference on Information and Communications Security. Heidelberg: Springer, 2017: 557-569. |

| [10] | WANG Yong, ZHANG Yuhan, HONG Zhi, et al. Kernel Integrity Measurement Architecture Based on TPM 2.0[J]. Computer Engineering, 2018, 44(3): 166-170. |

| 王勇, 张雨菡, 洪智, 等. 基于TPM 2.0的内核完整性度量框架[J]. 计算机工程, 2018, 44(3):166-170. | |

| [11] | CHEN Xingshu, JIANG Chao, WANG Wei, et al. Research on the Extension of Chinese Commercial Cryptographic Algorithms for Virtual Trusted Platform Module[J]. Advanced Engineering Sciences, 2020, 52(3): 141-149. |

| 陈兴蜀, 蒋超, 王伟, 等. 针对虚拟可信平台模块的国密算法扩展技术研究[J]. 工程科学与技术, 2020, 52(3):141-149. | |

| [12] |

JIN Xin, WANG Qixu, LI Xiang, et al. Cloud Virtual Machine Lifecycle Security Framework Based on Trusted Computing[J]. Tsinghua Science and Technology, 2019, 24(5): 520-534.

doi: 10.26599/TST.2018.9010129 |

| [13] |

QI Neng, TAN Liang. Trust Chain Model with Waterfall Characteristic Based on Trusted Virtualization Platform[J]. Journal of Computer Applications, 2018, 38(2): 327-336.

doi: 10.11772/j.issn.1001-9081.2017082159 |

|

齐能, 谭良. 具有瀑布特征的可信虚拟平台信任链模型[J]. 计算机应用, 2018, 38(2):327-336.

doi: 10.11772/j.issn.1001-9081.2017082159 |

|

| [14] | LIU Haidong, GUO Songhui, SUN Lei, et al. Trusted Virtual Machine Model Based on High-Performance Cipher Coprocessor[C]// Springer. International Conference of Pioneering Computer Scientists, Engineers and Educators. Heidelberg: Springer, 2020: 705-715. |

| [15] | WANG Xiao, ZHANG Jianbiao, ZENG Zhiqiang. Construction Method of Trusted Virtual Execution Environment Based on Trusted Platform Control Module[J]. Journal of Beijing University of Technology, 2019, 45(6): 554-565. |

| 王晓, 张建标, 曾志强. 基于可信平台控制模块的可信虚拟执行环境构建方法[J]. 北京工业大学学报, 2019, 45(6):554-565. |

| [1] | 张学旺, 刘宇帆. 可追踪身份的物联网感知层节点匿名认证方案[J]. 信息网络安全, 2022, 22(9): 55-62. |

| [2] | 陈璐, 孙亚杰, 张立强, 陈云. 物联网环境下基于DICE的设备度量方案[J]. 信息网络安全, 2020, 20(4): 21-30. |

| [3] | 王晓, 赵军, 张建标. 基于可信软件基的虚拟机动态监控机制研究[J]. 信息网络安全, 2020, 20(2): 7-13. |

| [4] | 范博, 龚钢军, 孙淑娴. 基于等保2.0的配电物联网动态安全体系研究[J]. 信息网络安全, 2020, 20(11): 10-14. |

| [5] | 吴宏胜. 基于可信计算和UEBA的智慧政务系统[J]. 信息网络安全, 2020, 20(1): 89-93. |

| [6] | 尚文利, 尹隆, 刘贤达, 赵剑明. 工业控制系统安全可信环境构建技术及应用[J]. 信息网络安全, 2019, 19(6): 1-10. |

| [7] | 尚文利, 张修乐, 刘贤达, 尹隆. 工控网络局域可信计算环境构建方法与验证[J]. 信息网络安全, 2019, 19(4): 1-10. |

| [8] | 王晋, 喻潇, 刘畅, 赵波. 智能电网环境下一种基于SDKey的智能移动终端远程证明方案[J]. 信息网络安全, 2018, 18(7): 1-6. |

| [9] | 张建标, 杨石松, 涂山山, 王晓. 面向云计算环境的vTPCM可信管理方案[J]. 信息网络安全, 2018, 18(4): 9-14. |

| [10] | 郁湧, 陈长赓, 刘强, 刘嘉熹. 基于构件的软件系统信任链模型和信任关系分析[J]. 信息网络安全, 2018, 18(3): 8-13. |

| [11] | 张建标, 赵子枭, 胡俊, 王晓. 云环境下可重构虚拟可信根的设计框架[J]. 信息网络安全, 2018, 18(1): 1-8. |

| [12] | 范博, 杨润垲, 黎琳. 基于SSH的可信信道建立方法研究[J]. 信息网络安全, 2018, 18(1): 45-51. |

| [13] | 张家伟, 张冬梅, 黄偲琪. 一种抗APT攻击的可信软件基设计与实现[J]. 信息网络安全, 2017, 17(6): 49-55. |

| [14] | 黄强, 王高剑, 米文智, 汪伦伟. 集中统一的可信计算平台管理模型研究及其应用[J]. 信息网络安全, 2017, 17(4): 9-14. |

| [15] | 黄强, 孔志印, 常乐, 张德华. 可信基线及其管理机制[J]. 信息网络安全, 2016, 16(9): 145-148. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||