信息网络安全 ›› 2022, Vol. 22 ›› Issue (1): 19-26.doi: 10.3969/j.issn.1671-1122.2022.01.003

基于RF算法的侧信道攻击方法研究

- 北京电子科技学院电子与通信工程系,北京 100070

-

收稿日期:2021-06-11出版日期:2022-01-10发布日期:2022-02-16 -

通讯作者:胡荣磊 E-mail:huronglei@sina.com -

作者简介:段晓毅(1979—),男,贵州,副教授,博士,主要研究方向为芯片安全|李邮(1996—),女,山西,硕士研究生,主要研究方向为芯片安全|令狐韫行(1999—),女,贵州,本科,主要研究方向为芯片安全|胡荣磊(1977—),男,河北,副研究员,博士,主要研究方向为无线网络安全、区块链安全 -

基金资助:国家自然科学基金(61701008);北京市高精尖学科建设项目(20210032Z0401);北京市高精尖学科建设项目(20210033Z0402)

Research on the Method of Side Channel Attack Based on RF Algorithm

DUAN Xiaoyi, LI You, LINGHU Yunxing, HU Ronglei( )

)

- Department of Electronics and Information Engineering, Beijing Electronic Science and Technology Institute, Beijing 100070, China

-

Received:2021-06-11Online:2022-01-10Published:2022-02-16 -

Contact:HU Ronglei E-mail:huronglei@sina.com

摘要:

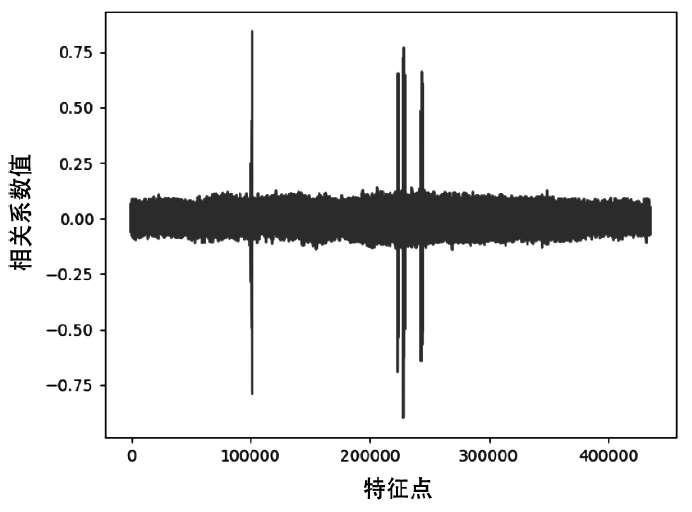

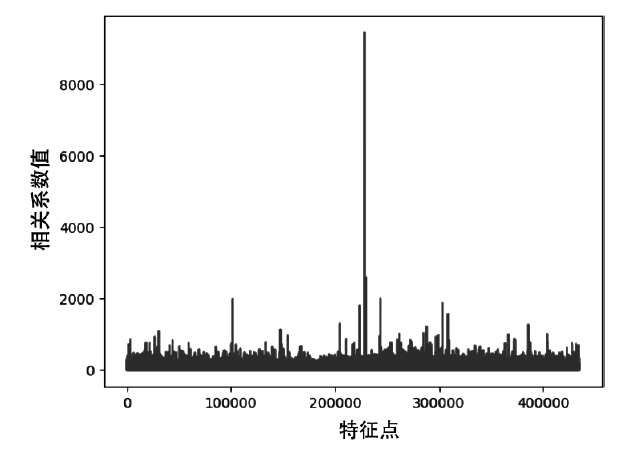

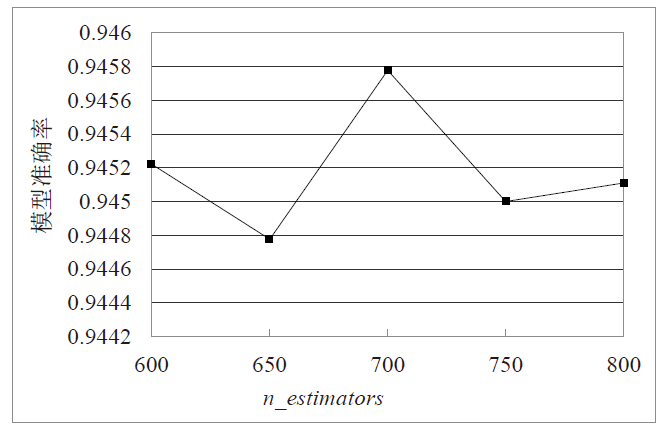

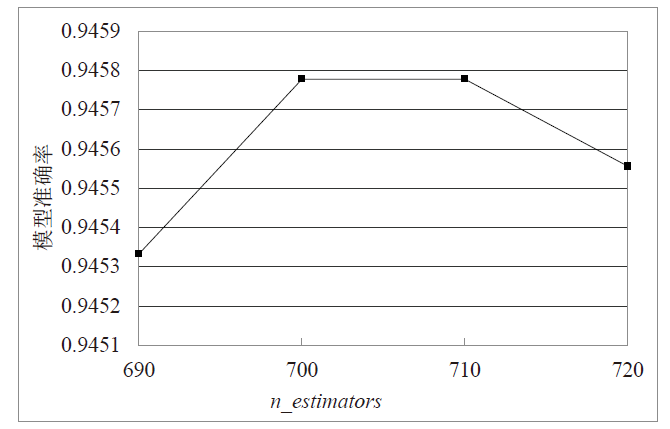

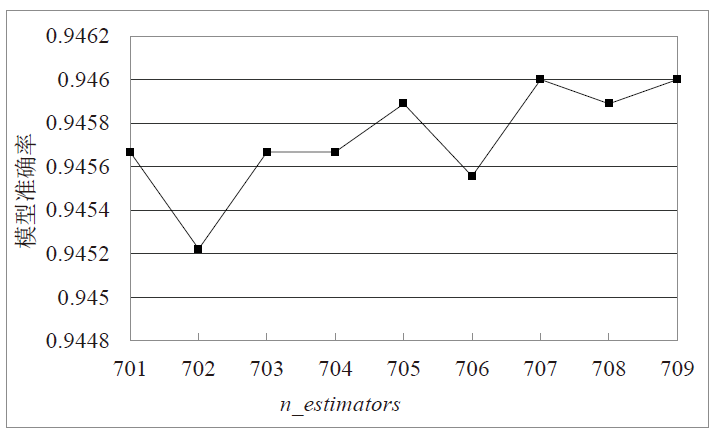

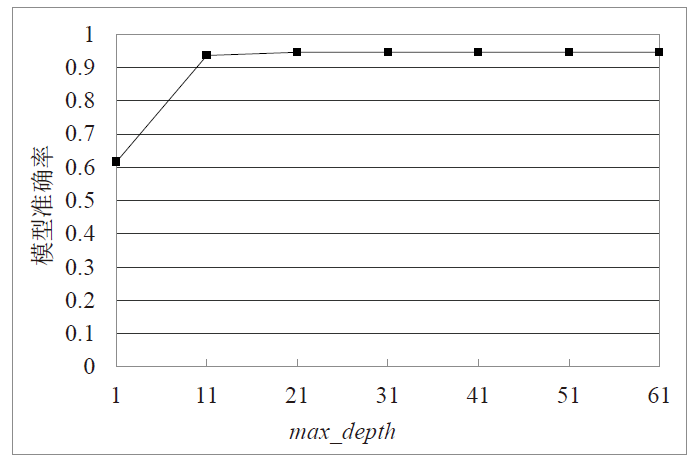

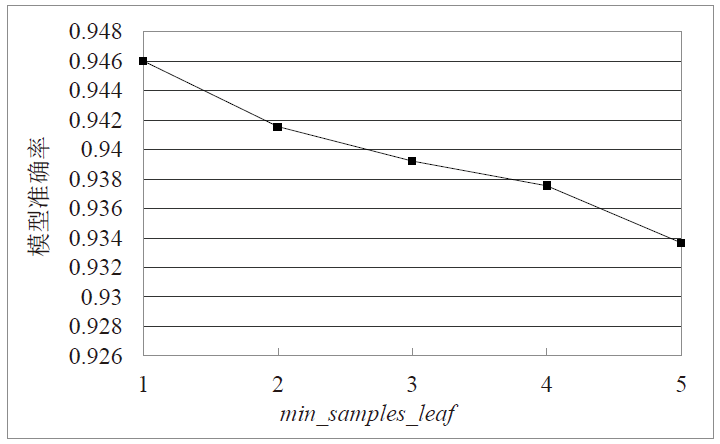

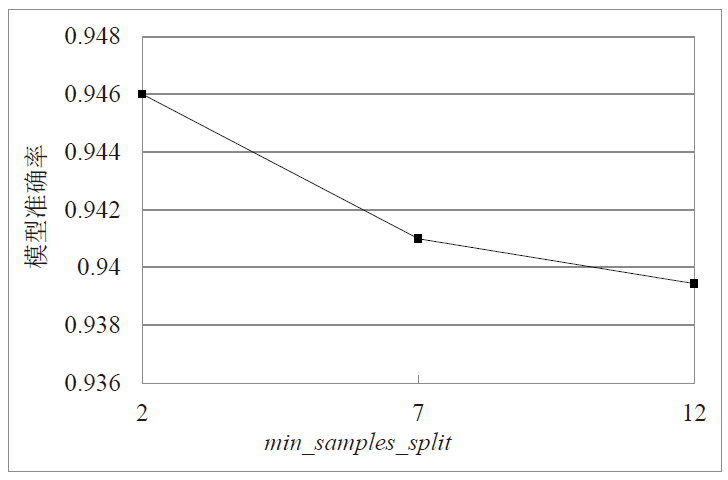

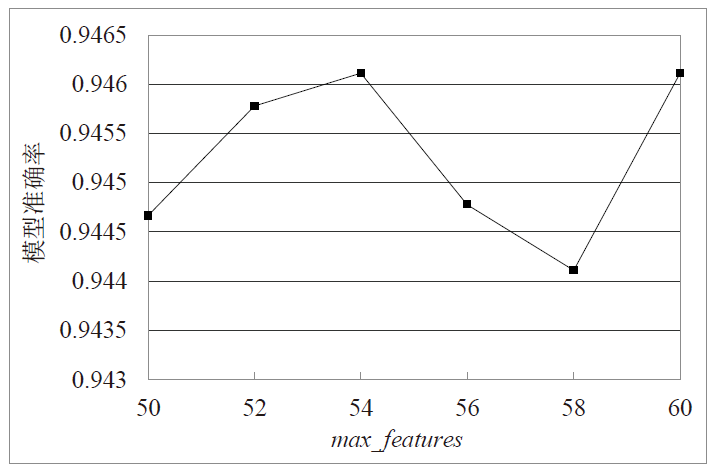

目前,随机森林(RF)算法在侧信道分析领域的潜力还没有得到充分利用。文章提出一种基于RF算法的侧信道攻击方法,分别从输入数据处理和参数控制两方面进行模型优化,在特征点选择和RF算法参数调优两方面进行改进。对于高维数据,首先使用SOST相关系数法选出100个特征点,然后对RF算法的各参数进行调优。实验结果表明,与采用默认参数值的基于RF算法的侧信道攻击相比,该方法的攻击成功率显著提高,模型的泛化能力也有一定程度的提高。

中图分类号:

引用本文

段晓毅, 李邮, 令狐韫行, 胡荣磊. 基于RF算法的侧信道攻击方法研究[J]. 信息网络安全, 2022, 22(1): 19-26.

DUAN Xiaoyi, LI You, LINGHU Yunxing, HU Ronglei. Research on the Method of Side Channel Attack Based on RF Algorithm[J]. Netinfo Security, 2022, 22(1): 19-26.

| [1] |

HOSPODAR G, GIERLICHS B, MULDER E D, et al. Machine Learning in Side-channel Analysis: A First Study[J]. Journal of Cryptographic Engineering, 2011, 1(4):293-302.

doi: 10.1007/s13389-011-0023-x URL |

| [2] |

LERMAN L, BONTEMPI G, MARKOWITCH O. A Machine Learning Approach Against a Masked AES[J]. Journal of Cryptographic Engineering, 2014, 5(2):123-139.

doi: 10.1007/s13389-014-0089-3 URL |

| [3] |

HOSPODAR G, GIERLICHS B, MULDER E D, et al. Machine Learning in 420 Side-channel Analysis: a First Study[J]. Journal of Cryptographic Engineering, 2011, 1(4):293-302.

doi: 10.1007/s13389-011-0023-x URL |

| [4] | HEUSER A, ZOHNER M. Constructive Side-channel Analysis and Secure Design[M]. Heidelberg: Intelligent Homicide, 2012. |

| [5] | WANG Feiyu, CHEN Botao, LIU Jianfeng, et al. Combined Attack of Selective Plaintext and Second-order DPA against Masked AES[J]. Journal of Cryptography, 2014, 1(6):525-536. |

| [6] | TIMON B. Non-profiled Deep Learning-based Side-channel Attacks with Sensitivity Analysis[EB/OL]. https://doi.org/10.13154/tches.v2019.i2.107-131, 2021-03-11. |

| [7] | KIM J, PICEK S, HEUSER A, et al. Make Some Noise. Unleashing the Power of Convolutional Neural Networks for Profiled Side-channel Analysis[EB/OL]. https://doi.org/10.13154/tches.v2019.i3.148-179, 2021-03-12. |

| [8] |

BENADJILA R, PROUFF E, STRULLU R, et al. Deep Learning for Side-channel Analysis and Introduction to ASCAD Database[J]. Journal of Cryptographic Engineering, 2020, 10(2):163-188.

doi: 10.1007/s13389-019-00220-8 URL |

| [9] | MA Xiangliang, WANG Hong, LI Bing, et al. Chip Backdoor Instruction Analysis Method Based on Energy Analysis Technology[J]. Chinese Journal of Electronics, 2019, 47(3):686-691. |

|

马向亮, 王宏, 李冰, 等. 基于能量分析技术的芯片后门指令分析方法[J]. 电子学报, 2019, 47(3):686-691.

doi: 10.3969/j.issn.0372-2112.2019.03.024 |

|

| [10] | CAI Xiaomin, LI Renfa, KUANG Shijie, et al. An Energy Trace Compression Method for Differential Power Analysis Attack[EB/OL]. https://ieeexplore.ieee.org/document/9091021, 2021-03-12. |

| [11] | DUAN Xiaoyi, CHEN Dong, FAN Xiaohong, et al. Research and Implementation on Power Analysis Attacks for Unbalanced Data[EB/OL]. https://doi.org/10.1155/2020/5695943, 2020-05-22. |

| [12] | SHI Rongxi, YANG Borui, JIANG Yang, et al. Energy Attack: on Transferring Adversarial Examples[EB/OL]. https://arxiv.org/abs/2109.04300v1, 2021-03-14. |

| [13] | CHARI S, RAO J R. Pankaj Rohatgi: Template Attacks[EB/OL]. https://www.researchgate.net/publication/244437815_Pankaj_Rohatgi_Template_attacks, 2021-03-15. |

| [1] | 郭春, 蔡文艳, 申国伟, 周雪梅. 基于关键载荷截取的SQL注入攻击检测方法[J]. 信息网络安全, 2021, 21(7): 43-53. |

| [2] | 马骁, 蔡满春, 芦天亮. 基于CNN改进模型的恶意域名训练数据生成技术[J]. 信息网络安全, 2021, 21(10): 69-75. |

| [3] | 徐瑜, 周游, 林璐, 张聪. 无监督机器学习在游戏反欺诈领域的应用研究[J]. 信息网络安全, 2020, 20(9): 32-36. |

| [4] | 郭春, 陈长青, 申国伟, 蒋朝惠. 一种基于可视化的勒索软件分类方法[J]. 信息网络安全, 2020, 20(4): 31-39. |

| [5] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [6] | 马泽文, 刘洋, 徐洪平, 易航. 基于集成学习的DoS攻击流量检测技术[J]. 信息网络安全, 2019, 19(9): 115-119. |

| [7] | 陈冠衡, 苏金树. 基于深度神经网络的异常流量检测算法[J]. 信息网络安全, 2019, 19(6): 68-75. |

| [8] | 田春岐, 李静, 王伟, 张礼庆. 一种基于机器学习的Spark容器集群性能提升方法[J]. 信息网络安全, 2019, 19(4): 11-19. |

| [9] | 胡建伟, 赵伟, 闫峥, 章芮. 基于机器学习的SQL注入漏洞挖掘技术的分析与实现[J]. 信息网络安全, 2019, 19(11): 36-42. |

| [10] | 张良峰, 汪毅, 吴源燚, 孔睿. 基于统计的浏览器指纹采集技术[J]. 信息网络安全, 2019, 19(11): 49-55. |

| [11] | 张健, 陈博翰, 宫良一, 顾兆军. 基于图像分析的恶意软件检测技术研究[J]. 信息网络安全, 2019, 19(10): 24-31. |

| [12] | 文伟平, 李经纬, 焦英楠, 李海林. 一种基于随机探测算法和信息聚合的漏洞检测方法[J]. 信息网络安全, 2019, 19(1): 1-7. |

| [13] | 于颖超, 丁琳, 陈左宁. 机器学习系统面临的安全攻击及其防御技术研究[J]. 信息网络安全, 2018, 18(9): 10-18. |

| [14] | 张阳, 姚原岗. 基于Xgboost算法的网络入侵检测研究[J]. 信息网络安全, 2018, 18(9): 102-105. |

| [15] | 文伟平, 吴勃志, 焦英楠, 何永强. 基于机器学习的恶意文档识别工具设计与实现[J]. 信息网络安全, 2018, 18(8): 1-7. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||