信息网络安全 ›› 2018, Vol. 18 ›› Issue (8): 1-7.doi: 10.3969/j.issn.1671-1122.2018.08.001

• • 下一篇

基于机器学习的恶意文档识别工具设计与实现

- 1.北京大学软件与微电子学院,北京102600

2.国家计算机网络应急技术处理协调中心, 北京100029

-

收稿日期:2018-04-09出版日期:2018-08-20发布日期:2020-05-11 -

作者简介:作者简介:文伟平(1976—),男,湖南,教授,博士,主要研究方向为网络攻击与防范、恶意代码研究、信息系统逆向工程和可信计算技术等;吴勃志(1990—),男,广东,硕士研究生,主要研究方向为漏洞分析和漏洞挖掘;焦英楠(1983—),女,辽宁,工程师,硕士,主要研究方向为软件工程、信息安全等;何永强(1984—),男,四川,硕士研究生,主要研究方向为软件工程。

-

基金资助:国家自然科学联合基金[U1736218]

Design and Implementation on Malicious Documents Detection Tool Based on Machine Learning

Weiping WEN1( ), Bozhi WU1, Yingnan JIAO2, Yongqiang HE1

), Bozhi WU1, Yingnan JIAO2, Yongqiang HE1

- 1. School of Electronics Engineering and Computer Science, Peking University, Beijing 102600, China

2. National Computer Network Emergency Response Technical Team / Coordination Center, Beijing 100029, China

-

Received:2018-04-09Online:2018-08-20Published:2020-05-11

摘要:

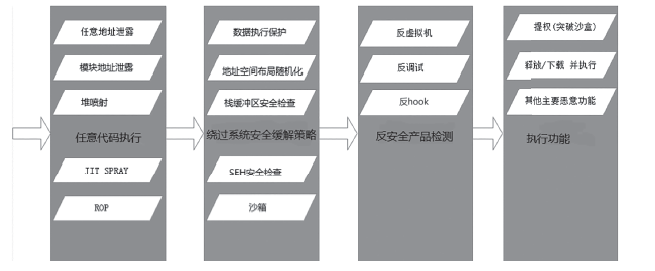

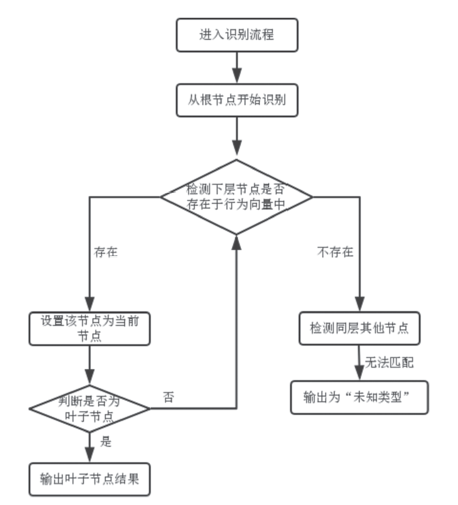

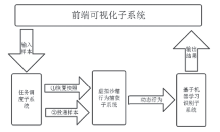

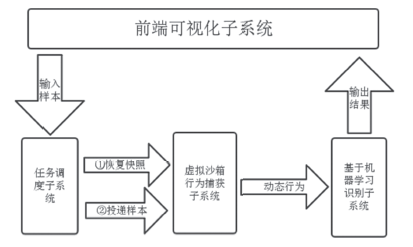

随着网络化、信息化的程度进一步提高,高级持续性威胁(Advanced Persistent Threat,APT)事件不断增多,给国家、企业的安全发展带来了严重威胁和巨大经济损失。APT攻击通过定向情报收集、单点攻击突破、控制通道构建、内部横向渗透和数据收集上传等一系列步骤对特定目标进行长期持续的网络攻击。而在单点攻击突破阶段,最常用的网络攻击技术手段是采用植入远程木马的恶意文档,所以有效检测和识别恶意文档十分必要。文章在对现状进行充分调研后,提出一种基于机器学习的恶意文档检测方法。通过结合虚拟沙箱对未知文档进行动态行为分析,设计并实现了一种恶意文档识别工具。实验证明,该工具基于机器学习方式,可以高效处理和识别大规模的恶意文档文件。

中图分类号:

引用本文

文伟平, 吴勃志, 焦英楠, 何永强. 基于机器学习的恶意文档识别工具设计与实现[J]. 信息网络安全, 2018, 18(8): 1-7.

Weiping WEN, Bozhi WU, Yingnan JIAO, Yongqiang HE. Design and Implementation on Malicious Documents Detection Tool Based on Machine Learning[J]. Netinfo Security, 2018, 18(8): 1-7.

使用本文

| [1] | Symantec. Attackers Target Both Large and Small Businesses[EB/OL]. ,2018-3-20. |

| [2] | MAO Ningxiang, WEN Weiping,FU Jun.Analysis of Anti-attack Key Technologies in IE Browser[J]. Netinfo Security, 2011, 11(7): 26-29. |

| 毛宁祥,文伟平,傅军. IE浏览器防攻击关键技术分析[J]. 信息网络安全, 2011, 11(7): 26-29. | |

| [3] | CHEN Yue.The Survey of Address Space Layout Randomization (ASLR) Enhancement[J]. China Education Network, 2016(8):36-37. |

| CHEN Yue.地址空间布局随机化(ASLR)增强研究综述[J]. 中国教育网络, 2016(8):36-37. | |

| [4] | YANG Chunhui, YAN Chenghua.The Analysis of the Security Strategy Based on Process Management[J]. Netinfo Security, 2014, 14(8): 61-66. |

| 杨春晖, 严承华. 基于进程管理的安全策略分析[J]. 信息网络安全, 2014, 14(8): 61-66. | |

| [5] | LIU Lin, ZHAO Xianghui, YAO Yuangang, et al.Composite Document Malicious Code Detection Based on Spectrum Analysis[J]. Journal of Tsinghua University:Science and Technology, 2013, 53(12):1713-1718. |

| 刘林,赵向辉,姚原岗,等. 基于频谱分析的复合文档恶意代码检测[J]. 清华大学学报:自然科学版, 2013, 53(12):1713-1718. | |

| [6] | HAO Chenxi, FANG Yong.The Method of Malicious Code Detection for PDF Files Based on Spectrum Analysis[J]. Journal of Information Security Research, 2016, 2(2):166-171. |

| 郝晨曦,方勇. 基于频谱分析的PDF文件恶意代码检测方法[J]. 信息安全研究, 2016, 2(2):166-171. | |

| [7] | HU Jiang, ZHOU Anmin.Research on Malicious PDF Document Detection Technology for JavaScript Attack[J]. Modern Computer. 2016(1):36-40. |

| 胡江, 周安民. 针对JavaScript攻击的恶意PDF文档检测技术研究[J]. 现代计算机, 2016(1):36-40. | |

| [8] | HUANG H D, CHUANG T Y, TSAI Y L, et al. Ontology-based Intelligent System for Malware Behavioral Analysis[EB/OL].. |

| [9] | SUN Benyang, WANG Yijun, XUE Zhi.An Improved Static Monitoring Scheme for Malicious PDF Documents[J]. Computer Applications And Software, 2016, 33(3):308-313. |

| 孙本阳,王轶骏,薛质. 一种改进的恶意PDF文档静态监测方案[J]. 计算机应用与软件, 2016, 33(3):308-313. | |

| [10] | FENG Di, YU Min, WANG Yongjian, et al. Detecting Malicious PDF Files Using Semi-Supervised Learning Method[EB/OL]. . |

| [11] | Tom Mitchell.Machine Learning[M]. ZENG Huajun, ZHANG Yinkui. Beijing: China Machine Press, 2008. |

| Tom Mitchell.机器学习[M].曾华军,张银奎,译. 北京:机械工业出版社,2008. | |

| [12] | WEN Weiping, ZHANG Puhan, Xu Youfu, et al.Software Security Vulnerability Mining Method Based on Reference Security Patch Comparison[J]. Journal of Tsinghua University:Science and Technology, 2011(10): 1264-1268. |

| 文伟平, 张普含,徐有福,等. 参考安全补丁比对的软件安全漏洞挖掘方法[J]. 清华大学学报:自然科学版,2011(10):1264-1268. | |

| [13] | Adobe. PDF Reference[EB/OL]. . |

| [14] | ZHANG Xiaokang, SHUAI Jianmei, SHI Lin.Malicious Code Detection Method Based on Weighted Information Gain[J]. Computer Engineering, 2010(6):149-151. |

| 张小康, 帅建梅, 史林. 基于加权信息增益的恶意代码检测方法[J]. 计算机工程,2010(6) :149-151. | |

| [15] | Microsoft. File System Minifilter Drivers[EB/OL]. ,2017-4-20. |

| [16] | CHENG Sanjun, WANG Yu.Analysis of APT Attack Principle and Protection Technology[J]. Netinfo Security, 2016,16(9): 118-123. |

| 程三军,王宇. APT 攻击原理及防护技术分析[J]. 信息网络安全,2016,16(9): 118-123. | |

| [17] | JIN Xin, CHEN Xingshu, ZHAO Cheng, et al.Trusted Attestation Architecture on an Infrastructure-as-a-service[J]. Journal of Tsinghua University, 2017, 22(5):469-477. |

| 金鑫,陈兴蜀,赵成,等. 基于基础设施即服务的可信认证架构[J].清华大学学报,2017,22(5):469-477. | |

| [18] | YAO Huachao, WANG Zhenyu.Construction of Virtualization Resource Pool Based on KVM-QEMU and Libvirt[J]. Computer and Modernization, 2013(7):26-33. |

| 姚华超,王振宇. 基于KVM-QEMU与Libvirt的虚拟化资源池构建[J]. 计算机与现代化,2013(7):26-33. |

| [1] | 郭春, 陈长青, 申国伟, 蒋朝惠. 一种基于可视化的勒索软件分类方法[J]. 信息网络安全, 2020, 20(4): 31-39. |

| [2] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [3] | 马泽文, 刘洋, 徐洪平, 易航. 基于集成学习的DoS攻击流量检测技术[J]. 信息网络安全, 2019, 19(9): 115-119. |

| [4] | 陈冠衡, 苏金树. 基于深度神经网络的异常流量检测算法[J]. 信息网络安全, 2019, 19(6): 68-75. |

| [5] | 田春岐, 李静, 王伟, 张礼庆. 一种基于机器学习的Spark容器集群性能提升方法[J]. 信息网络安全, 2019, 19(4): 11-19. |

| [6] | 胡建伟, 赵伟, 闫峥, 章芮. 基于机器学习的SQL注入漏洞挖掘技术的分析与实现[J]. 信息网络安全, 2019, 19(11): 36-42. |

| [7] | 张健, 陈博翰, 宫良一, 顾兆军. 基于图像分析的恶意软件检测技术研究[J]. 信息网络安全, 2019, 19(10): 24-31. |

| [8] | 文伟平, 李经纬, 焦英楠, 李海林. 一种基于随机探测算法和信息聚合的漏洞检测方法[J]. 信息网络安全, 2019, 19(1): 1-7. |

| [9] | 于颖超, 丁琳, 陈左宁. 机器学习系统面临的安全攻击及其防御技术研究[J]. 信息网络安全, 2018, 18(9): 10-18. |

| [10] | 张阳, 姚原岗. 基于Xgboost算法的网络入侵检测研究[J]. 信息网络安全, 2018, 18(9): 102-105. |

| [11] | 和湘, 刘晟, 姜吉国. 基于机器学习的入侵检测方法对比研究[J]. 信息网络安全, 2018, 0(5): 1-11. |

| [12] | 陈红松, 王钢, 宋建林. 基于云计算入侵检测数据集的内网用户异常行为分类算法研究[J]. 信息网络安全, 2018, 0(3): 1-7. |

| [13] | 段桂华, 申卓祥, 申东杰, 李智. 一种基于特征提取的有效下载链接识别方案研究[J]. 信息网络安全, 2018, 18(10): 31-36. |

| [14] | 孙靖超. 一种基于机器学习的网页分类技术[J]. 信息网络安全, 2017, 17(9): 45-48. |

| [15] | 陈旭, 黎宇坤, 袁华平, 刘文印. 基于分类置信度和网站特征的钓鱼检测系统[J]. 信息网络安全, 2017, 17(9): 111-114. |

| 阅读次数 | ||||||||||||||||||||||||||||||||||||||||||||||||||

|

全文 151

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||

|

摘要 534

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||