信息网络安全 ›› 2017, Vol. 17 ›› Issue (2): 29-34.doi: 10.3969/j.issn.1671-1122.2017.02.005

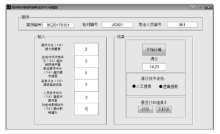

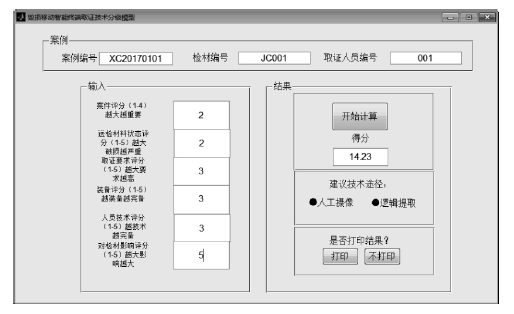

毁损移动智能终端取证技术分级模型研究

- 1. 重庆市公安局网络安全保卫总队, 重庆401121

2. 重庆大学,重庆400044

3. 信息网络安全公安部重点实验室(公安部第三研究所),上海 201204

-

收稿日期:2016-11-01出版日期:2017-02-20发布日期:2020-05-12 -

作者简介:作者简介: 田庆宜(1977—),男,重庆,教授级高级工程师,博士,主要研究方向为电子物证、网络安全;郭弘(1978—),女,上海,副研究员,硕士,主要研究方向为电子数据取证。

-

基金资助:国家自然科学基金[61402062];信息网络安全公安部重点实验室开放课题[C16606];重庆市社会民生科技创新专项项目[cstc2015shmszx40004]

Research on Hierarchical Model for Defective Mobile Intelligent Teminal Forensic Technology

- 1. Net Supervise Place of Chongqing Municipal Public Security Bureau, Chongqing 401121, China

2. Chongqing University, Chongqing 400044, China

3. Key Lab of Information Network Security of Ministry of Public Security (The Third Research Institute of Ministry of Public Security), Shanghai 201204, China

-

Received:2016-11-01Online:2017-02-20Published:2020-05-12

摘要:

移动智能终端取证环境日趋复杂,一方面,移动智能终端本身的技术条件及嫌疑人对检材蓄意破坏对取证技术途径和结果均有影响,另一方面,移动智能终端取证技术也得到了飞速发展,不同的技术途径有不同的适用条件和风险,导致遇到检材量较大时难以在实验室人员、设备等有限资源下选择最优的取证技术途径。文章通过对影响技术途径选择的相关因素进行抽象,并对各影响因素根据实战实践赋予权重,建立评分模型,可实现检材进入实验室自动评分并提示其可选技术途径,有效提高了取证实验室反应能力。

中图分类号:

引用本文

田庆宜, 郭弘. 毁损移动智能终端取证技术分级模型研究[J]. 信息网络安全, 2017, 17(2): 29-34.

Qingyi TIAN, Hong GUO. Research on Hierarchical Model for Defective Mobile Intelligent Teminal Forensic Technology[J]. Netinfo Security, 2017, 17(2): 29-34.

| [1] | 刘浩阳. Android设备取证研究[J].信息网络安全,2015(9):29-32. |

| [2] | 曹家. 智能移动终端数字取证系统的设计与实现[D]. 北京:北京大学,2012. |

| [3] | Wen-Shen Wuen.Mobile Communications[J]. Security and Privacy, 2006, 6(4): 67-70. |

| [4] | 张笑鲁. Android移动设备的数字取证关键问题研究[D]. 长春:吉林大学,2016. |

| [5] | 杨新宇,王健. 对微云的网络取证研究[J].信息网络安全,2015(3):69-73. |

| [6] | RICK A, AAMBrothers, WAYNE J.NIST Special Publication 8000-101 Revision1[J]. Guidelines on Mobile Device Forensic, 2014 7(8): 15-20. |

| [7] | BREEUWSMA M F.. Forensic Imaging of Embedded Systems Using JTAG (boundary-scan)[J]. Digital Investigation, 2006(3): 32-42. |

| [8] | JANSEN W, DELAITRE A, MOENNER L. Overcoming Impediments to Cell Phone Forensics [C]//IEEE. the 41st Hawaii International Conference on System Sciences 2008,Wailoloa Big Island Hawaii USA, January 7-10, 2008.New York: IEEE, 1530-1605. |

| [9] | 尚士泽,孔祥维,尤新刚. 伪造变造文件数字被动无损取证技术综述[J].信息网络安全,2015(4):62-67. |

| [10] | 郑冬亚. 基于Android平台的手机取证方法研究[D]. 南京:南京邮电大学,2014. |

| [11] | YATES M, CHI H.. A Framework for Designing Benchmarks of Investigating Digital Forensics Tools for Mobile Device[J].Southeast Regional Conference, 2011( 3):179-184. |

| [12] | 刘红,郑健. 基于Android SDK技术的Android智能手机取证系统[J]. 上海电机学院学报, 2015,18(4):244-248. |

| [13] | 顾荣荣. 基于协议逆向分析的智能移动终端通信数据主动取证研究[D].南京:东南大学, 2015. |

| [14] | 金波,吴松洋,熊雄,等. 新型智能终端取证技术研究[J].信息安全学报,2016,1(3):37-51. |

| [15] | 王东. 基于Android的智能终端取证系统设计[D].上海:复旦大学,2013. |

| [1] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [2] | 刘敏, 陈曙晖. 基于关联融合的VoLTE流量分析研究[J]. 信息网络安全, 2020, 20(4): 81-86. |

| [3] | 边玲玉, 张琳琳, 赵楷, 石飞. 基于LightGBM的以太坊恶意账户检测方法[J]. 信息网络安全, 2020, 20(4): 73-80. |

| [4] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [5] | 傅智宙, 王利明, 唐鼎, 张曙光. 基于同态加密的HBase二级密文索引方法研究[J]. 信息网络安全, 2020, 20(4): 55-64. |

| [6] | 王蓉, 马春光, 武朋. 基于联邦学习和卷积神经网络的入侵检测方法[J]. 信息网络安全, 2020, 20(4): 47-54. |

| [7] | 董晓丽, 商帅, 陈杰. 分组密码9轮Rijndael-192的不可能差分攻击[J]. 信息网络安全, 2020, 20(4): 40-46. |

| [8] | 郭春, 陈长青, 申国伟, 蒋朝惠. 一种基于可视化的勒索软件分类方法[J]. 信息网络安全, 2020, 20(4): 31-39. |

| [9] | 陈璐, 孙亚杰, 张立强, 陈云. 物联网环境下基于DICE的设备度量方案[J]. 信息网络安全, 2020, 20(4): 21-30. |

| [10] | 江金芳, 韩光洁. 无线传感器网络中信任管理机制研究综述[J]. 信息网络安全, 2020, 20(4): 12-20. |

| [11] | 刘建伟, 韩祎然, 刘斌, 余北缘. 5G网络切片安全模型研究[J]. 信息网络安全, 2020, 20(4): 1-11. |

| [12] | 刘鹏, 何倩, 刘汪洋, 程序. 支持撤销属性和外包解密的CP-ABE方案[J]. 信息网络安全, 2020, 20(3): 90-97. |

| [13] | 宋宇波, 樊明, 杨俊杰, 胡爱群. 一种基于拓扑分析的网络攻击流量分流和阻断方法[J]. 信息网络安全, 2020, 20(3): 9-17. |

| [14] | 王腾飞, 蔡满春, 芦天亮, 岳婷. 基于iTrace_v6的IPv6网络攻击溯源研究[J]. 信息网络安全, 2020, 20(3): 83-89. |

| [15] | 张艺, 刘红燕, 咸鹤群, 田呈亮. 基于授权记录的云存储加密数据去重方法[J]. 信息网络安全, 2020, 20(3): 75-82. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||