信息网络安全 ›› 2016, Vol. 16 ›› Issue (12): 34-45.doi: 10.3969/j.issn.1671-1122.2016.12.006

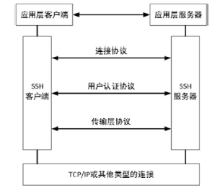

一种基于第三方平台可信证明的SSH协议

- 1.北京交通大学计算机与信息技术学院,北京100044

2.中国科学院信息工程研究所,北京100090

-

收稿日期:2016-09-01出版日期:2016-12-20发布日期:2020-05-13 -

作者简介:作者简介:张亚奇(1992—),男,河北,硕士研究生,主要研究方向为云计算安全;何永忠(1969—),男,重庆,副教授,博士,主要研究方向为系统安全;于爱民(1971—),男,山西,副研究员,博士,主要研究方向为行为分析与建模、安全大数据分析与情报协同、可信计算。

-

基金资助:国家自然科学基金[61402035]

A SSH Protocol Based on the Trusted Attestation of a Third Party Platform

Yaqi ZHANG1( ), Yongzhong HE1, Aimin YU2

), Yongzhong HE1, Aimin YU2

- 1. School of Computer and Information Technology of Beijing Jiaotong University, Beijing 100044, China

2. Institute of Information Engineering, CAS, Beijing 100090, China

-

Received:2016-09-01Online:2016-12-20Published:2020-05-13

摘要:

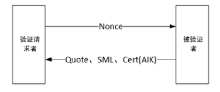

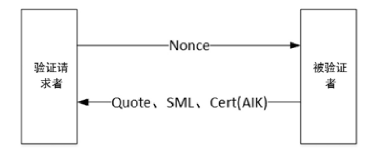

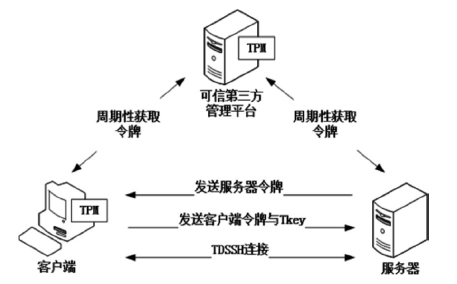

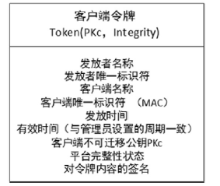

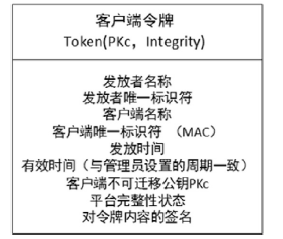

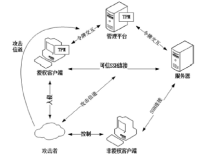

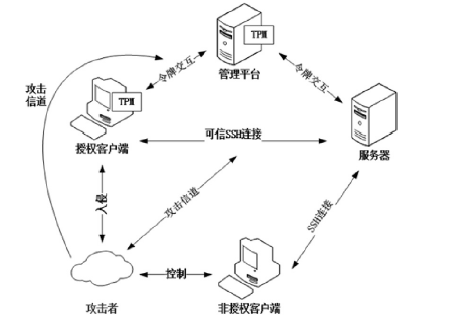

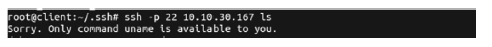

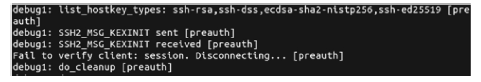

SSH(Secure Shell)作为使用最广泛的网络安全协议之一,面临着多种安全问题。在现有条件下,攻击者可以利用SSH的安全弱点实施攻击。可信计算远程证明技术为我们提供了防范这种攻击的思路。SSH协议可以与远程证明结合来增强安全性。文章首先分析SSH面临的安全问题,然后提出一种基于第三方平台可信证明的SSH协议即TDSSH协议,并给出代码层面的主体实现。最后对该协议进行安全性分析和评估。文章提出的TDSSH协议对其他网络安全协议的可信增强研究有积极意义。

中图分类号:

引用本文

张亚奇, 何永忠, 于爱民. 一种基于第三方平台可信证明的SSH协议[J]. 信息网络安全, 2016, 16(12): 34-45.

Yaqi ZHANG, Yongzhong HE, Aimin YU. A SSH Protocol Based on the Trusted Attestation of a Third Party Platform[J]. Netinfo Security, 2016, 16(12): 34-45.

| [1] | BARRETT D J, SILVERMANN R E.SSH, The Secure Shell[M]. Sebastopol, CA: O'Reilly, 2001. |

| [2] | DIERKS T, RESCORLA E. Transport Layer Security (TLS) Protocol Version 1.1, RFC 4346[EB/OL]. . |

| [3] | KENT S, SEO K. Security Architecture for the Internet Protocol, RFC 4301[EB/OL].. |

| [4] | 段然,徐乃阳,胡爱群. 基于形式化分析工具的认证协议安全性研究[J]. 信息网络安全,2015(7):71-76. |

| [5] | LONVICKC , YLONEN T. The Secure Shell (SSH) Protocol ArchitectureRFC 4251[EB/OL]. . |

| [6] | 常晓林,秦英,邢彬,等. SSH可信信道安全属性的形式化验证[J]. 北京交通大学学报,2012,36(2):11-18. |

| [7] | Trusted Computing Group. TCG Specification Architecture Overview Specification (revision 1.4)[EB/OL]. , 2016-8-1. |

| [8] | Trusted Computing Group. TPM Main Specification Level 2 (Version 1.2)[EB/OL]. , 2016-8-1. |

| [9] | YLONEN T, LONVICK C. The Secure Shell (SSH) Transport Layer ProtocolRFC 4253[EB/OL]. . |

| [10] | YLONEN T, LONVICK C. The Secure Shell (SSH) Authentication ProtocolRFC 4252[EB/OL]. . |

| [11] | YLONEN T, LONVICK C. The Secure Shell (SSH) Connection ProtocolRFC 4254[EB/OL]. . |

| [12] | 文伟平,郭荣华,孟正,等. 信息安全风险评估关键技术研究与实现[J]. 信息网络安全,2015(2):7-14. |

| [13] | 沈昌祥, 张焕国, 冯登国,等. 信息安全综述[J]. 中国科学:技术科学, 2007, 37(2):129-150. |

| [14] | SAILER R, ZHANG X, JAEGER T, et al.Design and implementation of a TCG-based Integrity Measurement Architecture[C]// IEEE. Usenix Security Symposium, August 9-13, 2004, San Diego, Ca, USA. San Diego:Conference on Usenix Security Symposium, 2004: 16. |

| [15] | PORITZ J,SCHUNTERM , HERREWEGHEN E V, et al. Property Attestation – Scalable and Privacy-friendly Security Assessment of Peer Computers[J]. Biotechniques, 2004, 27(3):1-6. |

| [16] | SADEGHI A R, STUBLEC. Property-based Attestation for Computing Platforms: Caring about Properties, not Mechanisms[C]// IEEE. New Security Paradigms Workshop 2004, September 20-23, 2004, Nova Scotia, Canada. Nova Scotia: New Security Paradigms Workshop, 2004:67-77. |

| [17] | STUMPF F, TAFRESCHI O, RODERP, et al. A Robust Integrity Reporting Protocol for Remote Attestation[C]// Japanese Ministry of Economy, Trade and Industry (METI). Proceedings of the Second Workshop on Advances in Trusted Computing(WATC’06 Fall),November 30-December 1, 2006, Ivy Hall AogakuKaikan, Tokyo, Japan. Tokyo, Japan: Japanese Ministry of Economy, Trade and Industry (METI), 2006:25-36. |

| [18] | ARMKNECHT F, GASMI Y, SADEGHI A R, et al.An efficient implementation of trusted channels based on openssl[C]//ACM. ACM Workshop on Scalable Trusted Computing (STC'06), November 3, 2008, Alexandria, VA, USA. New York, USA:ACM, 2008: 41-50. |

| [1] | 陈璐, 孙亚杰, 张立强, 陈云. 物联网环境下基于DICE的设备度量方案[J]. 信息网络安全, 2020, 20(4): 21-30. |

| [2] | 王晓, 赵军, 张建标. 基于可信软件基的虚拟机动态监控机制研究[J]. 信息网络安全, 2020, 20(2): 7-13. |

| [3] | 吴宏胜. 基于可信计算和UEBA的智慧政务系统[J]. 信息网络安全, 2020, 20(1): 89-93. |

| [4] | 尚文利, 尹隆, 刘贤达, 赵剑明. 工业控制系统安全可信环境构建技术及应用[J]. 信息网络安全, 2019, 19(6): 1-10. |

| [5] | 尚文利, 张修乐, 刘贤达, 尹隆. 工控网络局域可信计算环境构建方法与验证[J]. 信息网络安全, 2019, 19(4): 1-10. |

| [6] | 王晋, 喻潇, 刘畅, 赵波. 智能电网环境下一种基于SDKey的智能移动终端远程证明方案[J]. 信息网络安全, 2018, 18(7): 1-6. |

| [7] | 张建标, 杨石松, 涂山山, 王晓. 面向云计算环境的vTPCM可信管理方案[J]. 信息网络安全, 2018, 18(4): 9-14. |

| [8] | 张建标, 赵子枭, 胡俊, 王晓. 云环境下可重构虚拟可信根的设计框架[J]. 信息网络安全, 2018, 18(1): 1-8. |

| [9] | 范博, 杨润垲, 黎琳. 基于SSH的可信信道建立方法研究[J]. 信息网络安全, 2018, 18(1): 45-51. |

| [10] | 张家伟, 张冬梅, 黄偲琪. 一种抗APT攻击的可信软件基设计与实现[J]. 信息网络安全, 2017, 17(6): 49-55. |

| [11] | 黄强, 王高剑, 米文智, 汪伦伟. 集中统一的可信计算平台管理模型研究及其应用[J]. 信息网络安全, 2017, 17(4): 9-14. |

| [12] | 黄强, 孔志印, 常乐, 张德华. 可信基线及其管理机制[J]. 信息网络安全, 2016, 16(9): 145-148. |

| [13] | 黄强, 常乐, 张德华, 汪伦伟. 基于可信计算基的主机可信安全体系结构研究[J]. 信息网络安全, 2016, 16(7): 78-84. |

| [14] | 邢彬, 刘吉强, 韩臻. 一种可信计算平台完整性度量的新模型[J]. 信息网络安全, 2016, 16(6): 8-14. |

| [15] | 黄强, 张德华, 汪伦伟. 可信计算硬件设备虚拟化关键保障机制研究[J]. 信息网络安全, 2015, 15(9): 70-73. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||