信息网络安全 ›› 2022, Vol. 22 ›› Issue (6): 73-85.doi: 10.3969/j.issn.1671-1122.2022.06.008

面向数据中心场景的基于区块链与博弈论的高价值数据共享模型

- 1.信息工程大学,郑州 450001

2.江南计算技术研究所,无锡 214063

3.北京航空航天大学网络空间安全学院,北京 100191

4.北京智芯微电子科技有限公司,北京 100192

-

收稿日期:2021-12-21出版日期:2022-06-10发布日期:2022-06-30 -

通讯作者:于克辰 E-mail:305810944@qq.com -

作者简介:于克辰(1995—),男,辽宁,硕士研究生,主要研究方向为神经网络对抗样本和信息安全|郭莉(1978—),女,湖南,高级工程师,硕士,主要研究方向为信息安全|阴宏伟(1998—),男,北京,硕士研究生,主要研究方向为网络空间安全和软件安全|燕雪松(1977—),男,山西,工程师,本科,主要研究方向为CPU内核微架构、侧信道泄露、CPU的物理攻击与防护、CPU的功能安全与可靠性设计 -

基金资助:国家自然科学基金(91430214);核高基重大专项(2017ZX01028101)

The High-Value Data Sharing Model Based on Blockchain and Game Theory for Data Centers

YU Kechen1( ), GUO Li2, YIN Hongwei3, YAN Xuesong4

), GUO Li2, YIN Hongwei3, YAN Xuesong4

- 1. Information Engineering University, Zhengzhou 450001, China

2. Jiangnan Institute of Computing Technology, Wuxi 214063, China

3. School of Cyber Science and Technology, Beihang University, Beijing 100191, China

4. Beijing Smart Chip Microelectronics Technology Co., Ltd., Beijing 100192, China

-

Received:2021-12-21Online:2022-06-10Published:2022-06-30 -

Contact:YU Kechen E-mail:305810944@qq.com

摘要:

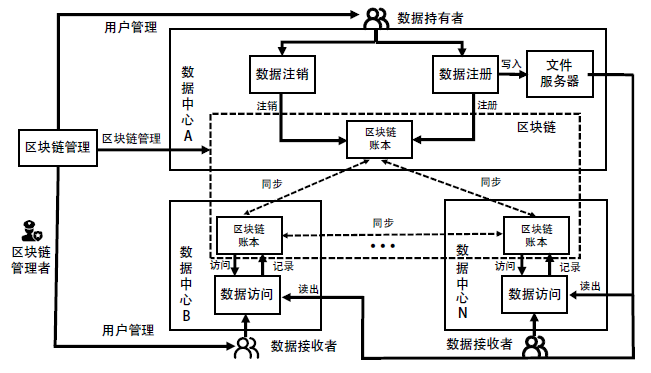

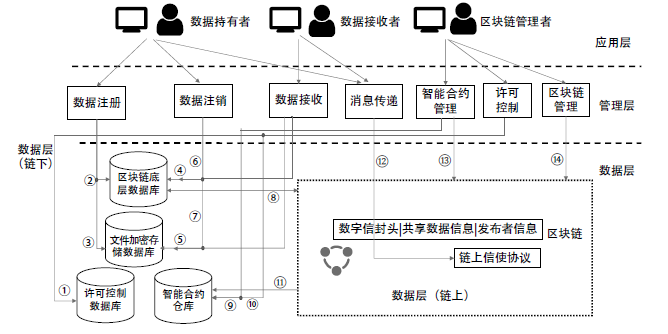

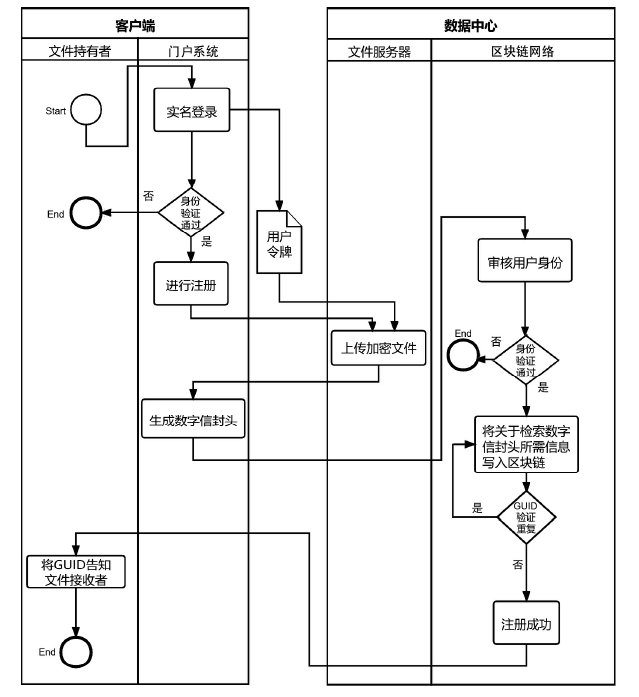

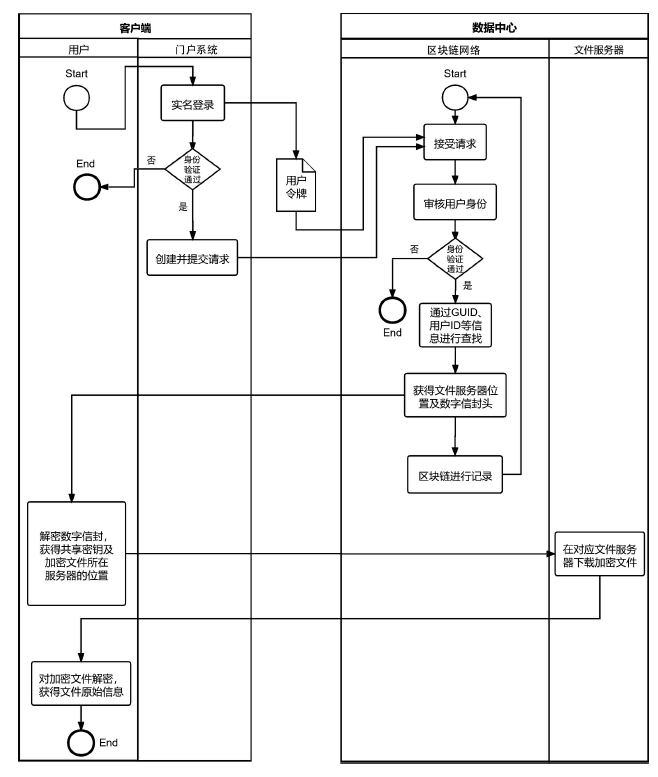

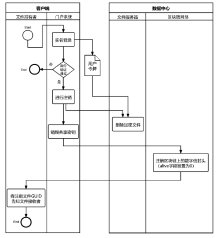

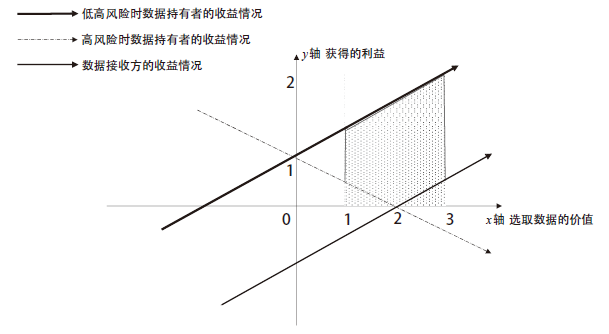

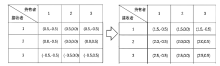

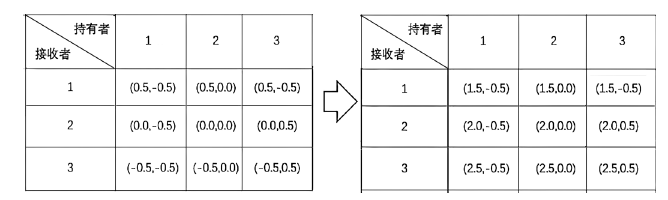

数据中心内有海量高价值数据,但存在数据孤岛问题。高价值数据共享是解决数据孤岛问题、挖掘数据潜在价值的有效途径,而实现数据共享的前提是保证数据共享过程的安全与可信。传统的数据共享模型往往采用集中式架构,这种架构容易产生信任及安全问题。区块链是一种具有去中心化、难以篡改、难以伪造、可追溯、可审计等特点的分布式技术,其为数据的安全共享提供了一种可靠的解决方案。然而,现有的基于区块链的共享方案难以保证共享过程的安全。针对以上问题,文章提出了一种面向数据中心场景的基于区块链与博弈论的高价值数据共享模型。首先,该模型使用区块链技术保证共享流程的可追溯、机密性和安全性;然后,运用博弈论给出相应的激励方案,调动数据持有者共享高价值数据的积极性;最后,将文章所提模型与其他现有的数据共享模型进行对比分析,通过对比分析验证了文章所提模型是功能齐全、安全高效的,能够更好地应用于数据中心场景。

中图分类号:

引用本文

于克辰, 郭莉, 阴宏伟, 燕雪松. 面向数据中心场景的基于区块链与博弈论的高价值数据共享模型[J]. 信息网络安全, 2022, 22(6): 73-85.

YU Kechen, GUO Li, YIN Hongwei, YAN Xuesong. The High-Value Data Sharing Model Based on Blockchain and Game Theory for Data Centers[J]. Netinfo Security, 2022, 22(6): 73-85.

表3

模型交互流程涉及对象的定义及符号表示

| 符号 | 定义 |

|---|---|

| S | 数据持有者 |

| R | 数据接收者 |

| Ad | 区块链管理者 |

| EnDB | 文件加密数据库 |

| BlockDB | 区块链底层数据库 |

| Blockchain | 基于区块链的数据共享系统 |

| fileserver | 文件服务器 |

| RT | 对原始信息进行处理后得到的相关信息 |

| QT | 数据接收者的请求信息 |

| GUID | 共享任务的唯一识别号 |

| DAP | 完整的数据访问路径 |

| Sp | 数据持有者的公钥地址 |

| hash{} | 哈希函数 |

| Sign{M, X} | 使用X的私钥对消息M进行签名,以表示X是消息发出方 |

| {M}+X | 采用X公钥信息对M进行加密,并发送该消息 |

| {M}-X | 采用X的私钥对发送的加密消息进行解密,得到消息M |

| table{} | 对M进行检索 |

| Auth{X} | 对X的身份进行验证 |

| AuthX | 由X(G为门户系统,DS为共享系统)进行认证 |

| ski | 属于i的私钥 |

| pki | 属于i的公钥 |

| Xi→Xj:M | i向j传递信息M |

| X: S{} | X进行S{}的处理 |

| M={M1|M2|…Mn} | M由M1, M2…, Mn中的一个或者多个组成 |

| Log{} | 由区块链对操作记录进行共识,并最终写入区块链 |

| token | 认证成功后由系统发放的令牌 |

| Gen1/Gen2 | 分别为对称/非对称加密算法 |

| key | 对称加密算法的共享密钥 |

表4

常见的7种区块链攻击类别及模型对应的防御方式

| 攻击类别 | 攻击描述 | 防御方式 |

|---|---|---|

| 追加攻击 | 攻击者通过对交易进行伪造并进行虚假的共识,以生成区块 | 节点会对区块链账本进行验证,并且区块链管理者会周期性对区块链账本进行核验 |

| 链接攻击 | 攻击者通过对区块链账本进行分析,利用IP及常用ID对用户进行画像,找到真实的用户或者关联用户与其对应的交易 | 采用联盟链技术,且节点只有注册成功后才能加入区块链。链上用户的身份采用ID进行标识,ID标识由上级机关授权注册机构进行分发,而注册机构由区块链管理者进行管理,这部分内容不保存在区块链上而是保存在许可数据库中 |

| 区块链篡改攻击 | 攻击者要先取得区块链的记账权,然后对区块链数据进行篡改,并将篡改后的区块链在区块链网络上广播 | 参与区块链的节点由注册机构控制,注册需要实名,攻击者很难参与区块链。并且由于基于博弈论的激励方案,这种攻击往往得不偿失,增加了攻击者对记账权的获取难度 |

| 存储篡改攻击 | 攻击者试图篡改存储在区块链数据库中的数据 | 采用落盘加密机制,数据中区块链数据都是加密的,在没有密钥的情况下,攻击者无法解开密文,也就无法进行篡改 |

| 越权访问攻击 | 攻击者利用许可机制的漏洞进行攻击 | 本文模型采取基于完备准入机制和数据访问机制的联盟链,并且要求节点实名注册 |

| 拒绝服务攻击 | 攻击者使用单一节点发送大量无用数据,耗尽了区块链服务器的网络资源,导致服务器无法正常服务 | 与异常检测系统联防联动,在攻击的初期就识别出异常用户,并将其从区块链中移除或者设置为只能接收数据的观察节点;基于博弈论的激励方案使得这种攻击的前期花销很大 |

| 内部人员攻击 | 攻击者以社会工程学或者其他方式收买内部人员,使其将高价值数据进行违规传输 | 采用ACE安全增强方案,可以阻止数据持有者发送数据给不在其可发送范围内的数据接收者 |

| [1] | IRWIN S O. Eric T. Meyer and Ralph Schroeder: Knowledge Machines: Digital Transformations of the Sciences and Humanities[EB/OL]. (2020-06-24) [2021-11-15]. https://link.springer.com/article/10.1007/s00146-020-01001-2. |

| [2] |

XU Xiwei, LU Qinghua, LIU Yue, et al. Designing Blockchain-Based Applications a Case Study for Imported Product Traceability[J]. Future Generation Computer Systems, 2019, 92: 399-406.

doi: 10.1016/j.future.2018.10.010 URL |

| [3] | WANG Zhihua, LIU Pingzeng, SONG Chengbao, et al. Research on Flexible and Reliable Blockchain-Based Traceability System for Agricultural Products[J]. Computer Engineering, 2020, 46(12): 313-320. |

| 王志铧, 柳平增, 宋成宝, 等. 基于区块链的农产品柔性可信溯源系统研究[J]. 计算机工程, 2020, 46(12): 313-320. | |

| [4] |

FAN Kai, WANG Shangyang, REN Yanhui, et al. MedBlock: Efficient and Secure Medical Data Sharing via Blockchain[J]. Journal of Medical Systems, 2018, 42(8): 136-146.

doi: 10.1007/s10916-018-0993-7 pmid: 29931655 |

| [5] | ZHOU Hui, WANG Lidan, ZHONG Chengyue. Lock Chain Facilitates Electronic Medical Data Sharing[J]. Hospital Administration Journal of Chinese People’s Liberation Army, 2019, 26(7): 645-647. |

| 周辉, 王丽丹, 钟成跃. 区块链助力电子医疗数据共享[J]. 解放军医院管理杂志, 2019, 26(7): 645-647. | |

| [6] | LIU Zi’ang, HUANG Yuanyuan, MA Jiali, et al. Design and Implementation of Monitoring Platform for Medical Data Abuse Based on Blockchain[J]. Netinfo Security, 2021, 21(5): 58-66. |

| 刘子昂, 黄缘缘, 马佳利, 等. 基于区块链的医疗数据滥用监控平台设计与实现[J]. 信息网络安全, 2021, 21(5): 58-66. | |

| [7] |

HWANG H C, SHON J G, PARK J S. Design of an Enhanced Web Archiving System for Preserving Content Integrity with Blockchain[J]. Electronics, 2020, 9(8): 1255-1267.

doi: 10.3390/electronics9081255 URL |

| [8] | TAN Haibo, ZHOU Tong, ZHAO He, et al. Archival Data Protection and Sharing Method Based on Blockchain[J]. Journal of Software, 2019, 30(9): 2620-2635. |

| 谭海波, 周桐, 赵赫, 等. 基于区块链的档案数据保护与共享方法[J]. 软件学报, 2019, 30(9): 2620-2635. | |

| [9] |

NASH J F. Equilibrium Points in N-Person Games[J]. National Academy of Sciences, 1950, 36(1): 48-49.

doi: 10.1073/pnas.36.1.48 URL |

| [10] |

NASH J F. Two-Person Cooperative Games[J]. Econometrica, 1950, 21: 128-140.

doi: 10.2307/1906951 URL |

| [11] |

NASH J F. Non-Cooperative Games[J]. Annals of Mathematics, 1951, 54: 286-295.

doi: 10.2307/1969529 URL |

| [12] |

SCHUSTER P, SIGMUND K. Replicator Dynamics[J]. Journal of Theoretical Biology, 1983, 100(3): 533-538.

doi: 10.1016/0022-5193(83)90445-9 URL |

| [13] | YAO Qian. Incentive Compatibility of Blockchain Technology: An Economic Analysis Based on Game Theory[J]. Tsinghua Financial Review, 2018(9): 95-100. |

| 姚前. 区块链技术的激励相容:基于博弈论的经济分析[J]. 清华金融评论, 2018(9): 95-100. | |

| [14] |

SHEN Meng, DUAN Junxian, ZHU Liehuang, et al. Blockchain-Based Incentives for Secure and Collaborative Data Sharing in Multiple Clouds[J]. IEEE Journal on Selected Areas in Communications, 2020, 38(6): 1229-1241.

doi: 10.1109/JSAC.2020.2986619 URL |

| [15] | TANG Changbing, YANG Zhen, ZHENG Zhonglong, et al. Game Dilemma Analysis and Optimization of PoW Consensus Algorithm[J]. Acta Automatica Sinica, 2017, 43(9): 1520-1531. |

| 唐长兵, 杨珍, 郑忠龙, 等. PoW共识算法中的博弈困境分析与优化[J]. 自动化学报, 2017, 43(9): 1520-1531. | |

| [16] | CHEN Mengrong, LIN Ying, LAN Wei, et al. Improvement of DPoS Consensus Mechanism Based on Positive Incentive[J]. Computer Science, 2020, 47(2): 269-275. |

| 陈梦蓉, 林英, 兰微, 等. 基于“奖励制度”的DPoS共识机制改进[J]. 计算机科学, 2020, 47(2): 269-275. | |

| [17] | SONG Lihua, LI Tao, WANG Yilei. Applications of Game Theory in Blockchain[J]. Journal of Cryptologic Reseatch, 2019, 6(1): 100-111. |

| [18] | China Academy of Information and Communications Technology, China Communications Standards Association. Blockchain Security White Paper-Technology Application[EB/OL]. (2018-09-19) [2021-10-22]. http://www.caict.ac.cn/kxyj/qwfb/bps/201809/t20180919_185441.htm. |

| 中国信息通信研究院, 中国通信标准化协会. 区块链安全白皮书—技术应用篇[EB/OL]. (2018-09-19) [2021-10-22]. http://www.caict.ac.cn/kxyj/qwfb/bps/201809/t20180919_185441.htm. | |

| [19] | GE Lin, JI Xinsheng, JIANG Tao, et al. Security Mechanism for Internet of Things Information Sharing Based on Blockchain Technology[J]. Journal of Computer Applications, 2019, 39(2): 458-463. |

| 葛琳, 季新生, 江涛, 等. 基于区块链技术的物联网信息共享安全机制[J]. 计算机应用, 2019, 39(2): 458-463. | |

| [20] |

FAN Kai, REN Yanhui, WANG Yue, et al. Blockchain-Based Efficient Privacy Preserving and Data Sharing Scheme of Content-Centric Network in 5G[J]. IET Communications, 2018, 12(5): 527-532.

doi: 10.1049/iet-com.2017.0619 URL |

| [21] |

ZHONG Hong, ZHU Wenlong, XU Yan, et al. Multi-Authority Attribute-Based Encryption Access Control Scheme with Policy Hidden for Cloud Storage[J]. Soft Computing, 2018, 22(1): 243-251.

doi: 10.1007/s00500-016-2330-8 URL |

| [1] | 王姝爽, 马兆丰, 刘嘉微, 罗守山. 区块链跨链安全接入与身份认证方案研究与实现[J]. 信息网络安全, 2022, 22(6): 61-72. |

| [2] | 华景煜, 黄达明. 以太坊智能合约定理证明中的形式化规约研究综述[J]. 信息网络安全, 2022, 22(5): 11-20. |

| [3] | 冯景瑜, 张琪, 黄文华, 韩刚. 基于跨链交互的网络安全威胁情报共享方案[J]. 信息网络安全, 2022, 22(5): 21-29. |

| [4] | 刘嘉微, 马兆丰, 王姝爽, 罗守山. 基于区块链的隐私信用数据受限共享技术研究[J]. 信息网络安全, 2022, 22(5): 54-63. |

| [5] | 崔皓宇, 马利民, 王佳慧, 张伟. 基于区块链的属性加密多授权机构安全模型研究[J]. 信息网络安全, 2022, 22(5): 84-93. |

| [6] | 石润华, 王树豪, 李坤昌. V2G中一种轻量级的跨域双向认证方案[J]. 信息网络安全, 2022, 23(3): 20-28. |

| [7] | 李莉, 李泽群, 李雪梅, 史国振. 基于交叉耦合电路的物理不可克隆函数FPGA实现[J]. 信息网络安全, 2022, 23(3): 53-61. |

| [8] | 陈彬杰, 魏福山, 顾纯祥. 基于KNN的具有隐私保护功能的区块链异常交易检测[J]. 信息网络安全, 2022, 23(3): 78-84. |

| [9] | 王健, 张蕴嘉, 刘吉强, 陈志浩. 基于区块链的司法数据管理及电子证据存储机制[J]. 信息网络安全, 2022, 22(2): 21-31. |

| [10] | 刘峰, 杨成意, 於欣澄, 齐佳音. 面向去中心化双重差分隐私的谱图卷积神经网络[J]. 信息网络安全, 2022, 22(2): 39-46. |

| [11] | 侯雨桐, 马兆丰, 罗守山. 基于区块链的数据安全共享与受控分发技术研究与实现[J]. 信息网络安全, 2022, 22(2): 55-63. |

| [12] | 刘忻, 王家寅, 杨浩睿, 张瑞生. 一种基于区块链和secGear框架的车联网认证协议[J]. 信息网络安全, 2022, 22(1): 27-36. |

| [13] | 冯景瑜, 汪涛, 于婷婷, 张文波. 基于多云多链协同的医疗数据安全共享机制[J]. 信息网络安全, 2022, 22(1): 9-18. |

| [14] | 孙力. 区块链+在线教育资源联盟信息保护机制研究与应用[J]. 信息网络安全, 2021, 21(9): 32-39. |

| [15] | 陈凯杰, 熊焰, 黄文超, 武建双. 一种基于拜占庭容错的PoS共识协议形式化分析方法[J]. 信息网络安全, 2021, 21(8): 35-42. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||