信息网络安全 ›› 2020, Vol. 20 ›› Issue (4): 31-39.doi: 10.3969/j.issn.1671-1122.2020.04.004

一种基于可视化的勒索软件分类方法

郭春1,2, 陈长青1,2( ), 申国伟1,2, 蒋朝惠1,2

), 申国伟1,2, 蒋朝惠1,2

- 1.贵州大学计算机科学与技术学院,贵阳 550025

2.贵州省公共大数据重点实验室,贵阳 550025

-

收稿日期:2019-12-26出版日期:2020-04-10发布日期:2020-05-11 -

通讯作者:陈长青 E-mail:ccq_study@163.com -

作者简介:作者简介:郭春(1986—),男,湖南,副教授,博士,主要研究方向为入侵检测、恶意代码检测和数据挖掘;陈长青(1997—),男,贵州,硕士研究生,主要研究方向为网络与信息安全;申国伟(1986—),男,湖南,副教授,博士,主要研究方向为知识图谱、恶意代码检测和数据挖掘;蒋朝惠(1965—),男,教授,硕士,主要研究方向为入侵检测、网络与信息安全和数据挖掘。

-

基金资助:国家自然科学基金[61540049, 61802081];贵州省科技重大专项[[2018]3001];贵州省科技基础研究计划[[2017]1051];河南省科技攻关计划[182102210123];贵州省公共大数据重点实验室开放课题[2017BDKFJJ025]

A Ransomware Classification Method Based on Visualization

GUO Chun1,2, CHEN Changqing1,2( ), SHEN Guowei1,2, JIANG Chaohui1,2

), SHEN Guowei1,2, JIANG Chaohui1,2

- 1. School of Computer Science and Technology, Guizhou University, Guiyang 550025, China

2. Guizhou Provincial Key Laboratory of Public Big Data, Guiyang 550025, China

-

Received:2019-12-26Online:2020-04-10Published:2020-05-11 -

Contact:Changqing CHEN E-mail:ccq_study@163.com

摘要:

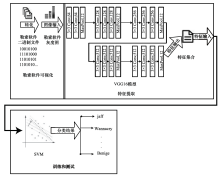

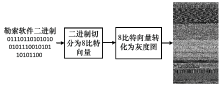

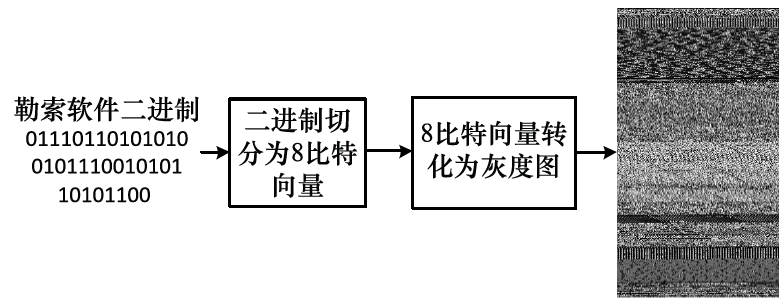

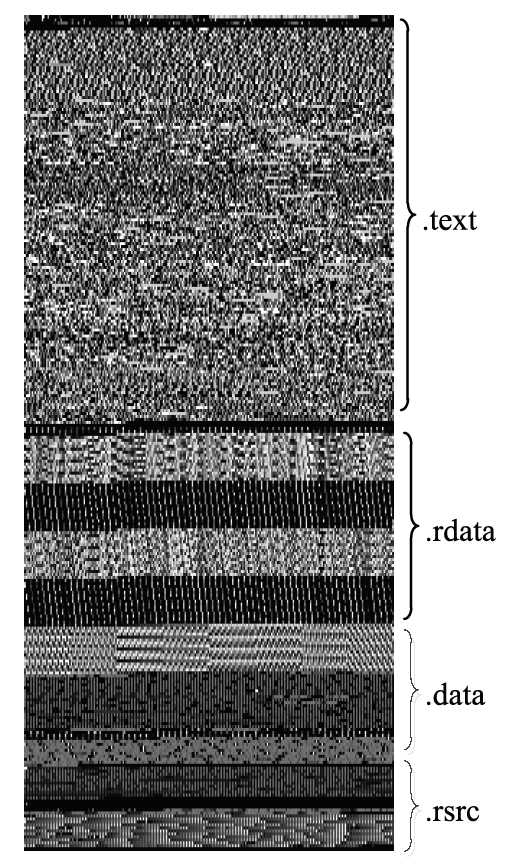

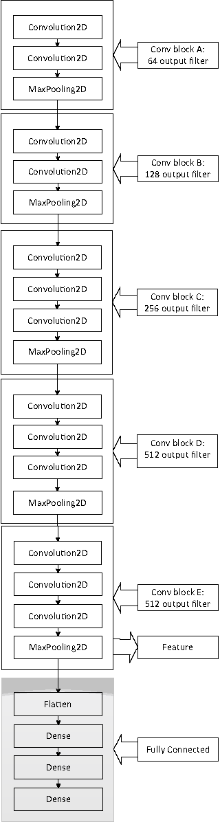

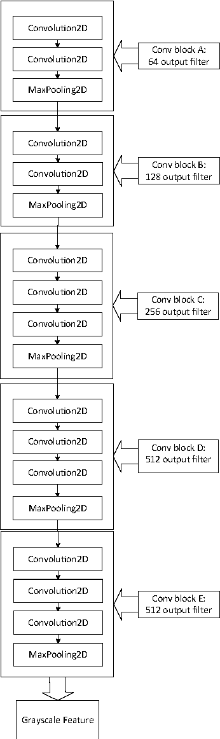

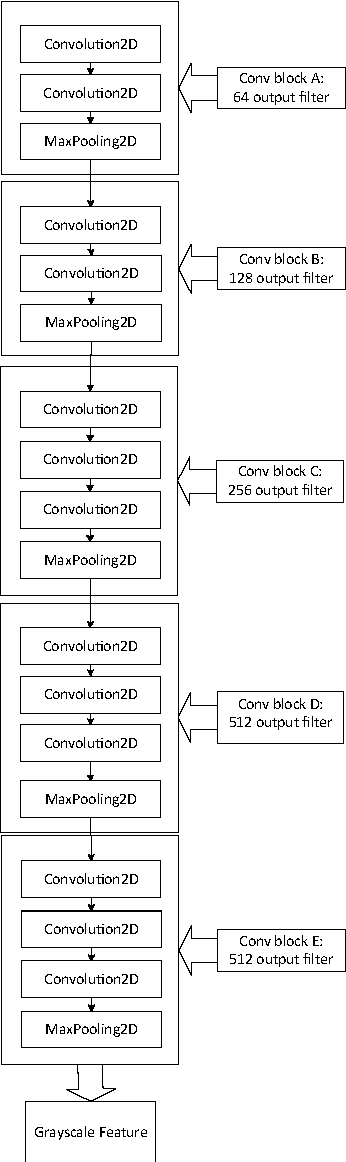

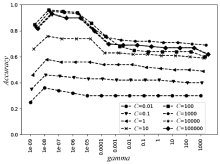

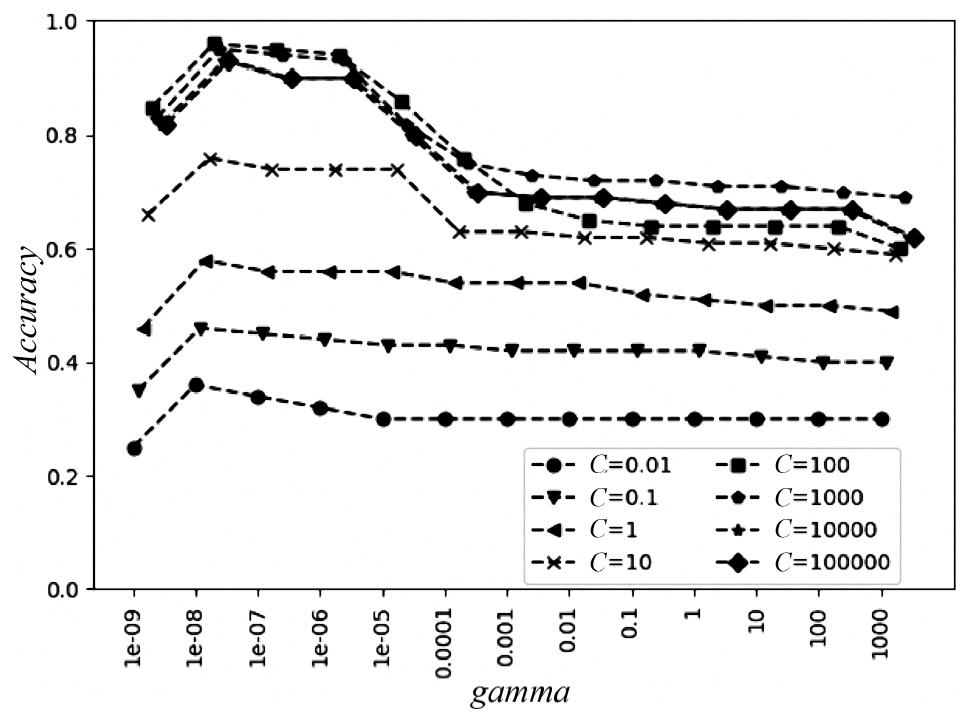

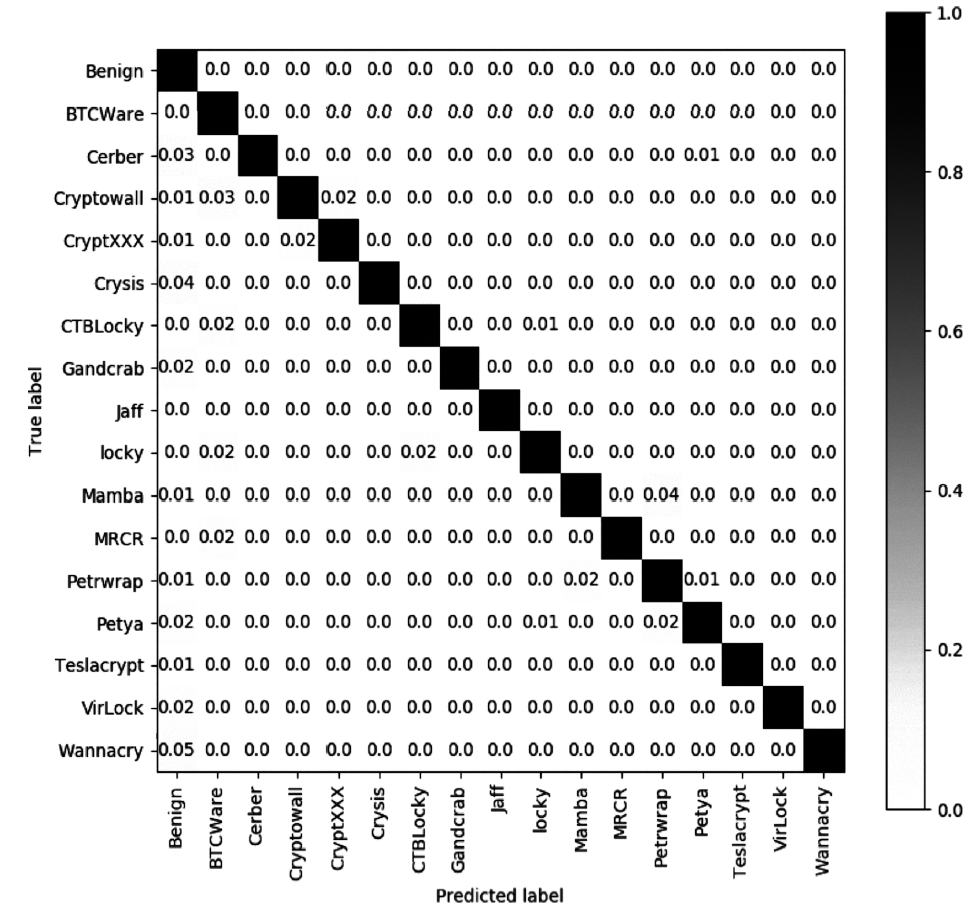

勒索软件是一种特殊的恶意软件,它会导致受害系统不可逆的数据丢失或系统资源封锁,给受害系统造成巨大的经济损失。对勒索软件进行分类能够有效减少安全分析师的工作。基于动态和静态分析的方法需要复杂的特征工程,且不适用于大规模勒索软件分类的问题。为实现快速以及大规模的勒索软件分类,文章提出使用可视化的方法来分类勒索软件。首先将勒索软件以及正常软件的二进制文件转化为灰度图,然后使用迁移学习VGG16神经网络提取图像特征,最后使用SVM机器学习分类模型来进行分类。实验结果表明,文章提出的分类方法准确率为96.7%。

中图分类号:

引用本文

郭春, 陈长青, 申国伟, 蒋朝惠. 一种基于可视化的勒索软件分类方法[J]. 信息网络安全, 2020, 20(4): 31-39.

GUO Chun, CHEN Changqing, SHEN Guowei, JIANG Chaohui. A Ransomware Classification Method Based on Visualization[J]. Netinfo Security, 2020, 20(4): 31-39.

表1

勒索软件研究之间的比较

| 目标 | 作者 | 分析方法 | 主要技术 | 缺点 |

|---|---|---|---|---|

| 检测 | 陈政[ | 动态 | 模块监控 | 样本较少 |

| KHARRAZ[ | 动态 | 行为分析 | 部署困难 | |

| MORATO[ | 动态 | SMB 流量分析 | 部署实现困难,针对性较弱 | |

| KOLODENKER[ | 动态 | 加密原语分析 | 实现困难 | |

| CONTINELLA[ | 动态 | 内存分析 | 只针对AES 算法 | |

| DATA[ | 动态 | 诱饵文件 | 消耗大量内存,且损失无法 估计 | |

| KURNIAWAN[ | 静态 | 流量分析 | 只针对cerber家族 | |

| 分类 | VINAYAKUMAR[ | 动态 | API序列 | 对具有指纹验证或反虚拟机机制的勒索软件没有效果 |

| Zhang[ | 静态 | 操作码,n-gram,TF-IDF | 不适合大规模分类 |

| [1] | BRIDGES L.The Changing Face of Malware[J]. Network Security, 2008, 2008(1): 17-20. |

| [2] | PATHAK P B, NANDED Y M.A Dangerous Trend of Cybercrime: Ransomware Growing Challenge[J]. International Journal of Advanced Research in Computer Engineering & Technology(IJARCET), 2016, 5(2): 371-373. |

| [3] | BHARDWAJ A, AVASTHI V, SASTRY H, et al.Ransomware Digital Extortion: A Rising New Age Threat[J]. Indian Journal of Science and Technology, 2016, 9(14): 1-5. |

| [4] | AL-RIMY B A S, MAAROF M A, SHAID S Z M. Ransomware Threat Success Factors, Taxonomy, and Countermeasures: A Survey and Research Directions[J]. Computers & Security, 2018, 74(5): 144-166. |

| [5] | SYMANTEC. 2017 Internet Security Threat Report[EB/OL]. , 2019-10-15. |

| [6] | SYMANTEC.2019 Internet Security Threat Report[EB/OL]. , 2019-10-15. |

| [7] | ZHANG Hanqi, XI Xiao, FRANCESCO M, et al.Classification of Ransomware Families with Machine Learning Based on N-gram of Opcodes[J]. Future Generation Computer Systems, 2019, 90(1): 211-221. |

| [8] | SIMONYAN K, ZISSERMAN A. Very Deep Convolutional Networks for Large-Scale Image Recognition[EB/OL]. , 2019-10-15. |

| [9] | HSU C W, LIN C. J . A Comparison of Methods for Multiclass Support Vector Machines[J]. IEEE Transactions on Neural Networks, 2002, 13(2): 415-425. |

| [10] | CONTI G, DEAN E, SINDA M, et al.Visual Reverse Engineering of Binary and Data Files[C]//DBLP.International Workshop on Visualization for Computer Security, September 15, 2008, Cambridge, MA, USA. Heidelberg: Springer, 2008: 1-17. |

| [11] | NATARAJ L, KARTHIKEYAN S, JACOB G, et al. Malware Images: Visualization and Automatic Classification[EB/OL]. , 2019-10-15. |

| [12] | KANCHERLA K, MUKKAMALA S. Image Visualization Based Malware Detection[EB/OL]. , 2019-10-15. |

| [13] | CHEN Zheng, FANG Yong, LIU Liang, et al.Detection Method of Ransomware Based on Dynamic Symbol Execution[J]. Computer Engineering, 2018, 44(6): 104-110. |

| 陈政,方勇,刘亮,等.基于动态符号执行的勒索软件检测方法[J].计算机工程,2018,44(6):104-110. | |

| [14] | ADE K.Detection and Analysis Cerber Ransomware Based on Network Forensics Behavior[J]. International Journal of Network Security, 2018, 20(5): 836-843. |

| [15] | KHARRAZ A, KIRDA E. Redemption: Real-Time Protection Against Ransomware at End-Hosts[EB/OL]. , 2019-10-15. |

| [16] | MORATO D.Ransomware Early Detection by the Analysis of File Sharing Traffic[J]. Journal of Network and Computer Applications, 2018, 124(15): 14-32. |

| [17] | KOLODENKER E, KOCH W, STRINGHINI G, et al. PayBreak: Defense Against Cryptographic Ransomware[EB/OL]. , 2019-10-15. |

| [18] | CONTINELLA A, GUAGNELLI A, ZINGARO G, et al.ShieldFS: A Self-Healing Ransomware-Aware Filesystem[C]//ICPS.Proceedings of the 32nd Annual Conference on Computer Security Applications, December 5, 2016, Los Angeles, California, USA. New York: ACM Press, 2016: 336-347. |

| [19] | DATA W P. Cryptostopper[EB/OL]. , 2019-10-15. |

| [20] | VINAYAKUMAR R, SOMAN K. P, VELAN K. Evaluating Shallow and Deep Networks for Ransomware Detection and Classification[EB/OL]. , 2019-10-15. |

| [1] | 徐瑜, 周游, 林璐, 张聪. 无监督机器学习在游戏反欺诈领域的应用研究[J]. 信息网络安全, 2020, 20(9): 32-36. |

| [2] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [3] | 马泽文, 刘洋, 徐洪平, 易航. 基于集成学习的DoS攻击流量检测技术[J]. 信息网络安全, 2019, 19(9): 115-119. |

| [4] | 陈冠衡, 苏金树. 基于深度神经网络的异常流量检测算法[J]. 信息网络安全, 2019, 19(6): 68-75. |

| [5] | 田春岐, 李静, 王伟, 张礼庆. 一种基于机器学习的Spark容器集群性能提升方法[J]. 信息网络安全, 2019, 19(4): 11-19. |

| [6] | 王伟, 沈旭东. 基于实例的迁移时间序列异常检测算法研究[J]. 信息网络安全, 2019, 19(3): 11-18. |

| [7] | 胡建伟, 赵伟, 闫峥, 章芮. 基于机器学习的SQL注入漏洞挖掘技术的分析与实现[J]. 信息网络安全, 2019, 19(11): 36-42. |

| [8] | 张健, 陈博翰, 宫良一, 顾兆军. 基于图像分析的恶意软件检测技术研究[J]. 信息网络安全, 2019, 19(10): 24-31. |

| [9] | 文伟平, 李经纬, 焦英楠, 李海林. 一种基于随机探测算法和信息聚合的漏洞检测方法[J]. 信息网络安全, 2019, 19(1): 1-7. |

| [10] | 于颖超, 丁琳, 陈左宁. 机器学习系统面临的安全攻击及其防御技术研究[J]. 信息网络安全, 2018, 18(9): 10-18. |

| [11] | 张阳, 姚原岗. 基于Xgboost算法的网络入侵检测研究[J]. 信息网络安全, 2018, 18(9): 102-105. |

| [12] | 文伟平, 吴勃志, 焦英楠, 何永强. 基于机器学习的恶意文档识别工具设计与实现[J]. 信息网络安全, 2018, 18(8): 1-7. |

| [13] | 和湘, 刘晟, 姜吉国. 基于机器学习的入侵检测方法对比研究[J]. 信息网络安全, 2018, 18(5): 1-11. |

| [14] | 陈红松, 王钢, 宋建林. 基于云计算入侵检测数据集的内网用户异常行为分类算法研究[J]. 信息网络安全, 2018, 18(3): 1-7. |

| [15] | 段桂华, 申卓祥, 申东杰, 李智. 一种基于特征提取的有效下载链接识别方案研究[J]. 信息网络安全, 2018, 18(10): 31-36. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||