信息网络安全 ›› 2019, Vol. 19 ›› Issue (4): 29-36.doi: 10.3969/j.issn.1671-1122.2019.04.004

电力网络中基于物理信息的虚假数据入侵检测方法

- 1. 长沙理工大学综合交通运输大数据智能处理湖南省重点实验室,湖南长沙 410114

2. 长沙理工大学计算机与通信工程学院,湖南长沙 410114

3.国防科技大学计算机学院,湖南长沙410073

-

收稿日期:2018-10-15出版日期:2019-04-10发布日期:2020-05-11 -

作者简介:作者简介:夏卓群(1977—),男,湖南,教授,博士,主要研究方向为智能电网安全、物联网安全;曾悠优(1994—),女,湖南,硕士研究生,主要研究方向为智能电网安全;尹波(1983—),女,湖南,博士,主要研究方向为数据管理与分析、网络与信息安全;徐明(1964—),男,湖南,教授,博士,主要研究方向为无线网络及安全、移动计算技术。

-

基金资助:国家自然科学基金[61872372];CCF-启明星辰“鸿雁”科研资助计划项目;湖南省自然科学基金[2019JJ40314]

False Data Intrusion Detection Method Based on Physical Information in Power Network

Zhuoqun XIA1,2,3( ), Youyou ZENG2, Bo YIN1,2, Ming XU3

), Youyou ZENG2, Bo YIN1,2, Ming XU3

- 1. Hunan Provincial Key Laboratory of Intelligent Processing of Big Data on Transportation, Changsha University of Science and Technology, Changsha Hunan 410114, China

2. School of Computer and Communication Engineering, Changsha University of Science and Technology, Changsha Hunan 410114, China

3. School of Computer, National University of Defense Technology, Changsha Hunan 410073, China

-

Received:2018-10-15Online:2019-04-10Published:2020-05-11

摘要:

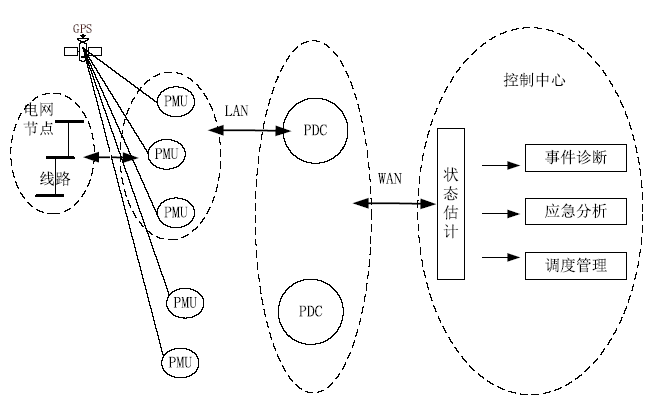

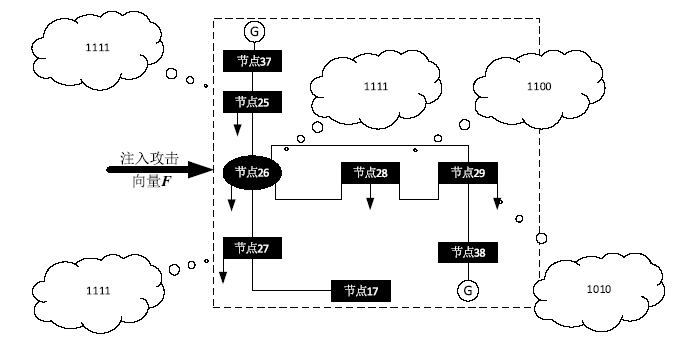

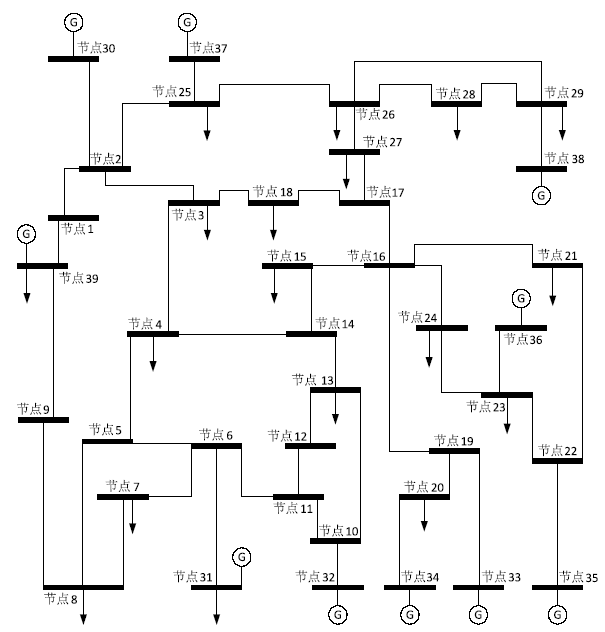

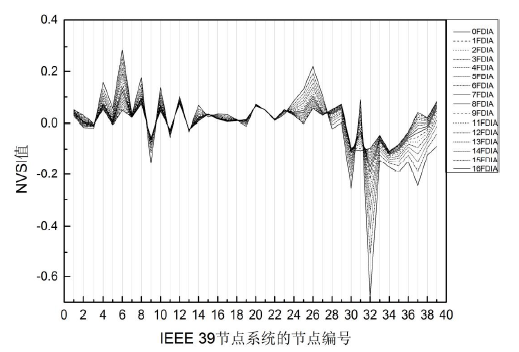

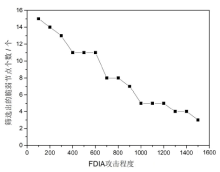

文章针对虚假数据攻击检测方法中难以快速检测的问题,提出一种基于物理信息的虚假数据入侵检测方法。该方法采用高采样的同步相量测量单元实时采集量测数据,计算节点电压稳定性指标(NVSI)。当电网节点中存在异常NVSI值时,采用离群点异常值检测算法找出受攻击的节点;当电网节点中无明显异常NVSI值时,根据节点的NVSI值在时间上变化的差值筛选出脆弱节点,对筛选出的节点使用物理规则协作检测的方法检测出受攻击的节点。文章使用标准IEEE 39节点电力测试系统进行模拟仿真,结果表明,文章方法相比其他方法能较快检测出受攻击的节点,且提高了检测准确率。

中图分类号:

引用本文

夏卓群, 曾悠优, 尹波, 徐明. 电力网络中基于物理信息的虚假数据入侵检测方法[J]. 信息网络安全, 2019, 19(4): 29-36.

Zhuoqun XIA, Youyou ZENG, Bo YIN, Ming XU. False Data Intrusion Detection Method Based on Physical Information in Power Network[J]. Netinfo Security, 2019, 19(4): 29-36.

表1

3种断路情形下节点的LOF值、节点编号以及NVSI值

| (1)断1条线路 | (2)断2条线路 | (3)断3条线路 | ||||||

|---|---|---|---|---|---|---|---|---|

| LOF | 节点编号 | NVSI | LOF | 节点编号 | NVSI | LOF | 节点编号 | NVSI |

| 40.713 | 14 | 1.183 | 44.852 | 14 | 1.377 | 41.843 | 14 | 1.380 |

| 30.447 | 4 | 0.894 | 28.676 | 16 | 0.896 | 34.340 | 25 | 1.141 |

| 1.921 | 39 | 0.082 | 25.017 | 4 | 0.788 | 27.344 | 16 | 0.918 |

| 1.607 | 12 | 0.074 | 20.199 | 17 | 0.645 | 23.213 | 4 | 0.787 |

| 1.552 | 29 | 0.072 | 1.876 | 39 | 0.079 | 19.913 | 26 | 0.679 |

| 1.529 | 8 | 0.071 | 1.790 | 8 | 0.077 | 18.215 | 17 | 0.625 |

| 1.284 | 20 | 0.065 | 1.748 | 12 | 0.075 | 1.609 | 39 | 0.079 |

| 1.27 | 5 | -0.007 | 1.652 | 29 | 0.072 | 1.556 | 3 | -0.006 |

| [1] | LIANG Gaoqi, ZHAO Junhua, LUO Fengji, et al.A Review of False Data Injection Attacks Against Modern Power Systems[J]. IEEE Transactions on Smart Grid, 2017, 8(4): 1630-1638. |

| [2] | CUI Shuguang, HAN Zhu, KAR S, et al.Coordinated Data-injection Attack and Detection in the Smart Grid: A Detailed Look at Enriching Detection Solutions[J]. IEEE Signal Processing Magazine, 2012, 29(5): 106-115. |

| [3] | WANG Yi, AMIN M M, FU Jian, et al.A Novel Data Analytical Approach for False Data Injection Cyber-Physical Attack Mitigation in Smart Grids[J]. IEEE Access, 2017(5): 26022-26033. |

| [4] | PAL S, SIKDAR B, CHOW J H.Classification and Detection of PMU Data Manipulation Attacks Using Transmission Line Parameters[J]. IEEE Transactions on Smart Grid, 2017, 9(5): 5057-5066. |

| [5] | LIU Yao, NING Peng, REITER M K.False Data Injection Attacks against State Estimation in ElectricPower Grids[J]. ACM Transactions on Information and System Security, 2011, 14(1): 21-32. |

| [6] | CHEN Poyu Y, YANG Shusen, MCCANN J A, et al.Detection of False Data Injection Attacks in Smart-grid Systems[J]. IEEE Communications Magazine, 2015, 53(2): 206-213. |

| [7] | XIA Zhuoqun, ZOU Fengfei, XU Ming, et al.Research on Defensive Strategy of Real-time Price Attack Based on Zero-determinant[J]. Netinfo Security, 2017, 17(11): 25-31. |

| 夏卓群,邹逢飞,徐明,等. 基于零行列式的实时电价攻击防御策略研究[J]. 信息网络安全,2017,17(11):25-31. | |

| [8] | ESMALIFALAK M, LIU Lanchao, NGUYEN N, et al.Detecting Stealthy False Data Injection Using Machine Learning in Smart Grid[J]. IEEE Systems Journal, 2017, 11(3): 1644-1652. |

| [9] | AHMED S, LEE Y D, HYUN S H, et al.Feature Selection-Based Detection of Covert Cyber Deception Assaults in Smart Grid Communications Networks using Machine Learning[J]. IEEE Access, 2018(6): 27518-27529. |

| [10] | HE Youbiao, MENDIS G J, WEI Jin.Real-time Detection of False Data Injection Attacks in Smart Grid: A Deep Learning-Based Intelligent Mechanism[J]. IEEE Transactions on Smart Grid, 2017, 8(5): 2505-2516. |

| [11] | ASHOK A, GOVINDARASU M, AJJARAPU V.Online Detection of Stealthy False Data Injection Attacks in Power System State Estimation[J]. IEEE Transactions on Smart Grid, 2018, 9(3): 1636-1646. |

| [12] | GUAN Zhitao, AN P, YANG Tingting.Matrix Partition-based Detection Scheme for False Data Injection in Smart Grid[J]. International Journal of Wireless and Mobile Computing, 2015, 9(3): 250-256. |

| [13] | XU Ruzhi, WANG Rui, GUAN Zhitao, et al.Achieving EfficientDetection against False Data Injection Attacks in Smart Grid[J]. IEEE Access, 2017(5): 13787-13798. |

| [14] | LI Beibei, LU Rongxing, WANG Wei, et al.Distributed Host-based Collaborative Detection for False Data Injection Attacks in Smart Grid Cyber-physical System[J]. Journal of Parallel & Distributed Computing, 2016, 103(C): 32-41. |

| [15] | REN Wei, ZHAO Junge.Security Architecture and Analysis of Smart Grid[J].Netinfo Security, 2012, 12(8): 178-181. |

| 任伟,赵俊阁. 智能电网安全架构与分析[J]. 信息网络安全,2012,12(8):178-181. | |

| [16] | HAZARIKA D.New Method for Monitoring Voltage Stability Condition of a Bus of an Interconnected Power System Using Measurements of the Bus Variables[J]. Iet Generation Transmission & Distribution, 2012, 6(10): 977-985. |

| [17] | ZIMMERMAN R D, MURILLO-SANCHEZ C E, THOMAS R J. MATPOWER: Steady-State Operations, Planning, and Analysis Tools for Power Systems Research and Education[J]. IEEE Transactions on Power Systems, 2011, 26(1): 12-19. |

| [1] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [2] | 刘敏, 陈曙晖. 基于关联融合的VoLTE流量分析研究[J]. 信息网络安全, 2020, 20(4): 81-86. |

| [3] | 边玲玉, 张琳琳, 赵楷, 石飞. 基于LightGBM的以太坊恶意账户检测方法[J]. 信息网络安全, 2020, 20(4): 73-80. |

| [4] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [5] | 傅智宙, 王利明, 唐鼎, 张曙光. 基于同态加密的HBase二级密文索引方法研究[J]. 信息网络安全, 2020, 20(4): 55-64. |

| [6] | 王蓉, 马春光, 武朋. 基于联邦学习和卷积神经网络的入侵检测方法[J]. 信息网络安全, 2020, 20(4): 47-54. |

| [7] | 董晓丽, 商帅, 陈杰. 分组密码9轮Rijndael-192的不可能差分攻击[J]. 信息网络安全, 2020, 20(4): 40-46. |

| [8] | 郭春, 陈长青, 申国伟, 蒋朝惠. 一种基于可视化的勒索软件分类方法[J]. 信息网络安全, 2020, 20(4): 31-39. |

| [9] | 陈璐, 孙亚杰, 张立强, 陈云. 物联网环境下基于DICE的设备度量方案[J]. 信息网络安全, 2020, 20(4): 21-30. |

| [10] | 江金芳, 韩光洁. 无线传感器网络中信任管理机制研究综述[J]. 信息网络安全, 2020, 20(4): 12-20. |

| [11] | 刘建伟, 韩祎然, 刘斌, 余北缘. 5G网络切片安全模型研究[J]. 信息网络安全, 2020, 20(4): 1-11. |

| [12] | 刘鹏, 何倩, 刘汪洋, 程序. 支持撤销属性和外包解密的CP-ABE方案[J]. 信息网络安全, 2020, 20(3): 90-97. |

| [13] | 宋宇波, 樊明, 杨俊杰, 胡爱群. 一种基于拓扑分析的网络攻击流量分流和阻断方法[J]. 信息网络安全, 2020, 20(3): 9-17. |

| [14] | 王腾飞, 蔡满春, 芦天亮, 岳婷. 基于iTrace_v6的IPv6网络攻击溯源研究[J]. 信息网络安全, 2020, 20(3): 83-89. |

| [15] | 张艺, 刘红燕, 咸鹤群, 田呈亮. 基于授权记录的云存储加密数据去重方法[J]. 信息网络安全, 2020, 20(3): 75-82. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||