信息网络安全 ›› 2018, Vol. 18 ›› Issue (11): 1-7.doi: 10.3969/j.issn.1671-1122.2018.11.001

• • 下一篇

一种适用于物联网环境的匿名认证与隐私保护方案

- 1.国防科技大学计算机学院,湖南长沙 410073

2.长沙师范学院信息科学与工程学院,湖南长沙 410100

-

收稿日期:2018-05-03出版日期:2018-11-10发布日期:2020-05-11 -

作者简介:作者简介:赵娜(1988—),女,辽宁,助理教授,博士研究生,主要研究方向为网络空间安全;龙慧(1979—),女,湖南,副教授,博士,主要研究方向为无线传感器网络;苏金树(1962—),男,福建,教授,博士,主要研究方向为计算机网络、网络空间安全。

-

基金资助:湖南省自然科学基金[2016JJ6004];湖南省青年基金[2018JJ3557];湖南省大学生研创项目[dxyc201604, 201813806027]

A Scheme for Anonymous Authentication and Privacy Protection in the Internet of Things Environment

Na ZHAO1,2( ), Hui LONG2, Jinshu SU1

), Hui LONG2, Jinshu SU1

- 1. School of Computer Science, National University of Defense and Technology, Changsha Hunan 410073, China

2. Department of Information Science and Engineering, Changsha Normal University, Changsha Hunan 410100, China

-

Received:2018-05-03Online:2018-11-10Published:2020-05-11

摘要:

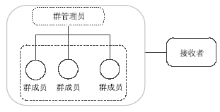

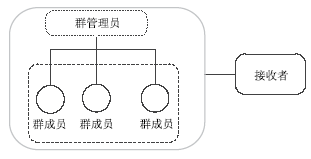

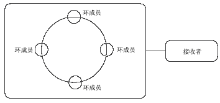

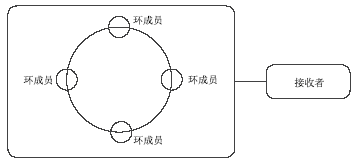

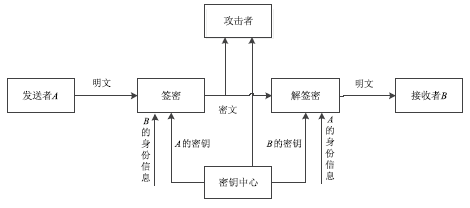

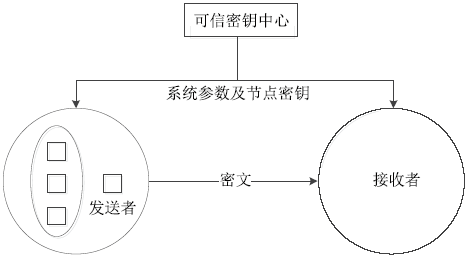

网络安全是物联网技术研究与应用的关键问题,而认证性与隐私性则是网络安全研究中的首要问题。文章针对如何在节点资源受限的物联网应用中同时做到匿名认证与隐私保护,提出一种适用于物联网低带宽环境的匿名认证与隐私保护方案。方案在消息加密和身份认证研究的基础上,利用环签密同时实现消息的加密和签密者身份的匿名认证。文章在随机预言机模型下对方案的正确性、匿名性、签密者身份的可验证性及签名的不可伪造性进行了形式化证明。

中图分类号:

引用本文

赵娜, 龙慧, 苏金树. 一种适用于物联网环境的匿名认证与隐私保护方案[J]. 信息网络安全, 2018, 18(11): 1-7.

Na ZHAO, Hui LONG, Jinshu SU. A Scheme for Anonymous Authentication and Privacy Protection in the Internet of Things Environment[J]. Netinfo Security, 2018, 18(11): 1-7.

| [1] | International Telecommunication Union.Internet Reports: The Internet of things[R]. Geneva: ITU,2005. |

| [2] | YU Yixin, QIN Chao.The Basic Concept of Smart Grid Explaination[J]. Science China Press: Information Science, 2014,44(6):694-701. |

| 余贻鑫,秦超.智能电网基本理念阐释[J].中国科学: 信息科学, 2014,44(6):694-701. | |

| [3] | LIU Jianan, WENG Jian.Survey on Smart Grid Security[J].Netinfo Security,2016,16(5):78-84. |

| 刘家男,翁健. 智能电网安全研究综述[J]. 信息网络安全,2016,16(5):78-84. | |

| [4] | XUN Jinjin, ZHANG Kui, WANG Jiannan.Application Research of Intelligent Medical Treatment Based on Internet of things[J]. Internet of Things Technologies, 2017,7(11):51-52. |

| 荀锦锦,张奎,王建南.基于物联网的智能医疗的应用研究[J].物联网技术,2017,7(11):51-52. | |

| [5] | YE Juan, STEVENSON G, DOBSON S.A Top-level Ontology for Smart Environments[J]. Pervasive and Mobile Computing, 2011, 7(3) :359-378. |

| [6] | ZHAO Na, YUAN Jiabin, XU Han.Survey on Intelligent Transportation System[J]. Computer Science, 2014,41(11):7-11,45. |

| 赵娜,袁家斌,徐晗.智能交通系统综述[J].计算机科学, 2014,41(11):7-11,45. | |

| [7] | REN Wei.A Study of Security Architecture and Technical Approaches in Internet of Things[J].Netinfo Security, 2012,12(5):70-73. |

| 任伟. 物联网安全架构与技术路线研究[J].信息网络安全, 2012,12(5):70-73. | |

| [8] | SHEN Subin, LIN Chuang.Introduction: Opportunities and Challenges of IOT Research[J]. Journal of Software, 2014,25(8):1621-1624. |

| 沈苏彬,林闯.专题前言:物联网研究的机遇与挑战[J].软件学报, 2014,25(8):1621-1624. | |

| [9] | CHANG Cuyu, XIANG Yong, Shi Meilin.Development and Status of Vehicular ad-hoc Networks[J].Journal on Communications,2007,28(11):116-126. |

| [10] | CHAUM D, EUGENE V H.Group Signatures[C]// EUROCRYPT.The 10th Annual International Conference on Theory and Application of Cryptographic Techniques, April 8 - 11, 1991, Brighton, UK. Heidelberg:Springer-Verlag Berlin,Heidelberg, 1991:257-265. |

| [11] | RIVEST R L, SHAMIR A, TAUMAN Y. How to Leak a Secret[EB/OL]. , 2018-4-19. |

| [12] | YOON E J.An Efficient and Secure Identity-based Strong Designated Verifier Signature Scheme[J]. Information Technology And Control, 2011, 40(4):323-329. |

| [13] | HWANG J Y.A Note on an Identity-based Ring Signature Scheme with Signer Verifiability[J]. Theoretical Computer Science, 2012, 412(8-10):796-804. |

| [14] | ZHENG Yuliang.Digital Signcryption or How to Achieve Cost(Signature and Encryption)<<Cost(Signature)+Cost(Encryption)[M]// Springer.Advances in Cryptology-Crypto’97. Heidelberg:Springer Berlin Heidelberg,1997:165-179. |

| [15] | HUANG Xinyi, ZHANG Futai, WU Wei.An Identity-based Ring Signcryption Scheme[J]. Acta Electronica Sinica,2006,34(2) : 263-266. |

| [16] | HERRANZ J, SÁEZ G. Forking Lemmas for Ring Signature Schemes[J]. Journal of Management Studies, 2003, 2904(2):266-279. |

| [17] | SARASWAT V, SAHU R A, AWASTHI A K.A Secure Anonymous Proxy Signcryption Scheme[J]. Journal of Mathematical Cryptology, 2017, 11(2): 63-84. |

| [18] | JIA Xiaoying, LI Bao, LIU Yamin.Random Oracle Model[J]. Journal of Software, 2012,23(1): 140-151. |

| 贾小英,李宝,刘亚敏.随机谕言模型[J].软件学报,2012,23(1): 140-151. | |

| [19] | BELLARE M, ROGAWAY P.Random Oracles are Practical: A Paradigm for Designing Efficient Protocols[C]//ACM. The 1st ACM Conference on Computer and Communications Security, November 3 - 5, 1993, Fairfax, Virginia, USA.New York:ACM, 1993: 62-67. |

| [20] | ZHAO Kuo, XING Yongheng.Security Survey of Internet of Things Driven by Block Chain Technology[J].Netinfo Security, 2017,17(5):1-6. |

| 赵阔,邢永恒.区块链技术驱动下的物联网安全研究综述[J].信息网络安全,2017,17(5):1-6. |

| [1] | 刘建伟, 韩祎然, 刘斌, 余北缘. 5G网络切片安全模型研究[J]. 信息网络安全, 2020, 20(4): 1-11. |

| [2] | 陈璐, 孙亚杰, 张立强, 陈云. 物联网环境下基于DICE的设备度量方案[J]. 信息网络安全, 2020, 20(4): 21-30. |

| [3] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [4] | 黎水林, 祝国邦, 范春玲, 陈广勇. 一种新的等级测评综合得分算法研究[J]. 信息网络安全, 2020, 20(2): 1-6. |

| [5] | 郎为民, 张汉, 赵毅丰, 姚晋芳. 一种基于区块链的物联网行为监控和活动管理方案[J]. 信息网络安全, 2020, 20(2): 22-29. |

| [6] | 唐春明, 林旭慧. 隐私保护集合交集计算协议[J]. 信息网络安全, 2020, 20(1): 9-15. |

| [7] | 荆涛, 万巍. 面向属性迁移状态的P2P网络行为分析方法研究[J]. 信息网络安全, 2020, 20(1): 16-25. |

| [8] | 康健, 王杰, 李正旭, 张光妲. 物联网中一种基于多种特征提取策略的入侵检测模型[J]. 信息网络安全, 2019, 19(9): 21-25. |

| [9] | 汪金苗, 王国威, 王梅, 朱瑞瑾. 面向雾计算的隐私保护与访问控制方法[J]. 信息网络安全, 2019, 19(9): 41-45. |

| [10] | 裘玥. 大型体育赛事网络安全风险分析与评估[J]. 信息网络安全, 2019, 19(9): 61-65. |

| [11] | 高孟茹, 谢方军, 董红琴, 林祥. 面向关键信息基础设施的网络安全评价体系研究[J]. 信息网络安全, 2019, 19(9): 111-114. |

| [12] | 郝文江, 林云. 互联网企业社会责任现状与启示研究[J]. 信息网络安全, 2019, 19(9): 130-133. |

| [13] | 陈良臣, 刘宝旭, 高曙. 网络攻击检测中流量数据抽样技术研究[J]. 信息网络安全, 2019, 19(8): 22-28. |

| [14] | 叶阿勇, 金俊林, 孟玲玉, 赵子文. 面向移动终端隐私保护的访问控制研究[J]. 信息网络安全, 2019, 19(8): 51-60. |

| [15] | 周权, 许舒美, 杨宁滨. 一种基于ABGS的智能电网隐私保护方案[J]. 信息网络安全, 2019, 19(7): 25-30. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||