信息网络安全 ›› 2018, Vol. 18 ›› Issue (10): 78-84.doi: 10.3969/j.issn.1671-1122.2018.10.011

一种防火墙规则冲突检测方法研究

- 1.四川大学计算机学院,四川成都610065

2.四川大学计算机网络与安全研究所,四川成都610065

-

收稿日期:2018-07-15出版日期:2018-10-10发布日期:2020-05-11 -

作者简介:作者简介:陈思思(1992—),女,重庆,硕士研究生,主要研究方向为网络安全;杨进(1980—),男,四川,副研究员,博士,主要研究方向为网络安全;李涛(1965—),男,四川,教授,博士,主要研究方向为云和大数据安全、网络信息对抗与保护技术。

-

基金资助:国家重点研发计划 [2016yfb0800604, 2016yfb0800605];国家自然科学基金 [61572334, U1736212]

Research on an Anomalies Detection Method for Firewall Rules

Sisi CHEN1, Jin YANG2( ), Tao LI2

), Tao LI2

- 1. College of Computer Science, Sichuan University, Chengdu Sichuan 610065, China

2. Institute of Computer Networks and Information Security, Sichuan University, Chengdu Sichuan 610065, China

-

Received:2018-07-15Online:2018-10-10Published:2020-05-11

摘要:

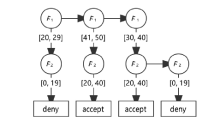

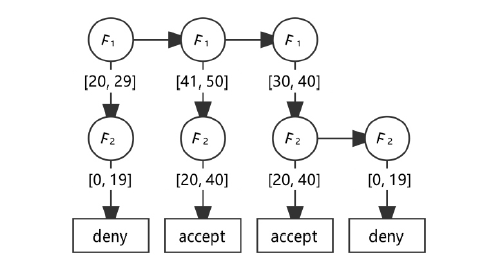

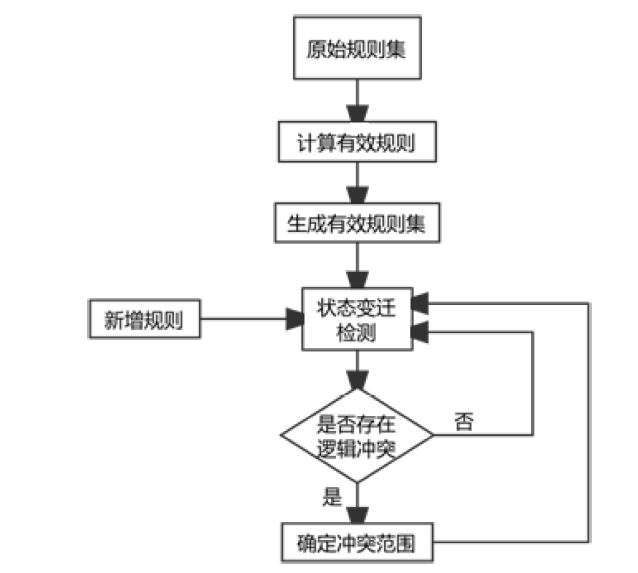

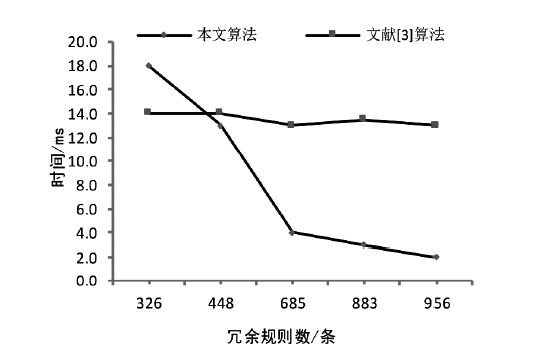

防火墙是保证网络安全的重要技术之一,然而目前云环境下的防火墙,其网络流量处理通常达到万兆级。而万兆防火墙的产生,防火墙规则集的日益增大和规则间的相互冲突,严重影响了防火墙性能。主流的规则冲突检测方法主要是基于对原始规则集的检测,其方法无法实现多条规则之间的检测,且无法准确找出冲突范围。文章提出一种基于有效规则集的防火墙规则冲突检测方法,该方法对基于状态变迁的冲突检测方法进行改进,通过集合运算生成防火墙规则的有效规则集,把对原始规则集中规则的检测转变为对有效规则集中规则的检测。该方法优化检测流程,实现多条规则的冲突检测,准确找出冲突范围以提供消除方案。实验结果表明,在原始规则集存在一定冗余规则的情况下提高了检测效率。

中图分类号:

引用本文

陈思思, 杨进, 李涛. 一种防火墙规则冲突检测方法研究[J]. 信息网络安全, 2018, 18(10): 78-84.

Sisi CHEN, Jin YANG, Tao LI. Research on an Anomalies Detection Method for Firewall Rules[J]. Netinfo Security, 2018, 18(10): 78-84.

表3

防火墙规则集

| order | pro | s_ip | s_port | d_ip | d_port | action |

|---|---|---|---|---|---|---|

| 1 | TCP | 192.168.11.20-50 | ANY | 192.168.1.20-40 | ANY | accept |

| 2 | TCP | 192.168.11.10-40 | ANY | 192.168.1.2-30 | ANY | accept |

| 3 | TCP | 192.168.11.20-40 | ANY | 192.168.1.10-40 | ANY | accept |

| 4 | TCP | 192.168.11.2-20 | ANY | 192.168.1.2-50 | ANY | deny |

| 5 | TCP | 192.168.11.10-50 | ANY | 192.168.1.2-50 | ANY | deny |

表4

冲突范围

| 冲突规则 | 冲突范围 | ||||

|---|---|---|---|---|---|

| 序号 | pro | s_ip | s_port | d_ip | d_port |

| 1、4 | TCP | 192.168.11.20 | ANY | 192.168.1.20-40 | ANY |

| 2、4 | TCP | 192.168.11.10-19 | ANY | 192.168.1.2-30 | ANY |

| 2、4 | TCP | 192.168.11.20 | ANY | 192.168.1.2-19 | ANY |

| 1、5 | TCP | 192.168.11.20-50 | ANY | 192.168.1.20-40 | ANY |

| 2、5 | TCP | 192.168.11.10-19 | ANY | 192.168.1.2-30 | ANY |

| 2、5 | TCP | 192.168.11.20-40 | ANY | 192.168.1.2-19 | ANY |

| [1] | EHAB S.HAZEM H H.Firewall Policy Advisor for Anomaly Discovery and Rule Editing[M].Berlin:Integrated Network Management VIII. Springer US, 2003:17-30. |

| [2] | CHEN Mingqi, HONG Xuehai, WANG Wei, et al.The Development Trends of the Network Security and Information Technology[J]. Netinfo Security, 2015,15(4):1-4. |

| 陈明奇,洪学海,王伟,等. 关于网络安全和信息技术发展态势的思考[J]. 信息网络安全, 2015,15(4):1-4. | |

| [3] | EHAB S.HAZEM H H.Modeling and Management of Firewall Policies[J]. IEEE Transactions on Network and System Management, 2004, 20(1):2-10 |

| [4] | CHENG Yong, QIN Zufu, FU Jianming.Application of OBDD to Design Rule Database of Firewall[J]. Journal of Wuhan University(Natural Science Edition), 2006(1):77-80. |

| 程勇, 秦祖福, 傅建明. 有序二叉决策图在防火墙规则库设计中的应用[J]. 武汉大学学报(理学版), 2006(1):77-80. | |

| [5] | LI Lin, LU Xianliang.A Filter Conflicts Resolving Algorithm Based on Cutting Mapping[J]. Acta Electronica Sinica, 2008(2):408-412. |

| 李林, 卢显良. 一种基于切割映射的规则冲突消除算法[J]. 电子学报, 2008(2):408-412. | |

| [6] | SUN Yun, LUO Junyong, LIU Yan.Analysis Method of Firewall Rule Configuration Anomalies[J]. Computer Engineering, 2009,35(02):164-166. |

| 孙云, 罗军勇, 刘炎. 一种防火墙规则配置异常分析方法[J]. 计算机工程, 2009,35(02):164-166. | |

| [7] | LI Hongjun, LANG Weimin, DENG Gang.Research on An Effective Integrity Check Scheme for Big Data Center[J]. Netinfo Security, 2016,16(5):1-8. |

| 李宏军, 郎为民, 邓刚. 一种高效的大数据中心完整性检查方案研究[J]. 信息网络安全, 2016,16(5):1-8. | |

| [8] | SHI Ronghua, MO Rui, ZHAO Wentao.An Irrelative Rule Set M atch Algorithm Based on Collision Detection[J]. Computer Engineering & Science, 2010,32(10):1-4,19. |

| 施荣华, 莫锐, 赵文涛. 一种基于冲突检测的无关联规则集匹配算法[J]. 计算机工程与科学, 2010,32(10):1-4,19. | |

| [9] | LIAO Xiaoju.Rule Anomalies Detection in Firewalls[C]// Intelligent Information Technology Application Association.Proceedings of 2011 International Conference on Advanced Materials and Computer Science(ICAMCS 2011 Part2), May 1, 2011, Chengdu, China.Beijing: China Academic Journal Electronic, 2011:822-827 |

| [10] | SUN Liqin, PAN Li.Firewall Policy Conflict Detection and Conflict Rules Visualization[J]. Information Security and Communications Privacy, 2012,12(5):75-77,83. |

| 孙立琴, 潘理. 防火墙策略冲突检测及冲突策略可视化[J]. 信息安全与通信保密, 2012,12(5):75-77,83. | |

| [11] | XU Yan, DONG Tao.A Fast Algorithm for Detecting Firewall Rule Conflict[J]. Computer Technology and Development, 2013,23(9):128-130,134. |

| 徐艳, 董涛. 一种防火墙规则冲突快速检测算法[J]. 计算机技术与发展, 2013,23(9):128-130,134. | |

| [12] | LI Zhong, LI Xiao.Modified Firewall Rules Matching Algorithm[J]. Application Research of Computers, 2013,30(4):1205-1207. |

| 李中, 李晓. 一种性能优化的防火墙规则匹配算法[J]. 计算机应用研究, 2013,30(4):1205-1207. | |

| [13] | WANG Haitao.Research and Design of the Next Generation of Operation Security Audit System[J]. Netinfo Security, 2016,16(6):81-85. |

| 王海涛. 下一代运维安全审计系统研究与设计[J]. 信息网络安全, 2016,16(6):81-85. | |

| [14] | YIN Yi, WANG Yun.Analysis Method of Inclusion Relations between Firewall Rules[J]. Journal of Computer Applications, 2015,35(11):3083-3086,3101. |

| 殷奕, 汪芸. 防火墙规则间包含关系的解析方法[J]. 计算机应用, 2015,35(11):3083-3086,3101. | |

| [15] | GAO Fei, CAO Bo, ZHUANG Yan.Firewall Rules Optimization Algorithm Based on Default Rules and Conflict Detection[J]. Journal of Anhui University of Science and Technology( Natural Science), 2015,35(4):70-76. |

| 高飞, 曹波, 庄严. 基于默认规则及冲突检测的防火墙规则优化算法[J]. 安徽理工大学学报(自然科学版), 2015,35(4):70-76. |

| [1] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [2] | 刘敏, 陈曙晖. 基于关联融合的VoLTE流量分析研究[J]. 信息网络安全, 2020, 20(4): 81-86. |

| [3] | 边玲玉, 张琳琳, 赵楷, 石飞. 基于LightGBM的以太坊恶意账户检测方法[J]. 信息网络安全, 2020, 20(4): 73-80. |

| [4] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [5] | 傅智宙, 王利明, 唐鼎, 张曙光. 基于同态加密的HBase二级密文索引方法研究[J]. 信息网络安全, 2020, 20(4): 55-64. |

| [6] | 王蓉, 马春光, 武朋. 基于联邦学习和卷积神经网络的入侵检测方法[J]. 信息网络安全, 2020, 20(4): 47-54. |

| [7] | 董晓丽, 商帅, 陈杰. 分组密码9轮Rijndael-192的不可能差分攻击[J]. 信息网络安全, 2020, 20(4): 40-46. |

| [8] | 郭春, 陈长青, 申国伟, 蒋朝惠. 一种基于可视化的勒索软件分类方法[J]. 信息网络安全, 2020, 20(4): 31-39. |

| [9] | 陈璐, 孙亚杰, 张立强, 陈云. 物联网环境下基于DICE的设备度量方案[J]. 信息网络安全, 2020, 20(4): 21-30. |

| [10] | 江金芳, 韩光洁. 无线传感器网络中信任管理机制研究综述[J]. 信息网络安全, 2020, 20(4): 12-20. |

| [11] | 刘建伟, 韩祎然, 刘斌, 余北缘. 5G网络切片安全模型研究[J]. 信息网络安全, 2020, 20(4): 1-11. |

| [12] | 刘鹏, 何倩, 刘汪洋, 程序. 支持撤销属性和外包解密的CP-ABE方案[J]. 信息网络安全, 2020, 20(3): 90-97. |

| [13] | 宋宇波, 樊明, 杨俊杰, 胡爱群. 一种基于拓扑分析的网络攻击流量分流和阻断方法[J]. 信息网络安全, 2020, 20(3): 9-17. |

| [14] | 王腾飞, 蔡满春, 芦天亮, 岳婷. 基于iTrace_v6的IPv6网络攻击溯源研究[J]. 信息网络安全, 2020, 20(3): 83-89. |

| [15] | 张艺, 刘红燕, 咸鹤群, 田呈亮. 基于授权记录的云存储加密数据去重方法[J]. 信息网络安全, 2020, 20(3): 75-82. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||