信息网络安全 ›› 2017, Vol. 17 ›› Issue (10): 63-68.doi: 10.3969/j.issn.1671-1122.2017.10.010

基于身份的指定验证者签名在跨域认证中的应用

- 华东师范大学计算机科学与软件工程学院,上海 200240

-

收稿日期:2017-08-01出版日期:2017-10-10发布日期:2020-05-12 -

作者简介:作者简介: 王柳(1990—),女,山东,硕士研究生,主要研究方向为密码学;曹珍富(1962—),男,江苏,教授,博士,主要研究方向为密码学、数论;董晓蕾(1971—),女,江苏,教授,主要研究方向为数论、密码学。

-

基金资助:国家自然科学基金[61632012, 61373154]

Research on Application of ID-based Designated Verifier Signature in Cross-domain Authentication

Liu WANG, Zhenfu CAO( ), Xiaolei DONG

), Xiaolei DONG

- Department of Computer Science and Engineering, East China Normal University, Shanghai 200240, China

-

Received:2017-08-01Online:2017-10-10Published:2020-05-12

摘要:

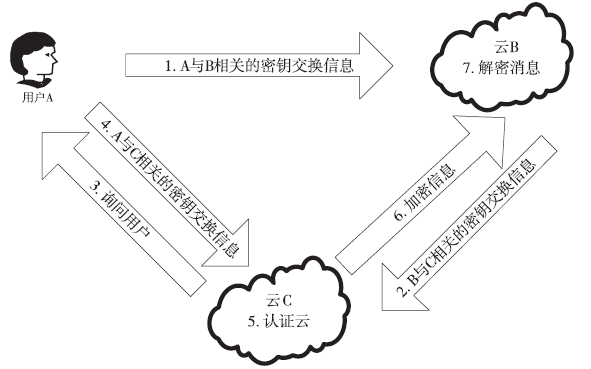

云计算使用户能够更加便捷地获取各种资源,而用户在获取云服务时的身份认证技术也是云计算安全领域的关键问题。针对在跨域认证中使用OpenID方案容易出现钓鱼攻击、重放攻击等各种漏洞,文章应用基于身份的秘钥交换协议和基于身份的指定验证者签名构造了一个跨域身份认证方案,利用基于身份的秘钥交换和指定验证者的签名的特点来解决OpenID方案中已知的漏洞,并且保护用户的隐私以及整个交互过程中的数据安全。

中图分类号:

引用本文

王柳, 曹珍富, 董晓蕾. 基于身份的指定验证者签名在跨域认证中的应用[J]. 信息网络安全, 2017, 17(10): 63-68.

Liu WANG, Zhenfu CAO, Xiaolei DONG. Research on Application of ID-based Designated Verifier Signature in Cross-domain Authentication[J]. Netinfo Security, 2017, 17(10): 63-68.

| [1] | 解福. 云计算环境中认证与密钥协商关键技术研究[D]. 济南:山东师范大学, 2014. |

| [2] | 唐春明,郑晓龙. 云计算中一种对大群组用户的隐私保护公共审计方案[J]. 信息网络安全,2015(2):19-25. |

| [3] | RAHAMAN S M, FARHATULLAH M. A Framework for Preserving Privacy in Cloud Computing with User Service Dependent Identity[EB/OL]. . |

| [4] | SARVABHATLA M, REDDY C M, VORUGUNTI C S. A Robust Pairing-free ID-based Mutual Authentication Framework for Cloud Computing[EB/OL]. . |

| [5] | 马威,韩臻,成阳. 可信云计算中的多级管理机制研究[J]. 信息网络安全,2015(7):20-25. |

| [6] | CURRAN K, FERRY E, RAW J O.Security Evaluation of the OAuth 2.0 Framework[J]. Information & Computer Security, 2015, 23(1):73-101. |

| [7] | DING X, WEI J. A Scheme for Confidentiality Protection of OpenID Authentication Mechanism[EB/OL]. . |

| [8] | CASTIGLIONE A, PALMIERI F, CHEN C L, et al.A Blind Signature-based Approach for Cross-domain Authentication in the Cloud Environment[J]. International Journal of Data Warehousing & Mining, 2016, 12(1):34-48. |

| [9] | WU Z, GAO S, CLING E S, et al. A Study an Replay Attack and Anti-spoofing for Text-dependent Speaker Verification[EB/OL]. . |

| [10] | 王志刚,马春光,史晓倩. 基于Binary LWE的全同态加密方案研究[J]. 信息网络安全,2015(7):41-50. |

| [11] | DELFT BV, OOSTDIJK M. A Security Analysis of OpenID[EB/OL]. . |

| [12] | 秦志光,包文意,赵洋,等. 云存储中一种模糊关键字搜索加密方案[J]. 信息网络安全,2015(6):7-12. |

| [13] | HE D, CHEN Y, CHEN J.An Id-based Three-party Authenticated Key Exchange Protocol Using Elliptic Curve Cryptography for Mobile-Commerce Environments[J]. Arabian Journal for Science & Engineering, 2013, 38(8):2055-2061. |

| [14] | HÖLBL M, WELZER T, BRUMEN B. Two Proposed Identity-based Three-party Authenticated Key Agreement Protocols from Pairings[J]. Computers & Security, 2010, 29(2):244-252. |

| [15] | ISLAM S H, BISWAS G P. Certificateless Strong Designated Verifier MultisignatureScheme Using Bilinear Pairings[EB/OL]. . |

| [16] | LEE C C, LAI Y M, CHEN C L, et al.A Novel Designated Verifier Signature Scheme Based on Bilinear Pairing[J]. Information Technology & Control, 2013, 42(3):247-252. |

| [17] | ZHANG Y, ZHANG Y, LI Y, et al.Strong Designated Verifier Signature Scheme Resisting Replay Attack[J]. Information Technology & Control, 2015, 44(2): 58-63. |

| [18] | ZHANG W, WANG X, KHAN M K.A Virtual Bridge Certificate Authority-based Cross-domain Authentication Mechanism for Distributed Collaborative Manufacturing Systems[J]. Security & Communication Networks, 2015, 8(6):937-951. |

| [19] | YAO Y, WANG X, SUN X. A Cross Heterogeneous Domain Authentication Model Based on PKI[EB/OL]. . |

| [20] | 高丽丽, 王琼. 基于身份认证的三方密钥协商协议设计[J]. 软件导刊, 2015(2):159-160. |

| [21] | HE D, CHEN Y, CHEN J.An Id-Based Three-Party Authenticated Key Exchange Protocol Using Elliptic Curve Cryptography for Mobile-Commerce Environments[J]. Arabian Journal for Science & Engineering, 2013, 38(8):2055-2061. |

| [1] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [2] | 刘敏, 陈曙晖. 基于关联融合的VoLTE流量分析研究[J]. 信息网络安全, 2020, 20(4): 81-86. |

| [3] | 边玲玉, 张琳琳, 赵楷, 石飞. 基于LightGBM的以太坊恶意账户检测方法[J]. 信息网络安全, 2020, 20(4): 73-80. |

| [4] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [5] | 傅智宙, 王利明, 唐鼎, 张曙光. 基于同态加密的HBase二级密文索引方法研究[J]. 信息网络安全, 2020, 20(4): 55-64. |

| [6] | 王蓉, 马春光, 武朋. 基于联邦学习和卷积神经网络的入侵检测方法[J]. 信息网络安全, 2020, 20(4): 47-54. |

| [7] | 董晓丽, 商帅, 陈杰. 分组密码9轮Rijndael-192的不可能差分攻击[J]. 信息网络安全, 2020, 20(4): 40-46. |

| [8] | 郭春, 陈长青, 申国伟, 蒋朝惠. 一种基于可视化的勒索软件分类方法[J]. 信息网络安全, 2020, 20(4): 31-39. |

| [9] | 陈璐, 孙亚杰, 张立强, 陈云. 物联网环境下基于DICE的设备度量方案[J]. 信息网络安全, 2020, 20(4): 21-30. |

| [10] | 江金芳, 韩光洁. 无线传感器网络中信任管理机制研究综述[J]. 信息网络安全, 2020, 20(4): 12-20. |

| [11] | 刘建伟, 韩祎然, 刘斌, 余北缘. 5G网络切片安全模型研究[J]. 信息网络安全, 2020, 20(4): 1-11. |

| [12] | 刘鹏, 何倩, 刘汪洋, 程序. 支持撤销属性和外包解密的CP-ABE方案[J]. 信息网络安全, 2020, 20(3): 90-97. |

| [13] | 宋宇波, 樊明, 杨俊杰, 胡爱群. 一种基于拓扑分析的网络攻击流量分流和阻断方法[J]. 信息网络安全, 2020, 20(3): 9-17. |

| [14] | 王腾飞, 蔡满春, 芦天亮, 岳婷. 基于iTrace_v6的IPv6网络攻击溯源研究[J]. 信息网络安全, 2020, 20(3): 83-89. |

| [15] | 张艺, 刘红燕, 咸鹤群, 田呈亮. 基于授权记录的云存储加密数据去重方法[J]. 信息网络安全, 2020, 20(3): 75-82. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||