信息网络安全 ›› 2021, Vol. 21 ›› Issue (8): 52-61.doi: 10.3969/j.issn.1671-1122.2021.08.007

基于本体推理的隐私保护访问控制机制研究

- 北京工业大学信息学部,北京 100124

-

收稿日期:2021-03-18出版日期:2021-08-10发布日期:2021-09-01 -

通讯作者:朱娜斐 E-mail:znf@bjut.edu.cn -

作者简介:靳姝婷(1995—),女,山西,硕士研究生,主要研究方向为网路安全、隐私保护|何泾沙(1961—),男,陕西,教授,博士,主要研究方向为网络安全、测试与分析和云计算|朱娜斐(1981—),女,河南,副教授,博士,主要研究方向为网络安全、隐私保护和区块链|潘世佳(1996—),女,河南,硕士研究生,主要研究方向为网络安全、隐私保护 -

基金资助:国家重点研发计划(2019QY(Y)0601)

Research on Privacy Protection Access Control Mechanism Based on Ontology Reasoning

JIN Shuting, HE Jingsha, ZHU Nafei( ), PAN Shijia

), PAN Shijia

- Faculty of Information Technology, Beijing University of Technology, Beijing 100124, China

-

Received:2021-03-18Online:2021-08-10Published:2021-09-01 -

Contact:ZHU Nafei E-mail:znf@bjut.edu.cn

摘要:

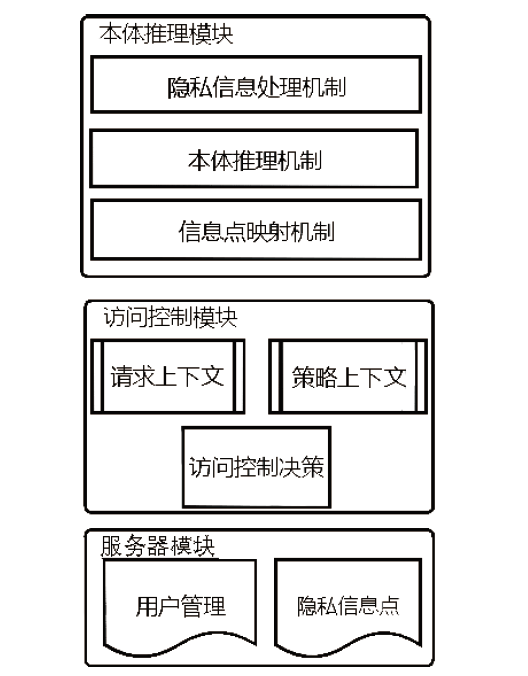

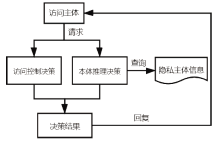

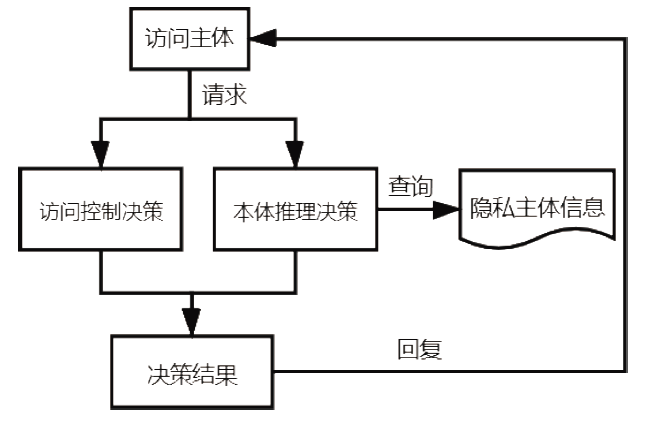

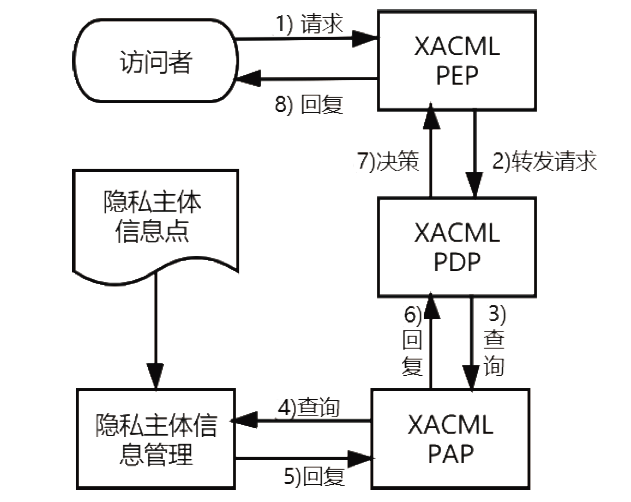

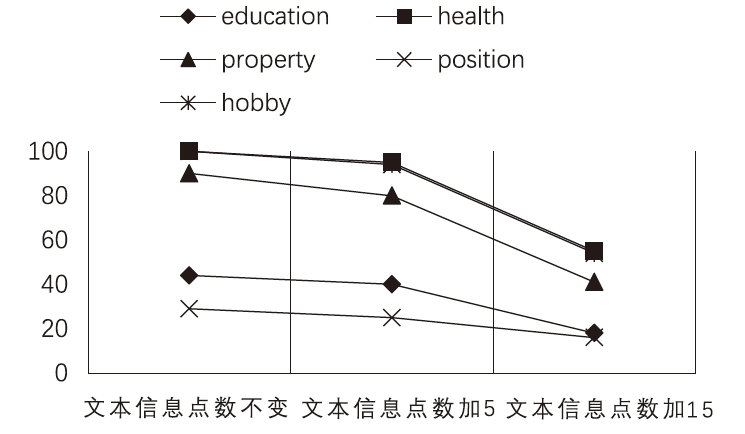

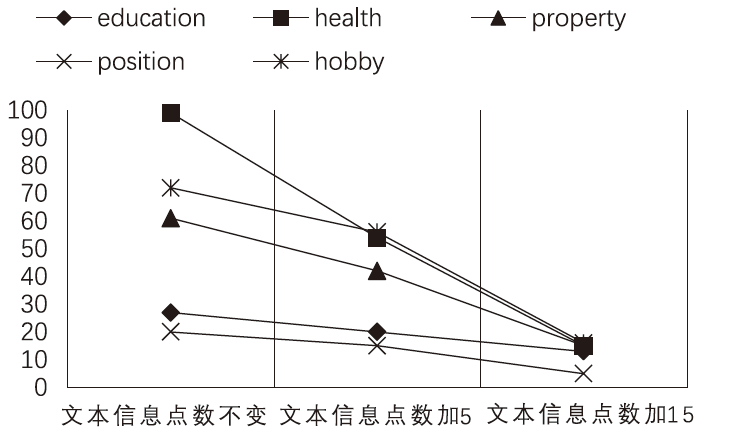

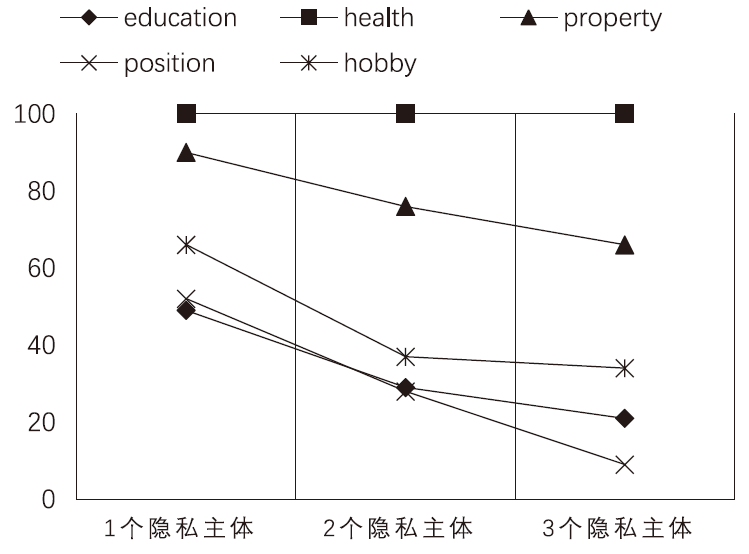

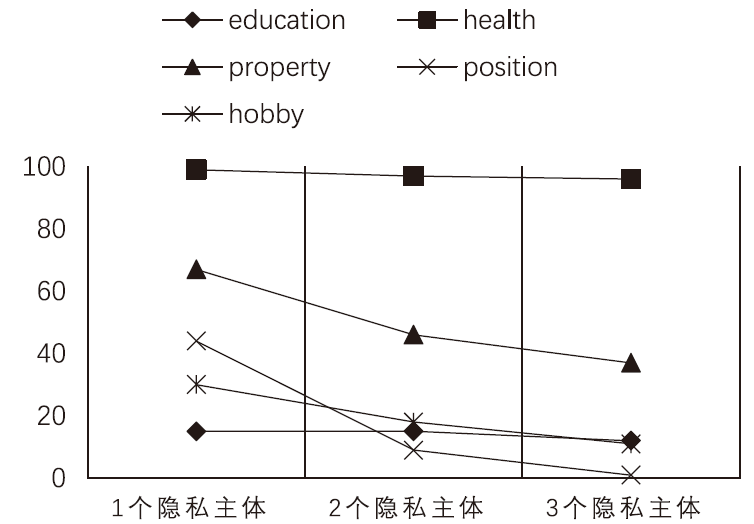

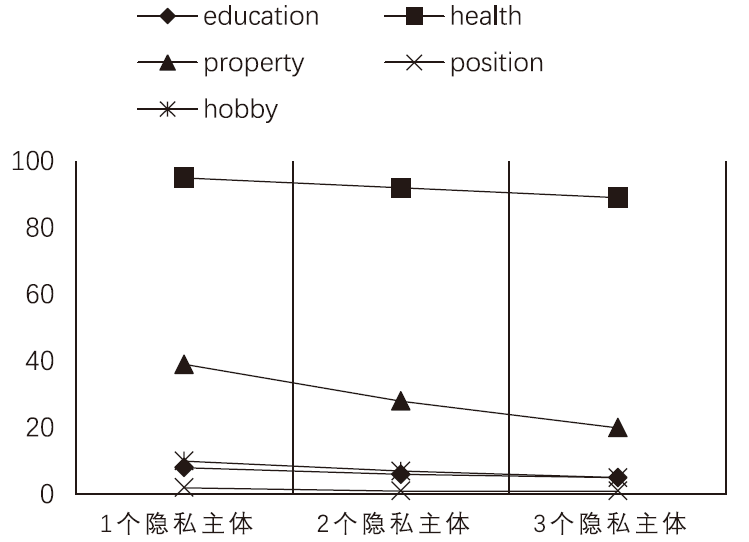

通过访问控制的方法保护用户隐私被研究者们采纳,访问控制通过验证访问者的身份的合法性来限制非法用户对数据的访问,从而有效避免隐私泄露。但目前该方法存在不考虑用户隐私信息、访问控制粒度较粗等问题,不能满足所有隐私主体的需求,也不能最大限度地保护用户的隐私信息。文章提出一种基于本体推理的隐私信息保护访问控制机制,该机制能够从所有隐私主体的隐私信息角度出发,用本体推理的方法从访问控制粒度方面进行信息优化,从隐私主体的角度考虑更多隐私主体的隐私需求。实验结果表明文章提出的访问控制机制能够更好地保护用户隐私。

中图分类号:

引用本文

靳姝婷, 何泾沙, 朱娜斐, 潘世佳. 基于本体推理的隐私保护访问控制机制研究[J]. 信息网络安全, 2021, 21(8): 52-61.

JIN Shuting, HE Jingsha, ZHU Nafei, PAN Shijia. Research on Privacy Protection Access Control Mechanism Based on Ontology Reasoning[J]. Netinfo Security, 2021, 21(8): 52-61.

使用本文

| [1] | LOBO J. Relationship-based Access Control: More Than a Social Network Access Control Model[J]. Wiley Interdisciplinary Reviews-data Mining and Knowledge Discovery, 2019, 9(2):1-17. |

| [2] | SANHU R, COYNE E. Role based Access Control Models[J]. IEEE Computer, 1996, 29(2):38-47. |

| [3] | LI Fenghua, SU Mang, SHI Guozhen, et al. Research Status and Development Trends of Access Control Model[J]. Chinese Journal of Electronics, 2012, 40(4):805-813. |

| 李凤华, 苏铓, 史国振, 等. 访问控制模型研究进展及发展趋势[J]. 电子学报, 2012, 40(4):805-813. | |

| [4] | HARNAL S, CHAUHAN R. Efficient and Flexible Role-based Access Control (EFRBAC) Mechanism for Cloud[J]. ICST Transactions on Scalable Information Systems, 2018, 7(26):8-48. |

| [5] | DU Yifeng, GUO Yuanbo. A Dynamic Access Control Method for Fog Computing Based on Trust Value[J]. Netinfo Security, 2020, 20(4):65-72. |

| 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4):65-72. | |

| [6] |

MUNOZ A, LOPEZ S, POZO A, et al. An Architecture for Providing Data Usage and Access Control in Data Sharing Ecosystems[J]. Procedia Computer Science, 2019, 160(6):590-597.

doi: 10.1016/j.procs.2019.11.042 URL |

| [7] | FANG Liang, YIN Lihua, GUO Yunchuan, et al. A Survey of Key Technologies in Attribute-based Access Control Scheme[J]. Chinese Journal of computers, 2017, 40(7):1680-1698. |

| 房梁, 殷丽华, 郭云川, 等. 基于属性的访问控制关键技术研究综述[J]. 计算机学报, 2017, 40(7):1680-1698. | |

| [8] |

ANNIKA B. Online Privacy Concerns: A Broad Approach to Understanding the Concerns of Different Groups for Different Uses[J]. Computers in Human Behavior, 2015, 53(7):419-426.

doi: 10.1016/j.chb.2015.07.025 URL |

| [9] |

SWEENEY L. K-Anonymity: A Model for Protecting Privacy[J]. International Journal on Uncertainty, Fuzziness and Knowledge-based Systems, 2002, 10(5):557-570.

doi: 10.1142/S0218488502001648 URL |

| [10] | MACHANAVAJJHALA A, GEHRKE J, KIFER D. L-diversity: Privacy beyond K-anonymity[C]//IEEE. 22nd International Conference on Data Engineering, April 3-7, 2006, Atlanta, GA, USA. New York: IEEE, 2006: 24-36. |

| [11] | LI Ninghui, LI Tiancheng. T-closeness: Privacy beyond K-anonymity and L-diversity[C]//IEEE. 23rd International Conference on Data Engineering, April 16-20, 2007, Istanbul Turkey. New York: IEEE, 2007: 106-115. |

| [12] | LI Yang, WEN Wen. Survey of Research on Differential Privacy[J]. Application Research of Computers. 2012, 29(9):3201-3205+3211. |

| 李杨, 温雯, 谢光强. 差分隐私保护研究综述[J]. 计算机应用研究, 2012, 29(9):3201-3205+3211. | |

| [13] | TANIAR D, RAHAYU J. Web Semantics and Ontology[M]. Pennsylvania: IGI Publishing, 2006. |

| [14] | JIA Junzhi, CUI Xiyan. Interoperability between Ontological Word Lists of Persons and Construction of Classification Systems[J]. Journal of The China Society for Scientific and Technical Information, 2019, 38(7):731-741. |

| 贾君枝, 崔西燕. 人物本体词表之间的互操作及分类体系构建[J]. 情报学报, 2019, 38(7):731-741. | |

| [15] |

ZHU Nafei, WANG Siyu, HE Jingsha, et al. On the Suitability of Applying Wordnet to Privacy Measurement[J]. Wireless Personal Communications, 2018, 103(1):359-378.

doi: 10.1007/s11277-018-5447-5 URL |

| [16] | TANG Lulu, CHEN Ke, WU Chaozheng, et al. Improving Semantic Analysis on Point Clouds via Auxiliary Supervision of Local Geometric Priors[J]. IEEE Transactions on Cybernetics, 2020, 10(8):1-11. |

| [17] |

HU Xinbang, YU Xuqiao, LI Shaomei, et al. Additional Knowledge Enhanced Chinese Name Entity Recognition[J]. Computer Engineering, 2021: 10(5):1-12.

doi: 10.1007/BF01206535 URL |

| 胡新棒, 于溆乔, 李邵梅, 等. 基于知识增强的中文命名实体识别[J]. 计算机工程, 2021: 10(5):1-12. |

| [1] | 路宏琳, 王利明, 杨婧. 一种新的参数掩盖联邦学习隐私保护方案[J]. 信息网络安全, 2021, 21(8): 26-34. |

| [2] | 沈卓炜, 高鹏, 许心宇. 基于安全协商的DDS安全通信中间件设计[J]. 信息网络安全, 2021, 21(6): 19-25. |

| [3] | 刘子昂, 黄缘缘, 马佳利, 周睿. 基于区块链的医疗数据滥用监控平台设计与实现[J]. 信息网络安全, 2021, 21(5): 58-66. |

| [4] | 王健, 赵曼莉, 陈志浩, 石波. 基于假名的智能交通条件隐私保护认证协议[J]. 信息网络安全, 2021, 21(4): 49-61. |

| [5] | 任航, 程相国, 张睿, 夏辉. 基于议价贝叶斯博弈模型的防欺诈策略[J]. 信息网络安全, 2021, 21(4): 81-88. |

| [6] | 周由胜, 王明, 刘媛妮. 支持区间查询的基于位置服务外包数据隐私保护方案[J]. 信息网络安全, 2021, 21(3): 26-36. |

| [7] | 路宏琳, 王利明. 面向用户的支持用户掉线的联邦学习数据隐私保护方法[J]. 信息网络安全, 2021, 21(3): 64-71. |

| [8] | 芦效峰, 付淞兵. 属性基加密和区块链结合的可信数据访问控制方案[J]. 信息网络安全, 2021, 21(3): 7-8. |

| [9] | 刘峰, 杨杰, 齐佳音. 基于哈希证明系统的区块链两方椭圆曲线数字签名算法研究[J]. 信息网络安全, 2021, 21(1): 19-26. |

| [10] | 汪金苗, 谢永恒, 王国威, 李易庭. 基于属性基加密的区块链隐私保护与访问控制方法[J]. 信息网络安全, 2020, 20(9): 47-51. |

| [11] | 吴云坤, 姜博, 潘瑞萱, 刘玉岭. 一种基于零信任的SDN网络访问控制方法[J]. 信息网络安全, 2020, 20(8): 37-46. |

| [12] | 李宁波, 周昊楠, 车小亮, 杨晓元. 云环境下基于多密钥全同态加密的定向解密协议设计[J]. 信息网络安全, 2020, 20(6): 10-16. |

| [13] | 张佳程, 彭佳, 王雷. 大数据环境下的本地差分隐私图信息收集方法[J]. 信息网络安全, 2020, 20(6): 44-56. |

| [14] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [15] | 刘鹏, 何倩, 刘汪洋, 程序. 支持撤销属性和外包解密的CP-ABE方案[J]. 信息网络安全, 2020, 20(3): 90-97. |

| 阅读次数 | ||||||||||||||||||||||||||||||||||||||||||||||||||

|

全文 98

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||

|

摘要 426

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||