信息网络安全 ›› 2021, Vol. 21 ›› Issue (5): 31-38.doi: 10.3969/j.issn.1671-1122.2021.05.004

基于Linux Shell命令的用户异常操作检测方法研究

- 华中科技大学网络与计算中心,武汉 430074

-

收稿日期:2020-11-15出版日期:2021-05-10发布日期:2021-06-22 -

通讯作者:于俊清 E-mail:yjqing@hust.edu.cn -

作者简介:吴驰(1976—),男,湖北,高级工程师,硕士,主要研究方向为教育信息化、网络安全|帅俊岚(1996—),男,江西,硕士研究生,主要研究方向为入侵检测|龙涛(1974—),男,湖北,高级工程师,博士,主要研究方向为计算机软件和分布式计算|于俊清(1975—),男,内蒙古,教授、博士,主要研究方向为数字媒体处理与检索、网络安全、多核计算与流编译 -

基金资助:国家重点研发计划(2017YFB0801703);赛尔网络下一代互联网技术创新基金(NGII20170408)

Research on Detection Method of User Abnormal Operation Based on Linux Shell Commands

WU Chi, SHUAI Junlan, LONG Tao, YU Junqing( )

)

- Network and Computation Center, Huazhong University of Science and Technology, Wuhan, 430074, China

-

Received:2020-11-15Online:2021-05-10Published:2021-06-22 -

Contact:YU Junqing E-mail:yjqing@hust.edu.cn

摘要:

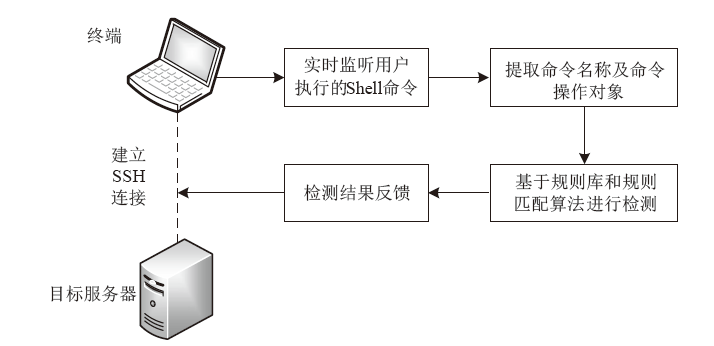

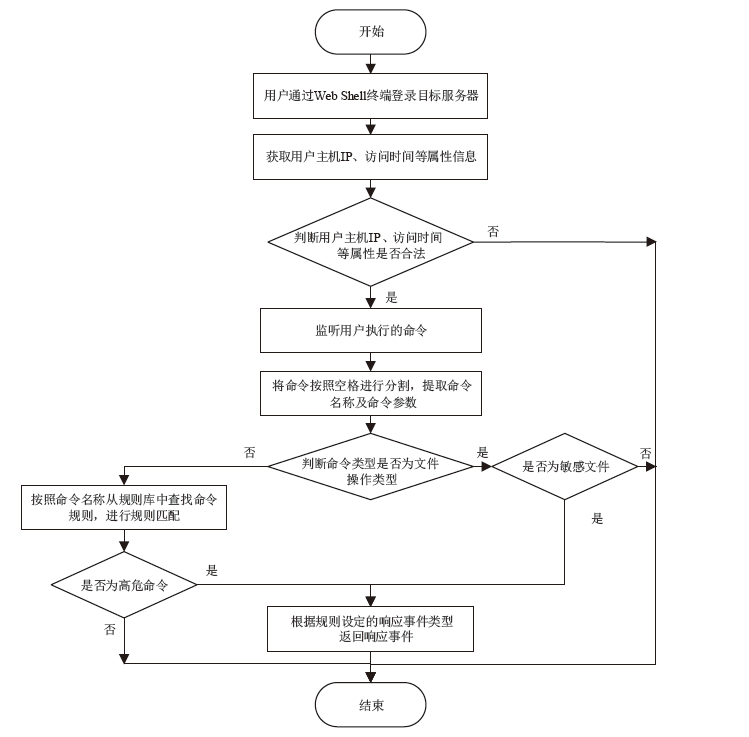

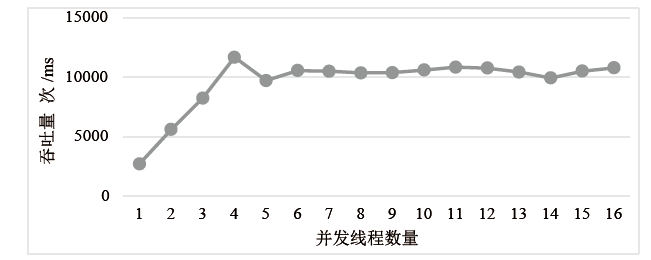

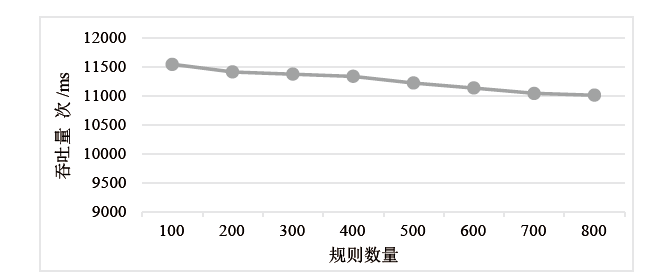

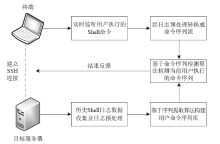

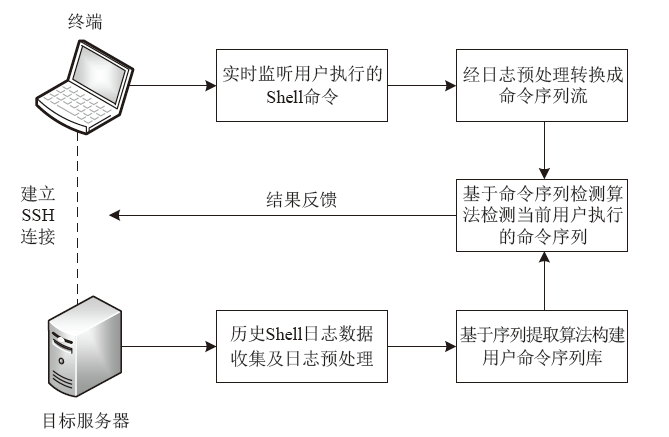

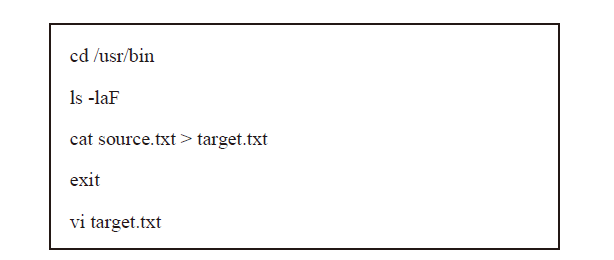

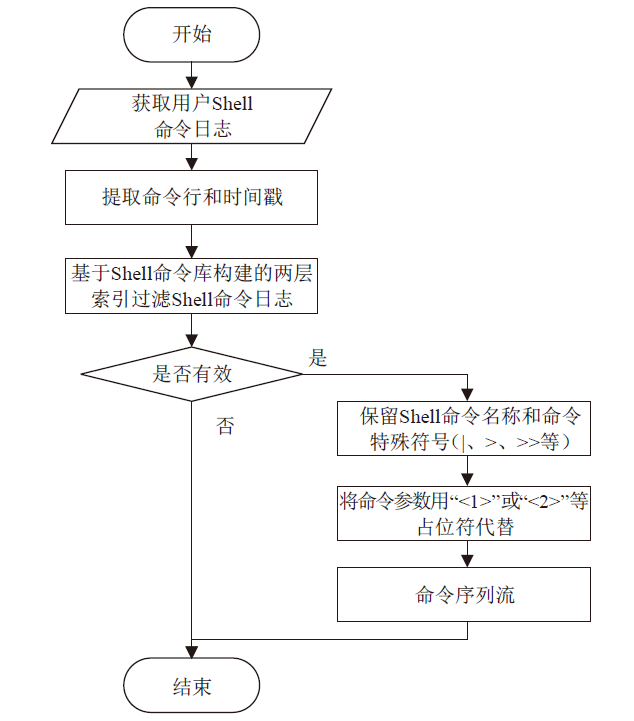

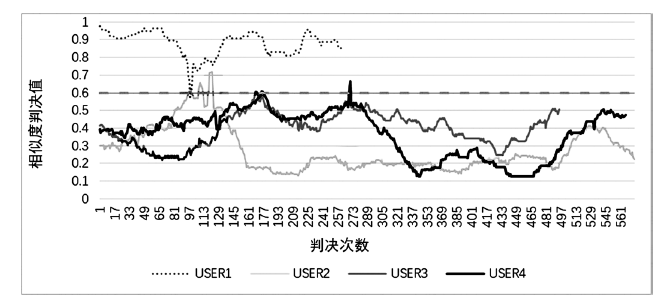

针对数据中心安全需求,文章研究并设计了基于规则和基于命令序列的两种异常操作检测方法,在此基础上实现了基于Linux Shell命令的异常操作检测系统。基于规则的异常操作检测方法通过设计规则库匹配算法对被监测用户执行的Shell命令进行检测。基于命令序列的异常操作检测方法以合法用户历史命令序列为训练集构建用户行为特征库,使用异常命令序列检测算法判定被监测用户操作是否存在异常。实验结果表明,在高校数据中心环境中,基于规则的异常操作检测方法有较高的检测效率,基于命令序列的异常操作检测方法有较高的检测准确率,能够满足数据中心对用户执行Shell命令的异常检测需求。

中图分类号:

引用本文

吴驰, 帅俊岚, 龙涛, 于俊清. 基于Linux Shell命令的用户异常操作检测方法研究[J]. 信息网络安全, 2021, 21(5): 31-38.

WU Chi, SHUAI Junlan, LONG Tao, YU Junqing. Research on Detection Method of User Abnormal Operation Based on Linux Shell Commands[J]. Netinfo Security, 2021, 21(5): 31-38.

使用本文

| [1] | ARDAGNA CA, ASAL R, DAMIANI E, et al. From Security to Assurance in the Cloud: A Survey[J]. ACM Computing Surveys, 2015,48(1):1-50. |

| [2] | LI Jiliang, CHOO K K R, ZHANG Weiguo, et al. EPA-CPPA: An Efficient, Provably-secure And Anonymous Conditional Privacy-preserving Authentication Scheme for Vehicular Ad Hoc Networks[J]. Vehicular Communications, 2018,44(13):104-113 |

| [3] | LI Jinxu. Security Threat Analysis and Countermeasures of Data Center in Universities[J]. Information & Communications, 2018,21(8):147-148. |

| 李金旭. 高校数据中心安全威胁分析与对策[J]. 信息通信, 2018,21(8):147-148. | |

| [4] | MCKAY K, BASSHAM L, SÖNMEZTURAN M, et al. Report on Lightweight Cryptography[EB/OL]. https://www.nist.gov/publications/report-lightweight-cryptography, 2020-10-15. |

| [5] | ZHANG Shuiping, LI Jizhen, ZHANG Fengqin, et al. Research and Implementation of Data Center Security System Based on Cloud Computing[J]. Computer Engineering and Design, 2011,32(12):3965-3968, 3979. |

| 张水平, 李纪真, 张凤琴, 等. 基于云计算的数据中心安全体系研究与实现[J]. 计算机工程与设计, 2011,32(12):3965-3968,3979. | |

| [6] | ZHANG Jianhan, NIE Yuanming. Data Center Security Protection Technical Analysis[J]. Netinfo Security, 2012,12(3):56-60. |

| 张剑寒, 聂元铭. 数据中心安全防护技术分析[J]. 信息网络安全, 2012,12(3):56-60. | |

| [7] | LI Chao, TIAN Xinguang, XIAO Xi, et al. Anomaly Detection of User Behavior Based on Shell Commands and Co-occurrence Matrix[J]. The Journal of Computer Research and Development. 2012,49(9):1982-1990. |

| 李超, 田新广, 肖喜, 等. 基于Shell命令和共生矩阵的用户行为异常检测方法[J]. 计算机研究与发展, 2012,49(9):1982-1990. | |

| [8] | GUO Weiming. Design and Research of Intrusion Detection System Based on Linux Host[D]. Xiamen: Xiamen University, 2018. |

| 郭为鸣. 基于Linux主机的入侵检测系统的设计与研究[D]. 厦门:厦门大学, 2018. | |

| [9] |

SHONE N, NGOC T N, PHAI V D, et al. A Deep Learning Approach to Network Intrusion Detection[J]. IEEE Transactions on Emerging Topics in Computational Intelligence, 2018,2(1):41-50.

doi: 10.1109/TETCI.2017.2772792 URL |

| [10] |

SERPEN G, AGHAEI E. Host-based Misuse Intrusion Detection Using PCA Feature Extraction and KNN Classification Algorithms[J]. Intelligent Data Analysis, 2018,22(5):1101-1114.

doi: 10.3233/IDA-173493 URL |

| [11] | ZHANG Jianwu, HUANG Jiasen, ZHOU Di. Intrusion Detection Model Based on Fuzzy Theory and Association Rules[J]. Telecommunications Science, 2019,35(5):59-69. |

| 章坚武, 黄佳森, 周迪. 基于模糊理论与关联规则的入侵检测模型[J]. 电信科学, 2019,35(5):59-69. | |

| [12] | ZHU Shaoping, XIAO Yonglian, DANG Yanjun. Intrusion Detection of Network Security Based on MSNN Model[J]. Computing Technology and Automation, 2019,38(4):182-185. |

| 朱韶平, 肖永良, 党艳军. 基于MSNN模型的网络安全入侵检测[J]. 计算技术与自动化, 2019,38(4):182-185. | |

| [13] | YANG Kui. A Novel Research on Real-time Intrusion Detection Technology Based on Data Mining[J]. Journal of Physics: Conference Series, 2019,1345(5):16-19. |

| [14] | CHELBA C, NOROUZI M, BENGIO S. N-gram Language Modeling Using Recurrent Neural Network Estimation[EB/OL]. https://arxiv.org/abs/1703.10724, 2017-03-09. |

| [15] | TIAN Xinguang, GAO Lizhi, ZHANG Eryang. Intrusion Detection Method Based on Machine Learning[J]. Journal on Communications, 2006,26(6):108-114. |

| 田新广, 高立志, 张尔扬. 新的基于机器学习的入侵检测方法[J]. 通信学报, 2006,26(6):108-114. |

| [1] | 李佳玮, 吴克河, 张波. 基于高斯混合聚类的电力工控系统异常检测研究[J]. 信息网络安全, 2021, 21(3): 53-63. |

| [2] | 陆佳丽. 基于改进时间序列模型的日志异常检测方法[J]. 信息网络安全, 2020, 20(9): 1-5. |

| [3] | 黄娜, 何泾沙, 吴亚飚, 李建国. 基于LSTM回归模型的内部威胁检测方法[J]. 信息网络安全, 2020, 20(9): 17-21. |

| [4] | 顾兆军, 任怡彤, 刘春波, 王志. 基于一致性预测算法的内网日志检测模型[J]. 信息网络安全, 2020, 20(3): 45-50. |

| [5] | 王玉娣, 刘晓洁, 王运鹏. 基于改进否定选择算法的异常检测方法研究[J]. 信息网络安全, 2020, 20(10): 75-82. |

| [6] | 王伟, 沈旭东. 基于实例的迁移时间序列异常检测算法研究[J]. 信息网络安全, 2019, 19(3): 11-18. |

| [7] | 杨威超, 郭渊博, 钟雅, 甄帅辉. 基于设备型号分类和BP神经网络的物联网流量异常检测[J]. 信息网络安全, 2019, 19(12): 53-63. |

| [8] | 朱海麒, 姜峰. 人工智能时代面向运维数据的异常检测技术研究与分析[J]. 信息网络安全, 2019, 19(11): 24-35. |

| [9] | 邓海莲, 刘宇靖, 葛一漩, 苏金树. 域间路由异常检测技术研究[J]. 信息网络安全, 2019, 19(11): 63-70. |

| [10] | 李巍, 狄晓晓, 王迪, 李云春. 基于子图的服务器网络行为建模及异常检测方法研究[J]. 信息网络安全, 2018, 18(2): 1-9. |

| [11] | 何利, 姚元辉. 基于上下文聚类的云虚拟机异常检测与识别策略[J]. 信息网络安全, 2018, 18(12): 54-65. |

| [12] | 赵刚, 姚兴仁. 基于用户画像的异常行为检测模型[J]. 信息网络安全, 2017, 17(7): 18-24. |

| [13] | 吴鑫, 严岳松, 刘晓然. 基于改进HMM的程序行为异常检测方法[J]. 信息网络安全, 2016, 16(9): 108-112. |

| [14] | 杨连群, 温晋英, 刘树发, 王峰. 一种改进的图分割算法在用户行为异常检测中的应用[J]. 信息网络安全, 2016, 16(6): 35-40. |

| [15] | 何明亮, 陈泽茂, 左进. 基于多窗口机制的聚类异常检测算法[J]. 信息网络安全, 2016, 16(11): 33-39. |

| 阅读次数 | ||||||||||||||||||||||||||||||||||||||||||||||||||

|

全文 330

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||

|

摘要 682

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||