信息网络安全 ›› 2017, Vol. 17 ›› Issue (11): 25-31.doi: 10.3969/j.issn.1671-1122.2017.11.004

基于零行列式的实时电价攻击防御策略研究

- 1.长沙理工大学计算机与通信工程学院,湖南长沙410114

2.长沙理工大学综合交通运输大数据智能处理湖南省重点实验室,湖南长沙410114

3.国防科技大学计算机学院,湖南长沙410073

4.长沙理工大学经济与管理学院,湖南长沙410114

-

收稿日期:2017-08-28出版日期:2017-11-20发布日期:2020-05-12 -

作者简介:作者简介: 夏卓群(1977—),男,湖南,教授,博士,主要研究方向为智能电网安全、物联网安全;邹逢飞(1991—),男,湖南,硕士研究生,主要研究方向为智能电网安全;徐明(1964—),男,湖南,教授,博士,主要研究方向为无线网络及安全、移动计算技术;杨洪朝(1977—),男,湖南,博士研究生,主要研究方向为技术经济评价与管理。

-

基金资助:国家自然科学基金[61572514];CCF-启明星辰“鸿雁”科研资助计划项目

Research on Defensive Strategy of Real-time Price Attack Based on Zero-determinant

Zhuoqun XIA1,2,3, Fengfei ZOU1( ), Ming XU3, Hongzhao YANG4

), Ming XU3, Hongzhao YANG4

- 1. School of Computer and Communication Engineering, Changsha University of Science and Technology, Changsha Hunan 410114, China

2. Hunan Provincial Key Laboratory of Intelligent Processing of Big Data on Transportation, Changsha University of Science and Technology, Changsha Hunan 410114, China

3. School of Computer, National University of Defense Technology, Changsha Hunan 410073, China

4. School of Economics and Management, Changsha University of Science and Technology, Changsha Hunan 410114, China

-

Received:2017-08-28Online:2017-11-20Published:2020-05-12

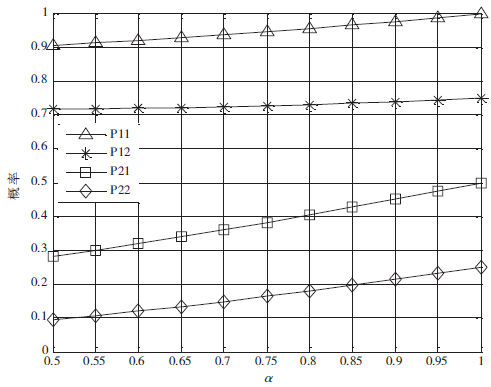

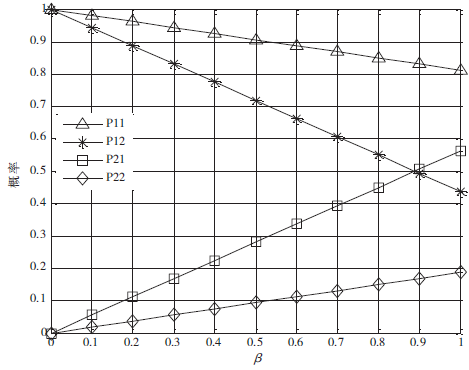

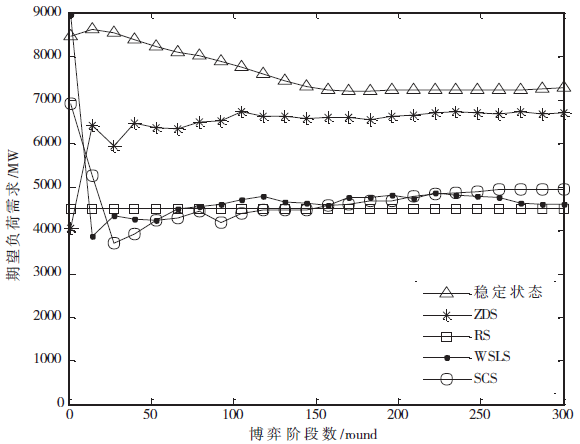

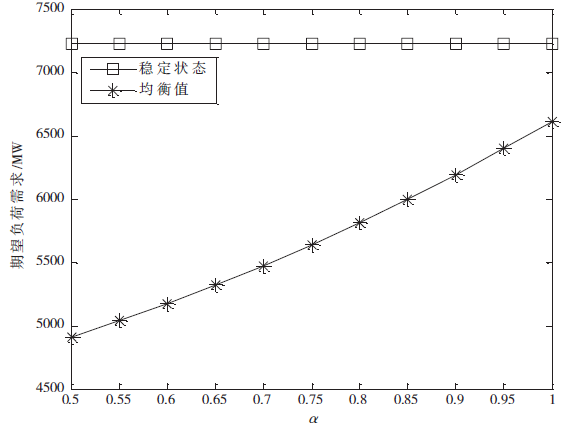

摘要:

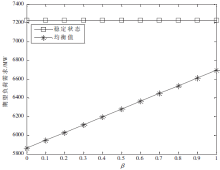

随着智能电网的交互性不断增强,用户根据实时电价动态调整自己的电力负荷需求,但同时也带来了攻击实时电价信号的网络安全隐患。基于用户与电力企业电价的双向互动,文章分析了实时电价攻击对用户负荷需求的影响,提出重复博弈下零行列式实时电价攻击防御策略。实验结果表明,在一定程度保证用户用电满意度的前提下,采用零行列式策略有助于户内能源管理系统实现降低用户期望负荷需求的目标,为预防实时电价攻击提供了决策支持。

中图分类号:

引用本文

夏卓群, 邹逢飞, 徐明, 杨洪朝. 基于零行列式的实时电价攻击防御策略研究[J]. 信息网络安全, 2017, 17(11): 25-31.

Zhuoqun XIA, Fengfei ZOU, Ming XU, Hongzhao YANG. Research on Defensive Strategy of Real-time Price Attack Based on Zero-determinant[J]. Netinfo Security, 2017, 17(11): 25-31.

| [1] | LUO Fengji,ZHAO Junhua,DONG Zhaoyang,et al.Cloud-Based Information Infrastructure for Next-Generation Power Grid: Conception, Architecture, and Applications[J]. IEEE Transactions on Smart Grid,2016,7(4):1896-1912. |

| [2] | 刘家男,翁健. 智能电网安全研究综述[J]. 信息网络安全,2016(5):78-84. |

| [3] | LIANG Gaoqi,ZHAO Junhua,LUO Fengji,et al.A Review of False Data Injection Attacks Against Modern Power Systems[J]. IEEE Transactions on Smart Grid,2016,8(4):1630-1638. |

| [4] | 李增鹏,邹岩,张磊,等. 一种基于全同态加密的智能电网数据交换隐私保护方案[J]. 信息网络安全, 2016(3):1-7. |

| [5] | 赵俊华,梁高琪,文福拴,等. 乌克兰事件的启示:防范针对电网的虚假数据注入攻击[J]. 电力系统自动化,2016,40(7):149-151. |

| [6] | 石沙沙,孙文红,江明建,等. 基于分布式数据聚合的智能电网隐私保护协议研究[J]. 信息网络安全,2015, 26(12):59-65. |

| [7] | 王小山,石志强,任建军,等. 智能电网中实时电价的抗时延攻击策略[J]. 北京邮电大学学报,2015,38(S1):116-120. |

| [8] | TAN Rui,KRISHNA V B,YAU D K Y, et al. Impact of Integrity Attacks on Real-Time Pricing In Smart Grids[C]// ACM. Proceedings of the 2013 ACM SIGSAC Conference on Computer & Communications Security,November 4 - 8, 2013. Berlin, Germany. New York:ACM, 2013:439-450. |

| [9] | TAN Rui,KRISHNA V B,YAU D K Y, et al. Integrity Attacks on Real-Time Pricing in Electric Power Grids[J]. ACM Transactions on Information & System Security,2015,18(2):1-33. |

| [10] | GIRALDO J,CARDENAS A,QUIJANO N. Attenuating the Impact of Integrity Attacks on Real-Time Pricing in Smart Grids[EB/OL]. . |

| [11] | GIRALDO J,CARDENAS A,QUIJANO N.Integrity Attacks on Real-Time Pricing in Smart Grids: Impact and Countermeasures[J]. IEEE Transactions on Smart Grid,2016,81(4):1-9. |

| [12] | JIA Liyan,THOMAS R J,TONG Lang.Impacts of Malicious Data on Real-Time Price of Electricity Market Operations[C]//IEEE.System Science (HICSS), 2012 45th Hawaii International Conference on, January 4-7, 2012.Maui, HI, USA.NJ: IEEE,2012:1907-1914. |

| [13] | MISHRA S,LI Xiang,PAN Tianyi, et al.Price Modification Attack and Protection Scheme in Smart Grid[J]. IEEE Transactions on Smart Grid,2017,8(4):1-12. |

| [14] | TSUI K M,CHAN S C.Demand Response Optimization for Smart Home Scheduling Under Real-Time Pricing[J]. IEEE Transactions on Smart Grid,2012,3(4):1812-1821. |

| [15] | VIVEKANANTHAN C,MISHRA Y,LI Fangxing.Real-Time Price Based Home Energy Management Scheduler[J]. IEEE Transactions on Power Systems,2015,30(4):2149-2159. |

| [16] | KIRSCHEN D S,STRBAC G,CUMPERAYOT P, et al.Factoring the Elasticity of Demand in Electricity Prices[J]. IEEE Transactions on Power Systems,2000,15(2):612-617. |

| [17] | AALAMI H A,MOGHADDAM M P,YOUSEFI G R.Demand Response Modeling Considering Interruptible/Curtailable Loads and Capacity Market Programs[J]. Applied Energy,2009,87(1):243-250. |

| [18] | PRESS W H,DYSON F J.Iterated Prisoner’s Dilemma Contains Strategies that Dominate Any Evolutionary Opponent[J]. Proceedings of the National Academy of Sciences of the United States of America,2012,109(26):10409-10413. |

| [19] | AL DAOUD A,KESIDIS G, LIEBEHERR J.Zero-Determinant Strategies: A Game-Theoretic Approach for Sharing Licensed Spectrum Bands[J]. IEEE Journal on Selected Areas in Communications,2014,32(11):2297-2308. |

| [20] | BAEK S K,JEONG H C,HILBE C,et al.Comparing Reactive and Memory-One Strategies of Direct Reciprocity[J]. Scientific Reports,2016(6):25676-25688. |

| [21] | ADAMI C,HINTZE A.Evolutionary Instability of Zero-Determinant Strategies Demonstrates that Winning Is Not Everything[J]. Nature Communications,2013,4(4): 2193-2199. |

| [1] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [2] | 刘敏, 陈曙晖. 基于关联融合的VoLTE流量分析研究[J]. 信息网络安全, 2020, 20(4): 81-86. |

| [3] | 边玲玉, 张琳琳, 赵楷, 石飞. 基于LightGBM的以太坊恶意账户检测方法[J]. 信息网络安全, 2020, 20(4): 73-80. |

| [4] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [5] | 傅智宙, 王利明, 唐鼎, 张曙光. 基于同态加密的HBase二级密文索引方法研究[J]. 信息网络安全, 2020, 20(4): 55-64. |

| [6] | 王蓉, 马春光, 武朋. 基于联邦学习和卷积神经网络的入侵检测方法[J]. 信息网络安全, 2020, 20(4): 47-54. |

| [7] | 董晓丽, 商帅, 陈杰. 分组密码9轮Rijndael-192的不可能差分攻击[J]. 信息网络安全, 2020, 20(4): 40-46. |

| [8] | 郭春, 陈长青, 申国伟, 蒋朝惠. 一种基于可视化的勒索软件分类方法[J]. 信息网络安全, 2020, 20(4): 31-39. |

| [9] | 陈璐, 孙亚杰, 张立强, 陈云. 物联网环境下基于DICE的设备度量方案[J]. 信息网络安全, 2020, 20(4): 21-30. |

| [10] | 江金芳, 韩光洁. 无线传感器网络中信任管理机制研究综述[J]. 信息网络安全, 2020, 20(4): 12-20. |

| [11] | 刘建伟, 韩祎然, 刘斌, 余北缘. 5G网络切片安全模型研究[J]. 信息网络安全, 2020, 20(4): 1-11. |

| [12] | 刘鹏, 何倩, 刘汪洋, 程序. 支持撤销属性和外包解密的CP-ABE方案[J]. 信息网络安全, 2020, 20(3): 90-97. |

| [13] | 宋宇波, 樊明, 杨俊杰, 胡爱群. 一种基于拓扑分析的网络攻击流量分流和阻断方法[J]. 信息网络安全, 2020, 20(3): 9-17. |

| [14] | 王腾飞, 蔡满春, 芦天亮, 岳婷. 基于iTrace_v6的IPv6网络攻击溯源研究[J]. 信息网络安全, 2020, 20(3): 83-89. |

| [15] | 张艺, 刘红燕, 咸鹤群, 田呈亮. 基于授权记录的云存储加密数据去重方法[J]. 信息网络安全, 2020, 20(3): 75-82. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||