信息网络安全 ›› 2017, Vol. 17 ›› Issue (5): 51-56.doi: 10.3969/j.issn.1671-1122.2017.05.008

社交网络中基于定位欺骗的隐私攻击研究

- 福建师范大学数学与计算机科学学院,福建福州350007

-

收稿日期:2016-03-31出版日期:2017-05-20发布日期:2020-05-12 -

作者简介:作者简介: 李晴(1992—) ,女,福建,硕士研究生,主要研究方向为网络与通信;叶阿勇(1977—),男,福建,教授,博士,主要研究方向为基于位置的服务、隐私计算、无线定位技术;许力(1970—) ,男,福建,教授,博士,主要研究方向为网络与信息系统。

-

基金资助:国家自然科学基金海峡联合基金重点项目[U1405255];福建省高校自然科学基金青年重点项目[JZ160430];福州科技计划项目[2015-G-51]

Research on Privacy Attack Based on Location Cheating in Social Network

- College of Mathematics and Computer Science, Fujian Normal University, Fuzhou Fujian 350007, China

-

Received:2016-03-31Online:2017-05-20Published:2020-05-12

摘要:

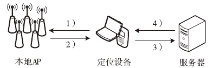

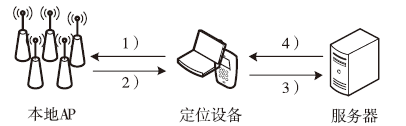

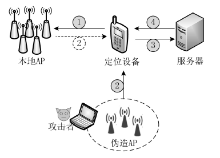

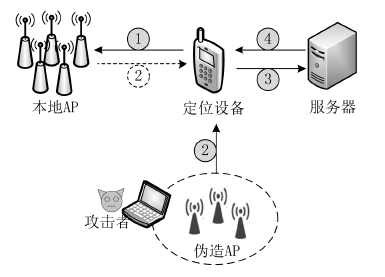

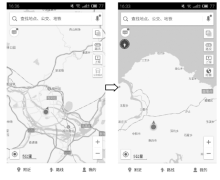

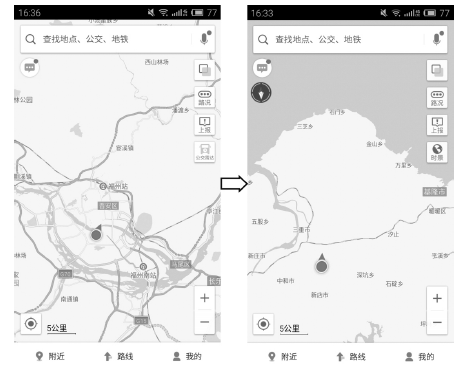

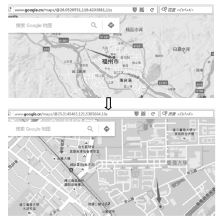

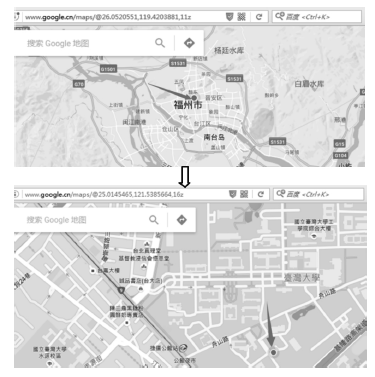

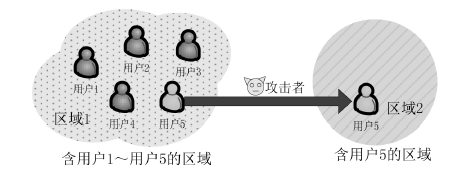

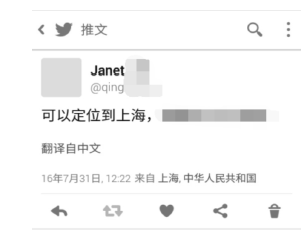

基于位置的社交网络服务(Location-based Social Network Service, LBSNS)被普遍认为是未来社交网络服务发展的重要趋势。LBSNS将信息分享与位置相结合,极大丰富了人们的移动社交内容。然而,由于位置信息与客观世界具有关联性,LBSNS中的位置共享可能泄露用户的身份信息。针对该隐患,文章提出一种基于定位欺骗的隐私攻击。该攻击首先采用Aircrack-ng和MDK3工具伪造AP,将目标用户的定位信息欺骗到指定位置;然后,利用该位置的特殊性以及社交网络的信息共享特点,获得目标用户的身份信息。文章剖析该隐私攻击的原理和实施步骤,并在若干主流社交网络应用中进行验证。验证表明,该攻击可以获取用户在其社交网络中的数字身份信息,从而导致用户隐私泄露。

中图分类号:

引用本文

李晴, 叶阿勇, 许力. 社交网络中基于定位欺骗的隐私攻击研究[J]. 信息网络安全, 2017, 17(5): 51-56.

Qing LI, A-yong YE, Li XU. Research on Privacy Attack Based on Location Cheating in Social Network[J]. Netinfo Security, 2017, 17(5): 51-56.

使用本文

| [1] | 刘树栋,孟祥武.基于位置的社会化网络推荐系统[J].计算机学报,2015,38(2):322-336. |

| [2] | FERRARO R, AKTIHANOGLU M.Location-Aware Applications[J]. Manning, 2011(4849):377-383. |

| [3] | 王乐,王勇,王东安,等.社交网络中信息传播预测的研究综述[J]. 信息网络安全,2015(5):47-55. |

| [4] | WANG Xiangyu, ZHAO Yiliang L, Nie Liqiang, et al.Semantic-Based Location Recommendation With Multimodal Venue Semantics[J]. IEEE Transactions on Multimedia, 2015, 17(3):409-419. |

| [5] | QIAO Xiuquan, SU Jianchong, ZHANG Jinsong, et al.Recommending Friends Instantly in Location-based Mobile Social Networks[J]. China Communications, 2014, 11(2):109-127. |

| [6] | BROOKER D, CAREY T, WARREN I.Middleware for Social Networking on Mobile Devices[C]// IEEE.ASWEC ‘10 Proceedings of the 2010 21st Australian Software Engineering Conference, April 6 - 9, 2010 .Washington, DC, USA .NJ: IEEE, 2010:202-211. |

| [7] | TIPPENHAUER N O, RASMUSSEN K B, PÖPPER C,et al. Attacks on Public WLAN-based Positioning Systems[C]//ACM. Proceedings of the 7th International Conference on Mobile Systems, Applications, and Services, June 22 - 25, 2009. Kraków, Poland .New York:ACM, 2009:29-40. |

| [8] | 周傲英,杨彬,金澈清,等.基于位置的服务:架构与进展[J].计算机学报,2011,34(7): 1155-1171. |

| [9] | 梁颖升,王琼霄,马存庆,等. 一种基于移动终端的可信消息传输方案设计[J]. 信息网络安全,2015(9):158-162. |

| [10] | 车延辙. 基于位置服务中用户位置隐私保护关键技术研究[D].杭州:浙江大学,2013. |

| [11] | BETTINI C, WANG X S, JAJODIA S.Protecting Privacy against Location- based Personal Identification[A]// Secure Data Management[M]. Heidelberg: Springer, Berlin, Heidelberg, 2005:185-199. |

| [12] | SAPUTRO W U. Analisis Performance Jaringan Nirkabel Menggunakan Aircrack-Ng Dan Wireshark[EB/OL]. . |

| [13] | ASPj of k2wrlz.mdk3 Package Description[EB/OL]. . |

| [14] | BAHL P, PADMANABHAN V N.RADAR: An In-building RF-based User Location and Tracking System[J]. Proceedings - IEEE INFOCOM, 2000(2):775-784. |

| [15] | LI Binghao, SALTER J, DEMPSTER A G, et al. Indoor Positioning Techniques Based on Wireless LAN[EB/OL]. https://www.researchgate.net/publication/228998356_Indoor_positioning_techniques_based_on_wireless_LAN, 2017-3-10. |

| [16] | WiGLE.WiGLE: Wireless Network Mapping[EB/OL]. /,2017-2-12. |

| [17] | MATTE C, ACHARA J P, CUNCHE M.Short: Device-to-Identity Linking Attack Using Targeted Wi-Fi Geolocation Spoofing[C]// ACM.Proceedings of the 8th ACM Conference on Security & Privacy in Wireless and Mobile Networks, June 22 - 26, 2015 . New York . New York :ACM,2015:1-6. |

| [18] | CUNCHE M.I Know Your MAC Address: Targeted Tracking of Individual Using WiFi[J]. Journal of Computer Virology and Hacking Techniques, 2014,10(4):219-227. |

| [19] | 李凌云,敖吉,乔治,等. 基于微博的安全事件实时监测框架研究 [J].信息网络安全,2015(1):16-23. |

| [20] | 新浪公司.位置服务-微博API [EB/OL]. . |

| [21] | Twitter. Streaming API Request Parameters-Twitter Developers [EB/OL]., 2010-6-22. |

| [1] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [2] | 刘敏, 陈曙晖. 基于关联融合的VoLTE流量分析研究[J]. 信息网络安全, 2020, 20(4): 81-86. |

| [3] | 边玲玉, 张琳琳, 赵楷, 石飞. 基于LightGBM的以太坊恶意账户检测方法[J]. 信息网络安全, 2020, 20(4): 73-80. |

| [4] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [5] | 傅智宙, 王利明, 唐鼎, 张曙光. 基于同态加密的HBase二级密文索引方法研究[J]. 信息网络安全, 2020, 20(4): 55-64. |

| [6] | 王蓉, 马春光, 武朋. 基于联邦学习和卷积神经网络的入侵检测方法[J]. 信息网络安全, 2020, 20(4): 47-54. |

| [7] | 董晓丽, 商帅, 陈杰. 分组密码9轮Rijndael-192的不可能差分攻击[J]. 信息网络安全, 2020, 20(4): 40-46. |

| [8] | 郭春, 陈长青, 申国伟, 蒋朝惠. 一种基于可视化的勒索软件分类方法[J]. 信息网络安全, 2020, 20(4): 31-39. |

| [9] | 陈璐, 孙亚杰, 张立强, 陈云. 物联网环境下基于DICE的设备度量方案[J]. 信息网络安全, 2020, 20(4): 21-30. |

| [10] | 江金芳, 韩光洁. 无线传感器网络中信任管理机制研究综述[J]. 信息网络安全, 2020, 20(4): 12-20. |

| [11] | 刘建伟, 韩祎然, 刘斌, 余北缘. 5G网络切片安全模型研究[J]. 信息网络安全, 2020, 20(4): 1-11. |

| [12] | 刘鹏, 何倩, 刘汪洋, 程序. 支持撤销属性和外包解密的CP-ABE方案[J]. 信息网络安全, 2020, 20(3): 90-97. |

| [13] | 宋宇波, 樊明, 杨俊杰, 胡爱群. 一种基于拓扑分析的网络攻击流量分流和阻断方法[J]. 信息网络安全, 2020, 20(3): 9-17. |

| [14] | 王腾飞, 蔡满春, 芦天亮, 岳婷. 基于iTrace_v6的IPv6网络攻击溯源研究[J]. 信息网络安全, 2020, 20(3): 83-89. |

| [15] | 张艺, 刘红燕, 咸鹤群, 田呈亮. 基于授权记录的云存储加密数据去重方法[J]. 信息网络安全, 2020, 20(3): 75-82. |

| 阅读次数 | ||||||||||||||||||||||||||||||||||||||||||||||||||

|

全文 326

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||

|

摘要 512

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||