信息网络安全 ›› 2016, Vol. 16 ›› Issue (9): 98-103.doi: 10.3969/j.issn.1671-1122.2016.09.020

云数据中心网络安全服务架构的研究与实践

- 山石网科信息技术有限公司,北京 100084

-

收稿日期:2016-07-25出版日期:2016-09-20发布日期:2020-05-13 -

作者简介:作者简介: 张晔(1968—),男,北京,博士,主要研究方向为网络安全;尚进(1972—),男,辽宁,博士,主要研究方向为网络安全;蒋东毅(1965—),男,辽宁,硕士,主要研究方向为网络安全。

Study of Cloud and Data Center Networking Security Architecture

Ye ZHANG( ), Jin SHANG, Dongyi JIANG

), Jin SHANG, Dongyi JIANG

- Hill stone Networks, Beijing 100084, China

-

Received:2016-07-25Online:2016-09-20Published:2020-05-13

摘要:

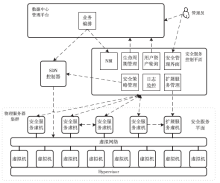

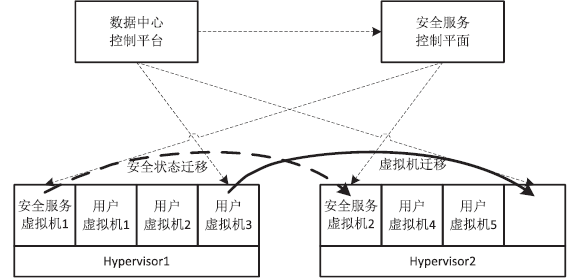

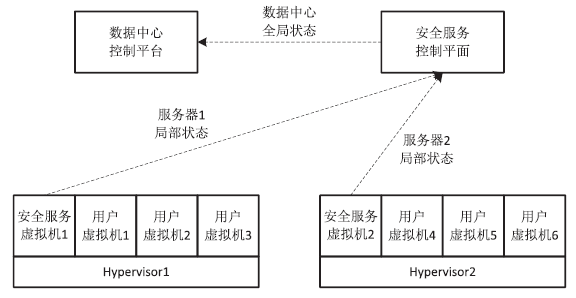

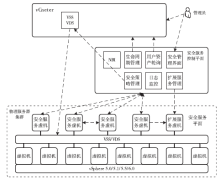

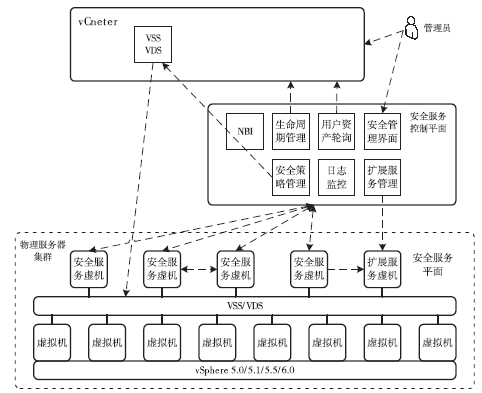

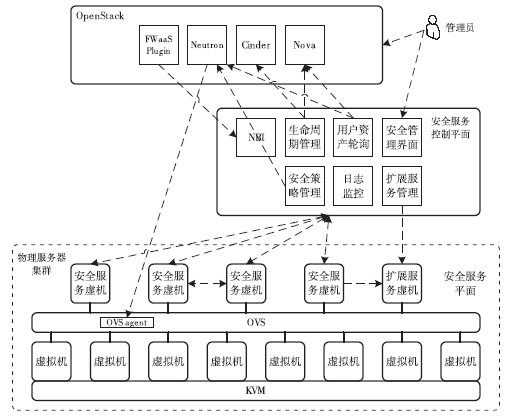

随着虚拟化和软件定义数据中心等技术的发展,云数据中心(SDDC)具备了敏捷、弹性和高效等特性,同时也对其安全服务提出了等同或更高的要求。基于物理网络的安全方案不能直接部署于虚拟化数据中心上。文章提出了一种分布式的虚拟化数据中心的网络安全架构,具备了分布式部署,支持业务迁移和扩展,支持多类型Hypervisor和多厂家的数据中心平台。文章还分析了这种架构对当前云数据中心热点,如微隔离(Micro-segmentation)、可视化、关联分析等的支撑,以及在不同类型数据中心的部署实例。

中图分类号:

引用本文

张晔, 尚进, 蒋东毅. 云数据中心网络安全服务架构的研究与实践[J]. 信息网络安全, 2016, 16(9): 98-103.

Ye ZHANG, Jin SHANG, Dongyi JIANG. Study of Cloud and Data Center Networking Security Architecture[J]. Netinfo Security, 2016, 16(9): 98-103.

| [1] | 李宏军, 郎为民,邓刚. 一种高效的大数据中心完整性检查方案研究[J]. 信息网络安全,2016(5):1-8. |

| [2] | CHRISTY P. Securing the Next-Generation Data Center with Software-Defined Security[EB/OL].,2015-9-15. |

| [3] | SHACKLEFORD D. The State of Dynamic Data Center and Cloud Security in the Modern Enterprise[EB/OL]. , 2015-10-15. |

| [4] | 程思嘉,张昌宏,潘帅卿. 基于CP-ABE算法的云存储数据访问控制方案设计[J]. 信息网络安全,2016(2):1-6. |

| [5] | 裘晓峰,赵粮,高腾. VSA和SDS: 两种SDN网络安全架构的研究[J]. 小型微型计算机系统,2013,34(10):2298-2303. |

| [6] | 王刚. 一种基于SDN技术的多区域安全云计算架构研究[J]. 信息网络安全,2015(9):20-24. |

| [7] | 刘文懋. 软件定义的企业级数据中心网络安全研究[J]. 电信科学,2014,30(11):140-144. |

| [8] | 刘文懋,裘晓峰,陈鹏程,等. 面向SDN环境的软件定义安全架构[J]. 计算机科学与探索,2015, 9(1): 63-70. |

| [9] | 袁慧萍. 银行数据中心信息安全等级保护研究与实践[J]. 信息网络安全,2015(4):86-89. |

| [10] | CloudPassage. What CSOs Need To Know About Software-Defined Security[EB/OL]. , 2016-1-15. |

| [1] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [2] | 刘敏, 陈曙晖. 基于关联融合的VoLTE流量分析研究[J]. 信息网络安全, 2020, 20(4): 81-86. |

| [3] | 边玲玉, 张琳琳, 赵楷, 石飞. 基于LightGBM的以太坊恶意账户检测方法[J]. 信息网络安全, 2020, 20(4): 73-80. |

| [4] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [5] | 傅智宙, 王利明, 唐鼎, 张曙光. 基于同态加密的HBase二级密文索引方法研究[J]. 信息网络安全, 2020, 20(4): 55-64. |

| [6] | 王蓉, 马春光, 武朋. 基于联邦学习和卷积神经网络的入侵检测方法[J]. 信息网络安全, 2020, 20(4): 47-54. |

| [7] | 董晓丽, 商帅, 陈杰. 分组密码9轮Rijndael-192的不可能差分攻击[J]. 信息网络安全, 2020, 20(4): 40-46. |

| [8] | 郭春, 陈长青, 申国伟, 蒋朝惠. 一种基于可视化的勒索软件分类方法[J]. 信息网络安全, 2020, 20(4): 31-39. |

| [9] | 陈璐, 孙亚杰, 张立强, 陈云. 物联网环境下基于DICE的设备度量方案[J]. 信息网络安全, 2020, 20(4): 21-30. |

| [10] | 江金芳, 韩光洁. 无线传感器网络中信任管理机制研究综述[J]. 信息网络安全, 2020, 20(4): 12-20. |

| [11] | 刘建伟, 韩祎然, 刘斌, 余北缘. 5G网络切片安全模型研究[J]. 信息网络安全, 2020, 20(4): 1-11. |

| [12] | 刘鹏, 何倩, 刘汪洋, 程序. 支持撤销属性和外包解密的CP-ABE方案[J]. 信息网络安全, 2020, 20(3): 90-97. |

| [13] | 宋宇波, 樊明, 杨俊杰, 胡爱群. 一种基于拓扑分析的网络攻击流量分流和阻断方法[J]. 信息网络安全, 2020, 20(3): 9-17. |

| [14] | 王腾飞, 蔡满春, 芦天亮, 岳婷. 基于iTrace_v6的IPv6网络攻击溯源研究[J]. 信息网络安全, 2020, 20(3): 83-89. |

| [15] | 张艺, 刘红燕, 咸鹤群, 田呈亮. 基于授权记录的云存储加密数据去重方法[J]. 信息网络安全, 2020, 20(3): 75-82. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||