信息网络安全 ›› 2021, Vol. 21 ›› Issue (10): 17-24.doi: 10.3969/j.issn.1671-1122.2021.10.003

云安全面临的威胁和未来发展趋势

- 1.天津理工大学计算机科学与工程学院,天津 300384

2.南开大学网络空间安全学院,天津 300350

3.天津市网络与数据安全技术重点实验室,天津 300350

-

收稿日期:2021-05-18出版日期:2021-10-10发布日期:2021-10-14 -

通讯作者:张健 E-mail:zhang.jian@nankai.edu.cn -

作者简介:郑禄鑫(1994—),男,江西,博士研究生,主要研究方向为云安全、信息安全|张健(1968—),男,天津,正高级工程师,博士,主要研究方向为云安全、系统安全、恶意代码防治 -

基金资助:国家重点研发计划(2016YFB0800805);天津市科技服务业科技重大专项(16ZXFWGX00140)

Threats and Future Development Trends to the Cloud Security

- 1. School of Computer Science and Engineering, Tianjin University of Technology, Tianjin 300384, China

2. College of Cyber Science, Nankai University, Tianjin 300350, China

3. Tianjin Key Laboratory of Network and Data Security Technology, Tianjin 300350, China

-

Received:2021-05-18Online:2021-10-10Published:2021-10-14 -

Contact:ZHANG Jian E-mail:zhang.jian@nankai.edu.cn

摘要:

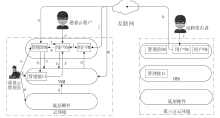

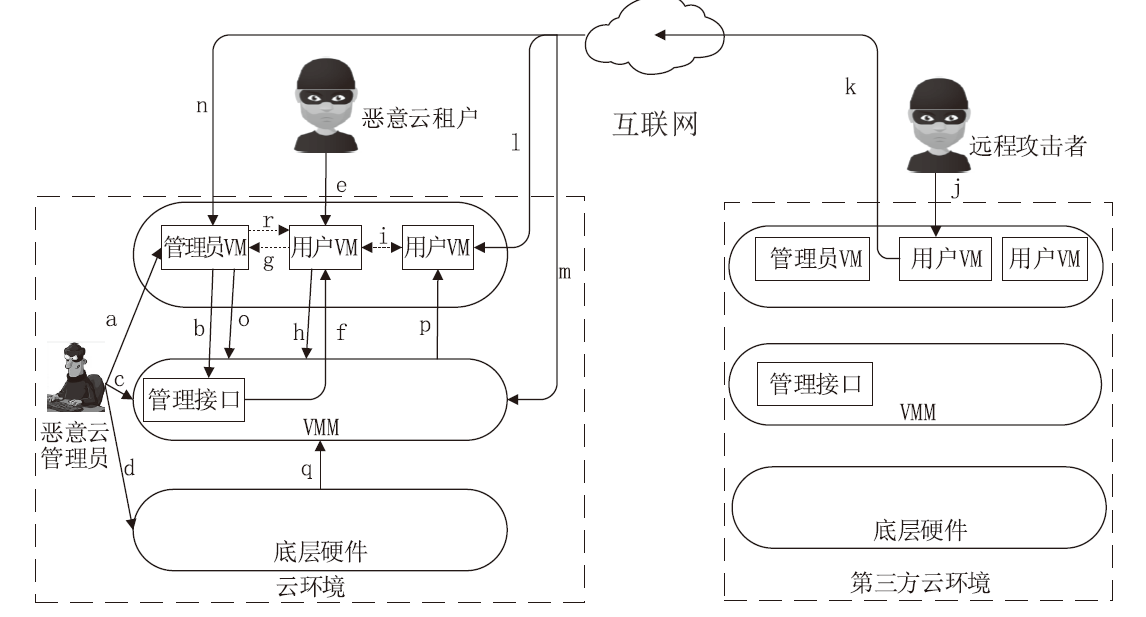

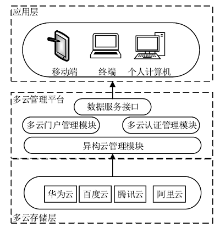

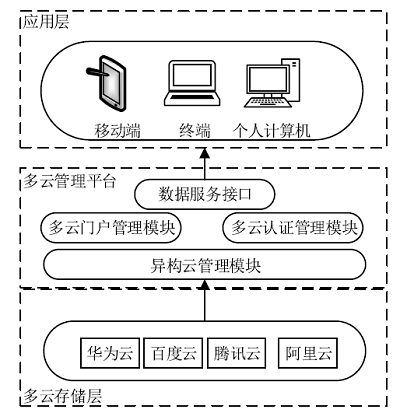

随着云计算技术的广泛应用与发展,云安全的重要性也日益突出,针对云环境的攻击日益频发,相关的攻击技术和方法也不断升级换代。文章首先对云安全的发展现状进行总结,然后分别分析云架构各个层次面对的安全挑战以及目前的主要应对措施,分别从特征数据获取和特征处理两个维度,对目前云安全研究成果进行总结归纳与分析,指出相关技术的发展趋势。最后展望了云安全的发展前景,并且提出一个多云平台管理架构。

中图分类号:

引用本文

郑禄鑫, 张健. 云安全面临的威胁和未来发展趋势[J]. 信息网络安全, 2021, 21(10): 17-24.

ZHENG Luxin, ZHANG Jian. Threats and Future Development Trends to the Cloud Security[J]. Netinfo Security, 2021, 21(10): 17-24.

表1

云安全现有解决方法

| 序号 | 文献 | 方法 | 目标 | 缺点 |

|---|---|---|---|---|

| 1 | 文献[ | 在VMM层布置一个监视模块,可以重构获取到的各种虚拟机内存信息的语义视图,达到检测的目的 | 在用户VM外部获取其内部信息,减少VM内部因素对安全检测的影响 | 必须提前了解用户OS内核版本信息 |

| 2 | 文献[ | 利用XenAccess集成虚拟内存内省和虚拟磁盘监控功能,可以监控目标操作系统的内存状态和磁盘活动 | 在不修改Xen和用户OS前提下,有效地监控待测VM的内存和磁盘信息 | 仅针对特定的系统,系统升级、修补程序或补丁可能会破坏监视器 |

| 3 | 文献[ | 将虚拟机构建功能转移到一个与Dom0一起运行的小型、可信的VM(域构建器)中,它避免了Dom0具有完全特权的需要 | 可信域构建器可以减少Dom0的部分关键权限,以提高VMM的安全性 | Dom0内核必须包含在TCB中,可以不通过输入/输出内存管理单元读写物理内存中的任何位置 |

| 4 | 文献[ | 根据已知内核代码的白名单验证内存中存在的每个代码片段,从而检测待测VM内核空间中是否存在未授权代码在运行 | 用自省方法来检测来用户OS核数据结构的异常 | 必须提前了解用户OS版本和源代码 |

| 5 | 文献[ | 通过拦截系统调用来检测用户和系统关键文件的完整性 | 在不影响用户VM运行状态的前提下,检测用户VM的关键文件的完整性 | 无法检测直接使用“可信”内核漏洞而没有使用任何恶意软件或工具的攻击 |

| 6 | 文献[ | 通过vSphere Client获取用户VM内存快照,然后使用WinDbg工具自动分析快照获取VM正在运行的所有进程的系统调用序列;通过分析有效的序列判断VM是否被感染 | 在内存中找到信息最丰富的系统调用,从而有效地检测VM内部恶意软件 | 获取VM快照需要1~2min,对系统正常运行有影响 |

| 7 | 文献[ | 通过使用监督机器学习方法,从hypervisor特征中构建程序行为的统计模型,从而推断虚拟机中的程序行为 | 可以在不进行自省和依赖任何信息的情况下,识别在VM内的程序行为 | 需要对XenServer 和 Cuckoo的组件进行复杂的修改 |

| 8 | 文献[ | 设计了一种 PCI 扩展卡形式的硬件设备,它可以在直接内存访问(DMA)模式下转储系统内存 | 在不影响VM性能的情况下对其进行恶意检测 | 需要部署在硬件层,有很大局限性,但是具有抗攻击性和高可靠性 |

| 9 | 文献[ | 利用VMM层的自省功能(Rekall工具)来分析在TVM上运行程序的系统调用 | 通过执行基本的内存自省,达到有效检测隐藏的恶意软件的目的 | 系统的任何修改和更新都将对自省产生影响 |

| 10 | 文献[ | 通过实时捕获VM之外的内核堆栈基地址的切换来监控进程切换,然后提取当前进程的原始内存。最后,根据语义知识库将原始内存转换为高级语义进行分析检测 | 在VM外部实现实时对VM进行异常检测 | 基于时间点或固定周期快照的方法可能会导致较高的误报率 |

| 11 | 文献[ | 利用工具Nitro来提取VM内运行的所有进程的系统调用,然后将这种系统调用跟踪转换为特征向量,再通过机器学习对向量进行恶意分类 | 在VM外部不经过语义重构,实现对VM内部活动的检测 | 随着进程的增加,代表进程的特征向量会更加复杂 |

表1

表2

获取特征数据方法相关研究汇总

| 序号 | 文献 | 特征数据 | 获取方法 | 环境 | 缺点 |

|---|---|---|---|---|---|

| 1 | 文献[ | 文件删除创建等磁盘读写信息 | 利用XenAccess的内存自检和虚拟磁盘监视功能,分别获取用户VM内存页面的当前状态和磁盘信息 | Xen | 仅针对特定的系统,操作系统升级,修补程序或补丁可能会破坏监视器 |

| 2 | 文献[ | VM中加载的程序、内核模块和其他关键文件产生的syscall | 在VMM层部署syscall捕获器,获取用户VM的syscall (如sys_execve、sys_fork、sys_open、sys_init_module) | Xen | 无法检测直接使用“可信”内核漏洞而没有使用任何恶意软件或工具的攻击 |

| 3 | 文献[ | syscall和函数调用 | 在VMM层获取用户VM系统的syscall和函数调用数据 | QEMU 2.2.0 | 系统调用数量巨大,将整个程序作为一个周期来提取数据是不可行的,局限性大 |

| 4 | 文献[ | 内存快照、系统调用 | 通过vSphere Client获取用户VM内存快照,然后使用WinDbg 工具自动分析快照获取有关计算机上正在运行的所有进程的信息 | VMware | 获取的调用序列特征数量庞大,需要进行缩减和选择 |

| 5 | 文献[ | 硬件架构和硬件缓存事件特征,Hypervisor层获取的页错误事件,VM层hypercall 和寄存器等信息 | 使用 XenServer 7.1.0和 Cuckoo Sandbox 2.0实现了自动程序行为提取;利用perf、Xenperf和Xentrace获取硬件信息,利用Cuckoo挂钩获取进程的 Windows API 调用 | Xen和Cuckoo | 需要特别对Xen-Server 和 Cuckoo 沙箱的组件进行修改 |

| 6 | 文献[ | 进程列表、CPU寄存器信息 | 利用 PCI 扩展卡硬件设备,以直接内存访问(DMA)模式获取系统信息,再利用内核符号获取VM进程详细参数和CPU寄存器信息 | KVM | 需要单独设计一个可以绕过操作系统,在工作时与处理器分开运行的硬件设备 |

| 7 | 文献[ | VM系统内存、CPU、网络通信、磁盘存储信息 | 利用云探针获取用户VM的CPU,内存,网络通信,磁盘存储等关键信息 | Xen | 需要了解所有VM系统内核版本信息,有一定的局限性 |

| 8 | 文献[ | 待测VM的进程信息 | 利用GVM-Introspector在VM外部获取VM正在运行的进程详细信息(包括隐藏进程) | Xen | VM管理员在未经其同意的情况下重构用户VM的内存,可以获取VM用户相关信息 |

| 9 | 文献[ | syscall序列 | 通过内核调试工具 Rekall执行高级内存自省,从而提取进程syscall序列 | Xen | 每个OS对应一个Rekall配置文件才可以自省,系统更新或者改变会影响自省方法 |

| 10 | 文献[ | 待测进程产生的syscall | 利用基于硬件的系统调用跟踪工具Nitro来提取VM进程的系统调用 | VMM | 随着进程的增加,代表进程的特征向量的复杂度会增加 |

| 11 | 文献[ | OS的syscall事件、进程列表 | 通过拦截被感染的操作系统的系统调用事件,并利用其系统内核库进行语义重构得到相应的进程信息 | amazon ec2 | 获取待测系统进程信息时,需要了解待测系统内核库进行语义重构,局限性大 |

| 12 | 文献[ | 用户VM内存快照 | 利用Xen的内存导出工具,将运行待测程序的用户VM内存快照直接导出作为数据集 | Xen | 内存快照较大,导出需要一定的时间,对系统运行有一定的影响 |

| 13 | 文献[ | 待测程序的内核级别API调用 | 利用系统服务描述符表SSDT挂钩函数,在内核级别记录待测进程对某些API的调用 | cuckoo sandbox | VMM层监视器由于截获系统调用的方式而会遭受严重的延迟 |

| 14 | 文献[ | vCPU寄存器值、进程列表日志 | 利用KVMInspe- ctor从VM内部(In-VM)和外部(Out-VM)提取VM的行为日志 | KVM | Out-VM获取信息时,需要得到待测系统内核相关信息,再利用VMI库进行自省才可以获取相关信息,有局限性 |

| 15 | 文献[ | 目标进程的API调用 | 在KVM的hyp-ervisor层上使用与用户空间函数挂钩的硬件辅助内存管理单元重定向系统,可以收集目标进程的API调用 | KVM | 该机制可能会被云提供商用进行恶意攻击,例如信息盗窃或数据修改 |

| 16 | 文献[ | Linux 内核系统调用 | 使用性能分析工具perf获取系统调用 | Docker | 检测框架是针对容器云设计的,可伸缩性较差,开销较大 |

表2

表3

数据处理方法相关文献汇总

| 序号 | 文献 | 年份 | 主要算法/方法 | 方法实现 | 优点 |

|---|---|---|---|---|---|

| 1 | 文献[ | 2017 | 逻辑回归,SVM和RF | 将一个时期内,待测程序对内存地址的调用形成的汇总直方图进行二进制分类,然后分别用逻辑回归,SVM和RF等多种机器学习模型进行分类检测 | 可以将待测文件访问内存频率进行可视化 |

| 2 | 文献[ | 2018 | TD4C离散化算法、Fisher评分算法 | 使用 TD4C 算法为每个离散化特征数据进行排名,使用Fisher 评分算法对每个非离散特征数据进行排序,将特征降维后再利用传统机器学习模型进行分类 | 可以显著减少特征数量 |

| 3 | 文献[ | 2018 | 随机森林(RF) | 对特性集用RF训练;并且采用特征缩放方法避免较大特征偏差,最后使用5倍交叉验证和平均输出来报告检测性能 | 可以防止数据过度拟合,对数据进行有效筛选 |

| 4 | 文献[ | 2018 | AdaBoost和Bagging | 通过AdaBoost和Bagging等集成学习的方法,将BayesNet、JRip、OneR、REPTree 和 SMO等模型的结果进行处理,提高分类器准确性和有效性 | 可以提高通用机器学习分类器的准确性和性能 |

| 5 | 文献[ | 2018 | kNN、决策树、SVM、ANN | 先利用信息增益的特征选择方法将初始特征数据进行筛选降维,然后将处理后的特征数据分别用各种机器学习模型进行分析验证 | 可以很好地对特征数据进行有效的降维,从而提升机器学习的准确率 |

| 6 | 文献[ | 2019 | MinHash算法 | 将MinHash静态分析技术用于易失性内存转储,测量它们之间的相似率 | MinHash擅长于发现对象之间的相似性,并且在二进制文件上也有很好的表现 |

| 7 | 文献[ | 2019 | SVM、决策树、朴素贝叶斯、KNN、RF | 将API特征根据全局向量汇总成一个本地向量,然后WEKA工具将几种机器学习算法应用于本地向量 | 通过全局向量,可以有效减少重复特征数据对实验的影响 |

| 8 | 文献[ | 2019 | one-class SVM | 一类 SVM 本质上学习了一组良性硬件特征,然后判断新输入的特征是与训练数据来自同一类还是“不同” | 有强大的分类精度 |

| 9 | 文献[ | 2020 | RNN和CNN | 将从虚拟机获取到的恶意软件字节转换为灰度图,然后分别用RNN和CNN进行测试 | 灰度图可以保留恶意软件的原始功能,再利用相关算法提高恶意软件检测准确率 |

| 10 | 文献[ | 2020 | SVM、KNN和ANN | 先将内存快照转换为相同标准的图片,然后分别用不同的学习模型对其进行分析比较 | 仅需要待测VM的内存快照,可以有效保护用户隐私 |

| 11 | 文献[ | 2019 | n-grams、决策树、集成学习、前馈人工神经网络算法和反馈递归神经网络算法 | 利用n-grams算法对获取的数据进行预处理,然后使用各种机器学习算法模型对这些数据进行检测分类,得出结果 | 对所提出的机器学习加密采矿检测引擎提供可解释性 |

| 12 | 文献[ | 2021 | 二进制粒子群优化(BPSO)、RF | 使用BPSO筛选重要特征,然后通过RF分类器将受监视的程序分为良性和恶性进程,达到检测恶意软件的变体的目的 | 比典型的签名匹配方法效果更好 |

表3

| [1] | China Academy of Information and Communications Technology. Cloud Native Development White Paper in 2020[EB/OL]. http://www.caict.ac.cn/kxyj/qwfb/bps/202007/t20200729_287361.htm, 2020-11-21. |

| 中国信息通信研究院. 云计算发展白皮书(2020年)[EB/OL]. http://www.caict.ac.cn/kxyj/qwfb/bps/202007/t20200729_287361.htm, 2020-11-21. | |

| [2] | ZHANG Yinqian, JUELS A, REITER M, et al. Cross-VM Side Channels and Their Use to Extract Private Keys[EB/OL]. https://dl.acm.org/doi/abs/10.1145/2382196.2382230, 2020-11-25. |

| [3] | KALLENBERG C, BUTTERWORTH J, KOVAH X, et al. Defeating Signed BIOS Enforcement[EB/OL]. https://www.mitre.org/publications/technical-papers/defeating-signed-bios-enforcement#, 2020-11-28. |

| [4] | LENGYEL T K, MARESCA S, PAYNE B D, et al. Scalability, Fidelity and Stealth in the DRAKVUF Dynamic Malware Analysis System[EB/OL]. https://dl.acm.org/doi/abs/10.1145/2664243.2664252, 2020-11-29. |

| [5] | GROBAUER B, WALLOSCHEK T, STOCKER E. Understanding Cloud Computing Vulnerabilities[J]. IEEE Security and Privacy Magazine, 2011, 9(2):50-57. |

| [6] | PEARCE M, ZEADALLY S, HUNT R. Virtualization: Issues, Security Threats, and Solutions[J]. ACM Computing Surveys (CSUR), 2013, 45(2):1-39. |

| [7] |

VERMA P, TAPASWI S, GODFREY W. AVDR: A Framework for Migration Policy to Handle DDoS Attacked VM in Cloud[J]. Wireless Personal Communications, 2020, 115(2):1335-1361.

doi: 10.1007/s11277-020-07630-6 URL |

| [8] |

ZISSIS D, LEKKAS D. Addressing Cloud Computing Security Issues[J]. Future Generation Computer Systems, 2012, 28(3):583-592.

doi: 10.1016/j.future.2010.12.006 URL |

| [9] | STEWIN P, BYSTROV I. Understanding DMA Malware[EB/OL]. https://link.springer.com/chapter/10.1007/978-3-642-37300-8_2, 2020-12-01. |

| [10] | VAN B J, MINKIN M, WEISSE O, et al. Breaking Virtual Memory Protection and the SGX Ecosystem with Foreshadow[J]. IEEE Micro, 2019, 39(3):66-74. |

| [11] |

APOSTOLOPOULOS T, KATOS V, CHOO K, et al. Resurrecting Anti-virtualization and Anti-debugging: Unhooking Your Hooks[J]. Future Generation Computer Systems, 2021, 116(3):393-405.

doi: 10.1016/j.future.2020.11.004 URL |

| [12] | DINAKARRAO S, AMBERKAR S, BHAT S, et al. Adversarial Attack on Microarchitectural Events Based Malware Detectors[EB/OL]. https://dl.acm.org/doi/abs/10.1145/3316781.3317762, 2021-01-05. |

| [13] |

ZHANG Zhi, CHENG Yueqiang, GAO Yansong, et al. Detecting Hardware-assisted Virtualization with Inconspicuous Features[J]. IEEE Transactions on Information Forensics and Security, 2020, 16(6):16-27.

doi: 10.1109/TIFS.10206 URL |

| [14] | SAILER R, ZHANG Xiaolan, JAEGER T, et al. Design and Implementation of a TCG-based Integrity Measurement Architecture[EB/OL]. https://www.usenix.org/legacy/event/sec04/tech/full_papers/sailer/sailer_htm/, 2021-01-21. |

| [15] | PAYNE B D, MARTIM D P, LEE W. Secure and Flexible Monitoring of Virtual Machines[EB/OL]. https://ieeexplore.ieee.org/abstract/document/4413005, 2021-01-21. |

| [16] | ZHANG Jian, WANG Wenxu, GONG Liangyi, et al. CloudI: Cloud Security Based on Cloud Introspection[EB/OL]. https://dl.acm.org/doi/abs/10.1145/3195106.3195134, 2021-01-21. |

| [17] | ZHANG Jian, WANG Wenxu, CAI Changliang. Method for Acquiring Multi-source Heterogeneous Cloud State Data Based on Cloud Probe: China,108334399A[P]. 2018-07-27. |

| 张健, 王文旭, 蔡长亮. 一种基于云探针的多源异构云状态数据获取方法:中国,108334399A[P]. 2018-07-27. | |

| [18] |

ZHANG Jian, GAO Cheng, GONG Liangyi, et al. Malware Detection Based on Multi-level and Dynamic Multi-feature Using Ensemble Learning at Hypervisor[J]. Mobile Networks and Applications, 2020, 20(1):1-18.

doi: 10.1007/s11036-015-0569-4 URL |

| [19] | JIANG Xuxian, WANG Xinyuan, XU Dongyan. Stealthy Malware Detection Through VMM-based “Out-of-the-Box” Semantic View Reconstruction[EB/OL]. https://dl.acm.org/doi/pdf/10.1145/1315245.1315262?download=true, 2021-01-25. |

| [20] | MURRAY D G, MILOS G, HAND S. Improving Xen Security Through Disaggregation[EB/OL]. https://dl.acm.org/doi/abs/10.1145/1346256.1346278, 2021-01-26. |

| [21] | CHRISTODORESCU M, SAILER R, SCHALES D L, et al. Cloud Security is Not (just) Virtualization Security: A Short Paper[EB/OL]. https://dl.acm.org/doi/abs/10.1145/1655008.1655022, 2021-01-27. |

| [22] |

BIN Xing, ZHEN Han, CHANG Xiaolin, et al. OB-IMA: Out-of-the-box Integrity Measurement Approach for Guest Virtual Machines[J]. Concurrency and Computation: Practice and Experience, 2015, 27(5):1092-1109.

doi: 10.1002/cpe.v27.5 URL |

| [23] | NISSIM N, LAPIDOT Y, COHEN A, et al. Trusted System-calls Analysis Methodology Aimed at Detection of Compromised Virtual Machines Using Sequential Mining[J]. Knowledge-based Systems, 2018, 33(4):147-175. |

| [24] | HONG S, NICOLAE A, SRIVASTAVA A, et al. Peek-a-boo: Inferring Program Behaviors in a Virtualized Infrastructure Without Introspection[J]. Computers & Security, 2018, 8(10):190-207. |

| [25] | ZHANG Shuhui, MENG Xiangxu, WANG Lianhai, et al. Secure Virtualization Environment Based on Advanced Memory Introspection[EB/OL]. https://www.hindawi.com/journals/scn/2018/9410278/, 2021-01-28. |

| [26] | MISHRA P, VARADHARAJAN V, PILLI E S, et al. Vmguard: A Vmi-based Security Architecture for Intrusion Detection in Cloud Environment[J]. IEEE Transactions on Cloud Computing, 2018, 8(3):957-971. |

| [27] | LI Yonggang, WU Yun, CUI Chaoyuan, et al. RMVP: A Real-time Method to Monitor Random Processes of Virtual Machine[J]. IEEE Access, 2019, 19(7):15845-15860. |

| [28] | BORISANIYA B, PATEL D. Towards Virtual Machine Introspection Based Security Framework for Cloud[EB/OL]. https://link.springer.com/article/10.1007/s12046-018-1016-6#citeas, 2021-01-28. |

| [29] |

KARN R R, KUDVA P, HUANG H, et al. Cryptomining Detection in Container Clouds Using System Calls and Explainable Machine Learning[J]. IEEE Transactions on Parallel and Distributed Systems, 2020, 32(3):674-691.

doi: 10.1109/TPDS.71 URL |

| [30] | MISHRA P, VERMA I, GUPTA S. KVMInspector: KVM Based Introspection Approach to Detect Malware in Cloud Environment[J]. Journal of Information Security and Applications, 2020, 51(4):2214-2126. |

| [31] | XU Zhixing, RAY S, SUBRAMANYAN P, et al. Malware Detection Using Machine Learning Based Analysis of Virtual Memory Access Patterns[EB/OL]. https://ieeexplore.ieee.org/abstract/document/7926977, 2021-02-21. |

| [32] |

KUMARA A, JAIDHAR C D. Automated Multi-level Malware Detection System Based on Reconstructed Semantic View of Executables Using Machine Learning Techniques at VMM[J]. Future Generation Computer Systems, 2018, 79(6):431-446.

doi: 10.1016/j.future.2017.06.002 URL |

| [33] | RAMANI R G, KUMAR S. Nonvolatile Kernel Rootkit Detection Using Cross-view Clean Boot in Cloud Computing[EB/OL]. https://onlinelibrary.wiley.com/doi/abs/10.1002/cpe.5239, 2021-01-21. |

| [34] | ZHANG Jian, CHEN Bohan, GONG Liangyi, et al. Research on Malware Detection Technology Based on Image Analysis[J]. Netinfo Security, 2019, 19(10):24-31. |

| 张健, 陈博翰, 宫良一, 等. 基于图像分析的恶意软件检测技术研究[J]. 信息网络安全, 2019, 19(10):24-31. | |

| [35] | NUNES M, BURNAP P, RANA O, et al. Getting to the Root of the Problem: A Detailed Comparison of Kernel and User Level Data for Dynamic Malware Analysis[J]. Journal of Information Security and Applications, 2019, 48(10):2214-2126. |

| [36] |

HSIAO Shunwen, SUN Y, CHEN Mengchang. Hardware-assisted MMU Redirection for In-guest Monitoring and API Profiling[J]. IEEE Transactions on Information Forensics and Security, 2020, 15(2):2402-2416.

doi: 10.1109/TIFS.10206 URL |

| [37] | SAYADI H, PATEL N, PD S, et al. Ensemble Learning for Effective Run-time Hardware-based Malware Detection: A Comprehensive Analysis and Classification[EB/OL]. https://ieeexplore.ieee.org/abstract/document/8465828, 2021-01-21. |

| [38] | BANIN S, DYRKOLBOTN G O. Multinomial Malware Classification via Low-level Features[J]. Digital Investigation, 2018, 26(4):107-117. |

| [39] | NISSIM N, LAHAV O, COHEN A, et al. Volatile Memory Analysis Using the MinHash Method for Efficient and Secured Detection of Malware in Private Cloud[J]. Computers & Security, 2019, 87(8):1016-1027. |

| [40] | SIHWAIL R, OMAR K, ZAINOL A, et al. Malware Detection Approach Based on Artifacts in Memory Image and Dynamic Analysis[EB/OL]. https://www.mdpi.com/2076-3417/9/18/3680, 2021-01-29. |

| [41] |

KRISHNAMURTHY P, KARRI R, KHORRAMI F. Anomaly Detection in Real-time Multi-threaded Processes Using Hardware Performance counters[J]. IEEE Transactions on Information Forensics and Security, 2019, 15(9):666-680.

doi: 10.1109/TIFS.10206 URL |

| [42] | GAO Xianwei, HU Changzhen, SHAN Chun, et al. Malware Classification for the Cloud via Semi-supervised Transfer Learning[EB/OL]. https://xueshu.baidu.com/usercenter/paper/show?paperid=1h180g00f44g0vw0m9130ja0ed714505, 2021-02-28. |

| [43] |

NAHMIAS D, COHEN A, NISSIM N, et al. Deep Feature Transfer Learning for Trusted and Automated Malware Signature Generation in Private Cloud Environments[J]. Neural Networks, 2020, 124(4):243-257.

doi: 10.1016/j.neunet.2020.01.003 URL |

| [44] |

MISHRA P, AGGARWAL P, VIDYARTHI A, et al. VMShield: Memory Introspection-based Malware Detection to Secure Cloud-based Services against Stealthy Attacks[J]. IEEE Transactions on Industrial Informatics, 2021, 17(10):6754-6764.

doi: 10.1109/TII.2020.3048791 URL |

| [1] | 余小军, 吴亚飚, 张玉清. 云安全体系结构设计研究[J]. 信息网络安全, 2020, 20(9): 62-66. |

| [2] | 徐玉伟, 赵宝康, 时向泉, 苏金树. 容器化安全服务功能链低延迟优化编排研究[J]. 信息网络安全, 2020, 20(7): 11-18. |

| [3] | 王晓, 赵军, 张建标. 基于可信软件基的虚拟机动态监控机制研究[J]. 信息网络安全, 2020, 20(2): 7-13. |

| [4] | 张健, 高铖, 宫良一, 顾兆军. 虚拟机自省技术研究[J]. 信息网络安全, 2017, 17(9): 63-68. |

| [5] | 王文旭, 张健, 常青, 顾兆军. 云计算虚拟化平台安全问题研究[J]. 信息网络安全, 2016, 16(9): 163-168. |

| [6] | 卿斯汉. 关键基础设施安全防护[J]. 信息网络安全, 2015, 15(2): 1-6. |

| [7] | 吴继康, 于徐红, 王虹. 基于第三方可信平台的混合云安全存储系统构建[J]. 信息网络安全, 2015, 26(12): 28-33. |

| [8] | 王李乐, 李明, 汪浩, 毕圣杰. 云WAF技术系统研究[J]. 信息网络安全, 2014, 14(12): 1-6. |

| [9] | 胡杨;胡欣. 基于可信计算的云安全研究与分析[J]. , 2013, 13(Z): 0-0. |

| [10] | 赵继军;陈伟. 一种基于云安全模型的信息系统安全等级保护测评方法[J]. , 2013, 13(Z): 0-0. |

| [11] | 李菊. 基于私有云安全平台的网络安全部署研究与实施[J]. , 2013, 13(8): 0-0. |

| [12] | 张显龙. 云计算安全总体框架与关键技术研究[J]. , 2013, 13(7): 0-0. |

| [13] | 朱圣才. 基于Windows Azure平台的虚拟化技术研究[J]. , 2013, 13(6): 0-0. |

| [14] | 刘川意;方滨兴. T-YUN:云提供商可信性审计与验证[J]. , 2012, 12(8): 0-0. |

| [15] | 胡春辉. 云计算安全风险与保护技术框架分析[J]. , 2012, 12(7): 0-0. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||