信息网络安全 ›› 2021, Vol. 21 ›› Issue (10): 8-16.doi: 10.3969/j.issn.1671-1122.2021.10.002

国密算法分析与软件性能研究

胡景秀1,2, 杨阳1,2, 熊璐1,2( ), 吴金坛1,2

), 吴金坛1,2

- 1.中国银联股份有限公司,上海 201201

2.电子商务与电子支付国家工程实验室,上海 201201

-

收稿日期:2021-05-15出版日期:2021-10-10发布日期:2021-10-14 -

通讯作者:熊璐 E-mail:xionglu@unionpay.com -

作者简介:胡景秀(1990—),女,山西,硕士,主要研究方向为密码学、移动支付安全、区块链安全等|杨阳(1987—),男,安徽,高级工程师,硕士,主要研究方向为网络安全、密码学等|熊璐(1991—),女,湖北,工程师,硕士,主要研究方向为网络安全、移动安全等|吴金坛(1968—),男,福建,高级工程师,主要研究方向为信息安全 -

基金资助:上海市移动电子商务工程技术研究中心项目(19DZ2284800)

SM Algorithm Analysis and Software Performance Research

HU Jingxiu1,2, YANG Yang1,2, XIONG Lu1,2( ), WU Jintan1,2

), WU Jintan1,2

- 1. China Unionpay Co., Ltd, Shanghai 201201, China

2. National Engineering Laboratory of E-commerce and E-payment, Shanghai 201201, China

-

Received:2021-05-15Online:2021-10-10Published:2021-10-14 -

Contact:XIONG Lu E-mail:xionglu@unionpay.com

摘要:

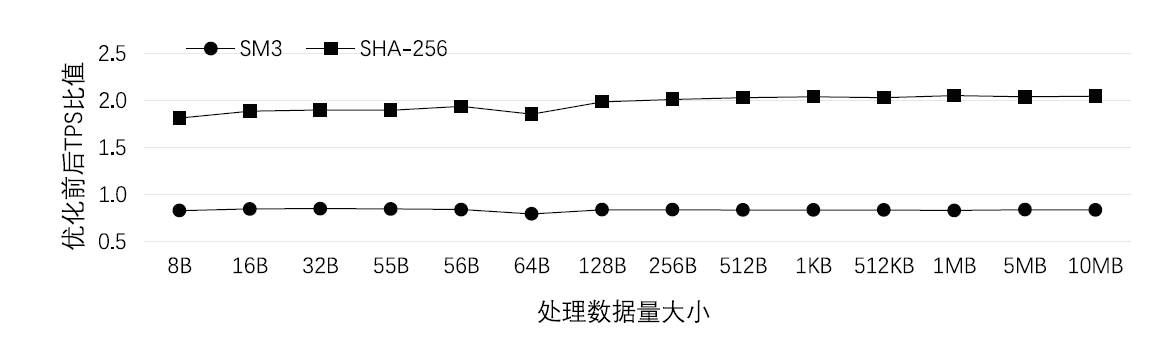

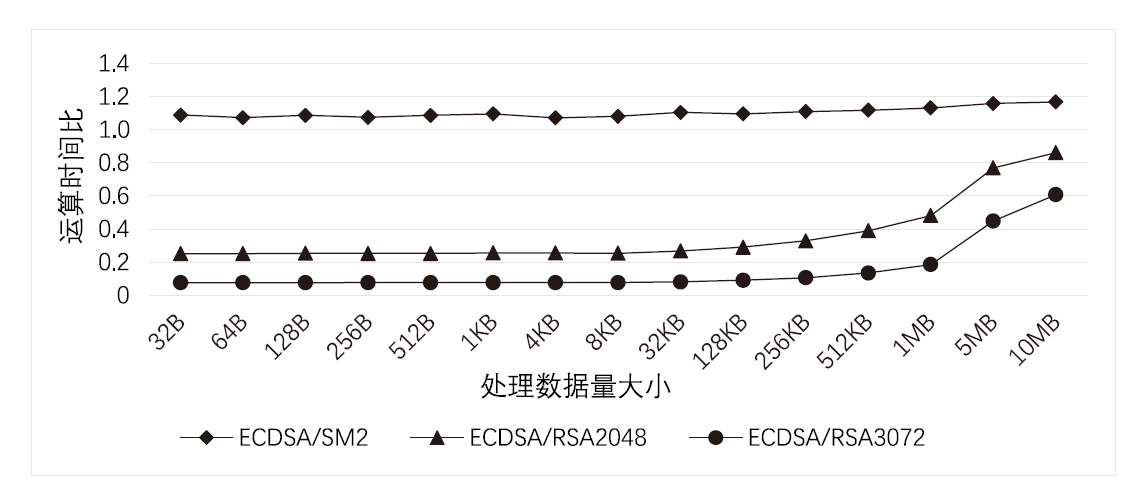

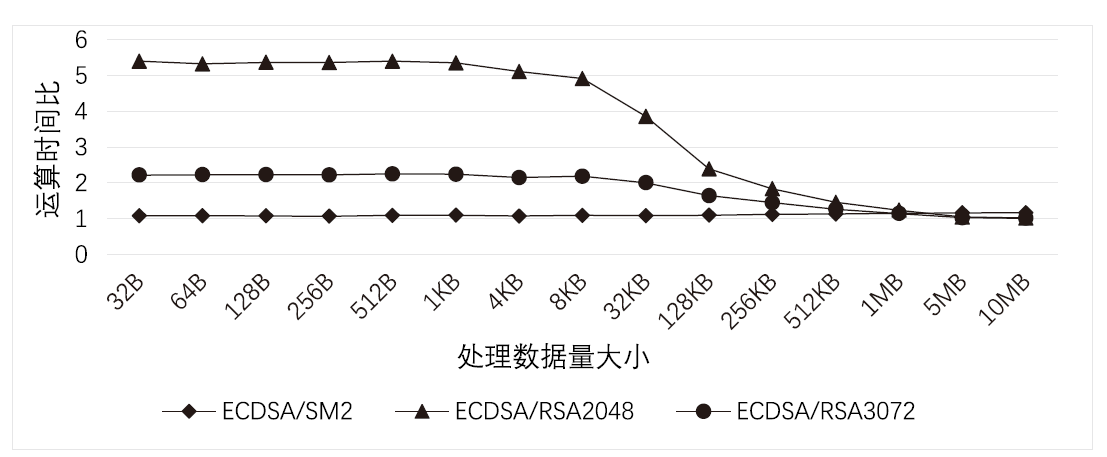

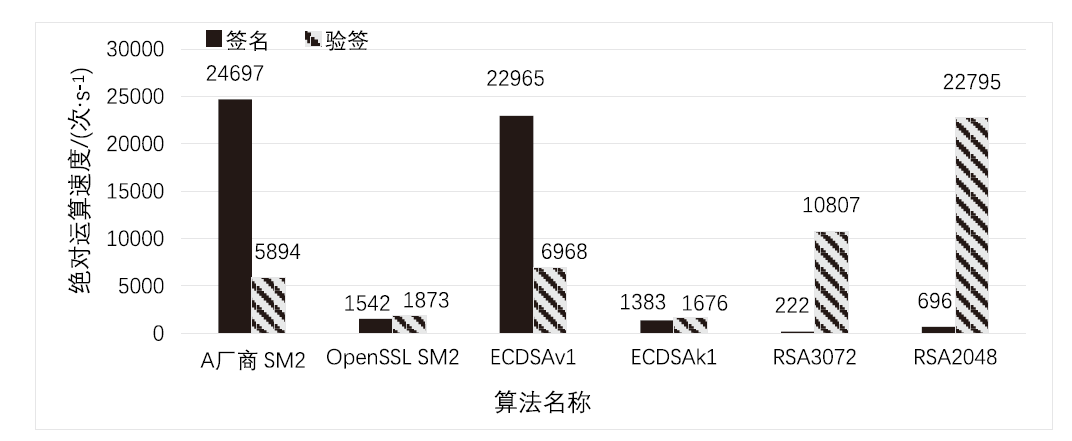

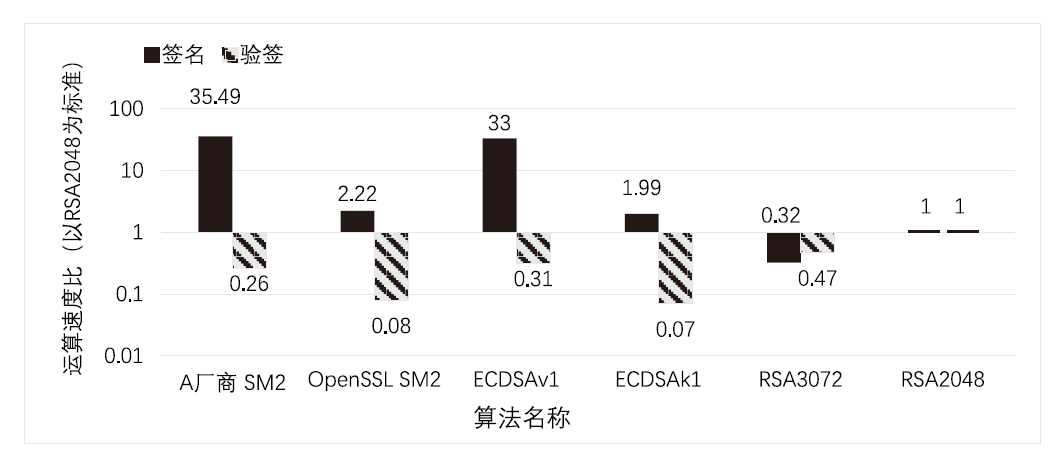

密码技术是信息安全的核心,推广国密算法对维护我国网络信息安全意义重大。近年来,我国商用密码产业快速发展,但国密算法普遍存在实现效率较低的问题。为探究国密算法对国际密码算法的替代可行性,文章对国密SM3、SM2、SM4算法及其对标的国际密码算法进行全方位对比,分析算法的计算量与安全性,并利用OpenSSL及我国A厂商优化后的国密算法对各算法进行性能测试。性能测试结果表明,SM3算法与SHA-256算法性能相近;SM2数字签名算法与ECDSA算法的性能受两者选用的杂凑函数影响,但总体上性能相近;当数据量较少时,SM2公钥加密算法与ECIES算法性能取决于加密数据的规模,随着数据量增多,后者的性能显著优于前者;SM4算法性能介于AES与3DES之间。

中图分类号:

引用本文

胡景秀, 杨阳, 熊璐, 吴金坛. 国密算法分析与软件性能研究[J]. 信息网络安全, 2021, 21(10): 8-16.

HU Jingxiu, YANG Yang, XIONG Lu, WU Jintan. SM Algorithm Analysis and Software Performance Research[J]. Netinfo Security, 2021, 21(10): 8-16.

表6

不同输入长度下A厂商SM2、OpenSSL SM2与RSA加/解密的运行时间比

| 加/解密 | 输入长度 | A厂商SM2/ OpenSSL SM2 | RSA2048/ OpenSSL SM2 | RSA3072/ OpenSSL SM2 |

|---|---|---|---|---|

| 加密 | 16 B | 0.147787644 | 0.040161646 | 0.080578194 |

| 64 B | 0.148209251 | 0.039978619 | 0.080326983 | |

| 256 B | 0.151985583 | 0.079726359 | 0.080332399 | |

| 1 KB | 0.162721267 | 0.193082678 | 0.233398426 | |

| 4 KB | 0.201123432 | 0.688962323 | 0.837251662 | |

| 16 KB | 0.298521417 | 1.877450216 | 2.34507407 | |

| 32 KB | 0.364572911 | 2.688391462 | 3.371995372 | |

| 解密 | 16 B | 0.228408613 | 2.29651208 | 7.175291258 |

| 64 B | 0.226845092 | 2.263777384 | 7.07422817 | |

| 256 B | 0.234965591 | 4.537950334 | 7.082142906 | |

| 1 KB | 0.250163081 | 10.6395389 | 19.95441131 | |

| 4 KB | 0.301611021 | 35.33215849 | 65.68612578 | |

| 16 KB | 0.398097074 | 78.22104433 | 151.4175574 | |

| 32 KB | 0.446773723 | 100.6119596 | 196.0483998 |

表8

ECB模式SM4与AES算法运行速度比

| 加/解密 | 输入长度 | A厂商SM4/AES | OpenSSL SM4/AES | AESEVP/AES |

|---|---|---|---|---|

| 加密 | 32 B | 0.99 | 0.81 | 10.69 |

| 128 B | 2.9 | 0.83 | 25.08 | |

| 512 B | 3.34 | 0.83 | 31.96 | |

| 1 KB | 3.35 | 0.84 | 33.54 | |

| 4 KB | 3.43 | 0.81 | 34 | |

| 16 KB | 3.54 | 0.82 | 35.1 | |

| 64 KB | 3.5 | 0.82 | 35.19 | |

| 256 KB | 3.53 | 0.82 | 35.4 | |

| 1 MB | 3.52 | 0.82 | 34.48 | |

| 解密 | 32 B | 1.31 | 1.07 | 11.13 |

| 128 B | 3.92 | 1.12 | 29.96 | |

| 512 B | 4.47 | 1.12 | 40.97 | |

| 1 KB | 4.47 | 1.12 | 43.08 | |

| 4 KB | 4.57 | 1.10 | 43.54 | |

| 16 KB | 4.71 | 1.11 | 45.04 | |

| 64 KB | 4.73 | 1.08 | 45.44 | |

| 256 KB | 4.74 | 1.13 | 45.7 | |

| 1 MB | 4.71 | 1.12 | 45.48 |

表9

CBC模式SM4与AES算法运行速度比

| 加/解密 | 输入长度 | A厂商SM4/AES | OpenSSL SM4/ AES | AESEVP/AES |

|---|---|---|---|---|

| 加密 | 32 B | 1.52 | 1.19 | 8.53 |

| 128 B | 1.18 | 0.89 | 6.55 | |

| 512 B | 1.09 | 0.82 | 6.02 | |

| 1 KB | 1.07 | 0.80 | 5.92 | |

| 4 KB | 1.05 | 0.80 | 5.93 | |

| 16 KB | 1.05 | 0.80 | 5.92 | |

| 64 KB | 1.05 | 0.81 | 5.95 | |

| 256 KB | 1.04 | 0.80 | 5.84 | |

| 1 MB | 1.05 | 0.80 | 5.95 | |

| 解密 | 32 B | 1.23 | 1.09 | 10.75 |

| 128 B | 3.67 | 1.10 | 28.65 | |

| 512 B | 4.36 | 1.11 | 44.58 | |

| 1 KB | 4.39 | 1.11 | 48.78 | |

| 4 KB | 4.56 | 1.11 | 52.46 | |

| 16 KB | 4.61 | 1.11 | 53.39 | |

| 64 KB | 4.63 | 1.11 | 53.93 | |

| 256 KB | 4.63 | 1.10 | 54 | |

| 1 MB | 4.66 | 1.11 | 54.05 |

| [1] | National Institute of Standards and Technology. Federal Information Processing Standards Publication 180-3, Secure Hash Standards(SHS)[S]. Gaithersburg: National Institute of Standards and Technology, 2008. |

| [2] | WANG Xiaoyun, YU Hongbo. How to Break MD5 and Other Hash Functions [C]//Springer. 24th Annual International Conference on Theory and Applications of Cryptographic Techniques, May 22-26, 2005, Aarhus, Denmark. Berlin: Springer, 2005: 19-35. |

| [3] | National Cryptography Administration. SM3 Cryptographic Hash Algorithm[EB/OL]. https://sca.gov.cn/sca/xwdt/2010-12/17/content_1002389.shtml, 2010-12-17. |

| 国家密码管理局. SM3密码杂凑算法[EB/OL]. https://sca.gov.cn/sca/xwdt/2010-12/17/content_1002389.shtml, 2010-12-17. | |

| [4] | SHEN Yanzhao. Analysis of SM3 Cryptographic Hash Algorithm[D]. Shanghai: Donghua University, 2013. |

| 申延召. SM3密码杂凑算法分析[D]. 上海:东华大学, 2013. | |

| [5] | National Cryptography Administration. Public Key Cryptographic Algorithm SM2 Based Elliptic Curves[EB/OL]. https://sca.gov.cn/sca/xwdt/2010-12/17/content_1002386.shtml, 2010-12-17. |

| 国家密码管理局. SM2椭圆曲线公钥密码算法[EB/OL]. https://sca.gov.cn/sca/xwdt/2010-12/17/content_1002386.shtml, 2010-12-17. | |

| [6] |

JOHNSON D, MENEZES A, VANSTONE S. The Elliptic Curve Digital Signature Algorithm (ECDSA)[J]. International Journal of Information Security, 2001, 1(1):36-63.

doi: 10.1007/s102070100002 URL |

| [7] |

RIVEST R L. A Method for Obtaining Digital Signatures and Public-key Cryptosystems[J]. Communications of the ACM, 1978, 26(2):96-99.

doi: 10.1145/357980.358017 URL |

| [8] | SUN Rongyan, CAI Changshu, ZHOU Zhou, et al. The Comparision Between Digital Signature Based on SM2 and ECDSA[J]. Network Security Technology and Application, 2013(2):60-62. |

| 孙荣燕, 蔡昌曙, 周洲, 等. 国密SM2数字签名算法与ECDSA算法对比分析研究[J]. 网络安全技术与应用, 2013(2):60-62. | |

| [9] |

ASSOCIATION A B. Public Key Cryptography for the Financial Services Industry, Key Agreement and Key Transport Using Elliptic Curve Cryptography[J]. Speculum, 2006, 81(2):566-569.

doi: 10.1017/S0038713400003262 URL |

| [10] | BIRYUKOV A, CANNIÈRE C D. Data Encryption Standard(DES)[J]. Encyclopedia of Cryptography & Security, 2011, 28(2):295-301. |

| [11] | DAEMEN J, RIJMEN V. Rijndael, the Advanced Encryption Standard[J]. Dr Dobbs Journal, 2001, 26(3):137-139. |

| [12] | National Cryptography Administration. Announcement of the State Password Administration(No.7)[EB/OL]. https://www.oscca.gov.cn/sca/xwdt/2006-01/06/content_1002355.shtml, 2016-11-04. |

| 国家密码管理局 国家密码管理局公告(第7号)[EB/OL]. https://www.oscca.gov.cn/sca/xwdt/2006-01/06/content_1002355.shtml, 2016-11-04. | |

| [13] |

MERKLE R C, HELLMAN M E. On the Security of Multiple Encryption[J]. Communications of the ACM, 1981, 24(7):465-467.

doi: 10.1145/358699.358718 URL |

| [14] | OORSCHOT P C V, WIENER M J. A Known-plaintext Attack on Two-key Triple Encryption[J]. Springer, 1991(473):318-325. |

| [15] | DAEMEN J. The Design of Rijndael[J]. Information Security & Cryptography, 2001, 26(3):137-139. |

| [1] | 王开轩, 滕亚均, 王琼霄, 王伟. 隐式证书的国密算法应用研究[J]. 信息网络安全, 2021, 21(5): 74-81. |

| [2] | 吴志红, 赵建宁, 朱元, 陆科. 国密算法和国际密码算法在车载单片机上应用的对比研究[J]. 信息网络安全, 2019, 19(8): 68-75. |

| [3] | 胡卫, 吴邱涵, 刘胜利, 付伟. 基于国密算法和区块链的移动端安全eID及认证协议设计[J]. 信息网络安全, 2018, 18(7): 7-9. |

| [4] | 陈颖, 陈长松, 胡红钢. SM4硬件电路的功耗分析研究[J]. 信息网络安全, 2018, 18(5): 52-58. |

| [5] | 李兆斌, 刘丹丹, 黄鑫, 曹浩. 基于国密算法的安全接入设备设计与实现[J]. 信息网络安全, 2016, 16(11): 19-27. |

| [6] | 王敏, 饶金涛, 吴震, 杜之波. SM4密码算法的频域能量分析攻击[J]. 信息网络安全, 2015, 15(8): 14-19. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||