信息网络安全 ›› 2018, Vol. 18 ›› Issue (7): 7-9.doi: 10.3969/j.issn.1671-1122.2018.07.002

基于国密算法和区块链的移动端安全eID及认证协议设计

- 1. 海军工程大学信息安全系,湖北武汉 430033

2. 北京航天飞行控制中心,北京 100094

-

收稿日期:2018-04-18出版日期:2018-07-15发布日期:2020-05-11 -

作者简介:作者简介:胡卫(1979—),男,湖北,副教授,博士,主要研究方向为密码学、信息安全、隐私保护;吴邱涵(1995—),女,湖北,硕士研究生,主要研究方向为信息安全、隐私保护;刘胜利(1976—),男,河南,硕士,主要研究方向为信息安全;付伟(1978—),男,湖北,副教授,博士,主要研究方向为分布式计算、云计算、信息安全。

-

基金资助:国家自然科学基金[61672531];海军工程大学自主立项项目[20161607]

Design of Secure eID and Identity Authentication Agreement in Mobile Terminal Based on Guomi Algorithm and Blockchain

Wei HU1, Qiuhan WU1( ), Shengli LIU2, Wei FU1

), Shengli LIU2, Wei FU1

- 1. Department of Information Security, Naval University of Engineering, Wuhan Hubei 430033, China

2. Beijing Aerospace Control Center, Beijing 100094, China

-

Received:2018-04-18Online:2018-07-15Published:2020-05-11

摘要:

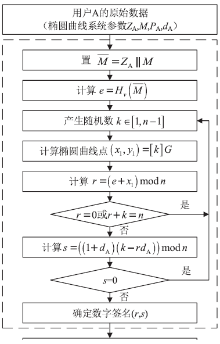

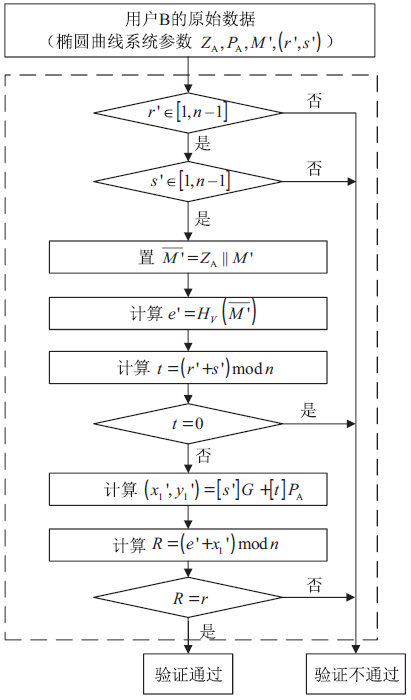

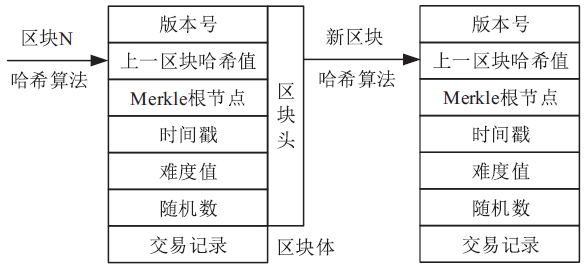

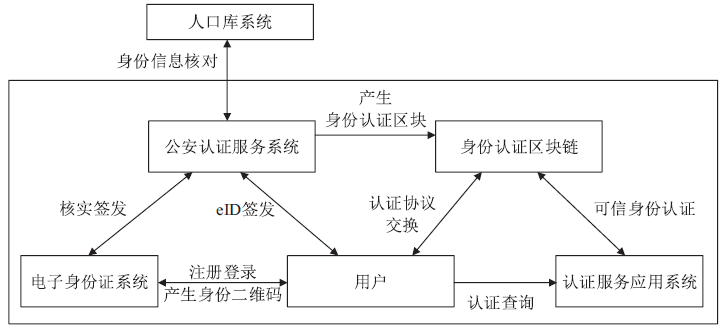

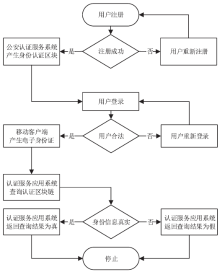

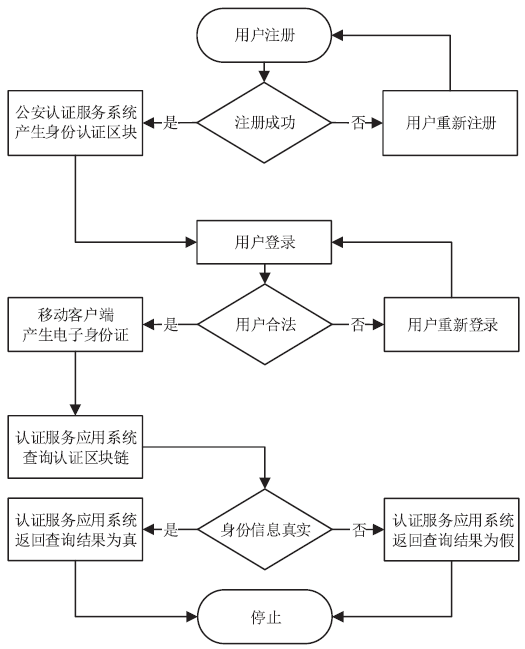

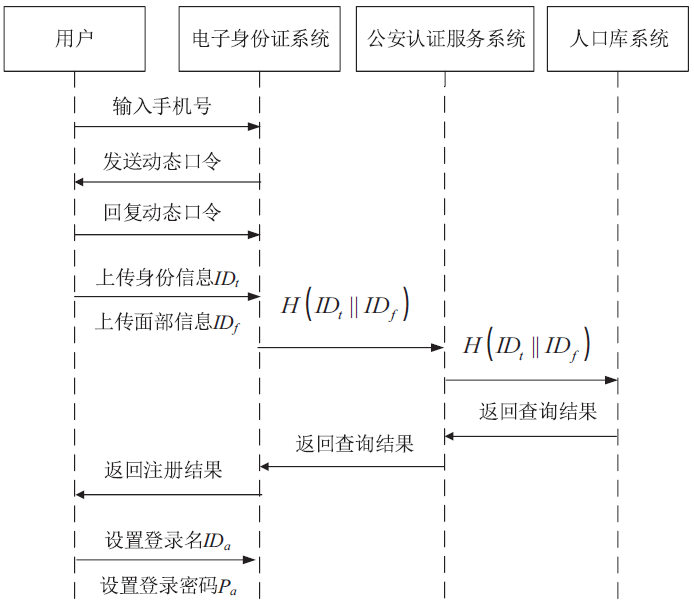

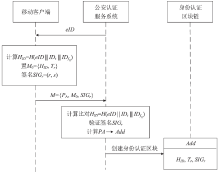

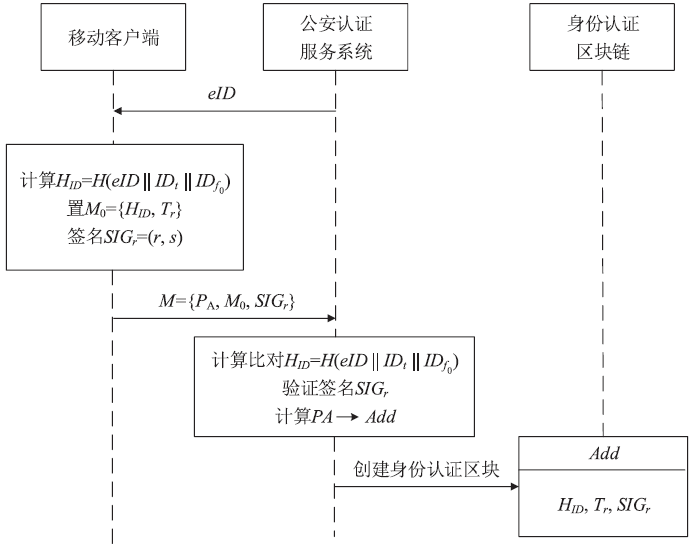

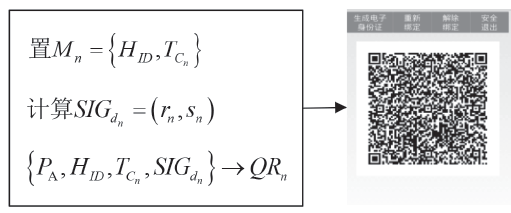

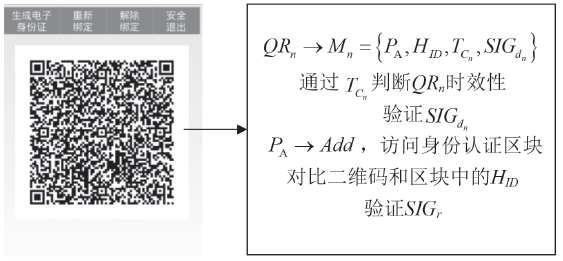

当前,我国二代居民身份证的读取设备获取渠道多样,价格低廉,很容易被不法分子利用以获取公民的身份隐私信息,并实施诈骗、违规办理信用卡等犯罪行为。此外,一些需要对公民进行实名制验证的单位大都采取基于中心的认证方式,并且以明文方式大量地存储用户实名信息,存在隐私泄露的风险。SM2算法相较于传统认证方案中使用的RSA算法和国际标准的ECC算法具有安全性更高、存储空间更小、签名速度更快的特点,可以应用在当今广泛使用的智能手机等移动终端上。区块链技术具有去中心化、难篡改的特点,可以解决基于中心的认证方式中存在的单点失败和多认证授权机构(CA)信任难的问题。针对用户隐私泄露问题,文章基于SM2算法和区块链技术,并结合二维码、面部识别等技术,对传统身份认证服务系统进行了改进,提出了一种移动端的安全电子身份证系统,详细设计了基于SM2算法和区块链的身份认证协议。

中图分类号:

引用本文

胡卫, 吴邱涵, 刘胜利, 付伟. 基于国密算法和区块链的移动端安全eID及认证协议设计[J]. 信息网络安全, 2018, 18(7): 7-9.

Wei HU, Qiuhan WU, Shengli LIU, Wei FU. Design of Secure eID and Identity Authentication Agreement in Mobile Terminal Based on Guomi Algorithm and Blockchain[J]. Netinfo Security, 2018, 18(7): 7-9.

使用本文

| [1] | SHANG Ming, MA Yuan, LIN Jingqiang, et al.A Threshold Scheme for SM2 Elliptic Curve Cryptographic Algorithm[J]. Journal of Cryptologic Research, 2014, 1(2): 155-166. |

| 尚铭,马原,林璟锵,等. SM2椭圆曲线门限密码算法[J]. 密码学报,2014,1(2):155-166. | |

| [2] | REN Zirong.A Third-party Authentication Service System Based on Mobile Terminal and PKI[D]. Shanghai: Shanghai Jiaotong University, 2014. |

| 任子荣. 基于移动终端和PKI技术的第三方身份认证服务系统[D]. 上海:上海交通大学,2014. | |

| [3] | GU Guojin.Study and Implement of Authentication and Authorization System Based on SM2 Algorithm[D]. Jinan: Shandong University, 2013. |

| 谷国进. 基于SM2算法的认证授权系统研究与实现[D]. 济南:山东大学,2013. | |

| [4] | WANG Jie.Design and Implementation of Certificate Status Query System Based on SM2[D]. Xi’an: Xidian University, 2015. |

| 王杰. 基于商密SM2算法的证书状态查询机制设计与实现[D]. 西安:西安电子科技大学,2015. | |

| [5] | LI Zhaobin, LIU Dandan, HUANG Xin, et al.Design and Implementation of Secure Access Device Based on Guomi Algorithm[J]. Netinfo Security, 2016, 16(11): 19-27. |

| 李兆斌,刘丹丹,黄鑫,等. 基于国密算法的安全接入设备设计与实现[J]. 信息网络安全,2016,16(11):19-27. | |

| [6] | LI Zichen, LIU Boya, WANG Peidong, et al.Two-way Authentication Protocol Based on SM2 and Zero Knowledge for Radio Frequency Identification[J]. Computer Engineering, 2017, 43(6): 97-100. |

| 李子臣,刘博雅,王培东,等. 基于SM2与零知识的射频识别双向认证协议[J]. 计算机工程,2017,43(6):97-100. | |

| [7] | YAN Junzhi, PENG Jin, ZUO Min, et al.Blockchain Based PKI Certificate System[J]. Telecommunications Engineering Technology and Standardization, 2017, 30(11): 16-20. |

| 阎军智,彭晋,左敏,等. 基于区块链的PKI数字证书系统[J]. 电信工程技术与标准化,2017,30(11):16-20. | |

| [8] | HUANG Xiaofang, XU Lei, YANG Xi.A Blockchain Model of Cloud Forensics[J].Journal of Beijing University of Posts and Telecommunications, 2017(5): 1-4. |

| 黄晓芳,徐蕾,杨茜. 一种区块链的云计算电子取证模型[J]. 北京邮电大学学报,2017(5):1-4. | |

| [9] | MIN Xurong, DU Kui, DAI Yicong.Electronic Certification Sharing Platform Based on Blockchain Technology[J]. Command Information System and Technology, 2017, 8(2): 47-51. |

| 闵旭蓉,杜葵,戴逸聪. 基于区块链技术的电子证照共享平台设计[J]. 指挥信息系统与技术,2017,8(2):47-51. | |

| [10] | XUE Tengfei, FU Qunchao, WANG Cong, et al.A Medical Data Sharing Model via Blockchain[J]. Acta Automatica Sinica, 2017, 43(9): 1555-1562. |

| 薛腾飞,傳群超,王枞,等. 基于区块链的医疗数据共享模型研究[J]. 自动化学报,2017,43(9):1555-1562. | |

| [11] | WANG Jun, WU Peng, WANG Xiangyu, et al.The Outlook of Blockchain Technology for Construction Engineering Management[J]. Frontiers of Engineering Management, 2017, 4(1): 67-75. |

| [12] | CNNIC. 41st A Statistical Report on the Development of the Internet in China[EB/OL]. . 2018-1-31. |

| CNNIC. 第41次《中国互联网络发展状况统计报告》[EB/OL]. . 2018-1-31. | |

| [13] | LIU Yonglei, JIN Zhigang, GAO Tianying.Survey of Security Research in Mobile Payment System[J]. Netinfo Security, 2017, 17(2): 1-5. |

| 刘永磊,金志刚,高天迎. 移动支付系统安全性研究综述[J]. 信息网络安全,2017,17(2):1-5. | |

| [14] | SHEN Yanzhao.Cryptanalysis of SM3 Cryptographic Hash Algorithm[D]. Shanghai: Donghua University, 2013. |

| 申延召. SM3密码哈希算法分析[D]. 上海:东华大学,2013. | |

| [15] | ZHAO Kuo, XING Yongheng.Security Survey of Internet of Things Driven by Blockchain Technology[J]. Netinfo Security, 2017, 17(5): 1-6. |

| 赵阔,邢永恒. 区块链技术驱动下的物联网安全研究综述[J]. 信息网络安全,2017,17(5):1-6. | |

| [16] | CAI Weide, YU Lian, WANG Rong, et al.Blockchain Application Development Techniques[J]. Journal of Software, 2017, 28(6): 1474-1487. |

| 蔡维德,郁莲,王荣,等. 基于区块链的应用系统开发方法研究[J]. 软件学报,2017,28(6):1474-1487. | |

| [17] | NAKAMOTO S. Bitcoin: A Peer-to-Peer Electronic Cash System[EB/OL]. , 2017-12-11. |

| [18] | QING Sude, JIANG Ying, WANG Qiuye.Technology Principle and Significance of Blockchain[J].Telecommunications Network Technology, 2016(12): 14-20. |

| 卿苏德,姜莹,王秋野. 区块链的技术原理和意义[J]. 电信网技术,2016(12):14-20. | |

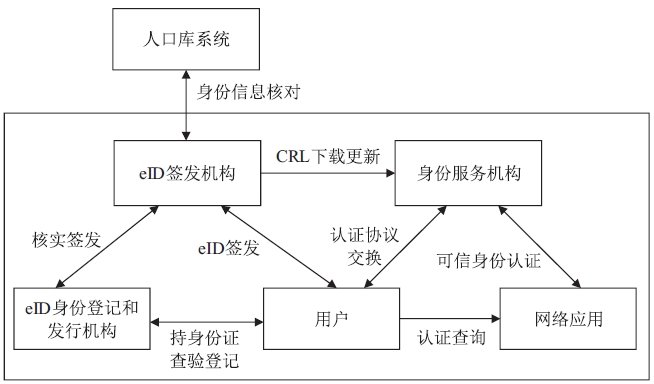

| [19] | WANG Zhipeng, YANG Minghui, LV Liang.Research on Trusted Identity Architecture in Cyberspace Based on eID[J]. Netinfo Security, 2015, 15(9): 97-100. |

| 汪志鹏,杨明慧,吕良. 基于eID的网络可信身份体系建设研究[J]. 信息网络安全,2015,15(9):97-100. |

| [1] | 边玲玉, 张琳琳, 赵楷, 石飞. 基于LightGBM的以太坊恶意账户检测方法[J]. 信息网络安全, 2020, 20(4): 73-80. |

| [2] | 刘晓芬, 陈晓峰, 连桂仁, 林崧. 基于d级单粒子的可认证多方量子秘密共享协议[J]. 信息网络安全, 2020, 20(3): 51-55. |

| [3] | 毛志来, 刘亚楠, 孙惠平, 陈钟. 区块链性能扩展与安全研究[J]. 信息网络安全, 2020, 20(3): 56-64. |

| [4] | 郎为民, 张汉, 赵毅丰, 姚晋芳. 一种基于区块链的物联网行为监控和活动管理方案[J]. 信息网络安全, 2020, 20(2): 22-29. |

| [5] | 姚萌萌, 唐黎, 凌永兴, 肖卫东. 基于串空间的安全协议形式化分析研究[J]. 信息网络安全, 2020, 20(2): 30-36. |

| [6] | 张富友, 王琼霄, 宋利. 基于生物特征识别的统一身份认证系统研究[J]. 信息网络安全, 2019, 19(9): 86-90. |

| [7] | 周艺华, 吕竹青, 杨宇光, 侍伟敏. 基于区块链技术的数据存证管理系统[J]. 信息网络安全, 2019, 19(8): 8-14. |

| [8] | 叶阿勇, 金俊林, 孟玲玉, 赵子文. 面向移动终端隐私保护的访问控制研究[J]. 信息网络安全, 2019, 19(8): 51-60. |

| [9] | 路爱同, 赵阔, 杨晶莹, 王峰. 区块链跨链技术研究[J]. 信息网络安全, 2019, 19(8): 83-90. |

| [10] | 郑敏, 王虹, 刘洪, 谭冲. 区块链共识算法研究综述[J]. 信息网络安全, 2019, 19(7): 8-24. |

| [11] | 周元健, 秦冬梅, 刘忆宁, 吕松展. 基于区块链的可信仓单系统设计[J]. 信息网络安全, 2019, 19(6): 84-90. |

| [12] | 王文明, 施重阳, 王英豪, 危德健. 基于区块链技术的交易及其安全性研究[J]. 信息网络安全, 2019, 19(5): 1-9. |

| [13] | 黑一鸣, 刘建伟, 张宗洋, 喻辉. 基于区块链的可公开验证分布式云存储系统[J]. 信息网络安全, 2019, 19(3): 52-60. |

| [14] | 赵国锋, 张明聪, 周继华, 赵涛. 基于纠删码的区块链系统区块文件存储模型的研究与应用[J]. 信息网络安全, 2019, 19(2): 28-35. |

| [15] | 王文明, 王全玉, 王英豪, 任好盼. 面向敏感区域的智能监控与预警数据库研究与设计[J]. 信息网络安全, 2019, 19(12): 1-9. |

| 阅读次数 | ||||||||||||||||||||||||||||||||||||||||||||||||||

|

全文 227

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||

|

摘要 713

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||