信息网络安全 ›› 2019, Vol. 19 ›› Issue (9): 96-100.doi: 10.3969/j.issn.1671-1122.2019.09.020

社交媒体机器人账号智能检测研究

陈里可1,2, 阮树骅1,2, 陈兴蜀1,2, 王海舟1,2

- 1.四川大学网络空间安全学院,四川成都 610065

2.四川大学网络空间安全研究院,四川成都 610065

-

收稿日期:2019-07-15出版日期:2019-09-10发布日期:2020-05-11 -

作者简介:作者简介:陈里可(1995—),女,四川,硕士研究生,主要研究方向为舆情及情报分析;阮树骅(1966—),女,四川,副教授,硕士,主要研究方向为云计算及大数据安全;陈兴蜀(1968—),女,四川,教授,博士,主要研究方向为网络安全、云计算与大数据;王海舟(1986—),男,四川,副教授,博士,主要研究方向为舆情及情报分析。

-

基金资助:国家自然科学基金青年科学基金[61802271];中央高校基本科研业务费基础研究项目[SCU2018D018]

Research on Intelligent Detection of Social Media Robot Accounts

Like CHEN1,2, Shuhua RUAN1,2, Xingshu CHEN1,2, Haizhou WANG1,2

- 1. College of Cybersecurity, Sichuan University, Chengdu Sichuan 610065, China

2. Cybersecurity Research Institute, Sichuan University, Chengdu Sichuan 610065, China

-

Received:2019-07-15Online:2019-09-10Published:2020-05-11

摘要:

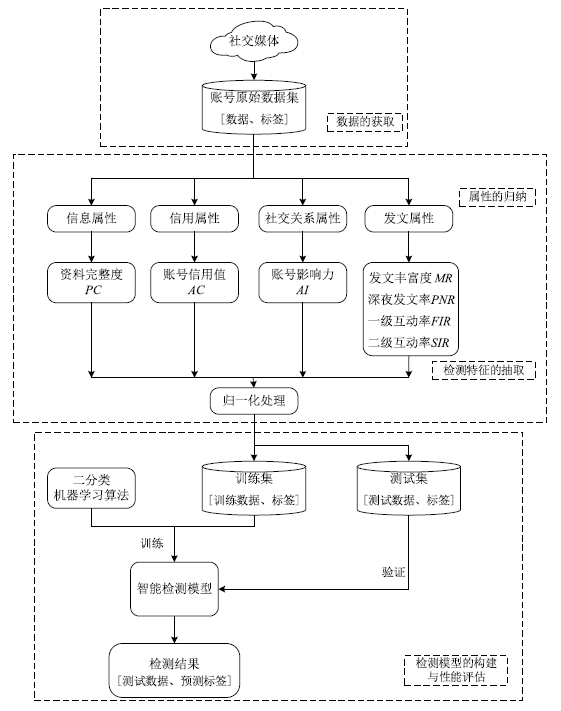

文章将获取的机器人账号和人类账号数据归纳抽象为账号信息属性、账号信用属性、账号社交关系属性和账号发文属性四大类社交账号属性,较好地体现了两类账号的本质不同,在此基础上,对社交账号数据进行预处理,抽取了社交账号的七个检测特征,并结合多种二分类机器学习算法,建立机器人账号智能检测模型。

中图分类号:

引用本文

陈里可, 阮树骅, 陈兴蜀, 王海舟. 社交媒体机器人账号智能检测研究[J]. 信息网络安全, 2019, 19(9): 96-100.

Like CHEN, Shuhua RUAN, Xingshu CHEN, Haizhou WANG. Research on Intelligent Detection of Social Media Robot Accounts[J]. Netinfo Security, 2019, 19(9): 96-100.

| [1] | BOVET A, MAKSE H A.Influence of Fake News in Twitter During the 2016 US Presidential Election[J]. Nature Communications, 2019, 10(1): 7. |

| [2] | MICHAEL K.Bots Trending Now: Disinformation and Calculated Manipulation of the Masses[J]. IEEE Technology and Society Magazine, 2017, 36(2): 6-11. |

| [3] | SHAO C, CIAMPAGLIA G L, VAROL O, et al.The Spread of Low-Credibility Content by Social Bots[J]. Nature Communications, 2018, 9(1): 4787. |

| [4] | LIU Rong, CHEN Bo, YU Ling, et al.Overview of Detection Techniques for Malicious Social Bots[J]. Journal on Communications, 2017, 38(Z2): 197-210. |

| 刘蓉,陈波,于泠,等.恶意社交机器人检测技术研究[J].通信学报,2017,38(Z2):197-210. | |

| [5] | GRIMME C, PREUSS M, ADAM L, et al.Social Bots: Human-Like by Means of Human Control?[J]. Big Data, 2017, 5(4): 279-293. |

| [6] | VAROL O, FERRARA E, DAVIS C A, et al.Online Human-Bot Interactions: Detection, Estimation, and Characterization[C]//AAAI. Eleventh International AAAI Conference on Web and Social Media, May 15-18, 2017, Montréal, Québec, Canada. Palo Alto: AAAI Press, 2017: 280-289. |

| [7] | KANTEPE M, GANIZ M C.Preprocessing Framework for Twitter Bot Detection[C]// IEEE. 2017 International Conference on Computer Science and Engineering(UBMK), October 5-7, 2017, Akdeniz University, Antalya, Turkey. New York: IEEE, 2017: 630-634. |

| [8] | SADIQ S, YAN Y, TAYLOR A, et al.Aafa: Associative Affinity Factor Analysis for Bot Detection and Stance Classification in Twitter[C]//IEEE. 2017 IEEE International Conference on Information Reuse and Integration(IRI), August 4-6, 2017, San Diego, California, USA. New York: IEEE, 2017: 356-365. |

| [9] | MINNICH A, CHAVOSHI N, KOUTRA D, et al.BotWalk: Efficient Adaptive Exploration of Twitter Bot Networks[C]//ACM. Proceedings of the 2017 IEEE/ACM International Conference on Advances in Social Networks Analysis and Mining 2017, July 31-August 3, 2017, Sydney, Australia. New York: ACM, 2017: 467-474. |

| [10] | QU Ming.Research and Implementation of Microblogging Bot Detection Technology[D]. Hunan: National University of Defense Technology, 2014. |

| 曲铭. 微博机器人检测技术的研究与实现[D].长沙:国防科学技术大学,2014. | |

| [11] | LIU Kan, YUAN Yunying, LIU Ping.A Weibo Bot-Users Indentification Model Based on Random Forest[J]. ActaScientiarumNaturaliumUniversitatisPekinensis, 2015, 51(2): 289-300. |

| 刘勘,袁蕴英,刘萍.基于随机森林分类的微博机器用户识别研究[J].北京大学学报(自然科学版),2015,51(2):289-300. |

| [1] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [2] | 刘敏, 陈曙晖. 基于关联融合的VoLTE流量分析研究[J]. 信息网络安全, 2020, 20(4): 81-86. |

| [3] | 边玲玉, 张琳琳, 赵楷, 石飞. 基于LightGBM的以太坊恶意账户检测方法[J]. 信息网络安全, 2020, 20(4): 73-80. |

| [4] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [5] | 傅智宙, 王利明, 唐鼎, 张曙光. 基于同态加密的HBase二级密文索引方法研究[J]. 信息网络安全, 2020, 20(4): 55-64. |

| [6] | 王蓉, 马春光, 武朋. 基于联邦学习和卷积神经网络的入侵检测方法[J]. 信息网络安全, 2020, 20(4): 47-54. |

| [7] | 董晓丽, 商帅, 陈杰. 分组密码9轮Rijndael-192的不可能差分攻击[J]. 信息网络安全, 2020, 20(4): 40-46. |

| [8] | 郭春, 陈长青, 申国伟, 蒋朝惠. 一种基于可视化的勒索软件分类方法[J]. 信息网络安全, 2020, 20(4): 31-39. |

| [9] | 陈璐, 孙亚杰, 张立强, 陈云. 物联网环境下基于DICE的设备度量方案[J]. 信息网络安全, 2020, 20(4): 21-30. |

| [10] | 江金芳, 韩光洁. 无线传感器网络中信任管理机制研究综述[J]. 信息网络安全, 2020, 20(4): 12-20. |

| [11] | 刘建伟, 韩祎然, 刘斌, 余北缘. 5G网络切片安全模型研究[J]. 信息网络安全, 2020, 20(4): 1-11. |

| [12] | 刘鹏, 何倩, 刘汪洋, 程序. 支持撤销属性和外包解密的CP-ABE方案[J]. 信息网络安全, 2020, 20(3): 90-97. |

| [13] | 宋宇波, 樊明, 杨俊杰, 胡爱群. 一种基于拓扑分析的网络攻击流量分流和阻断方法[J]. 信息网络安全, 2020, 20(3): 9-17. |

| [14] | 王腾飞, 蔡满春, 芦天亮, 岳婷. 基于iTrace_v6的IPv6网络攻击溯源研究[J]. 信息网络安全, 2020, 20(3): 83-89. |

| [15] | 张艺, 刘红燕, 咸鹤群, 田呈亮. 基于授权记录的云存储加密数据去重方法[J]. 信息网络安全, 2020, 20(3): 75-82. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||