信息网络安全 ›› 2018, Vol. 18 ›› Issue (10): 31-36.doi: 10.3969/j.issn.1671-1122.2018.10.005

一种基于特征提取的有效下载链接识别方案研究

- 中南大学信息科学与工程学院,湖南长沙 410012

-

收稿日期:2018-04-15出版日期:2018-10-10发布日期:2020-05-11 -

作者简介:作者简介:段桂华(1972—),女,湖南,副教授,博士,主要研究方向为密码学;申卓祥(1997—),男,湖南,本科,主要研究方向为网络安全与机器学习;申东杰(1998—),男,云南,本科,主要研究方向为Web安全与二进制安全;李智(1997—),男,甘肃,本科,主要研究方向为网络安全。

-

基金资助:国家自然科学基金面上项目[61877059];湖南警察学院网络侦查技术湖南省重点实验室开放基金课题[2017WLZC003]

Research on a Download Link Recognition Scheme Based on Feature Extraction

Guihua DUAN( ), Zhuoxiang SHEN, Dongjie SHEN, Zhi LI

), Zhuoxiang SHEN, Dongjie SHEN, Zhi LI

- School of Information Science and Engineering, Central South University, Changsha Hunan 410012, China

-

Received:2018-04-15Online:2018-10-10Published:2020-05-11

摘要:

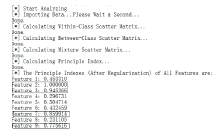

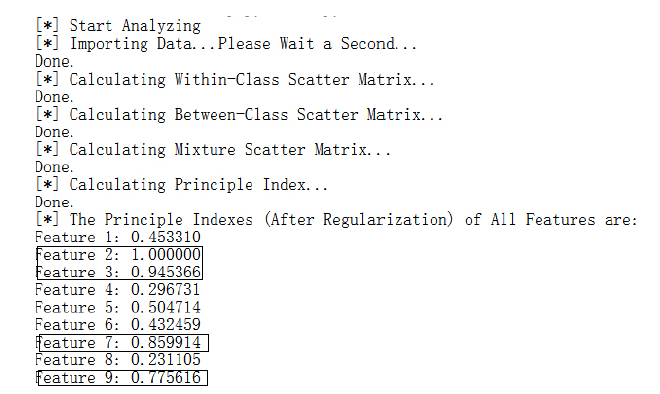

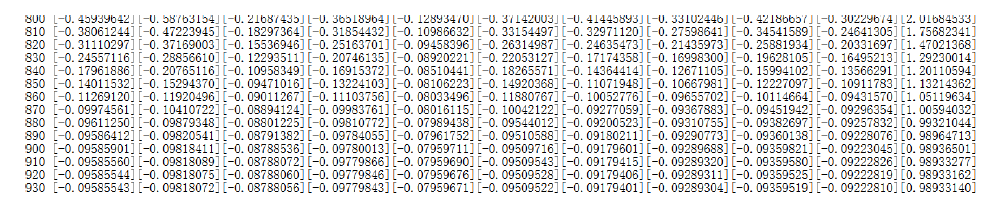

针对当前很多网站中虚假下载链接过多的问题,文章基于特征提取及机器学习技术,提出了一种基于特征提取的有效下载链接识别方案DLRS,用于辅助用户判别网页中的下载链接是否真实有效,从而避免用户因为点击虚假下载链接而导致的安全威胁。同时,该方案还能使用户从很多嵌入有广告信息的链接中找到有效的下载链接,提高下载的效率。文章利用散布矩阵的方法完成特征提取,利用线性回归建立模型,最后利用梯度下降法找出最优解。测试结果表明,DLRS在效率和精度上表现良好,具有推广应用价值。

中图分类号:

引用本文

段桂华, 申卓祥, 申东杰, 李智. 一种基于特征提取的有效下载链接识别方案研究[J]. 信息网络安全, 2018, 18(10): 31-36.

Guihua DUAN, Zhuoxiang SHEN, Dongjie SHEN, Zhi LI. Research on a Download Link Recognition Scheme Based on Feature Extraction[J]. Netinfo Security, 2018, 18(10): 31-36.

| [1] | National Internet Information Office. National Cyberspace Security Strategy[R]. Beijing: China Network Security and Information Leading Group, 2016. |

| 国家互联网信息办公室. 国家网络空间安全战略[R]. 北京:中央网络安全和信息化领导小组,2016. | |

| [2] | iiMedia Research. Research Report on China's Network Security Market in the First Half of 2017[EB/OL]. . |

| 艾媒咨询.2017上半年中国网络安全市场研究报告[EB/OL]. . | |

| [3] | ANONYMOUS. Download Link Where are You? Incomplete Evaluation on Inductive False Download Link[J]. PC Digest, 2010(9):3-6. |

| [4] | Wikipedia.Cryptocurrency[EB/OL].. |

| [5] | MA J, SAUL L K, SAVAGE S, et al.Identifying Suspicious URLs: An Application of Large-scale Online Learning[C]//ACM. Proceedings of the 26th International Conference on Machine Learning. June 14 - 18, 2009,Montreal, Quebec, Canada.New York:ACM,2009:681-688. |

| [6] | BILGE L, KIRDA E, KRUEGEL C, et al. EXPOSURE: Finding Malicious Domains Using Passive DNS Analysis[EB/OL].. |

| [7] | LIN Hailun, LI Yan, WANG Weiping, et al.Efficient Segment Pattern Based Method for Malicious URL Detection[J]. Journal on Communications, 2015, 36(S1):141-148. |

| 林海伦,李焱,王伟平,等. 高效的基于段模式的恶意URL检测方法[J]. 通信学报, 2015,36(S1):141-148. | |

| [8] | Wikipedia. tf-idf[EB/OL].. |

| [9] | ZHANG Yue, HONG J I, CRANOR L F.Cantina: A Content-based Approach to Detecting Phishing Web Sites[C]//ACM.WWW '07 Proceedings of the 16th international conference on World Wide Web,May 8-12, 2007,Banff, Alberta, Canada .New York:ACM,2007:639-648. |

| [10] | XU Jie.Design and Testing of Malicious URL Real-Time Detecting System Working in the Mode of Cloud Security[D]. Beijing:Beijing University of Posts and Telecommunications, 2014. |

| 许杰. 云安全模式下恶意URL实时检测系统的设计与测试[D]. 北京:北京邮电大学, 2014. | |

| [11] | PROVOS N, MAVROMMATIS P, et al.All Your iFrames Point to Us[C]//USENIX. Proceedings of the 17th Usenix Security Symposium,July 28 - August 1, 2008,San Jose, CA. Berkeley:USENIX,2008:1-16. |

| [12] | ZHOU Zhenfei, FANG Binxing, CUI Xiang, et al.A Method of Malicious Code Detection in WordPress Theme Based on Similarity Analysis[J]. Netinfo Security, 2017,17(12):47-53. |

| 周振飞,方滨兴,崔翔,等 . 基于相似性分析的 WordPress 主题恶意代码检测[J]. 信息网络安全,2017,17(12): 47-53. | |

| [13] | CHEN Xu, LI Yukun, YUAN Huaping, et al.Phishing Detection System Based on Classification Confidence and Website Features[J]. Netinfo Security, 2017,17(9):111-114. |

| 陈旭,黎宇坤,袁华平,等. 基于分类置信度和网站特征的钓鱼检测系统[J]. 信息网络安全,2017,17(9):111-114. | |

| [14] | MA J, SAUL L K, SAVAGE S, et al.Beyond Blacklist: Learning to Detect Malicious Web Site from Suspicious URLs[C]//ACM SIGKDD. International Conference on Knowledge Discovery & Data Mining, June 28-July 1, 2009, Paris, France. New York:ACM, 2009: 1245-1254. |

| [15] | LIU Jian, ZHAO Gang, ZHENG Yunpeng, Design and Implementation of a Multi-layer Filtering Detection Model for Malicious URL[J]. Netinfo Security, 2016,16(1) : 75-80. |

| 刘健,赵刚,郑运鹏. 恶意URL多层过滤检测模型的设计与实现[J]. 信息网络安全,2016,16,16(1):75-80. | |

| [16] | THEODORIDIS S, KOUTROUMBAS K.Pattern Recognition Fourth Edition[M]. Netherlands:Elsevier Inc. , 2009. |

| [17] | GOODFELLOW I, BENGIO Y, COURVILLE A.Deep Learning[M]. US:MIT Press, 2016. |

| [18] | LVSE. A List of Software Download Websites[EB/OL]. . |

| [1] | 郭春, 陈长青, 申国伟, 蒋朝惠. 一种基于可视化的勒索软件分类方法[J]. 信息网络安全, 2020, 20(4): 31-39. |

| [2] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [3] | 康健, 王杰, 李正旭, 张光妲. 物联网中一种基于多种特征提取策略的入侵检测模型[J]. 信息网络安全, 2019, 19(9): 21-25. |

| [4] | 马泽文, 刘洋, 徐洪平, 易航. 基于集成学习的DoS攻击流量检测技术[J]. 信息网络安全, 2019, 19(9): 115-119. |

| [5] | 陈冠衡, 苏金树. 基于深度神经网络的异常流量检测算法[J]. 信息网络安全, 2019, 19(6): 68-75. |

| [6] | 李辉, 倪时策, 肖佳, 赵天忠. 面向互联网在线视频评论的情感分类技术[J]. 信息网络安全, 2019, 19(5): 61-68. |

| [7] | 田春岐, 李静, 王伟, 张礼庆. 一种基于机器学习的Spark容器集群性能提升方法[J]. 信息网络安全, 2019, 19(4): 11-19. |

| [8] | 胡建伟, 赵伟, 闫峥, 章芮. 基于机器学习的SQL注入漏洞挖掘技术的分析与实现[J]. 信息网络安全, 2019, 19(11): 36-42. |

| [9] | 张健, 陈博翰, 宫良一, 顾兆军. 基于图像分析的恶意软件检测技术研究[J]. 信息网络安全, 2019, 19(10): 24-31. |

| [10] | 王旭东, 余翔湛, 张宏莉. 面向未知协议的流量识别技术研究[J]. 信息网络安全, 2019, 19(10): 74-83. |

| [11] | 文伟平, 李经纬, 焦英楠, 李海林. 一种基于随机探测算法和信息聚合的漏洞检测方法[J]. 信息网络安全, 2019, 19(1): 1-7. |

| [12] | 鲁刚, 郭荣华, 周颖, 王军. 恶意流量特征提取综述[J]. 信息网络安全, 2018, 18(9): 1-9. |

| [13] | 于颖超, 丁琳, 陈左宁. 机器学习系统面临的安全攻击及其防御技术研究[J]. 信息网络安全, 2018, 18(9): 10-18. |

| [14] | 张阳, 姚原岗. 基于Xgboost算法的网络入侵检测研究[J]. 信息网络安全, 2018, 18(9): 102-105. |

| [15] | 文伟平, 吴勃志, 焦英楠, 何永强. 基于机器学习的恶意文档识别工具设计与实现[J]. 信息网络安全, 2018, 18(8): 1-7. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||