信息网络安全 ›› 2015, Vol. 15 ›› Issue (9): 78-83.doi: 10.3969/j.issn.1671-1122.2015.09.019

基于主元分析和互信息维数约简策略的网络入侵异常检测

- 北京图形研究所,北京100029

-

收稿日期:2015-07-15出版日期:2015-09-01发布日期:2015-11-13 -

作者简介:作者简介: 汤健(1974-),男,辽宁,工程师,博士,主要研究方向:数据驱动建模;孙春来(1962-),女,北京,高级工程师,硕士,主要研究方向:网络安全;毛克峰(1973-),男,江苏,高级工程师,硕士,主要研究方向:信息系统;贾美英(1973-),女,内蒙古,高级工程师,博士,主要研究方向:信息系统、复杂系统仿真等。

-

基金资助:中国博士后科学基金[2013M532118,2015T81082]

Network Intrusion Anomaly Detection Model Based on Dimension Reduction Strategy Using Principal Component Analysis and Mutual Information

Jian TANG, Chun-lai SUN( ), Ke-feng MAO, Mei-ying JIA

), Ke-feng MAO, Mei-ying JIA

- Beijing Graphics Research Institute, Beijing 100029, China

-

Received:2015-07-15Online:2015-09-01Published:2015-11-13

摘要:

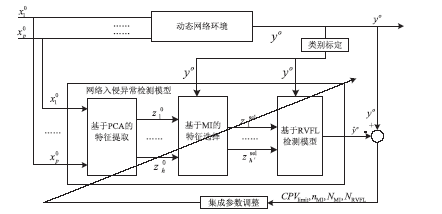

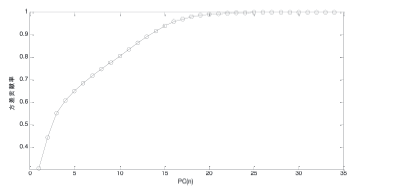

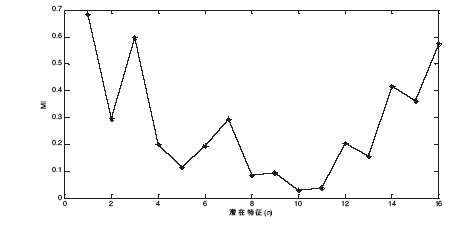

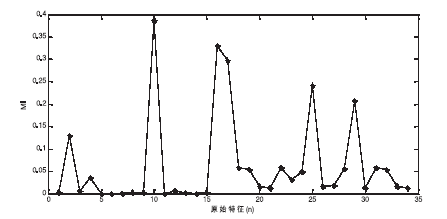

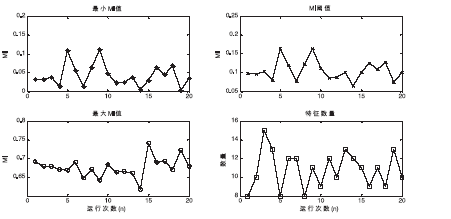

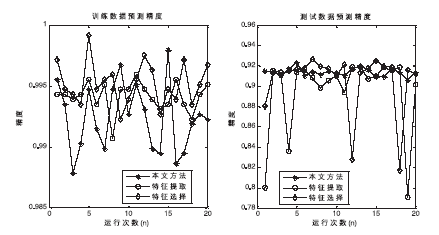

针对网络入侵异常检测模型输入特征的高维共线性问题,以及网络环境动态变化频繁等问题,文章提出基于主元分析(PCA)和互信息(MI)维数约简策略的快速网络入侵异常检测模型构建方法。该方法首先通过基于PCA的特征提取技术对输入变量进行潜在特征提取,消除变量间的共线性;然后采用基于MI的特征选择技术对PCA提取的潜在变量进行选择,进而实现与异常检测模型输出类别最为相关的相互独立的特征变量的选择;最后,以这些特征输入,基于具有较快学习速度的随机向量泛函联接(RVFL)网络建立检测模型。在国际KDD99数据集上的仿真实验表明所提方法能够合理提取和选择特征,具有较快的学习速度和较好的推广性。

中图分类号:

引用本文

汤健, 孙春来, 毛克峰, 贾美英. 基于主元分析和互信息维数约简策略的网络入侵异常检测[J]. 信息网络安全, 2015, 15(9): 78-83.

Jian TANG, Chun-lai SUN, Ke-feng MAO, Mei-ying JIA. Network Intrusion Anomaly Detection Model Based on Dimension Reduction Strategy Using Principal Component Analysis and Mutual Information[J]. Netinfo Security, 2015, 15(9): 78-83.

| [1] | 汤健, 孙春来, 李东. 基于在线集成学习技术的工业控制网络入侵防范技术探讨[J]. 信息网络安全,2014, 9: 86-91. |

| [2] | 卿斯汉. 关键基础设施安全防护[J]. 信息网络安全,2015, (2): 86-91. |

| [3] | 卿斯汉, 蒋建春, 马恒太, 等.入侵检测技术研究综述[J]. 通信学报,2004, 25(7):19-29. |

| [4] | 崔亚芬, 解男男. 一种基于特征选择的入侵检测方法[J]. 吉林大学学报(理学版),2015, 53(1):112-116. |

| [5] | 杨智君, 田地, 马骏骁, 等.入侵检测技术研究综述[J]. 计算机工程与设计, 2006, 27(12): 2119-2123. |

| [6] | Weller-Fahy D J, Borghetti B J, Sodemann A A. A Survey of distance and similarity measures used within network intrusion anomaly detection[J]. IEEE Communication Surveys & Tutorials, 2014, 44(1): 66-83. |

| [7] | Hu W M, Gao J, Wang Y G, et al.Online adaboost-based parameterized methods for dynamic distributed network intrusion detection[J]. IEEE Tranzaction on Cybernetics, 2015, 17(1): 70-92. |

| [8] | 戚名钰, 刘铭, 傅彦铭 . 基于PCA的SVM网络入侵检测研究[J]. 信息网络安全, 2015, (2): 15-19. |

| [9] | Yao H B, Tian L.A genetic-algorithm-based selective principal component analysis [9](GA-SPCA) method for high-dimensional data feature extraction[J]. IEEE Transactions on Geoscience and Remote Sensing, 2003, 41(6): 1469-1478. |

| [10] | 唐成华,刘鹏程,汤申生,等.基于特征选择的模糊聚类异常入侵行为检测[J].计算机研究与发展,2015,52(3): 718-728. |

| [11] | Chow T W S, Huang D. Estimating optimal feature subsets using efficient estimation of high-dimensional mutual information[J]. IEEE Trans. Neural Networks, 2005, 16(1): 213-224. |

| [12] | 吴欣欣,文志诚,叶健健,等. 基于改进的BP神经网络入侵检测方法研究[J]. 微型机与应用,2014,33(22): 67-70. |

| [13] | 李佳. 混合杂草算法优化支持向量机的网络入侵检测[J]. 计算机应用与软件, 2015, (2):10-16. |

| [14] | 杨昆朋. 基于深度信念网络的入侵检测模型[J]. 计算机应用与软件,2015,(1): 10-15. |

| [15] | 何鹏程,方勇.一种基于Web日志和网站参数的入侵检测和风险评估模型的研究[J]. 信息网络安全,2015,(1):61-65. |

| [16] | Schmidt W F, Kraaijveld M A, Duin R P W. Feed forward neural networks with random weights[C]//Proceedings of 11th IAPR International Conference. The Hague, Netherlands:IEEE,1992: 1-4. |

| [17] | Wang D, Alhamdoosh M.Evolutionary extreme learning machine ensemble with size control[J]. Neurocomputing, 2013, (102): 98-110. |

| [18] | Alhamdoosh M, Wang D.Fast decorrelated neural network ensemble with random weights[J]. Information Sciences, 2014,(264): 104-117. |

| [19] | 郭其标; 李秉键;基于最小信息准则和BP算法的网络入侵检测. 吉林大学学报,2015,(4):715-719 |

| [20] | 向昌盛,张林峰. PSO-SVM在网络入侵检测中的应用[J]. 计算机工程与设计. 2013(04):130-134. |

| [21] | 黄艳秋. IA—SVM算法在网络入侵检测中的研究[J]. 计算机仿真,2011,(1):182-185. |

| [22] | 张拓, 王建平. 基于CQPSO-LSSVM的网络入侵检测模型[J]. 计算机工程与应用,2015,(2):113-116. |

| [23] | 张志华. 高密度特征的网络入侵检测算法研究[J]. 激光杂志,2015,(2):100-103. |

| [24] | 储泽楠, 李世扬. 基于节点生长马氏距离K均值和HMM的网络入侵检测方法设计[J]. 计算机测量与控制,2014,(10):3406-3409. |

| [25] | 薛伟莲, 王星.网络入侵检测技术研究[J]. 辽宁师范大学学报:自然科学版,2001,(2):139-141. |

| [1] | 郭春, 陈长青, 申国伟, 蒋朝惠. 一种基于可视化的勒索软件分类方法[J]. 信息网络安全, 2020, 20(4): 31-39. |

| [2] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [3] | 顾兆军, 任怡彤, 刘春波, 王志. 基于一致性预测算法的内网日志检测模型[J]. 信息网络安全, 2020, 20(3): 45-50. |

| [4] | 马泽文, 刘洋, 徐洪平, 易航. 基于集成学习的DoS攻击流量检测技术[J]. 信息网络安全, 2019, 19(9): 115-119. |

| [5] | 饶绪黎, 徐彭娜, 陈志德, 许力. 基于不完全信息的深度学习网络入侵检测[J]. 信息网络安全, 2019, 19(6): 53-60. |

| [6] | 陈冠衡, 苏金树. 基于深度神经网络的异常流量检测算法[J]. 信息网络安全, 2019, 19(6): 68-75. |

| [7] | 田春岐, 李静, 王伟, 张礼庆. 一种基于机器学习的Spark容器集群性能提升方法[J]. 信息网络安全, 2019, 19(4): 11-19. |

| [8] | 王伟, 沈旭东. 基于实例的迁移时间序列异常检测算法研究[J]. 信息网络安全, 2019, 19(3): 11-18. |

| [9] | 杨威超, 郭渊博, 钟雅, 甄帅辉. 基于设备型号分类和BP神经网络的物联网流量异常检测[J]. 信息网络安全, 2019, 19(12): 53-63. |

| [10] | 朱海麒, 姜峰. 人工智能时代面向运维数据的异常检测技术研究与分析[J]. 信息网络安全, 2019, 19(11): 24-35. |

| [11] | 胡建伟, 赵伟, 闫峥, 章芮. 基于机器学习的SQL注入漏洞挖掘技术的分析与实现[J]. 信息网络安全, 2019, 19(11): 36-42. |

| [12] | 邓海莲, 刘宇靖, 葛一漩, 苏金树. 域间路由异常检测技术研究[J]. 信息网络安全, 2019, 19(11): 63-70. |

| [13] | 张健, 陈博翰, 宫良一, 顾兆军. 基于图像分析的恶意软件检测技术研究[J]. 信息网络安全, 2019, 19(10): 24-31. |

| [14] | 文伟平, 李经纬, 焦英楠, 李海林. 一种基于随机探测算法和信息聚合的漏洞检测方法[J]. 信息网络安全, 2019, 19(1): 1-7. |

| [15] | 于颖超, 丁琳, 陈左宁. 机器学习系统面临的安全攻击及其防御技术研究[J]. 信息网络安全, 2018, 18(9): 10-18. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||