信息网络安全 ›› 2024, Vol. 24 ›› Issue (1): 133-142.doi: 10.3969/j.issn.1671-1122.2024.01.013

智能家居网络下基于多因子的认证密钥协商方案

- 1.电子科技大学网络空间安全学院,成都 611731

2.西南民族大学计算机科学与工程学院,成都 610041

3.国家管网集团北方管道有限责任公司,廊坊 065000

4.东北石油大学,大庆 163318

-

收稿日期:2023-10-22出版日期:2024-01-10发布日期:2024-01-24 -

通讯作者:张建华 E-mail:xnmdzjh@swun.edu.cn -

作者简介:张敏(1983—),男,四川,高级实验师,博士,主要研究方向为信息安全与网络安全|冯永强(1980—),男,河北,高级工程师,硕士研究生,主要研究方向为网络安全|许春香(1965—),女,湖南,教授,博士,CCF会员,主要研究方向为信息安全、密码学|张建华(1971—),男,四川,教授,博士,CCF会员,主要研究方向为信息安全与网络安全 -

基金资助:国家自然科学基金(61370203);国家重点研发计划(2017YFB0802000);西南民族大学2023年度人才培养质量提升改革项目(2023JGZL17)

Research on Multi-Factor Authenticated Key Agreement Protocol for Smart Home Networks

ZHANG Min1,2, FENG Yongqiang3,4, XU Chunxiang1, ZHANG Jianhua2( )

)

- 1. School of Cyberspace Security, University of Electronic Science and Technology of China, Chengdu 611731, China

2. School of Computer Science and Engineer, Southwest Minzu University, Chengdu 610225, China

3. PipeChina North Pipeline Company, Langfang 065000, China

4. Northeast Petroleum University, Daqing 163318, China

-

Received:2023-10-22Online:2024-01-10Published:2024-01-24 -

Contact:ZHANG Jianhua E-mail:xnmdzjh@swun.edu.cn

摘要:

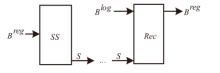

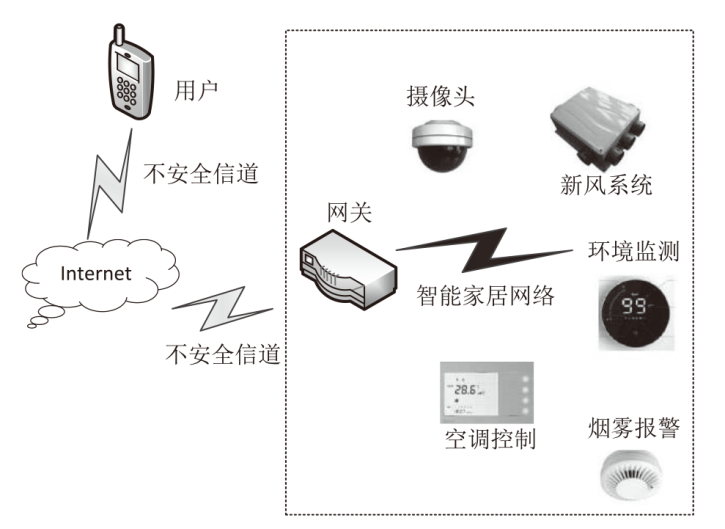

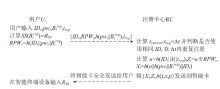

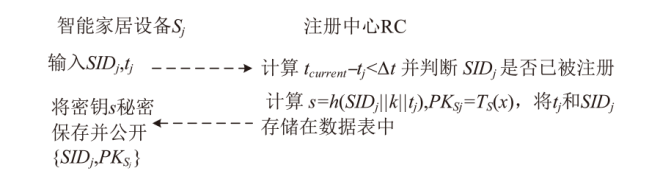

智能家居网络通过物联网技术将智能设备相连,用户可以远程查看和控制家居设备,但信息在不安全的公共网络上传输将面临各种网络威胁,因此研究和设计安全高效且符合智能家居网络的认证密钥协商协议非常必要。2020年,WAZID等人针对智能家居网络提出轻量级认证密钥协商方案(Wazid-Das方案),经过安全性分析和证明后发现,该方案过于依赖智能家居网关节点(Gateway Node,GWN),系统健壮性不高;该方案将用户和设备密钥存储在GWN中,但GWN面临特权攻击和各种外部网络攻击,并不绝对安全,且没有考虑用户的访问控制。文章在Wazid-Das方案的基础上针对智能家居网络提出一种基于切比雪夫映射(Chebyshev Chaotic Map)和安全略图(Secure Sketch)的多因子认证密钥协商方案。安全性证明和仿真实验结果表明,该方案虽然计算开销有所增加,但安全性显著提高,且通信开销大幅降低。

中图分类号:

引用本文

张敏, 冯永强, 许春香, 张建华. 智能家居网络下基于多因子的认证密钥协商方案[J]. 信息网络安全, 2024, 24(1): 133-142.

ZHANG Min, FENG Yongqiang, XU Chunxiang, ZHANG Jianhua. Research on Multi-Factor Authenticated Key Agreement Protocol for Smart Home Networks[J]. Netinfo Security, 2024, 24(1): 133-142.

表1

本文方案的符号及描述

| 符号 | 描述 |

|---|---|

| RC | 注册中心/可信第三方 |

| 用户和智能家居设备注册时间 | |

| 注册/登录阶段用户生物特征 | |

| 智能家居设备标识和用户身份标识 | |

| RC、智能家居设备和用户的私钥 | |

| 产生切比雪夫映射种子和大素数 | |

| 单向哈希函数 | |

| A与B是否相等、异或、连接 | |

| 允许的时间间隔 | |

| 当前时间和登录阶段时间 |

表5

登录与认证阶段时间开销对比

| 用户端/ms | 智能家居设备/ms | GWN/ms | 合计/ms | |

|---|---|---|---|---|

| Wazid-Das 方案 | ||||

| FAR[ 等人方案 | ||||

| LI[ 等人方案 | ||||

| ZOU[ 等人方案 | ||||

| 本文方案 |

表6

登录与认证阶段通信开销对比

| 用户端/bit | 智能家居设备/bit | GWN/bit | 合计/bit | |

|---|---|---|---|---|

| Wazid-Das 方案 | LID+2LH+LT=480 | 3LH+LT=512 | 2LE+3LH+ 3LT=1088 | 2088 |

| FAR[ 等人方案 | 3LH+3LP=960 | 3LH=480 | 6Lh+LP+ 2LR=1440 | 2944 |

| LI[ 等人方案 | 3LH+LP=640 | 4LH+2LP=960 | 2LH+LP=480 | 2080 |

| ZOU[ 等人方案 | LID+2LH+LT+ LP+LR=800 | 4LH+LT+ LP=832 | 2LID+4LH+ LT+LP+LR=1248 | 2880 |

| 本文方案 | LM+LT+ 4LH=800 | LE+LT+ LH+LM=576 | LE=256 | 1600 |

| [1] | JEONG J, CHUNG M Y, CHOO H. Integrated OTP-Based User Authentication Scheme Using Smart Cards in Home Networks[C]// IEEE. The 41st Annual Hawaii International Conference on System Sciences(HICSS 2008). New York: IEEE, 2008: 123-133. |

| [2] |

VAIDYA B, PARK J H, YEO S, et al. Robust One-Time Password Authentication Scheme Using Smart Card for Home Network Environment[J]. Computer Communications, 2011, 34(3): 326-336.

doi: 10.1016/j.comcom.2010.03.013 URL |

| [3] | KIM H J, KIM H S. AUTHHOTP-HOTP Based Authentication Scheme over Home Network Environment[C]// Springer. International Conference on Computational Science and Its Applications. Heidelberg: Springer, 2011: 622-637. |

| [4] | HANUMANTHAPPA P, SINGH S. Privacy Preserving and Ownership Authentication in Ubiquitous Computing Devices Using Secure Three Way Authentication[C]// IEEE. 2012 International Conference on Innovations in Information Technology(IIT). New York: IEEE, 2012: 107-112. |

| [5] |

KUMAR P, GURTOV A, IINATTI J, et al. Lightweight and Secure Session-Key Establishment Scheme in Smart Home Environments[J]. IEEE Sensors Journal, 2016, 16(1): 254-264.

doi: 10.1109/JSEN.2015.2475298 URL |

| [6] | VISHWAKARMA S K, UPADHYAYA P, KUMARI B, et al. Smart Energy Efficient Home Automation System Using IoT[C]// IEEE. 4th International Conference on Internet of Things:Smart Innovation and Usages(IoT-SIU). New York: IEEE, 2019: 1-4. |

| [7] |

WAZID M, DAS A K, ODELU V, et al. Secure Remote User Authenticated Key Establishment Protocol for Smart Home Environment[J]. IEEE Transactions on Dependable and Secure Computing, 2020, 17(2): 391-406.

doi: 10.1109/TDSC.8858 URL |

| [8] |

SAHOO S S, MOHANTY S, SAHOO K S, et al. A Three-Factor-Based Authentication Scheme of 5G Wireless Sensor Networks for IoT System[J]. IEEE Internet of Things Journal, 2023, 10(17): 15087-15099.

doi: 10.1109/JIOT.2023.3264565 URL |

| [9] | ZHANG Min, XU Chunxiang, ZHANG Jianhua. Research on Authentication Key Agreement Protocol Based on Multi-Factor in Internet of Drones[J]. Netinfo Security, 2022, 22(9): 21-30. |

| 张敏, 许春香, 张建华. 无人机网络中基于多因子的认证密钥协商协议研究[J]. 信息网络安全, 2022, 22(9):21-30. | |

| [10] | DODIS Y, REYZIN L, SMITH A. Fuzzy Extractors: How to Generate Strong Keys from Biometrics and Other Noisy Data[C]// Springer. EUROCRYPT 2004. Heidelberg: Springer, 2004: 524-540. |

| [11] | RIVLIN T J. Chebyshev Polynomials[M]. New York: Courier Dover Publications, 2020. |

| [12] |

ZHANG Linhua. Cryptanalysis of the Public Key Encryption Based on Multiple Chaotic Systems[J]. Chaos Solitons & Fractals, 2008, 37(3): 669-674.

doi: 10.1016/j.chaos.2006.09.047 URL |

| [13] | ZHU Yixin, MIAO Zhangwang, GAN Jinghong, et al. Design of Ransomware Defense System Based on Fine-Grained Access Control Scheme[J]. Netinfo Security, 2023, 23(10): 31-38. |

| 朱怡昕, 苗张旺, 甘静鸿, 等. 基于细粒度访问控制的勒索软件防御系统设计[J]. 信息网络安全, 2023, 23(10):31-38. | |

| [14] | GAO Bo, CHEN Lin, YAN Yingjian. Research on Side Channel Attack Based on CNN-MGU[J]. Netinfo Security, 2022, 22(8): 55-63. |

| 高博, 陈琳, 严迎建. 基于CNN-MGU的侧信道攻击研究[J]. 信息网络安全, 2022, 22(8):55-63. | |

| [15] |

FAR H, BAYAT M, DAS A K, et al. Pournaghi, and M. Doostari, LAPTAS: Lightweight Anonymous Privacy-Preserving Three-Factor Authentication Scheme for WSN-Based IIoT[J]. Wireless Network, 2021, 27(2): 1389-1412.

doi: 10.1007/s11276-020-02523-9 |

| [16] |

LI Xiong, PENG Jieyao, OBAIDAT M S, et al. A Secure Three-Factor User Authentication Protocol With Forward Secrecy for Wireless Medical Sensor Network Systems[J]. IEEE Systems Journal, 2020, 14(1): 39-50.

doi: 10.1109/JSYST.4267003 URL |

| [17] |

ZOU Shihong, CAO Qiang, WANG Chenxu. A Robust Two-Factor User Authentication Scheme-Based ECC for Smart Home in IoT[J]. IEEE Systems Journal, 2022, 16(3): 4938-4949.

doi: 10.1109/JSYST.2021.3127438 URL |

| [1] | 张敏, 许春香, 张建华. 无人机网络中基于多因子的认证密钥协商协议研究[J]. 信息网络安全, 2022, 22(9): 21-30. |

| [2] | 王姝爽, 马兆丰, 刘嘉微, 罗守山. 区块链跨链安全接入与身份认证方案研究与实现[J]. 信息网络安全, 2022, 22(6): 61-72. |

| [3] | 沈延, 姚萌萌. 基于事件的群组密钥协商协议形式化分析研究[J]. 信息网络安全, 2022, 22(5): 30-36. |

| [4] | 吴克河, 程瑞, 郑碧煌, 崔文超. 电力物联网安全通信协议研究[J]. 信息网络安全, 2021, 21(9): 8-15. |

| [5] | 董锵, 罗国明, 史宏逵, 张永跃. 基于IMS的移动通信专网认证和密钥协商方法研究[J]. 信息网络安全, 2021, 21(1): 88-96. |

| [6] | 赵国锋, 周文涛, 徐川, 徐磊. 一种基于双线性配对的天地一体化网络安全身份认证方案[J]. 信息网络安全, 2020, 20(12): 33-39. |

| [7] | 陈瑞滢, 陈泽茂, 王浩. 工业控制系统安全监控协议的设计与优化研究[J]. 信息网络安全, 2019, 19(2): 60-69. |

| [8] | 程庆丰, 阮展靖, 张瑞杰. 对三个无双线性对的密钥协商协议分析[J]. 信息网络安全, 2019, 19(1): 16-26. |

| [9] | 赵健, 王瑞, 李思其. 基于污点分析的智能家居漏洞挖掘技术研究[J]. 信息网络安全, 2018, 18(6): 36-44. |

| [10] | 石金晶, 程佳婧, 陈慧, 周芳. 基于Bell测量与三粒子纠缠态的量子密钥协商协议[J]. 信息网络安全, 2017, 17(6): 56-61. |

| [11] | 唐春明, 高隆. 区块链系统下的多方密钥协商协议[J]. 信息网络安全, 2017, 17(12): 17-21. |

| [12] | 赖成喆, 郑东. 3GPP认证和密钥协商协议综述[J]. 信息网络安全, 2016, 16(8): 24-31. |

| [13] | 矢敏, 叶伟伟, 欧庆于. 不需双线性对的基于身份的认证密钥协商协议[J]. 信息网络安全, 2016, 16(10): 21-27. |

| [14] | 胡雪, 封化民, 陈迎亚, 吴阳阳. 一种增强WAPI安全性的改进方法[J]. 信息网络安全, 2015, 15(8): 47-52. |

| [15] | 龚婉婉, 刘士兴, 冯婷婷. 基于无线传感器网络的智能家居监控平台设计[J]. 信息网络安全, 2015, 15(3): 79-83. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||