信息网络安全 ›› 2022, Vol. 22 ›› Issue (9): 76-85.doi: 10.3969/j.issn.1671-1122.2022.09.009

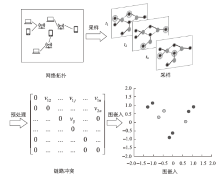

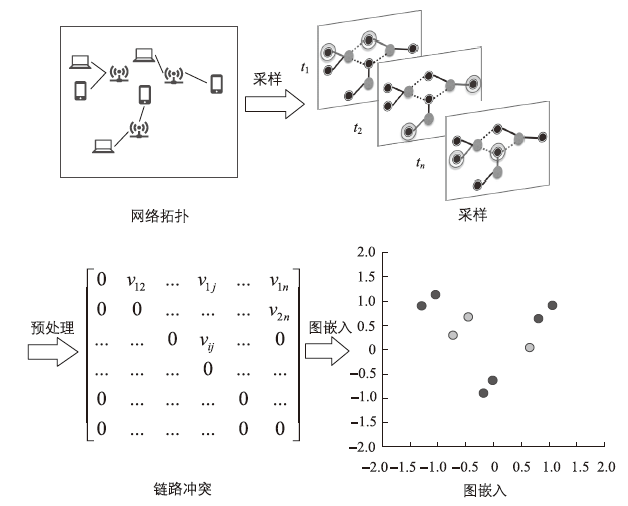

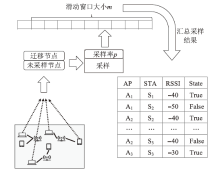

基于链路冲突图嵌入的信道干扰测量与优化方法

- 1.华中科技大学网络空间安全学院,武汉 430074

2.华中科技大学网络与计算中心,武汉 430074

-

收稿日期:2022-06-20出版日期:2022-09-10发布日期:2022-11-14 -

通讯作者:于俊清 E-mail:yjqing@hust.edu.cn -

作者简介:梁言(1997—),男,湖北,硕士研究生,主要研究方向为无线网络优化|李冬(1979—),男,湖北,高级工程师,博士,主要研究方向为入侵检测、数据挖掘与分析、无线网络跨层优化|赵贻竹(1976—),女,河南,副教授,博士,主要研究方向为软件定义网络与安全|于俊清(1975—),男,内蒙古,教授,博士,主要研究方向为数字媒体处理与检索、网络安全、多核计算与流编译 -

基金资助:国家重点研发计划(2020YFB1805600)

Channel Interference Measurement and Optimization Based on Link Conflict Graph Embedding

LIANG Yan1, LI Dong2, ZHAO Yizhu1, YU Junqing1,2( )

)

- 1. School of Cyber Science and Engineering, Huazhong University of Science and Technology, Wuhan 430074, China

2. Network and Computation Center, Huazhong University of Science and Technology, Wuhan 430074, China

-

Received:2022-06-20Online:2022-09-10Published:2022-11-14 -

Contact:YU Junqing E-mail:yjqing@hust.edu.cn

摘要:

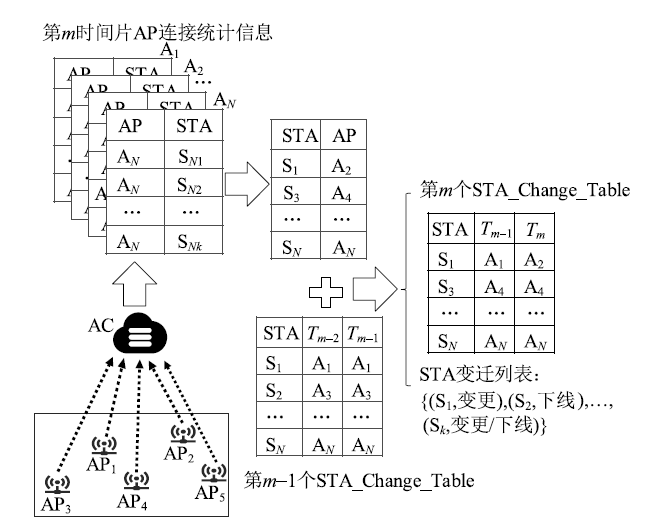

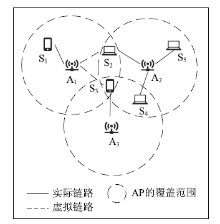

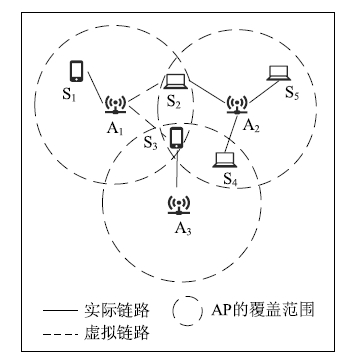

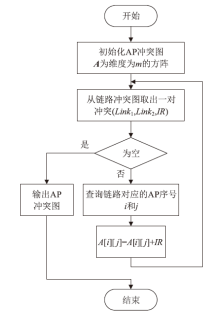

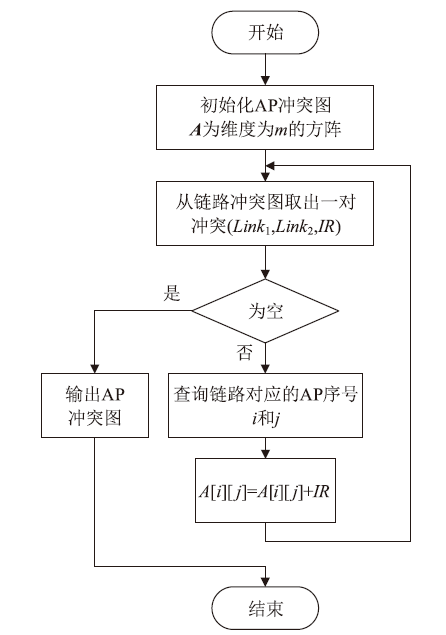

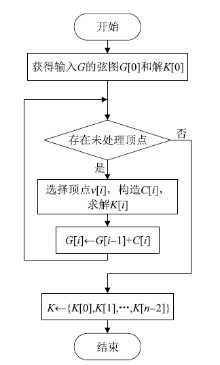

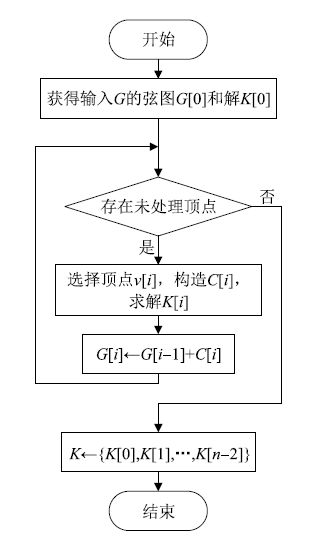

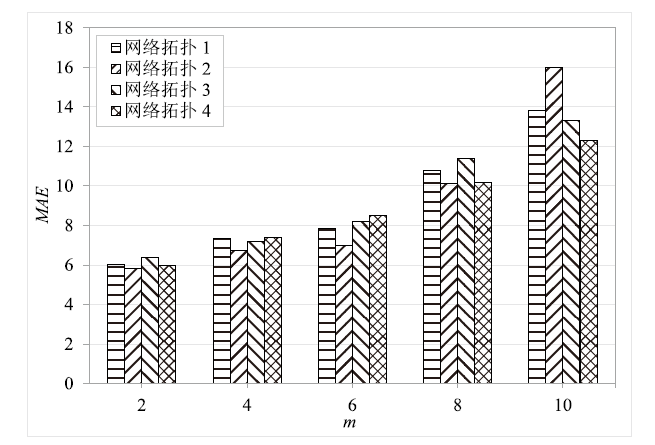

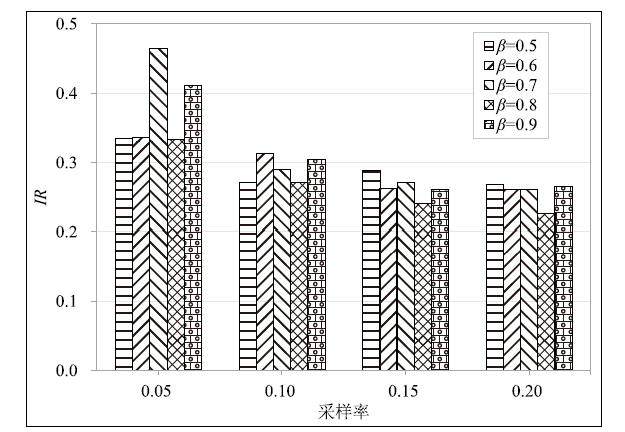

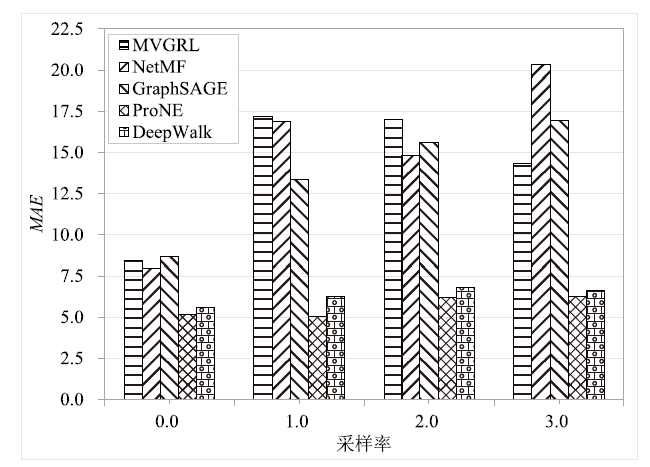

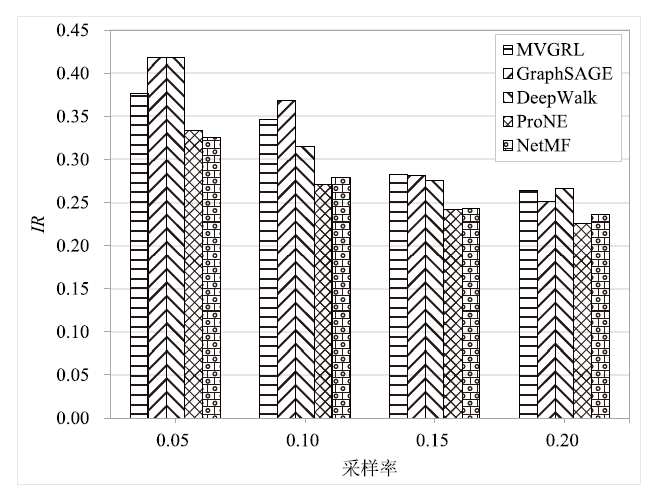

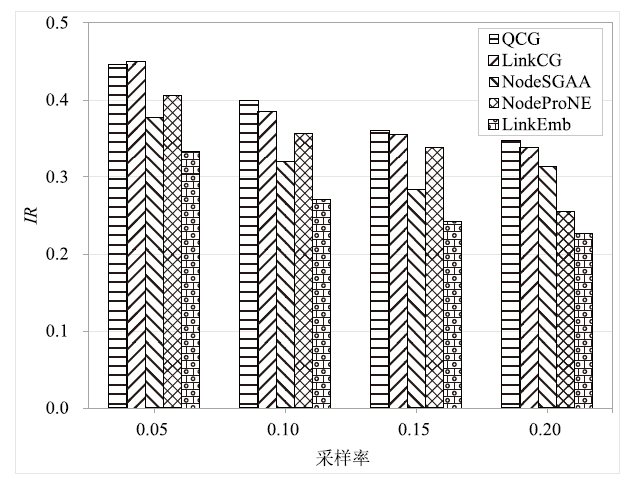

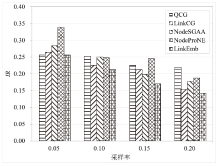

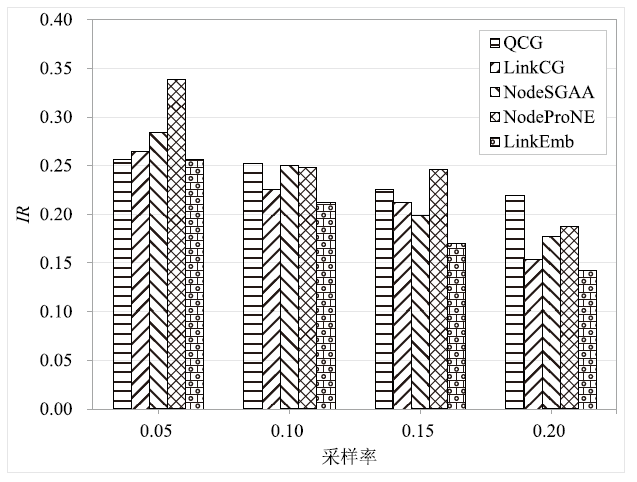

为解决现有信道测量与优化方法忽略链路状态导致无法优先降低实际链路所受干扰问题,文章针对校园网等大规模无线网络环境,提出一种基于链路冲突图嵌入的信道干扰测量与优化方法。在测量阶段,引入链路状态和调整系数,对不同链路间的干扰进行分级,构造基于信道干扰分级的链路冲突图。同时使用图嵌入算法对链路冲突图进行嵌入,借助嵌入后的向量描述无线网络的整体干扰情况,提高测量的准确性;采用基于滑动窗口的部分采样方法以低采样率准确反映链路所受干扰。在网络优化阶段,采用基于最大割问题的优化算法计算最优无线网络信道配置策略,降低实际链路所受干扰。

中图分类号:

引用本文

梁言, 李冬, 赵贻竹, 于俊清. 基于链路冲突图嵌入的信道干扰测量与优化方法[J]. 信息网络安全, 2022, 22(9): 76-85.

LIANG Yan, LI Dong, ZHAO Yizhu, YU Junqing. Channel Interference Measurement and Optimization Based on Link Conflict Graph Embedding[J]. Netinfo Security, 2022, 22(9): 76-85.

| [1] | CARDIERI P, RAPPAPORT T S. Statistical Analysis of Co-Channel Interference in Wireless Communications Systems[J]. Wireless Communications and Mobile Computing, 2001, 1(1): 111-121. |

| [2] | JAIN K, PADHYE J, PADMANABHAN V N, et al. Impact of Interference on Multi-Hop Wireless Network Performance[J]. Wireless Networks, 2005, 11(4): 471-487. |

| [3] | DAI Hongning, WONG R C W, WANG Hao, et al. Big Data Analytics for Large-Scale Wireless Networks: Challenges and Opportunities[J]. ACM Computing Surveys, 2019, 52(5): 1-36. |

| [4] | SUI Kaixin, ZHOU Mengyu, LIU Dapeng, et al. Characterizing and Improving WiFi Latency in Large-Scale Operational Networks[C]// ACM. 14th Annual International Conference on Mobile Systems, Applications, and Services. New York: ACM, 2016: 347-360. |

| [5] | ZHANG Chengwei, HEI Xiaojun, BENSAOU B. A Measurement Study of Campus WiFi Networks Using WiFiTracer[M]. Heidelberg: Springer, 2019. |

| [6] | SUBRAMANIAN A P, GUPTA H, DAS S R, et al. Minimum Interference Channel Assignment in Multiradio Wireless Mesh Networks[J]. IEEE Transactions on Mobile Computing, 2008, 7(12): 1459-1473. |

| [7] | BIANCHI G. Performance Analysis of the IEEE 802.11 Distributed Coordination Function[J]. IEEE Journal on Selected Areas in Communications, 2000, 18(3): 535-547. |

| [8] | STOJANOVA M, BEGIN T, BUSSON A. Conflict Graph-Based Model for IEEE 802.11 Networks: A Divide-and-Conquer Approach[J]. Performance Evaluation, 2019, 130: 64-85. |

| [9] | ZHOU Xia, ZHANG Zengbin, WANG Gang, et al. Practical Conflict Graphs for Dynamic Spectrum Distribution[C]// ACM. 13rd International Conference on Measurement and Modeling of Computer Systems. New York: ACM, 2013: 5-16. |

| [10] | ZHAO Yanchao, LI Wenzhong, WU Jie, et al. Quantized Conflict Graphs for Wireless Network Optimization[C]// IEEE. 34th IEEE Conference on Computer Communications. New York: IEEE, 2015: 2218-2226. |

| [11] | LIU Jingwei, AOKI T, LI Zhetao, et al. Throughput Analysis of IEEE 802.11 WLANs with Inter-Network Interference[EB/OL]. (2020-03-24)[2021-03-12]. https://doi.org/10.3390/app10062192. |

| [12] | ABDEWEDOUD L, BUSSON A, GUÉRIN-LASSOUS I, et al. A Passive Method to Infer the Weighted Conflict Graph of an IEEE 802.11 Network[C]// Springer. 18th International Conference on Ad-Hoc Networks and Wireless. Heidelberg: Springer, 2019: 304-316. |

| [13] | LI Wenzhong, ZHANG Jinggong, ZHAO Yanchao. Conflict Graph Embedding for Wireless Network Optimization[C]// IEEE. 36th IEEE Conference on Computer Communications. New York: IEEE, 2017: 1-9. |

| [14] | CHOPRA S, RAO M R. The Partition Problem[J]. Mathematical Programming, 1993, 59(1): 87-115. |

| [15] | ZHANG Jie, DONG Yuxiao, WANG Yan, et al. ProNE: Fast and Scalable Network Representation Learning[C]// IJCAI. 28th International Joint Conference on Artificial Intelligence. San Francisco: Mogan Kaufmann, 2019: 4278-4284. |

| [16] | WANG Guanglei, HASSAN H. Exploiting Sparsity for the Min k-Partition Problem[J]. Mathematical Programming Computation, 2020, 12(1): 109-130. |

| [1] | 张征辉, 陈兴蜀, 罗永刚, 吴天雄. 一种Spark平台下的作业性能评估方法[J]. 信息网络安全, 2022, 22(9): 86-95. |

| [2] | 胡禹佳, 代政一, 孙兵. SIMON算法的差分—线性密码分析[J]. 信息网络安全, 2022, 22(9): 63-75. |

| [3] | 张学旺, 刘宇帆. 可追踪身份的物联网感知层节点匿名认证方案[J]. 信息网络安全, 2022, 22(9): 55-62. |

| [4] | 张光华, 刘永升, 王鹤, 于乃文. 基于BiLSTM和注意力机制的智能合约漏洞检测方案[J]. 信息网络安全, 2022, 22(9): 46-54. |

| [5] | 文伟平, 刘成杰, 时林. 基于数据流追溯的空指针引用挖掘系统[J]. 信息网络安全, 2022, 22(9): 40-45. |

| [6] | 佟晓筠, 毛宁, 张淼, 王翥. 基于Henon映射与改进的提升小波变换图像加密算法[J]. 信息网络安全, 2022, 22(9): 31-39. |

| [7] | 张敏, 许春香, 张建华. 无人机网络中基于多因子的认证密钥协商协议研究[J]. 信息网络安全, 2022, 22(9): 21-30. |

| [8] | 于晶, 袁曙光, 袁煜琳, 陈驰. 基于k匿名数据集的鲁棒性水印技术研究[J]. 信息网络安全, 2022, 22(9): 11-20. |

| [9] | 宋宇波, 陈烨, 蔡义涵, 张波. 基于状态机子图同构匹配的私有工控协议溯源[J]. 信息网络安全, 2022, 22(9): 1-10. |

| [10] | 刘翎翔, 潘祖烈, 李阳, 李宗超. 基于前后端关联性分析的固件漏洞静态定位方法[J]. 信息网络安全, 2022, 22(8): 44-54. |

| [11] | 高博, 陈琳, 严迎建. 基于CNN-MGU的侧信道攻击研究[J]. 信息网络安全, 2022, 22(8): 55-63. |

| [12] | 魏松杰, 李成豪, 沈浩桐, 张文哲. 基于深度森林的网络匿名流量检测方法研究与应用[J]. 信息网络安全, 2022, 22(8): 64-71. |

| [13] | 黄保华, 赵伟宏, 彭丽, 谢统义. 基于MPT索引的高效链上PKI模型[J]. 信息网络安全, 2022, 22(8): 72-80. |

| [14] | 佟晓筠, 苏煜粤, 张淼, 王翥. 基于混沌和改进广义Feistel结构的轻量级密码算法[J]. 信息网络安全, 2022, 22(8): 8-18. |

| [15] | 顾兆军, 刘婷婷, 高冰, 隋翯. 基于GAN-Cross的工控系统类不平衡数据异常检测[J]. 信息网络安全, 2022, 22(8): 81-89. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||