信息网络安全 ›› 2022, Vol. 22 ›› Issue (9): 11-20.doi: 10.3969/j.issn.1671-1122.2022.09.002

基于k匿名数据集的鲁棒性水印技术研究

于晶1,2, 袁曙光1,2, 袁煜琳1,2, 陈驰1,2( )

)

- 1.中国科学院信息工程研究所,北京 100093

2.中国科学院大学网络空间安全学院,北京 100049

-

收稿日期:2022-05-29出版日期:2022-09-10发布日期:2022-11-14 -

通讯作者:陈驰 E-mail:chenchi@iie.ac.cn -

作者简介:于晶(1986—),女,辽宁,高级工程师,博士研究生,主要研究方向为数据安全、云计算安全|袁曙光(1994—),男,山东,博士研究生,主要研究方向为数据安全|袁煜琳(1998—),女,河南,博士研究生,主要研究方向为数据安全|陈驰(1978—),男,山东,正高级工程师,博士,主要研究方向为数据安全、云计算安全 -

基金资助:国家重点研发计划(2020AAA0107800)

A Robust Watermarking Technology Based on k-Anonymity Dataset

YU Jing1,2, YUAN Shuguang1,2, YUAN Yulin1,2, CHEN Chi1,2( )

)

- 1. Institute of Information Engineering, Chinese Academy of Sciences, Beijing 100093, China

2. School of Cyber Security, University of Chinese Academy of Sciences, Beijing 100049, China

-

Received:2022-05-29Online:2022-09-10Published:2022-11-14 -

Contact:CHEN Chi E-mail:chenchi@iie.ac.cn

摘要:

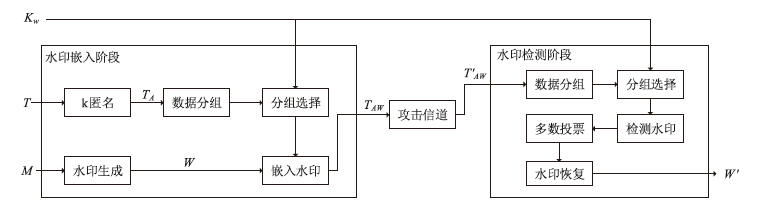

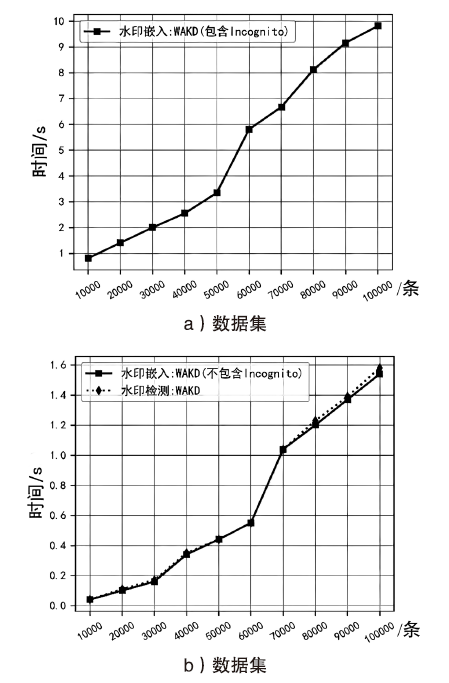

在大数据时代,安全可控的数据发布变得越来越重要。数据持有者在发布数据前,出于保护用户隐私的目的,通常对数据集进行k匿名处理;而出于对数据版权的保护,则需要对数据集添加水印。因此,在k匿名数据集上嵌入水印信息具有现实意义。文章以在k匿名数据集上嵌入水印为研究目标,针对k匿名数据集缺少主键和具有受限的水印空间的问题,提出了一种基于k匿名数据集的鲁棒性水印方案,方案使用准标识符属性替代主键属性作为水印定位函数的种子,在k匿名数据集中的非敏感属性上嵌入水印信息,并在水印检测阶段采用两次多数投票机制纠正水印错误。该方案在不影响k匿名隐私目标实现的前提下,实现了数据版权信息嵌入,达到了数据隐私和数据版权的双重保护。实验证明,文章提出的水印方案具有良好的鲁棒性和执行效率。

中图分类号:

引用本文

于晶, 袁曙光, 袁煜琳, 陈驰. 基于k匿名数据集的鲁棒性水印技术研究[J]. 信息网络安全, 2022, 22(9): 11-20.

YU Jing, YUAN Shuguang, YUAN Yulin, CHEN Chi. A Robust Watermarking Technology Based on k-Anonymity Dataset[J]. Netinfo Security, 2022, 22(9): 11-20.

表4

原数据集

| DOBMM | DOBYY | YEAR | RACEAX | RACEBX | RACEWX | ACEIHN | EDUCYEAR | POVERTY | INCOME |

|---|---|---|---|---|---|---|---|---|---|

| 1 | 1975 | 2003 | 3 | 3 | 1 | 4 | 12 | 4 | 32021 |

| 2 | 1975 | 2003 | 3 | 3 | 1 | 1 | 11 | 3 | 3700 |

| 1 | 1975 | 2003 | 3 | 3 | 1 | 1 | 12 | 3 | 33300 |

| 2 | 1975 | 2003 | 3 | 3 | 1 | 4 | 12 | 4 | 18000 |

| 3 | 1975 | 2003 | 3 | 3 | 1 | 4 | 12 | 5 | 20178 |

| …… | |||||||||

| 7 | 1950 | 2003 | 3 | 3 | 1 | 1 | 14 | 3 | 12000 |

| 8 | 1950 | 2003 | 3 | 3 | 1 | 4 | 16 | 4 | 27200 |

| 5 | 1950 | 2003 | 3 | 3 | 1 | 1 | 9 | 1 | 9434 |

| 6 | 1950 | 2003 | 3 | 3 | 1 | 4 | 14 | 5 | 15 |

| 7 | 1950 | 2003 | 3 | 3 | 1 | 1 | 12 | 5 | 21549 |

| …… | |||||||||

表5

匿名后数据集

| DOBMM | DOBYY | YEAR | RACEAX | RACEBX | RACEWX | ACEIHN | EDUCYEAR | POVERTY | INCOME |

|---|---|---|---|---|---|---|---|---|---|

| 1:4 | 1975:1976 | 20032005 | 3 | 3 | 1 | 4 | 12 | 4 | 32021 |

| 1:4 | 1975:1976 | 20032005 | 3 | 3 | 1 | 1 | 11 | 3 | 3700 |

| 1:4 | 1975:1976 | 20032005 | 3 | 3 | 1 | 1 | 12 | 3 | 33300 |

| 1:4 | 1975:1976 | 20032005 | 3 | 3 | 1 | 4 | 12 | 4 | 18000 |

| 1:4 | 1975:1976 | 20032005 | 3 | 3 | 1 | 4 | 12 | 5 | 20178 |

| …… | |||||||||

| 5:8 | 1950:1951 | 20032005 | 3 | 3 | 1 | 1 | 14 | 3 | 12000 |

| 5:8 | 1950:1951 | 20032005 | 3 | 3 | 1 | 4 | 16 | 4 | 27200 |

| 5:8 | 1950:1951 | 20032005 | 3 | 3 | 1 | 1 | 9 | 1 | 9434 |

| 5:8 | 1950:1951 | 20032005 | 3 | 3 | 1 | 4 | 14 | 5 | 15 |

| 5:8 | 1950:1951 | 20032005 | 3 | 3 | 1 | 1 | 12 | 5 | 21549 |

| …… | |||||||||

表6

匿名并水印后数据集

| DOBMM | DOBYY | YEAR | RACEAX | RACEBX | RACEWX | ACETHN | EDUCYEAR | POVERTY | INCOME |

|---|---|---|---|---|---|---|---|---|---|

| 1:4 | 1975:1976 | 20032005 | 3 | 3 | 1 | 4 | 4 | 4 | 32021 |

| 1:4 | 1975:1976 | 20032005 | 3 | 3 | 0 | 1 | 11 | 3 | 3700 |

| 1:4 | 1975:1976 | 20032005 | 3 | 3 | 0 | 1 | 12 | 3 | 33300 |

| 1:4 | 1975:1976 | 20032005 | 1 | 3 | 1 | 4 | 12 | 4 | 18000 |

| 1:4 | 1975:1976 | 20032005 | 3 | 3 | 1 | 4 | 12 | 7 | 20178 |

| …… | |||||||||

| 5:8 | 1950:1951 | 20032005 | 3 | 3 | 1 | 0 | 14 | 3 | 12000 |

| 5:8 | 1950:1951 | 20032005 | 3 | 2 | 1 | 4 | 16 | 4 | 27200 |

| 5:8 | 1950:1951 | 20032005 | 3 | 3 | 1 | 1 | 9 | 0 | 9434 |

| 5:8 | 1950:1951 | 20032005 | 3 | 2 | 1 | 4 | 14 | 5 | 15 |

| 5:8 | 1950:1951 | 20032005 | 3 | 3 | 1 | 0 | 12 | 5 | 21549 |

| …… | |||||||||

| [1] | ZHOU Xiang, HUANG Min, PENG Zhiyong. An Additive-Attack-Proof Watermarking Mechanism for Databases’ Copyrights Protection Using Image[C]// ACM. Proceedings of the 2007 ACM Symposium on Applied Computing. New York: ACM, 2007: 254-258. |

| [2] | WANG Haiqing, CUI Xinchun, CAO Zaihui. A Speech Based Algorithm for Watermarking Relational Databases[C]// IEEE. 2008 International Symposiums on Information Processing. New York: IEEE, 2008: 603-606. |

| [3] | SION R, ATALLAH M, PRABHAKAR S. Rights Protection for Relational Data[J]. IEEE Trans. Knowl. Data Eng. 2004, 16(12): 1509-1525. |

| [4] | SHEHAB M, BERTINO E, GHAFOOR A. Watermarking Relational Databases Using Optimization-Based Techniques[J]. IEEE Trans. Knowl. Data Eng., 2007, 20(1): 116-129. |

| [5] | FRANCO-CONTRERAS J, COATRIEUX G. Robust Watermarking of Relational Databases with Ontology-Guided Distortion Control[J]. IEEE Trans. Inf. Forensics Secur., 2015, 10(9): 1939-1952. |

| [6] | CUI Xinchun, QIN Xiaolin, SHENG Gang. A Weighted Algorithm for Watermarking Relational Databases[J]. Wuhan University Journal of Natural Sciences, 2007, 12(1): 79-82. |

| [7] | SCHRITTWIESER S, KIESEBERG P, ECHIZEN I, et al. Using Generalization Patterns for Fingerprinting Sets of Partially Anonymized Microdata in the Course of Disasters[C]// IEEE. Sixth International Conference on Availability, Reliability and Security. New York: IEEE, 2011: 645-649. |

| [8] | SCHRITTWIESER S, KIESEBERG P, ECHIZEN I, et al. An Algorithm for k-anonymity-based Fingerprinting[C]// Springer. Digital Forensics and Watermarking-10th International Workshop. Berlin: Springer, 2011: 439-452. |

| [9] | KIESEBERG P, SCHRITTWIESER S, MULAZZANI M, et al. An Algorithm for Collusion-Resistant Anonymization and Fingerprinting of Sensitive Microdata[J]. Electronic Markets, 2014, 24(2): 113-124. |

| [10] | GAMBS S, LOLIVE J, ROBERT J. Entwining Sanitization and Personalization on Databases[C]// ACM. Proceedings of the 2018 on Asia Conference on Computer and Communications Security. New York: ACM, 2018: 207-219. |

| [11] | AGRAWAL R, KIERNAN J. Watermarking Relational Databases[C]// VLDB. Proceedings of 28th International Conference on Very Large Data Bases. CA: Morgan Kaufmann, 2002: 155-166. |

| [12] | AGRAWAL R, HAAS P J, KIERNAN J. Watermarking Relational Data: Framework, Algorithms and Analysis[J]. The VLDB Journal, 2003, 12(2): 157-169. |

| [13] | GUO Fei, WANGJianmin, LIDeyi. Fingerprinting Relational Databases[C]// ACM. Proceedings of the 2006 ACM Symposium on Applied Computing. New York: ACM, 2006: 487-492. |

| [14] | SAMARATI P. Protecting Respondents Identities in Microdata Release[J]. IEEE transactions on Knowledge and Data Engineering, 2001, 13(6): 1010-1027. |

| [15] | SWEENEY L. Achieving k-Anonymity Privacy Protection Using Generalization and Suppression[J]. International Journal of Uncertainty, Fuzziness and Knowledge-Based Systems, 2002, 10(5): 571-588. |

| [16] | LEFEVRE K, DEWITT D J, RAMAKRISHNAN R. Incognito: Efficient Full-Domain k-Anonymity[C]// ACM. Proceedings of the 2005 ACM SIGMOD International Conference on Management of Data. New York: ACM, 2005: 49-60. |

| [17] | SWEENEY L. Guaranteeing Anonymity When Sharing Medical Data, the Datafly System[C]// AMIA. American Medical Informatics Association Annual Symposium. TN: AMIA, 1997: 51-55. |

| [18] | FUNG B C, WANG K, YU P S. Top-Down Specialization for Information and Privacy Preservation[C]// IEEE. 21st International Conference on Data Engineering (ICDE’05). New York: IEEE, 2005: 205-216. |

| [19] | LEFEVRE K, DEWITT D J, RAMAKRISHNAN R. Mondrian Multidimensional k-Anonymity[C]// IEEE. 22nd International Conference on Data Engineering (ICDE’06). New York: IEEE, 2006: 25-28. |

| [20] | WANG K, YU P S, CHAKRABORTY S. Bottom-Up Generalization: A Data Mining Solution to Privacy Protection[C]// IEEE. Proceedings of the 4th IEEE International Conference on Data Mining (ICDM 2004). New York: IEEE, 2004: 249-256. |

| [1] | 张学旺, 刘宇帆. 可追踪身份的物联网感知层节点匿名认证方案[J]. 信息网络安全, 2022, 22(9): 55-62. |

| [2] | 秦宝东, 余沛航, 郑东. 基于双陷门同态加密的决策树分类模型[J]. 信息网络安全, 2022, 22(7): 9-17. |

| [3] | 孔嘉琪, 王利明, 葛晓雪. 基于模拟退火和粒子群混合改进算法的数据库水印技术[J]. 信息网络安全, 2022, 22(5): 37-45. |

| [4] | 陈彬杰, 魏福山, 顾纯祥. 基于KNN的具有隐私保护功能的区块链异常交易检测[J]. 信息网络安全, 2022, 23(3): 78-84. |

| [5] | 徐硕, 张睿, 夏辉. 基于数据属性修改的联邦学习隐私保护策略[J]. 信息网络安全, 2022, 22(1): 55-63. |

| [6] | 路宏琳, 王利明, 杨婧. 一种新的参数掩盖联邦学习隐私保护方案[J]. 信息网络安全, 2021, 21(8): 26-34. |

| [7] | 靳姝婷, 何泾沙, 朱娜斐, 潘世佳. 基于本体推理的隐私保护访问控制机制研究[J]. 信息网络安全, 2021, 21(8): 52-61. |

| [8] | 刘子昂, 黄缘缘, 马佳利, 周睿. 基于区块链的医疗数据滥用监控平台设计与实现[J]. 信息网络安全, 2021, 21(5): 58-66. |

| [9] | 王健, 赵曼莉, 陈志浩, 石波. 基于假名的智能交通条件隐私保护认证协议[J]. 信息网络安全, 2021, 21(4): 49-61. |

| [10] | 任航, 程相国, 张睿, 夏辉. 基于议价贝叶斯博弈模型的防欺诈策略[J]. 信息网络安全, 2021, 21(4): 81-88. |

| [11] | 周由胜, 王明, 刘媛妮. 支持区间查询的基于位置服务外包数据隐私保护方案[J]. 信息网络安全, 2021, 21(3): 26-36. |

| [12] | 路宏琳, 王利明. 面向用户的支持用户掉线的联邦学习数据隐私保护方法[J]. 信息网络安全, 2021, 21(3): 64-71. |

| [13] | 夏喆, 罗宾, 徐桂彬, 肖新秀. 智能电网中支持细粒度访问控制的隐私保护数据聚合方案[J]. 信息网络安全, 2021, 21(11): 28-39. |

| [14] | 李桐, 周小明, 任帅, 徐剑. 轻量化移动边缘计算双向认证协议[J]. 信息网络安全, 2021, 21(11): 58-64. |

| [15] | 李坤昌, 石润华, 李恩. 智能电网中数据聚合与用户查询隐私保护研究[J]. 信息网络安全, 2021, 21(11): 65-74. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||