信息网络安全 ›› 2015, Vol. 15 ›› Issue (9): 274-277.doi: 10.3969/j.issn.1671-1122.2015.09.061

一种基于数据层的BGP网络前缀分类研究

- 中国科学院信息工程研究所,北京 100037

-

收稿日期:2015-07-15出版日期:2015-09-01发布日期:2015-11-13 -

作者简介:作者简介: 喻思敏(1991-),男,湖北,硕士研究生,主要研究方向:路由协议;李镇(1987-),男,山东,工程师,硕士,主要研究方向:信息安全;熊刚(1977-),男,湖北,博士生导师,高级工程师,博士,主要研究方向:网络测量与信息对抗。

-

基金资助:国家科技支撑计划[2012BAH46B02];中国科学院战略先导科技专项课题[XDA06030200]

Research on BGP Prefix Classification Based on Data Panel

Si-min YU( ), Zhen LI, Gang XIONG

), Zhen LI, Gang XIONG

- Institute of Information Engineering, Chinese Academy of Sciences, Beijing 100037, China

-

Received:2015-07-15Online:2015-09-01Published:2015-11-13

摘要:

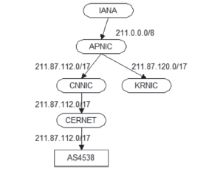

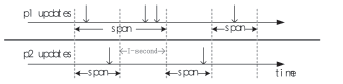

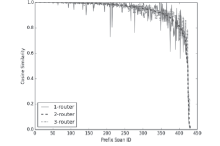

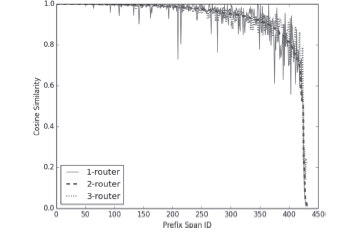

边界网关协议(Boarder Gateway Protocol, BGP)是互联网路由的核心系统,一直受到研究者们的高度关注。随着IP地址的枯竭、核心路由器的路由表持续增加,如何确保BGP路由系统的安全成为了研究人员关注的问题。对BGP消息的产生原因进行分类,是理解BGP路由系统的工作原理,并探究现有骨干网网络环境,保障BGP安全的重要工作。文章提出的基于路由数据层的BGP网络前缀分类方法,对数据层Traceroute搜集到的拓扑数据进行分析,划分出网络前缀活动期,对网络前缀的产生原因进一步分类。

中图分类号:

引用本文

喻思敏, 李镇, 熊刚. 一种基于数据层的BGP网络前缀分类研究[J]. 信息网络安全, 2015, 15(9): 274-277.

Si-min YU, Zhen LI, Gang XIONG. Research on BGP Prefix Classification Based on Data Panel[J]. Netinfo Security, 2015, 15(9): 274-277.

| [1] | Huston G.Analyzing the Internet BGP routing table[J]. Internet Protocol Journal, 2001,4(1):2-15. |

| [2] | Hiran R, Carlsson N, Gill P.Characterizing Large-Scale Routing Anomalies: A Case Study of the China Telecom Incident[J]. Lecture Notes in Computer Science, 2013:229-238. |

| [3] | 尹宝,姜丽莹,王潮. 量子蚁群算法的大规模无线传感网可信安全路由设计[J]. 信息网络安全,2015,(3):14-18. |

| [4] | Khare V, Ju Q, Zhang B.Concurrent Prefix Hijacks: Occurrence and Impacts 65[C]// Proceedings of the 2012 ACM conference on Internet measurement conference. ACM, 2012:29-36. |

| [5] | 刘东亮,马春光. 基于NS-3的机会网络路由协议仿真[J]. 信息网络安全,2014,(5):52-58. |

| [6] | 刘志辉,孙斌,谷利泽,等. 一种防范BGP地址前缀劫持的源认证方案[J]. 软件学报,2012,23(7):1908-1923. |

| [7] | |

| [8] | |

| [9] | 赵玉东,徐恪,朱亮. 一种路由设备服务可信属性定义方法与可信路由协议设计[J]. 信息网络安全,2015,(1):24-31. |

| [10] | Lad M, Massey D, Pei D, et al.PHAS: A Prefix Hijack Alert System[J]. Security, 2006, 15:108-119. |

| [11] | Chi Y J, Oliveira R, Zhang L.Cyclops: the AS-Level connectivity observatory.[J]. Sigcomm Comput.commun.rev, 2009, 38(5):5-16. |

| [12] | Yan H, Oliveira R, Burnett K, et al.BGPmon: A Real-Time, Scalable, Extensible Monitoring System[C]//Cybersecurity Applications & Technologies Conference for Homeland Security, 2009:212-223. |

| [13] | 齐峰,马春光,周永进,等. 一种基于网络编码的机会社会网络路由算法[J]. 信息网络安全,2015,(2):51-56. |

| [14] | Cheng P C, Zhang B, Massey D, et al.Identifying BGP routing table transfers[J]. Computer Networks, 2011, 55(3):636-649. |

| [15] | Kalogiros C, Bagnulo M, Kostopoulos A.Understanding incentives for prefix aggregation in BGP[J]. ReArch'09, Proceedings of the 2009 workshop on Re-architecting the internet,(49-54), 1 December 2009, Rome, Italy, 2009:49-54. |

| [16] | 齐峰,马春光,周永进,等. 一种基于网络编码的机会社会网络路由算法[J]. 信息网络安全,2015,(2):51-56. |

| [17] | Archipelago (Ark) Measurement Infrastructure Project Homepage[EB/OL]. . |

| [1] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [2] | 刘敏, 陈曙晖. 基于关联融合的VoLTE流量分析研究[J]. 信息网络安全, 2020, 20(4): 81-86. |

| [3] | 边玲玉, 张琳琳, 赵楷, 石飞. 基于LightGBM的以太坊恶意账户检测方法[J]. 信息网络安全, 2020, 20(4): 73-80. |

| [4] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [5] | 傅智宙, 王利明, 唐鼎, 张曙光. 基于同态加密的HBase二级密文索引方法研究[J]. 信息网络安全, 2020, 20(4): 55-64. |

| [6] | 王蓉, 马春光, 武朋. 基于联邦学习和卷积神经网络的入侵检测方法[J]. 信息网络安全, 2020, 20(4): 47-54. |

| [7] | 董晓丽, 商帅, 陈杰. 分组密码9轮Rijndael-192的不可能差分攻击[J]. 信息网络安全, 2020, 20(4): 40-46. |

| [8] | 郭春, 陈长青, 申国伟, 蒋朝惠. 一种基于可视化的勒索软件分类方法[J]. 信息网络安全, 2020, 20(4): 31-39. |

| [9] | 陈璐, 孙亚杰, 张立强, 陈云. 物联网环境下基于DICE的设备度量方案[J]. 信息网络安全, 2020, 20(4): 21-30. |

| [10] | 江金芳, 韩光洁. 无线传感器网络中信任管理机制研究综述[J]. 信息网络安全, 2020, 20(4): 12-20. |

| [11] | 刘建伟, 韩祎然, 刘斌, 余北缘. 5G网络切片安全模型研究[J]. 信息网络安全, 2020, 20(4): 1-11. |

| [12] | 刘鹏, 何倩, 刘汪洋, 程序. 支持撤销属性和外包解密的CP-ABE方案[J]. 信息网络安全, 2020, 20(3): 90-97. |

| [13] | 宋宇波, 樊明, 杨俊杰, 胡爱群. 一种基于拓扑分析的网络攻击流量分流和阻断方法[J]. 信息网络安全, 2020, 20(3): 9-17. |

| [14] | 王腾飞, 蔡满春, 芦天亮, 岳婷. 基于iTrace_v6的IPv6网络攻击溯源研究[J]. 信息网络安全, 2020, 20(3): 83-89. |

| [15] | 张艺, 刘红燕, 咸鹤群, 田呈亮. 基于授权记录的云存储加密数据去重方法[J]. 信息网络安全, 2020, 20(3): 75-82. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||