信息网络安全 ›› 2022, Vol. 22 ›› Issue (10): 82-90.doi: 10.3969/j.issn.1671-1122.2022.10.012

基于日志的僵尸网络攻击数据分析

- 1.江苏警官学院计算机信息与网络安全系,南京 210031

2.北京奇虎科技有限公司,北京 100020

-

收稿日期:2022-07-03出版日期:2022-10-10发布日期:2022-11-15 -

通讯作者:朱涛 E-mail:zhutaonj@163.com -

作者简介:朱涛(1982—),男,四川,讲师,博士,主要研究方向为网络安全、智能图像处理和警务大数据|夏玲玲(1988—),女,江苏,副教授,博士,主要研究方向为网络安全、网络传播动力学和数据挖掘|李鹏辉(2001—),男,福建,本科,主要研究方向为网络安全、攻击数据分析和人工智能|徐忠毅(2001—),男,江苏,本科,主要研究方向为网络安全、漏洞挖掘和攻防对抗 -

基金资助:国家自然科学基金(61802155);江苏省教育科学“十四五”规划课题(C-c/2021/01/11);江苏省高等教育学会“十四五”高等教育科学研究规划课题(YB074);江苏警官学院高层次引进人才科研启动费资助项目(JSPIGKZ);江苏省教育厅项目(2019SJA0443)

Analysis of Botnet Attack Data Based on Log

ZHU Tao1( ), XIA Lingling1, LI Penghui1, XU Zhongyi2

), XIA Lingling1, LI Penghui1, XU Zhongyi2

- 1. Department of Computer Information and Cyber Security, Jiangsu Police Institute, Nanjing 210031, China

2. Beijing Qihoo Technology Co., Ltd., Beijing 100020, China

-

Received:2022-07-03Online:2022-10-10Published:2022-11-15 -

Contact:ZHU Tao E-mail:zhutaonj@163.com

摘要:

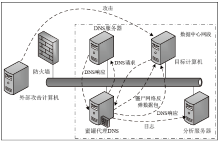

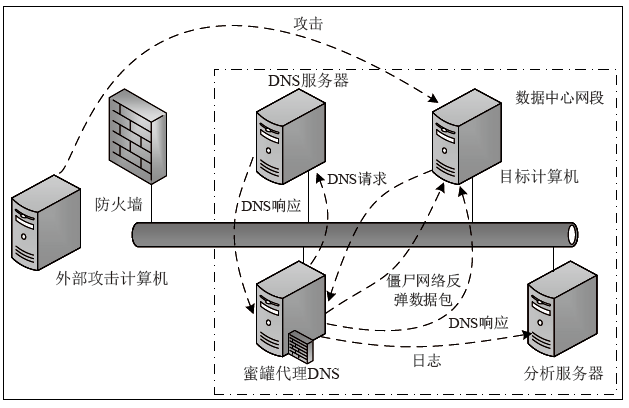

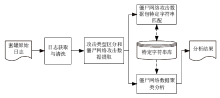

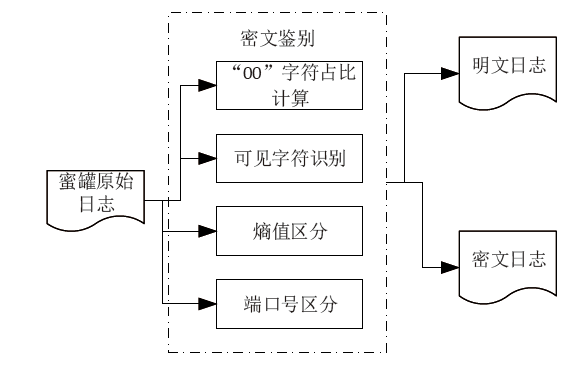

僵尸网络是近年来有组织进行黑客攻击的一种重要手段,其独特的攻击方式使数据具有不同于其他网络攻击手段的特点。文章基于采集的网络攻击报文,对僵尸网络攻击数据进行提取分析。首先,运用蜜罐域名服务代理技术构建网络攻击日志分析系统,并设计攻击日志文件的存储格式;然后,通过多种密文鉴别方法实现网络攻击明文的清洗提取,并根据僵尸网络攻击行为不同于网络扫描和黑客攻击的特点,提取僵尸网络的攻击数据,同时运用正则匹配方式发现僵尸网络攻击数据中包含5种类型的特定关键词,通过构建字符串库方式提高对僵尸网络的识别效率;最后,基于僵尸网络攻击数据选取特定聚类特征,运用两阶段聚类算法进行分析。实验结果表明,僵尸网络攻击具有端口偏向性特点,病毒下载是僵尸网络攻击展开的重要手段之一,特定端口攻击的属性数据分布明显不同于其他端口,选取的属性中除了与发送包大小相关的4个属性外,大多具有较强的聚类区分能力,可以作为进一步智能分析的重要特征。

中图分类号:

引用本文

朱涛, 夏玲玲, 李鹏辉, 徐忠毅. 基于日志的僵尸网络攻击数据分析[J]. 信息网络安全, 2022, 22(10): 82-90.

ZHU Tao, XIA Lingling, LI Penghui, XU Zhongyi. Analysis of Botnet Attack Data Based on Log[J]. Netinfo Security, 2022, 22(10): 82-90.

表1

特定字符串

| 序号 | 特定字符串 | 类型 |

|---|---|---|

| 1 | Mozi.a | 特定词T4 |

| 2 | http://z.shavsl.com | 下载地址T2 |

| 3 | http://crypto.htxreceive.top/ | 下载地址T2 |

| 4 | http://oracle.zzhreceive.top/ | 下载地址T2 |

| 5 | http://185.142.239.128/ | 下载地址T2 |

| 6 | http://188.213.49.155/ | 下载地址T2 |

| 7 | http://194.147.142.88/ | 下载地址T2 |

| 8 | /MyPlugin | 交互报文T1 |

| 9 | http://103.209.103.16/ | 下载地址T2 |

| 10 | http://199.19.226.117/ | 下载地址T2 |

| 11 | http://205.185.121.185/ | 下载地址T2 |

| 12 | http://86.105.195.120/ | 下载地址T2 |

| 13 | http://104.192.82.138/ | 下载地址T2 |

| 14 | Mozi.m | 特定词T4 |

| 15 | http://185.224.129.251/ | 下载地址T2 |

| 16 | http://149.28.85.17/ | 下载地址T2 |

| 17 | http://128.199.240.129/ | 下载地址T2 |

| 18 | STOR/Photo.scr | 执行操作T3 |

| 19 | http://194.87.139.103/ | 下载地址T2 |

| 20 | http://45.133.203.192/ | 下载地址T2 |

| 21 | http://85.239.33.9/ | 下载地址T2 |

| 22 | http://34.66.229.152/ | 下载地址T2 |

表2

僵尸网络攻击报文数据聚类所使用的特征

| 序号 | 报文数据属性 | 含义 |

|---|---|---|

| 1 | attackPort | 受到攻击的端口号 |

| 2 | packetNumber | 攻击过程中的包数量 |

| 3 | recvPacketNumber | 攻击过程中接收的包数量 |

| 4 | sendPacketNumber | 攻击过程中发送的包数量 |

| 5 | recvPktSizeAvg | 攻击过程中接收的包的平均大小 |

| 6 | sendPktSizeAvg | 攻击过程中发送的包的平均大小 |

| 7 | recvPktSizeMin | 攻击过程中接收的最小包的大小 |

| 8 | sendPktSizeMin | 攻击过程中发送的最小包的大小 |

| 9 | recvPktSizeMax | 攻击过程中接收的最大包的大小 |

| 10 | sendPktSizeMax | 攻击过程中发送的最大包的大小 |

| 11 | recvPktSizeStd | 攻击过程中接收的包的大小的标准差 |

| 12 | sendPktSizeStd | 攻击过程中发送的包的大小的标准差 |

| 13 | timeDuration | 持续时间 |

| 14 | timeDelayAve | 平均延迟时间 |

| 15 | timeDelayMax | 最大延迟时间 |

| 16 | timeDelayMin | 最小延迟时间 |

| 17 | timeDelayMedian | 延迟时间中间值 |

| 18 | timeDelayStd | 延迟时间标准差 |

表5

报文数据属性的重要性及分布情况

| 序号 | 报文数据属性 | 重要性 | 簇1 | 簇2 | 簇3 |

|---|---|---|---|---|---|

| 1 | attackPort | 1 | 80 | 6379 | 5555 |

| 2 | packetNumber | 1 | 1.46 | 55.19 | 18.99 |

| 3 | recvPacketNumber | 1 | 1.42 | 26.37 | 14.24 |

| 4 | sendPacketNumber | 1 | 0.04 | 28.83 | 4.75 |

| 5 | recvPktSizeAvg | 1 | 232.85 | 375.15 | 112.86 |

| 6 | sendPktSizeAvg | 0 | 0.00 | 0.00 | 0.00 |

| 7 | recvPktSizeMin | 1 | 212.63 | 5.02 | 49.51 |

| 8 | sendPktSizeMin | 0 | 0.00 | 0.00 | 0.00 |

| 9 | recvPktSizeMax | 1 | 257.81 | 12862.02 | 470.78 |

| 10 | sendPktSizeMax | 0 | 0.00 | 0.00 | 0.00 |

| 11 | recvPktSizeStd | 1 | 4601.21 | 377825.12 | 74255.04 |

| 12 | sendPktSizeStd | 0 | 0.00 | 0.00 | 0.00 |

| 13 | timeDuration | 1 | 534.27 | 234.82 | 60668.96 |

| 14 | timeDelayAve | 1 | 123.06 | 3.12 | 7373.01 |

| 15 | timeDelayMax | 1 | 381.42 | 231.93 | 27280.19 |

| 16 | timeDelayMin | 0.02 | 0.11 | 0.00 | 264.96 |

| 17 | timeDelayMedian | 0.25 | 0.14 | 0.00 | 1108.72 |

| 18 | timeDelayStd | 1 | 827693.26 | 64625.06 | 123535682.12 |

| [1] | LI Ke, FANG Binxing, CUI Xiang, et al. Study of Botnets Trends[J]. Journal of Computer Research and Development, 2016, 53(10): 2189-2206. |

| 李可, 方滨兴, 崔翔, 等. 僵尸网络发展研究[J]. 计算机研究与发展, 2016, 53(10): 2189-2206. | |

| [2] | CUI Lijuan, MA Weiguo, ZHAO Wei, et al. A Survey of Botnet[J]. Journal of Information Security Research, 2017, 3(7): 589-600. |

| 崔丽娟, 马卫国, 赵巍, 等. 僵尸网络综述[J]. 信息安全研究, 2017, 3(7): 589-600. | |

| [3] | ZHOU Anmin, ZHONG Yi, ZUO Zheng, et al. D-BitBot: A P2P Duplex Botnet Model in Bitcoin Network[J]. Journal of Harbin Institute of Technology, 2020, 52(5): 66-74. |

| 周安民, 钟毅, 左政, 等. D-BitBot:比特币网络双向通信的P2P僵尸网络模型[J]. 哈尔滨工业大学学报, 2020, 52(5): 66-74. | |

| [4] | WU Di, CUI Xiang, LIU Qixu, et al. Research on Ubiquitous Botnet[J]. Netinfo Security, 2018, 18(7): 16-28. |

| 吴迪, 崔翔, 刘奇旭, 等. 泛在僵尸网络发展研究[J]. 信息网络安全, 2018, 18(7): 16-28. | |

| [5] | GE Xin, ZOU Futai, GUO Wanda, et al. Review on the Development of Social Botnets[J]. Computer Engineering, 2022, 48(8): 12-24. |

| 葛昕, 邹福泰, 郭万达, 等. 社交僵尸网络发展综述[J]. 计算机工程, 2022, 48(8): 12-24. | |

| [6] | FAN Yiyan, WU Guorui. Research of Dynamic Botnet Model[J]. Journal of Computer Applications, 2010, 30(3): 692-694. |

| 范轶彦, 邬国锐. 动态僵尸网络模型研究[J]. 计算机应用, 2010, 30(3): 692-694. | |

| [7] | HUANG Biao, CHENG Shuping, OUYANG Chenxing, et al. Botnet Propagation Model with Two-Factor on Scale-Free Network[J]. Computer Science, 2012, 39(10): 78-81, 114. |

| 黄彪, 成淑萍, 欧阳晨星, 等. 无尺度网络下具有双因素的僵尸网络传播模型[J]. 计算机科学, 2012, 39(10): 78-81, 114. | |

| [8] | NIU Weina, ZHANG Xiaosong, YANG Guowu, et al. Modeling and Analysis of Botnet with Heterogeneous Infection Rate[J]. Computer Science, 2018, 45(7): 135-138, 153. |

| 牛伟纳, 张小松, 杨国武, 等. 具有异构感染率的僵尸网络建模与分析[J]. 计算机科学, 2018, 45(7): 135-138, 153. | |

| [9] | OUYANG Chenxing, TAN Liang. New Propagation Model of Botnet on Scale-Free Network[J]. Computer Engineering and Applications, 2013, 49(9): 110-114. |

| 欧阳晨星, 谭良. 无尺度网络下的僵尸网络传播模型研究[J]. 计算机工程与应用, 2013, 49(9): 110-114. | |

| [10] | FENG Liping, SONG Lipeng, WANG Hongbin, et al. Propagation Modeling and Analysis of Peer-to-Peer Botnet[J]. Journal of Computer Applications, 2015, 35(1): 68-71. |

| 冯丽萍, 宋礼鹏, 王鸿斌, 等. P2P僵尸网络的传播建模与分析[J]. 计算机应用, 2015, 35(1): 68-71. | |

| [11] | ZHOU Anmin, ZHONG Yi, ZUO Zheng, et al. D-BitBot: A P2P Duplex Botnet Model in Bitcoin Network[J]. Journal of Harbin Institute of Technology, 2020, 52(5): 66-74. |

| 周安民, 钟毅, 左政, 等. D-BitBot:比特币网络双向通信的P2P僵尸网络模型[J]. 哈尔滨工业大学学报, 2020, 52(5): 66-74. | |

| [12] | ZHANG Xiran, LIU Wanping, LONG Hua. Dynamic Model and Analysis of Spreading of Botnet Viruses over Internet of Things[J]. Computer Science, 2022, 49(S1): 738-743. |

| 张翕然, 刘万平, 龙华. 物联网僵尸网络病毒的传播动力学模型与分析[J]. 计算机科学, 2022, 49(S1): 738-743. | |

| [13] | XIA Qin, WANG Zhiwen, LIU Lu. Tracking Botnet Activity Based on Co-Occurrence Relation of Domain Name System Queries[J]. Journal of Xi’an Jiaotong University, 2012, 46(4): 7-12. |

| 夏秦, 王志文, 刘璐. 基于域名共现行为的僵尸网络行为追踪[J]. 西安交通大学学报, 2012, 46(4): 7-12. | |

| [14] | WANG Hailong, TANG Yong, GONG Zhenghu. Signature Generation Model for Botnet Command and Control Channel[J]. Computer Engineering & Science, 2013, 35(2): 62-67. |

| 王海龙, 唐勇, 龚正虎. 僵尸网络命令与控制信道的特征提取模型研究[J]. 计算机工程与科学, 2013, 35(2): 62-67. | |

| [15] | NIU Weina, JIANG Tianyu, ZHANG Xiaosong, et al. Fast-Flux Botnet Detection Method Based on Spatiotemporal Feature of Network Traffic[J]. Journal of Electronics & Information Technology, 2020, 42(8): 1872-1880. |

| 牛伟纳, 蒋天宇, 张小松, 等. 基于流量时空特征的fast-flux僵尸网络检测方法[J]. 电子与信息学报, 2020, 42(8): 1872-1880. | |

| [16] | HE Yukun, LI Qiang, JI Yuede, et al. Analysis of Botnet Detection Technique Based on Traffic Graph[J]. Journal of Jilin University (Science Edition), 2013, 51(4): 681-688. |

| 何毓锟, 李强, 嵇跃德, 等. 基于流量图的僵尸网络检测技术分析[J]. 吉林大学学报(理学版), 2013, 51(4): 681-688. | |

| [17] | BAI Jun, XIA Jingbo, ZHANG Wenjing, et al. Rapid Botnet Detecting Method Based on Multi-Dimensional Information Divergence[J]. Journal of Huazhong University of Science and Technology(Natural Science Edition), 2014, 42(9): 28-32. |

| 柏骏, 夏靖波, 张文静, 等. 基于多维信息散度的僵尸网络快速检测方法[J]. 华中科技大学学报(自然科学版), 2014, 42(9): 28-32. | |

| [18] | CHEN Ruidong, ZHAO Lingyuan, ZHANG Xiaosong. Botnet Identification Technology Based on Fuzzy Clustering[J]. Computer Engineering, 2018, 44(10): 46-50. |

| 陈瑞东, 赵凌园, 张小松. 基于模糊聚类的僵尸网络识别技术[J]. 计算机工程, 2018, 44(10): 46-50. | |

| [19] | XIAO Qi, SU Kaiyu. Botnet Traffic Detection Based on Random Forest Algorithm[J]. Microelectronics & Computer, 2019, 36(3): 43-47. |

| 肖琦, 苏开宇. 基于随机森林的僵尸网络流量检测[J]. 微电子学与计算机, 2019, 36(3): 43-47. | |

| [20] | ZOU Futai, TAN Yue, WANG Lin, et al. Botnet Detection Based on Generative Adversarial Network[J]. Journal on Communications, 2021, 42(7): 95-106. |

| 邹福泰, 谭越, 王林, 等. 基于生成对抗网络的僵尸网络检测[J]. 通信学报, 2021, 42(7): 95-106. | |

| [21] | LIN Honggang, ZHANG Yunli, GUO Nanxin, et al. P2P Botnet Detection Method Based on Graph Neural Network[J]. Advanced Engineering Sciences, 2022, 54(2): 65-72. |

| 林宏刚, 张运理, 郭楠馨, 等. 基于图神经网络的P2P僵尸网络检测方法[J]. 工程科学与技术, 2022, 54(2): 65-72. | |

| [22] | FENG Liping, HAN Qi, WANG Hongbin, et al. Effective Immune Measures on P2P Botnets[J]. Journal of Computer Applications, 2012, 32(9): 2617-2619, 2623. |

| 冯丽萍, 韩琦, 王鸿斌, 等. P2P僵尸网络的有效免疫措施[J]. 计算机应用, 2012, 32(9): 2617-2619, 2623. | |

| [23] | YING Lingyun, FENG Dengguo, SU Purui. P2P-Based Super Botnet: Threats and Defenses[J]. Acta Electronica Sinica, 2009, 37(1): 31-37. |

| 应凌云, 冯登国, 苏璞睿. 基于P2P的僵尸网络及其防御[J]. 电子学报, 2009, 37(1): 31-37. | |

| [24] | CHEN Duanbing, WAN Ying, TIAN Junwei, et al. P2P Botnet Control Strategy Based on Social Network Analysis[J]. Computer Science, 2009, 36(6): 101-104, 111. |

| 陈端兵, 万英, 田军伟, 等. 一种基于社会网络分析的P2P僵尸网络反制策略[J]. 计算机科学, 2009, 36(6): 101-104, 111. | |

| [25] | ZHANG Sijie, SU Yang. Defense System of P2P Botnet Based on Domain[J]. Computer Engineering and Design, 2013, 34(7): 2291-2295. |

| 张斯捷, 苏旸. 基于域的P2P僵尸网络防御体系[J]. 计算机工程与设计, 2013, 34(7): 2291-2295. | |

| [26] | YANG M S, SINAGA K P. A Feature-Reduction Multi-View K-Means Clustering Algorithm[J]. IEEE Access, 2019(7): 114472-114486. |

| [27] | TUAN T A, LONG H V, SON L H, et al. Performance Evaluation of Botnet DDoS Attack Detection Using Machine Learning[J]. Evolutionary Intelligence, 2020, 13(2): 283-294. |

| [28] | CHIU T, FANG Dongping, CHEN J, et al. A Robust and Scalable Clustering Algorithm for Mixed Type Attributes in Large Database Environment[C]// ACM. ACM SIGKDD International Conference on Knowledge Discovery and Data Mining. New York: ACM, 2001: 263-268. |

| [1] | 郎波, 谢冲, 陈少杰, 刘宏宇. 基于多模态特征融合的Fast-Flux恶意域名检测方法[J]. 信息网络安全, 2022, 22(4): 20-29. |

| [2] | 刘吉强, 何嘉豪, 张建成, 黄学臻. 基于解析器树的日志压缩优化方法[J]. 信息网络安全, 2022, 22(4): 30-39. |

| [3] | 马骁, 蔡满春, 芦天亮. 基于CNN改进模型的恶意域名训练数据生成技术[J]. 信息网络安全, 2021, 21(10): 69-75. |

| [4] | 陆佳丽. 基于改进时间序列模型的日志异常检测方法[J]. 信息网络安全, 2020, 20(9): 1-5. |

| [5] | 姜楠, 崔耀辉, 王健, 吴晋超. 基于上下文特征的IDS告警日志攻击场景重建方法[J]. 信息网络安全, 2020, 20(7): 1-10. |

| [6] | 陶源, 黄涛, 李末岩, 胡巍. 基于知识图谱驱动的网络安全等级保护日志审计分析模型研究[J]. 信息网络安全, 2020, 20(1): 46-51. |

| [7] | 陆勰, 罗守山, 张玉梅. 基于Hadoop的海量安全日志聚类算法研究[J]. 信息网络安全, 2018, 18(8): 56-63. |

| [8] | 吴迪, 崔翔, 刘奇旭, 张方娇. 泛在僵尸网络发展研究[J]. 信息网络安全, 2018, 18(7): 16-28. |

| [9] | 罗文华, 王俊, 孙媛媛. 基于云服务端的节点多层次数据协同分析研究[J]. 信息网络安全, 2018, 18(3): 39-45. |

| [10] | 宋金伟, 杨进, 李涛. 基于加权支持向量机的Domain Flux僵尸网络域名检测方法研究[J]. 信息网络安全, 2018, 18(12): 66-71. |

| [11] | 杨晶, 赵鑫, 芦天亮. 基于logs2intrusions与Web Log Explorer的综合取证分析研究[J]. 信息网络安全, 2017, 17(3): 33-38. |

| [12] | 邓诗琪, 刘晓明, 武旭东, 雷敏. Web服务器攻击日志分析研究[J]. 信息网络安全, 2016, 16(6): 56-61. |

| [13] | 曲洋, 王永剑, 彭如香, 姜国庆. 基于通联数据的人际关系网络构建与挖掘[J]. 信息网络安全, 2016, 16(6): 68-73. |

| [14] | 夏荣. Web取证分析技术研究与应用[J]. 信息网络安全, 2015, 15(9): 201-205. |

| [15] | 沈长达, 吴少华, 钱镜洁, 何广高. ReiserFS删除文件的恢复技术研究[J]. 信息网络安全, 2015, 15(9): 262-265. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||