信息网络安全 ›› 2015, Vol. 15 ›› Issue (9): 93-96.doi: 10.3969/j.issn.1671-1122.2015.09.022

自主标准化密码应用体系下带复核的电子签名方案设计

- 1.智能网络身份认证技术北京市工程实验室,北京 100085

2.飞天诚信科技股份有限公司,北京 100085

3.包头铁道职业技术学院,内蒙古包头 014060

-

收稿日期:2015-07-15出版日期:2015-09-01发布日期:2015-11-13 -

作者简介:作者简介: 朱鹏飞(1977-),男,江苏,工程师,博士,主要研究方向:电子认证;李伟(1970-),男,湖南,高级工程师,本科,主要研究方向:信息安全;张利琴(1988-),女,河南,高级工程师,硕士,主要研究方向:信息安全;刘海燕(1970-),女,内蒙古,讲师,硕士,主要研究方向:计算机软件。

Review-attached Electronic Signing Scheme Following Autonomous Cryptographic Standards

Peng-fei ZHU1,2( ), Wei LI2, Li-qin ZHANG2, Hai-yan LIU3

), Wei LI2, Li-qin ZHANG2, Hai-yan LIU3

- 1. Beijing Engineering Laboratory of Smart Network Authentication, Beijing 100085, China

2. Feitian Technologies Co., Ltd., Beijing 100085, China

3. BaoTou Railway Vocational & Technical College, Baotou Neimenggu 014060, China

-

Received:2015-07-15Online:2015-09-01Published:2015-11-13

摘要:

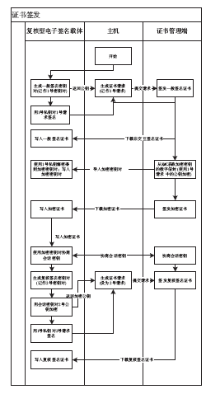

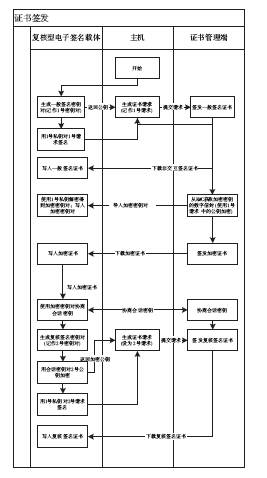

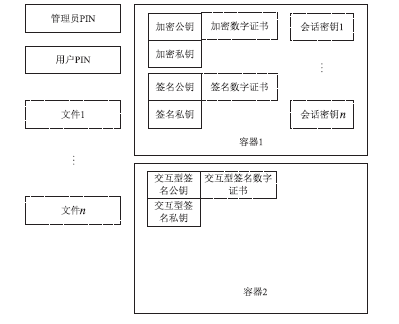

文章依据金融行业标准提炼了带复核的电子签名的基本特征,在现有自主可控密码标准框架下,分析了实现带复核的电子签名的可行性,设计了基于附加数字签名证书的带复核的电子签名方案,并指出该方案与现行密码行业标准基本兼容,证明在自主可控标准化密码应用体系下实现带复核的电子签名是可行的。

中图分类号:

引用本文

朱鹏飞, 李伟, 张利琴, 刘海燕. 自主标准化密码应用体系下带复核的电子签名方案设计[J]. 信息网络安全, 2015, 15(9): 93-96.

Peng-fei ZHU, Wei LI, Li-qin ZHANG, Hai-yan LIU. Review-attached Electronic Signing Scheme Following Autonomous Cryptographic Standards[J]. Netinfo Security, 2015, 15(9): 93-96.

使用本文

| [1] | JR/T 0068-2012.网上银行系统信息安全通用规范R/T 0068-2012.网上银行系统信息安全通用规范[S],2012. |

| [2] | 李伟,于华章,朱鹏飞.一种交互型USB Key方案[C]//第18届全国信息安全保密学术会议论文集,2008:378-383 |

| [3] | 飞天诚信科技有限公司. 复核型USB Key与普通USB Key的混合应用探讨[J]. 保密科学技术,2011,(3):13-15 |

| [4] | 张云峰,王璐,方先锋,等.基于国密算法的安全金融ATM系统实现及产业化[J].信息系统工程,2014,(7):66-69. |

| [5] | GM/T 0034-2014.基于SM2密码算法的证书认证系统密码及其相关安全技术规范M/T 0034-2014.基于SM2密码算法的证书认证系统密码及其相关安全技术规范[S],2014. |

| [6] | GM/T 0017-2012.智能密码钥匙密码应用接口数据格式规范M/T 0017-2012.智能密码钥匙密码应用接口数据格式规范[S],2012. |

| [7] | 王标,陈持协,孙谋,等. 环Zn上广义圆锥曲线多重数字签名方案的分析与改进[J]. 信息网络安全,2014,(4):60-63. |

| [8] | GM/T 0016-2012.智能密码钥匙密码应用接口规范M/T 0016-2012.智能密码钥匙密码应用接口规范[S],2012. |

| [9] | GM/T 0010-2012.SM2密码算法加密签名消息语法规范M/T 0010-2012.SM2密码算法加密签名消息语法规范[S],2012. |

| [10] | GM/T 0009-2012.SM2密码算法使用规范M/T 0009-2012.SM2密码算法使用规范[S],2012. |

| [1] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [2] | 刘敏, 陈曙晖. 基于关联融合的VoLTE流量分析研究[J]. 信息网络安全, 2020, 20(4): 81-86. |

| [3] | 边玲玉, 张琳琳, 赵楷, 石飞. 基于LightGBM的以太坊恶意账户检测方法[J]. 信息网络安全, 2020, 20(4): 73-80. |

| [4] | 杜义峰, 郭渊博. 一种基于信任值的雾计算动态访问控制方法[J]. 信息网络安全, 2020, 20(4): 65-72. |

| [5] | 傅智宙, 王利明, 唐鼎, 张曙光. 基于同态加密的HBase二级密文索引方法研究[J]. 信息网络安全, 2020, 20(4): 55-64. |

| [6] | 王蓉, 马春光, 武朋. 基于联邦学习和卷积神经网络的入侵检测方法[J]. 信息网络安全, 2020, 20(4): 47-54. |

| [7] | 董晓丽, 商帅, 陈杰. 分组密码9轮Rijndael-192的不可能差分攻击[J]. 信息网络安全, 2020, 20(4): 40-46. |

| [8] | 郭春, 陈长青, 申国伟, 蒋朝惠. 一种基于可视化的勒索软件分类方法[J]. 信息网络安全, 2020, 20(4): 31-39. |

| [9] | 陈璐, 孙亚杰, 张立强, 陈云. 物联网环境下基于DICE的设备度量方案[J]. 信息网络安全, 2020, 20(4): 21-30. |

| [10] | 江金芳, 韩光洁. 无线传感器网络中信任管理机制研究综述[J]. 信息网络安全, 2020, 20(4): 12-20. |

| [11] | 刘建伟, 韩祎然, 刘斌, 余北缘. 5G网络切片安全模型研究[J]. 信息网络安全, 2020, 20(4): 1-11. |

| [12] | 刘鹏, 何倩, 刘汪洋, 程序. 支持撤销属性和外包解密的CP-ABE方案[J]. 信息网络安全, 2020, 20(3): 90-97. |

| [13] | 宋宇波, 樊明, 杨俊杰, 胡爱群. 一种基于拓扑分析的网络攻击流量分流和阻断方法[J]. 信息网络安全, 2020, 20(3): 9-17. |

| [14] | 王腾飞, 蔡满春, 芦天亮, 岳婷. 基于iTrace_v6的IPv6网络攻击溯源研究[J]. 信息网络安全, 2020, 20(3): 83-89. |

| [15] | 张艺, 刘红燕, 咸鹤群, 田呈亮. 基于授权记录的云存储加密数据去重方法[J]. 信息网络安全, 2020, 20(3): 75-82. |

| 阅读次数 | ||||||||||||||||||||||||||||||||||||||||||||||||||

|

全文 62

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||

|

摘要 411

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||