信息网络安全 ›› 2015, Vol. 15 ›› Issue (4): 41-44.doi: 10.3969/j.issn.1671-1122.2015.04.007

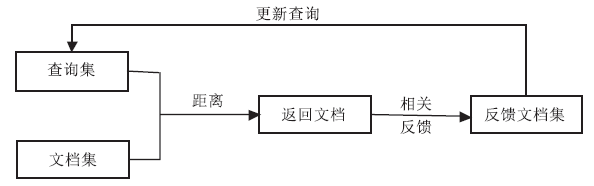

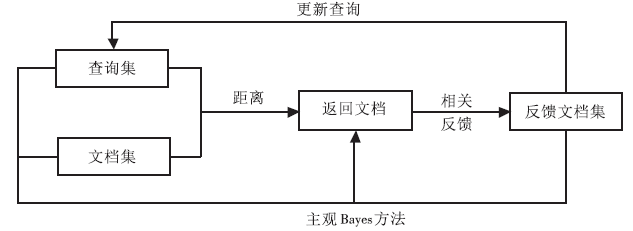

基于主观Bayes方法和相关反馈技术的文档搜索重排序

- 中国人民公安大学研究生院,北京100038

-

收稿日期:2015-01-21出版日期:2015-04-10发布日期:2018-07-16 -

作者简介:作者简介: 赵滟(1990-),女,安徽,硕士研究生,主要研究方向:信息检索;顾益军(1968-),男,江苏,副教授,博士,主要研究方向:网络情报技术。

-

基金资助:公安部重点研究计划项目[2011ZDYJGADX016]

A Document Reranking Algorithm Based on Subjective Bayes Method and Relevance Feedback Technology

- College of Network Security, People’s Public Security University of China, Beijing100038, China

-

Received:2015-01-21Online:2015-04-10Published:2018-07-16

摘要:

相关反馈方法作为查询扩展方法中的一种,已有向量空间模型中的Rocchio相关反馈算法、概率模型中的BIM(binary independence model,二值独立模型)、语言模型中的相关性模型(relevance model,RM)等算法模型。为进一步提高查询的准确率,文章提出一种结合主观Bayes方法和相关反馈技术的文档重排序算法,利用语言模型中RM3算法返回的扩展词项结合反馈文档集对文档重排序。实验中使用语言模型为基线方法,使用RM3方法为对比方法,通过与语言模型和RM3方法的比较表明本方法表现良好,在前N篇返回文档的正确率上优于语言模型和RM3方法。

中图分类号:

引用本文

赵滟, 顾益军. 基于主观Bayes方法和相关反馈技术的文档搜索重排序[J]. 信息网络安全, 2015, 15(4): 41-44.

ZHAO Yan, GU Yi-jun. A Document Reranking Algorithm Based on Subjective Bayes Method and Relevance Feedback Technology[J]. Netinfo Security, 2015, 15(4): 41-44.

使用本文

| [1] | 中国互联网络信息中心.第34次中国互联网络发展状况统计报告[R]. 北京: 中国互联网络信息中心,2014-07. |

| [2] | Rocchio J. Relevance feedback in information retrieval: In the SMART retrieval system, 1971[C]. 313-323. |

| [3] | Lavrenko V, Croft W B. Relevance based language models[C]//Proceedings of the 24th annual international ACM SIGIR conference on Research and development in information retrieval, 2001 ACM. 120-127. |

| [4] | Center For Intelligent Information Retrieval, Language Technologies Institute. The Lemur Project[EB/OL].. |

| [5] | John Lafferty C Z. Documnet Language Models,Query Models,and Rish Minimization for information Retrieval[C]//Proceeding of ACM SIGIR, 2001 111-119. |

| [6] | Lv Y, Zhai C. A comparative study of methods for estimating query language models with pseudo feedback[C]//Proceedings of the 18th ACM conference on Information and knowledge management, 2009 ACM. 1895-1898. |

| [7] | 数据堂.新浪微博16个热点话题数据[EB/OL].. |

| [8] | 张华平.NLPIR/ICTCLAS2014分词系统[EB/OL].. |

| [9] | 李珊珊,周爽,蒋天发. 一种分块压缩感知观测值的图像篡改认证算法[J]. 信息网络安全,2014,(4):35-39. |

| [10] | 温万里,游林. 基于混沌和比特级置乱的并行图像加密算法[J]. 信息网络安全,2014,(4):40-45. |

| [11] | 李雪晓, 叶云, 田苗苗, 等. 基于格的大数据动态存储完整性验证方案[J]. 信息网络安全,2014,(4):46-50. |

| [12] | 陈玉琼,游林. 基于两个方向二维核主成分分析的手指静脉识别[J]. 信息网络安全,2014,(4):51-54. |

| [13] | 龚乐,王火剑,万月亮,等. 基于H.323协议通信安全的远程协同鉴定系统[J]. 信息网络安全,2014,(4):55-59. |

| [14] | 王标,陈持协,孙谋,等. 环Zn上广义圆锥曲线多重数字签名方案的分析与改进[J]. 信息网络安全,2014,(4):60-63. |

| [15] | 肖萍. ASP.NET网站重构建与调查[J]. 信息网络安全,2014,(4):64-69. |

| [1] | 黄旺旺, 周骅, 王代强, 赵麒. 基于国密SM9的物联网可重构密钥安全认证协议设计[J]. 信息网络安全, 2024, 24(7): 1006-1014. |

| [2] | 张晓均, 张楠, 郝云溥, 王周阳, 薛婧婷. 工业物联网系统基于混沌映射三因素认证与密钥协商协议[J]. 信息网络安全, 2024, 24(7): 1015-1026. |

| [3] | 张继威, 王文俊, 牛少彰, 郭向阔. 区块链扩展解决方案:ZK-Rollup综述[J]. 信息网络安全, 2024, 24(7): 1027-1037. |

| [4] | 张立强, 路梦君, 严飞. 一种基于函数依赖的跨合约模糊测试方案[J]. 信息网络安全, 2024, 24(7): 1038-1049. |

| [5] | 董云云, 朱玉玲, 姚绍文. 基于改进U-Net和混合注意力机制的高质量全尺寸图像隐写方法[J]. 信息网络安全, 2024, 24(7): 1050-1061. |

| [6] | 周书丞, 李杨, 李传荣, 郭璐璐, 贾辛洪, 杨兴华. 基于上下文的异常根因算法[J]. 信息网络安全, 2024, 24(7): 1062-1075. |

| [7] | 任昌禹, 张玲, 姬航远, 杨立群. 基于预训练模型和中英文威胁情报的TTP识别方法研究[J]. 信息网络安全, 2024, 24(7): 1076-1087. |

| [8] | 蔡满春, 席荣康, 朱懿, 赵忠斌. 一种Tor网站多网页多标签指纹识别方法[J]. 信息网络安全, 2024, 24(7): 1088-1097. |

| [9] | 项慧, 薛鋆豪, 郝玲昕. 基于语言特征集成学习的大语言模型生成文本检测[J]. 信息网络安全, 2024, 24(7): 1098-1109. |

| [10] | 申秀雨, 姬伟峰. 考虑安全的边—云协同计算卸载成本优化[J]. 信息网络安全, 2024, 24(7): 1110-1121. |

| [11] | 赵新强, 范博, 张东举. 基于威胁发现的APT攻击防御体系研究[J]. 信息网络安全, 2024, 24(7): 1122-1128. |

| [12] | 问闻, 刘钦菊, 邝琳, 任雪静. 隐私保护体系下网络威胁情报共享的研究现状和方案设计[J]. 信息网络安全, 2024, 24(7): 1129-1137. |

| [13] | 刘一丹, 马永柳, 杜宜宾, 程庆丰. 一种车联网中的无证书匿名认证密钥协商协议[J]. 信息网络安全, 2024, 24(7): 983-992. |

| [14] | 罗铭, 詹骐榜, 邱敏蓉. 面向V2I通信的异构跨域条件隐私保护环签密方案[J]. 信息网络安全, 2024, 24(7): 993-1005. |

| [15] | 李增鹏, 王思旸, 王梅. 隐私保护近邻检测研究[J]. 信息网络安全, 2024, 24(6): 817-830. |

| 阅读次数 | ||||||||||||||||||||||||||||||||||||||||||||||||||

|

全文 112

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||

|

摘要 465

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||