信息网络安全 ›› 2015, Vol. 15 ›› Issue (1): 66-71.doi: 10.3969/j.issn.1671-1122.2015.01.012

DNA密码研究现状及展望

- 1.华北电力大学控制与计算机工程学院,北京 102206

2.北京大学信息科学技术学院,北京 100871

-

收稿日期:2014-12-11出版日期:2015-01-10发布日期:2015-07-05 -

作者简介:作者简介: 梁超(1992-),男,陕西,硕士研究生,主要研究方向:DNA计算、分子密码和DNA纳米技术;杨静(1982-),女,河北,硕士生导师,副教授,博士,主要研究方向:分子计算、分子密码及纳米智能系统;张成(1980-),男,河南,副教授,博士,主要研究方向:分子计算、计算模型构建、分子密码技术、纳米信息处理和微流芯片控制。

-

基金资助:国家自然科学基金面上项目[61370099,61272161];北京市优秀人才D类项目[2013D009005000002]

Research Progress for DNA Cryptography

LIANG Chao1, YANG Jing1( ), ZHANG Cheng2

), ZHANG Cheng2

- 1. College of Control and Computer Engineering, North China Electric Power University, Beijing 102206, China

2. College of Information Science and Technology, Beijing University, Beijing 100871, China

-

Received:2014-12-11Online:2015-01-10Published:2015-07-05

摘要:

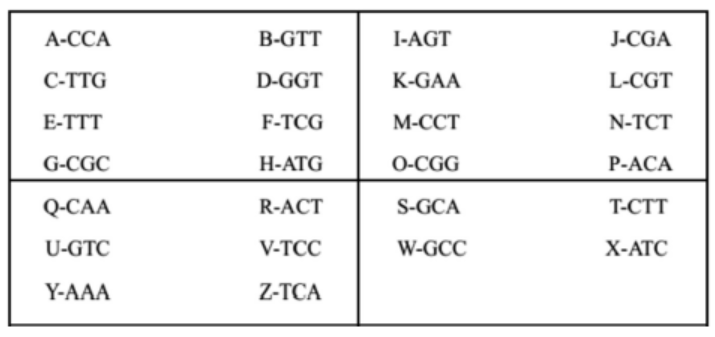

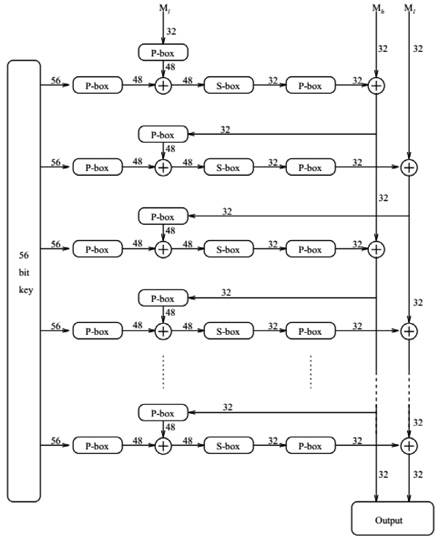

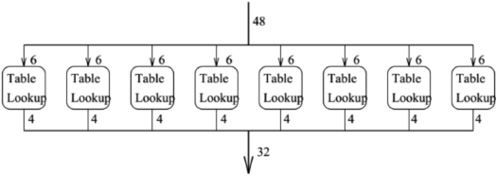

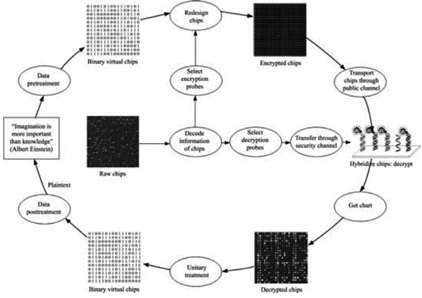

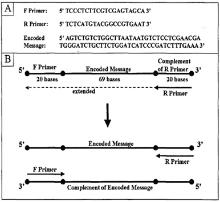

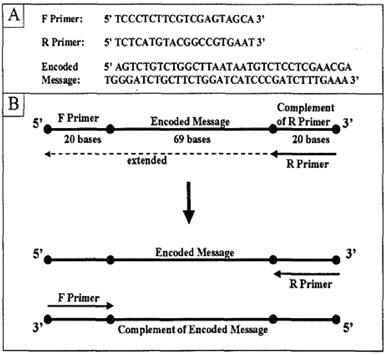

密码学作为信息安全的重点,一直以来都是讨论的热点。DNA分子强大的存储能力以及DNA分子计算的超低能耗和较快的并行处理速度,使DNA分子计算迅速受到广泛关注。DNA分子计算涉及生物、计算机、数学等领域,目前已出现许多DNA分子计算的研究方向。特别是在密码模型研究方面,利用DNA分子计算能力破解传统密码系统,结合新技术与现有技术,在传统密码系统的基础上形成更加可靠稳定的新密码系统,这给现代密码系统带来了机遇和挑战。文章描述了利用DNA分子构造计算模型对DES、RSA、NTRU等传统密码机制进行破解,结合一次性密码本等密码原理提出了新的加密解密模型,总结了当前DNA密码研究存在的不足,并展望了其在信息安全领域的发展前景。

中图分类号:

引用本文

梁超, 杨静, 张成. DNA密码研究现状及展望[J]. 信息网络安全, 2015, 15(1): 66-71.

LIANG Chao, YANG Jing, ZHANG Cheng. Research Progress for DNA Cryptography[J]. Netinfo Security, 2015, 15(1): 66-71.

| [1] | Adleman L M.Molecular computation of solutions to combinatorial problems[J]. Science-AAAS-Weekly Paper Edition, 1994, 266(5187): 1021-1023. |

| [2] | Mao C, LaBean T H, Reif J H, et al. Logical computation using algorithmic self-assembly of DNA triple-crossover molecules[J]. Nature, 2000, 407(6803): 493-496. |

| [3] | Saghatelian A, Völcker N H, Guckian K M, et al.DNA-based photonic logic gates: AND, NAND, and INHIBIT[J]. Journal of the American Chemical Society, 2003, 125(2): 346-347. |

| [4] | Yang J, Dong C, Dong Y, et al.Logic nanoparticle beacon triggered by the binding-induced effect of multiple inputs[J]. ACS applied materials & interfaces, 2014, 6(16): 14486-14492. |

| [5] | Karl L.DNA computing: arrival of biological mathematics[J]. The mathematical intelligencer, 1997, 19(2): 9-22. |

| [6] | Chang W.Fast parallel DNA-based algorithms for molecular computation: the set-partition problem[J]. IEEE Transactions on Nanobioscience, 2007, 6(4): 346. |

| [7] | Chang W L, Guo M, Ho M S H. Fast parallel molecular algorithms for DNA-based computation: factoring integers[J]. NanoBioscience, IEEE Transactions on, 2005, 4(2): 149-163. |

| [8] | Elbaz J, Lioubashevski O, Wang F, et al.DNA computing circuits using libraries of DNAzyme subunits[J]. Nature nanotechnology, 2010, 5(6):417-422. |

| [9] | Xiao G, Lu M, Qin L, et al.New field of cryptography: DNA cryptography[J]. Chinese Science Bulletin, 2006, 51(12): 1413-1420. |

| [10] | Dan Boneh, Christopher Dunworth, Lipton R J.Breaking DES Using a Molecular Computer[J]. DNA based computers, 1996, (27): 37. |

| [11] | Pelletier O, Weimerskirch A.Algorithmic Self-assembly Of DNA Tiles And Its Application To Cryptanalysis [C]//Proceedings of the Genetic and Evolutionary Computation Conference. Morgan Kaufmann Publishers Inc., 2002: 139-146. |

| [12] | Singh H, Chugh K, Dhaka H, et al.DNA based Cryptography: an Approach to Secure Mobile Networks[J]. DNA, 2010, 1 (19):77-80. |

| [13] | Wang X, Zhang Q. DNA computing-based cryptography[C]//Bio-Inspired Computing, 2009. BIC-TA'09. Fourth International Conference on. IEEE, 2009: 1-3. |

| [14] | Adleman L M, Rothemund P W K, Roweis S, et al. On applying molecular computation to the data encryption standard[J]. Journal of Computational Biology, 1999, 6(1): 53-63. |

| [15] | Beaver D.Factoring: the DNA solution[C]//Advances in Cryptology—ASIACRYPT'94. Berlin,Heidelberg:Springer ,1995: 419-423. |

| [16] | Brun Y.Arithmetic computation in the tile assembly model: Addition and multiplication[J]. Theoretical Computer Science, 2007, 378(1): 17-31. |

| [17] | Brun Y.Nondeterministic polynomial time factoring in the tile assembly model[J]. Theoretical Computer Science, 2008, 395(1): 3-23. |

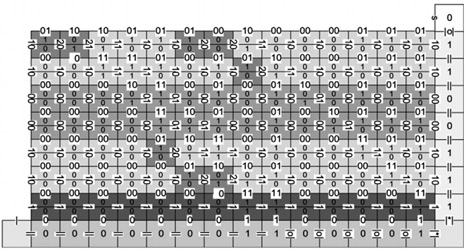

| [18] | 张勋才,牛莹,崔光照,等. 基于自组装DNA计算的NTRU密码系统破译方案[J].计算机学报, 2009, 31(12): 2129-2137. |

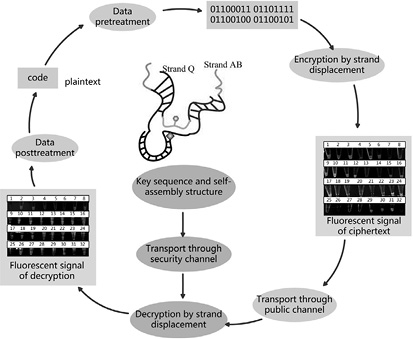

| [19] | Gehani A, LaBean T, Reif J. DNA-based cryptography[C]//Aspects of Molecular Computing. Berlin,Heidelberg:Springer, 2004: 167-188. |

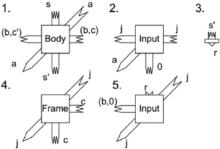

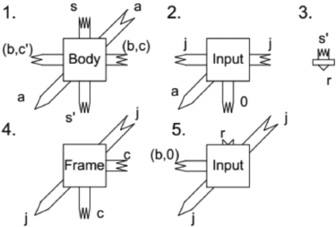

| [20] | Yang J, Ma J, Liu S, et al.A molecular cryptography model based on structures of DNA self-assembly[J]. Chinese Science Bulletin, 2014, 59(11): 1192-1198. |

| [21] | Lu M X, Lai X J, Xiao G Z, et al.Symmetric-key cryptosystem with DNA technology[J]. Science in China Series F: Information Sciences, 2007, 50(3): 324-333. |

| [22] | Risca V I.DNA-based steganography[J]. Cryptologia, 2001, 25(1): 37-49. |

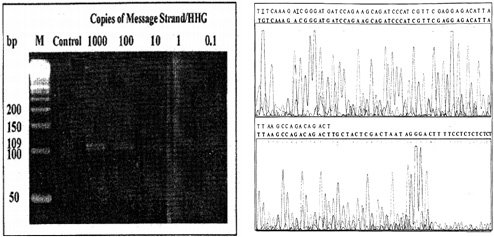

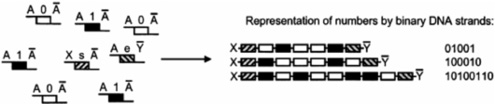

| [23] | Leier A, Richter C, Banzhaf W, et al.Cryptography with DNA binary strands[J]. BioSystems, 2000, 57(1): 13-22. |

| [1] | 黄旺旺, 周骅, 王代强, 赵麒. 基于国密SM9的物联网可重构密钥安全认证协议设计[J]. 信息网络安全, 2024, 24(7): 1006-1014. |

| [2] | 张晓均, 张楠, 郝云溥, 王周阳, 薛婧婷. 工业物联网系统基于混沌映射三因素认证与密钥协商协议[J]. 信息网络安全, 2024, 24(7): 1015-1026. |

| [3] | 张继威, 王文俊, 牛少彰, 郭向阔. 区块链扩展解决方案:ZK-Rollup综述[J]. 信息网络安全, 2024, 24(7): 1027-1037. |

| [4] | 张立强, 路梦君, 严飞. 一种基于函数依赖的跨合约模糊测试方案[J]. 信息网络安全, 2024, 24(7): 1038-1049. |

| [5] | 董云云, 朱玉玲, 姚绍文. 基于改进U-Net和混合注意力机制的高质量全尺寸图像隐写方法[J]. 信息网络安全, 2024, 24(7): 1050-1061. |

| [6] | 周书丞, 李杨, 李传荣, 郭璐璐, 贾辛洪, 杨兴华. 基于上下文的异常根因算法[J]. 信息网络安全, 2024, 24(7): 1062-1075. |

| [7] | 任昌禹, 张玲, 姬航远, 杨立群. 基于预训练模型和中英文威胁情报的TTP识别方法研究[J]. 信息网络安全, 2024, 24(7): 1076-1087. |

| [8] | 蔡满春, 席荣康, 朱懿, 赵忠斌. 一种Tor网站多网页多标签指纹识别方法[J]. 信息网络安全, 2024, 24(7): 1088-1097. |

| [9] | 项慧, 薛鋆豪, 郝玲昕. 基于语言特征集成学习的大语言模型生成文本检测[J]. 信息网络安全, 2024, 24(7): 1098-1109. |

| [10] | 申秀雨, 姬伟峰. 考虑安全的边—云协同计算卸载成本优化[J]. 信息网络安全, 2024, 24(7): 1110-1121. |

| [11] | 赵新强, 范博, 张东举. 基于威胁发现的APT攻击防御体系研究[J]. 信息网络安全, 2024, 24(7): 1122-1128. |

| [12] | 问闻, 刘钦菊, 邝琳, 任雪静. 隐私保护体系下网络威胁情报共享的研究现状和方案设计[J]. 信息网络安全, 2024, 24(7): 1129-1137. |

| [13] | 刘一丹, 马永柳, 杜宜宾, 程庆丰. 一种车联网中的无证书匿名认证密钥协商协议[J]. 信息网络安全, 2024, 24(7): 983-992. |

| [14] | 罗铭, 詹骐榜, 邱敏蓉. 面向V2I通信的异构跨域条件隐私保护环签密方案[J]. 信息网络安全, 2024, 24(7): 993-1005. |

| [15] | 李增鹏, 王思旸, 王梅. 隐私保护近邻检测研究[J]. 信息网络安全, 2024, 24(6): 817-830. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||