信息网络安全 ›› 2019, Vol. 19 ›› Issue (4): 1-10.doi: 10.3969/j.issn.1671-1122.2019.04.001

• 等级保护 • 下一篇

工控网络局域可信计算环境构建方法与验证

尚文利1,3,4,5( ), 张修乐1,2,3,4, 刘贤达1,3,4,5, 尹隆1,3,4,5

), 张修乐1,2,3,4, 刘贤达1,3,4,5, 尹隆1,3,4,5

- 1. 中国科学院沈阳自动化研究所,辽宁沈阳 110016

2. 沈阳理工大学自动化与电气工程学院,辽宁沈阳 110159

3. 中国科学院机器人与智能制造创新研究院,辽宁沈阳 110016

4. 中国科学院网络化控制系统重点实验室,辽宁沈阳 110016

5. 中国科学院大学,北京 100049

-

收稿日期:2019-01-07出版日期:2019-04-10发布日期:2020-05-11 -

作者简介:作者简介:尚文利(1974—),男,黑龙江,研究员,博士,主要研究方向为工业控制系统信息安全、计算智能与机器学习;张修乐(1992—),男,山东,硕士研究生,主要研究方向为工业控制系统信息安全、可信计算;刘贤达(1985—),男,辽宁,助理研究员,硕士,主要研究方向为工业控制网络安全;尹隆(1991—),男,吉林,助理研究员,硕士,主要研究方向为工业控制网络安全。

-

基金资助:国家自然科学基金面上项目[61773368];国家电网公司科技项目[52110118001H];中国科学院战略性先导科技专项[XDC02000000]

Construction Method and Verification of Local Trusted Computing Environment in Industrial Control Network

Wenli SHANG1,3,4,5( ), Xiule ZHANG1,2,3,4, Xianda LIU1,3,4,5, Long YIN1,3,4,5

), Xiule ZHANG1,2,3,4, Xianda LIU1,3,4,5, Long YIN1,3,4,5

- 1. Shenyang Institute of Automation, Chinese Academy of Sciences, Shenyang Liaoning 110016, China

2. Faculty of Automation and Electrical Engineering, Shenyang Ligong University, Shenyang Liaoning 110159, China

3. Institutes for Robotics and Intelligent Manufacturing, Chinese Academy of Sciences, Shenyang Liaoning 110016, China

4. Key Laboratory of Networked Control Systems, Chinese Academy of Sciences, Shenyang Liaoning 110016, China

5. University of Chinese Academy of Sciences, Beijing 100049, China

-

Received:2019-01-07Online:2019-04-10Published:2020-05-11

摘要:

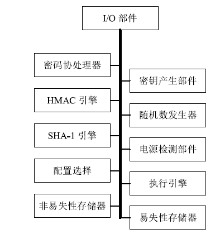

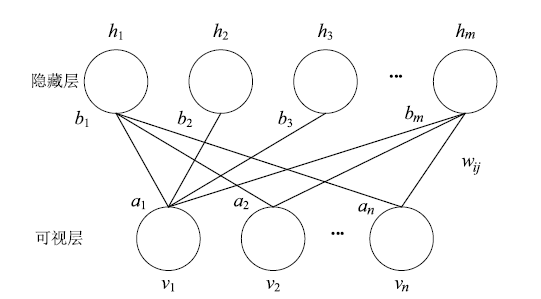

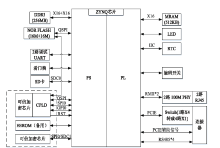

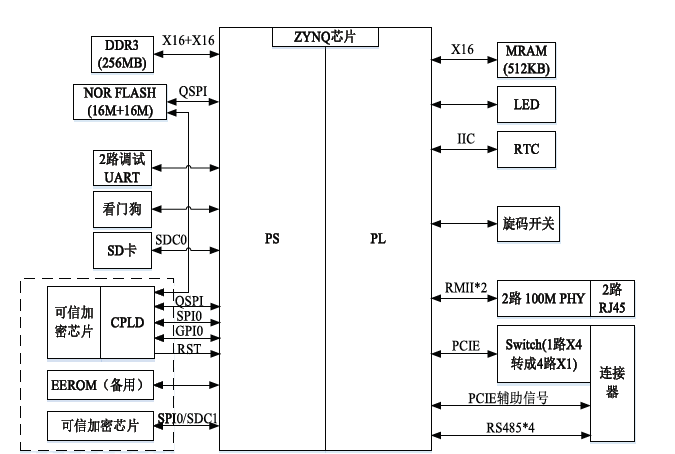

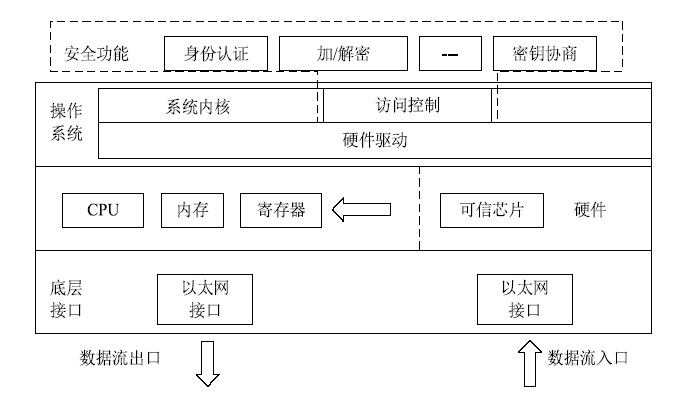

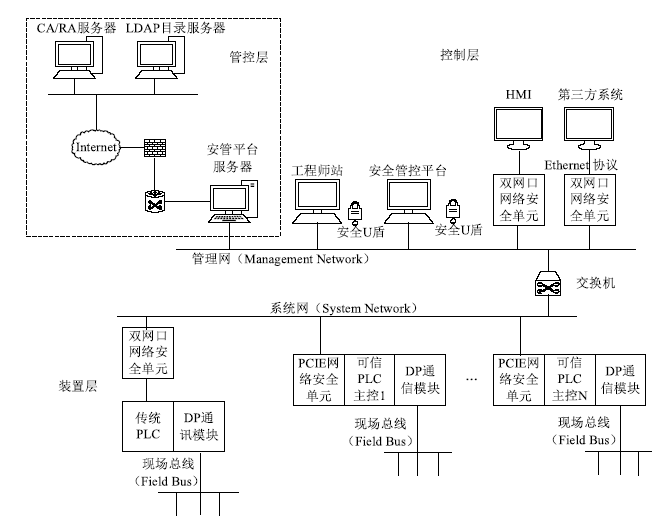

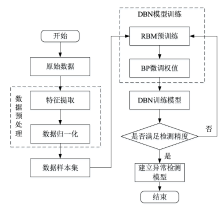

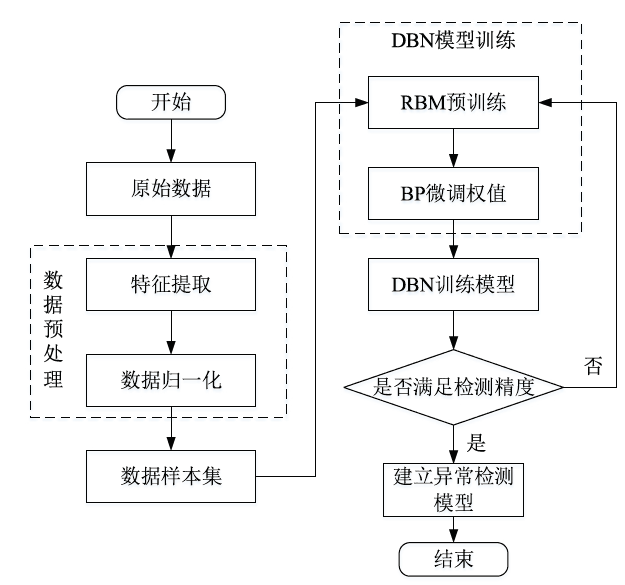

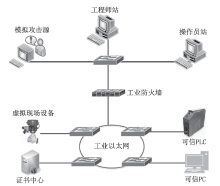

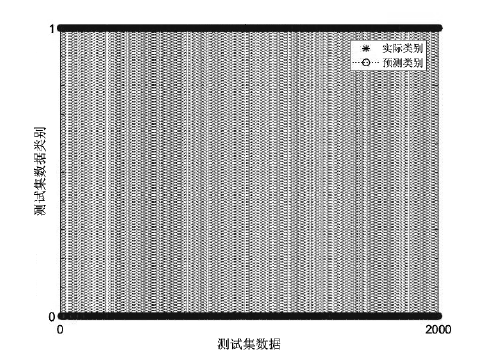

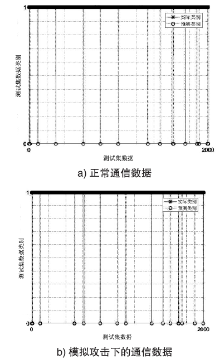

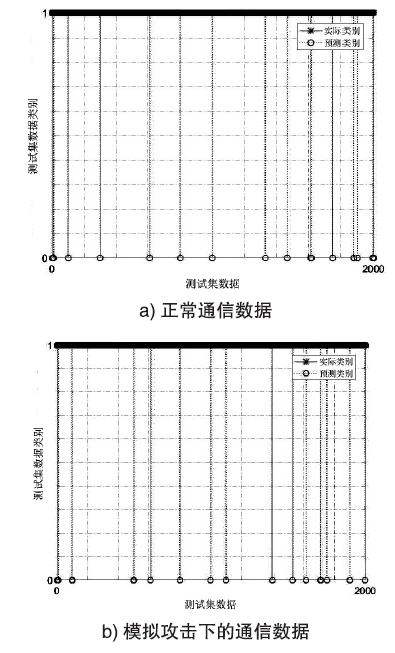

工业控制系统终端设备层信息安全防护能力相对薄弱,构建工控设备层局域可信计算环境对于大幅度提高工业控制系统信息安全防护能力具有重要意义。文章提出基于可信PLC的工控网络安全应用设计,从终端控制设备的安全问题入手,完成对设备自身及其所在网络的安全防护,构建高安全、高可信的工控网络运行环境。仿真实验结合可信PLC和工控系统专用安全产品等,搭建工控网络局域可信计算架构,验证可信PLC可信启动过程,引导可信PLC进行安全功能数据交换。使用基于深度信念网络的异常检测模型,对可信计算环境下的正常通信数据和遭受模拟攻击的数据进行检测。对比实验结果验证了工控网络局域可信计算环境的安全性和可信性。

中图分类号:

引用本文

尚文利, 张修乐, 刘贤达, 尹隆. 工控网络局域可信计算环境构建方法与验证[J]. 信息网络安全, 2019, 19(4): 1-10.

Wenli SHANG, Xiule ZHANG, Xianda LIU, Long YIN. Construction Method and Verification of Local Trusted Computing Environment in Industrial Control Network[J]. Netinfo Security, 2019, 19(4): 1-10.

| [1] | XIA Chunming, LIU Tao, WANG Huazhong, et al.Industrial Control System Security Analysis[J].Information Security and Technology, 2013, 4(2): 13-18. |

| 夏春明,刘涛,王华忠,等. 工业控制系统信息安全现状及发展趋势[J]. 信息安全与技术,2013,4(2):13-18. | |

| [2] | WANG Xiaoshan, YANG An, SHI Zhiqiang,et al.New Trend of Information Security in Industrial Control Systems[J]. Netinfo Security, 2015, 15(1): 6-11. |

| 王小山,杨安,石志强,等. 工业控制系统信息安全新趋势[J]. 信息网络安全,2015,15(1):6-11. | |

| [3] | SP800-82.Guide to Industrial Control System(ICS) SecuritySP800-82.Guide to Industrial Control System(ICS) Security[S]. Gaithersburg: National Institute of Standards and Technology, 2010. |

| SP800-82.工业控制系统安全指南SP800-82.工业控制系统安全指南[S]. 盖瑟斯堡:美国国家标准与技术研究院,2010. | |

| [4] | WAN Ming, SHANG Wenli, ZHAO Jianming, et al.Trusted Security Defense Architecture for Industrial Embedded Device[J]. Instrument Standardization & Metrolog, 2015, 6: 18-21. |

| 万明,尚文利,赵剑明,等. 面向工业嵌入式设备的可信安全防护体系[J]. 仪器仪表与标准化计量,2015,6:18-21. | |

| [5] | SHAO Cheng, ZHONG Lianggao.An Information Security Solution Scheme of Industrial Control System Based on Trusted Computing[J]. Information and Control, 2015, 44(5): 628-633. |

| 邵诚,钟梁高. 一种基于可信计算的工业控制系统信息安全解决方案[J]. 信息与控制,2015,44(5):628-633. | |

| [6] | TSAI C F, HSU Y F, LIN C Y, et al.Intrusion Detection by Machine Learning: A Review[J]. Expert System with Applications, 2009, 36(10): 11994-12000. |

| [7] | ZHANG Shengshan, SHANG Wenli, WAN Ming.Security Defense Module of Modbus TCP Communication Based on Region/Enclave Rules[J]. Computer Engineering and Design, 2014, 35(11): 3701-3707. |

| 张盛山,尚文利,万明,等. 基于区域/边界规则的Modbus TCP通讯安全防御模型[J]. 计算机工程与设计,2014,35(11):3701-3707. | |

| [8] | SHEN Changxiang, ZHANG Huanguo, WANG Huaimin, et al.Research and Development of Trusted Computing[J]. SCIENTIA SINICA Informationis, 2010(2): 139-166. |

| 沈昌祥,张焕国,王怀民,等. 可信计算的研究与发展[J]. 中国科学:信息科学, 2010(2):139-166. | |

| [9] | QIAO Xinxiao, JIA Zhiping.Automation Monitoring and Control System Based on Modbus/TCP Protocol[J]. Computer Engineering, 2004(8): 181-182. |

| 乔新晓,贾智平. 基于Modbus/TCP的自动化监控系统[J]. 计算机工程,2004(8):181-182. | |

| [10] | PU Chunyan.Design and Research of Modbus/Modbus_TCP Gateway[J]. China CIO News, 2018(1): 158-159. |

| 蒲春燕. Modbus/Modbus_TCP网关的设计与研究[J]. 信息系统工程,2018(1):158-159. | |

| [11] | DRURY B. Control Techniques, Drives and Controls Handbook[EB/OL]. , 2018-12-25. |

| [12] | ZUO Wei, CHENG Yongxin.Principle and Security Analysis of Modbus Protocol[J]. Communications Technology, 2013, 46(12): 66-69. |

| 左卫,程永新. Modbus协议原理及安全性分析[J]. 通信技术,2013,46(12):66-69. | |

| [13] | ZHANG Chunxia, JI Nannan, WANG Guanwei.Restricted Boltzmann Machines[J]. Chinese Journal of Engineering Mathematics, 2015(2): 159-173. |

| 张春霞,姬楠楠,王冠伟. 受限波尔兹曼机[J]. 工程数学学报,2015(2):159-173. | |

| [14] | YIN Wenye, HE Weiji, GU Guohua, et al.A New Full Waveform Analysis Approach Using Simulated Tempering Markov Chain MonteCarlo Method[J]. Acta Physica Sinica, 2014, 63(16): 198-204. |

| 尹文也,何伟基,顾国华,等. 模拟回火马尔可夫链蒙特卡罗全波形分析方法[J]. 物理学报,2014,63(16):198-204. | |

| [15] | HINTON G E.Training Products of Experts by Minimizing Contrastive Divergence[J]. Neural Computation, 2002, 14(8): 1771-1800. |

| [16] | HINTON G E.A Practical Guide to Training Restricted Boltzmann Machines.[J]. Momentum, 2012, 9(1): 599-619. |

| [17] | HINTON G E, OSINDERO S, TEH Y W.A Fast Learning Algorithm for Deep Belief Nets[J]. Neural Computation, 2006, 18(7): 1527-1554. |

| [18] | MITCHELL R, Chen I R.A Survey of Intrusion Detection Techniques for Cyber-physical Systems[J]. ACM Computing Surveys (CSUR), 2014, 46(4): 55. |

| [19] | WANG Gongcong, WANG Jingzhong, WANG Baocheng.A New Detection Method of Abnormal Network Behavior based on the Packet Content[J]. Netinfo Security, 2013, 13(12): 58-61. |

| 王功聪,王景中,王宝成.基于数据包内容的网络异常行为分析方法研究[J].信息网络安全,2013,13(12):58-61. | |

| [20] | SHANG Wenli, ZHANG Shengshan, WAN Ming, et al.Modbus TCP Communication Anomaly Detection Algorithm Based on PSO-SVM[J]. Acta Electronica Sinica, 2014, 42(11): 2314-2320. |

| 尚文利,张盛山,万明,等. 基于PSO-SVM 的Modbus TCP通讯的异常检测方法[J]. 电子学报,2014,42(11):2314-2320. |

| [1] | 尚文利, 尹隆, 刘贤达, 赵剑明. 工业控制系统安全可信环境构建技术及应用[J]. 信息网络安全, 2019, 19(6): 1-10. |

| [2] | 孙子文, 张义超. 移动终端身份认证的深度信念网络模型[J]. 信息网络安全, 2019, 19(3): 34-42. |

| [3] | 陈瑞滢, 陈泽茂, 王浩. 工业控制系统安全监控协议的设计与优化研究[J]. 信息网络安全, 2019, 19(2): 60-69. |

| [4] | 吕宗平, 丁磊, 隋翯, 顾兆军. 基于时间自动机的工业控制系统网络安全风险分析[J]. 信息网络安全, 2019, 19(11): 71-81. |

| [5] | 耿欣. 烟草企业工业控制系统安全保障体系研究[J]. 信息网络安全, 2017, 17(9): 34-37. |

| [6] | 程冬梅, 严彪, 文辉, 孙利民. 基于规则匹配的分布式工控入侵检测系统设计与实现[J]. 信息网络安全, 2017, 17(7): 45-51. |

| [7] | 王昱镔, 陈思, 程楠. 工业控制系统信息安全防护研究[J]. 信息网络安全, 2016, 16(9): 35-39. |

| [8] | 宋国江, 肖荣华, 晏培. 工业控制系统中PLC面临的网络空间安全威胁[J]. 信息网络安全, 2016, 16(9): 228-233. |

| [9] | 彭昆仑, 彭伟, 王东霞, 邢倩倩. 信息物理融合系统安全问题研究综述[J]. 信息网络安全, 2016, 16(7): 20-28. |

| [10] | 王小山, 杨安, 石志强, 孙利民. 工业控制系统信息安全新趋势[J]. 信息网络安全, 2015, 15(1): 6-11. |

| [11] | 王琦魁, 李昕, 赵甫. 工控系统信息安全与加工网络防护方案研究[J]. 信息网络安全, 2014, 14(9): 120-122. |

| [12] | 王志强, 王红凯, 张旭东, 沈潇军. 工业控制系统安全隐患及应对措施研究[J]. 信息网络安全, 2014, 14(9): 203-206. |

| [13] | 周小锋;陈秀真. 面向工业控制系统的灰色层次信息安全评估模型[J]. , 2014, 14(1): 0-0. |

| [14] | 陈亚亮;杨海军;姚钦锋;戴沁芸. 工业控制系统网络安全防护体系研究[J]. , 2013, 13(10): 0-0. |

| [15] | 张磊;李翼;锁延锋. 轨道交通信号系统的等保测评方法研究[J]. , 2012, 12(Z): 0-0. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||