信息网络安全 ›› 2019, Vol. 19 ›› Issue (12): 53-63.doi: 10.3969/j.issn.1671-1122.2019.12.007

基于设备型号分类和BP神经网络的物联网流量异常检测

- 战略支援部队信息工程大学密码工程学院,河南郑州 450000

-

收稿日期:2019-08-10出版日期:2019-12-10发布日期:2020-05-11 -

作者简介:作者简介:杨威超(1991—),男,河南,硕士研究生,主要研究方向为物联网安全;郭渊博(1975—),男,陕西,教授,博士,主要研究方向为网络攻防对抗;钟雅(1995—),女,湖南,硕士研究生,主要研究方向为网络安全;甄帅辉(1987—),男,河南,硕士研究生,主要研究方向为网络攻防对抗。

-

基金资助:国家自然科学基金[61501515];信息保障技术重点实验室开放课题[614211203010417]

IoT Traffic Anomaly Detection Based on Device Type Identification and BP Neural Network

Weichao YANG( ), Yuanbo GUO, Ya ZHONG, Shuaihui ZHEN

), Yuanbo GUO, Ya ZHONG, Shuaihui ZHEN

- School of Crytography, Information Engineering University, Zhengzhou Henan 450000, China

-

Received:2019-08-10Online:2019-12-10Published:2020-05-11

摘要:

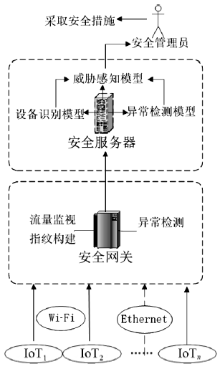

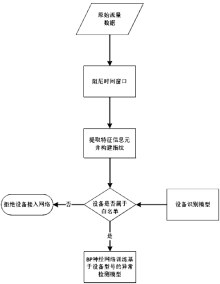

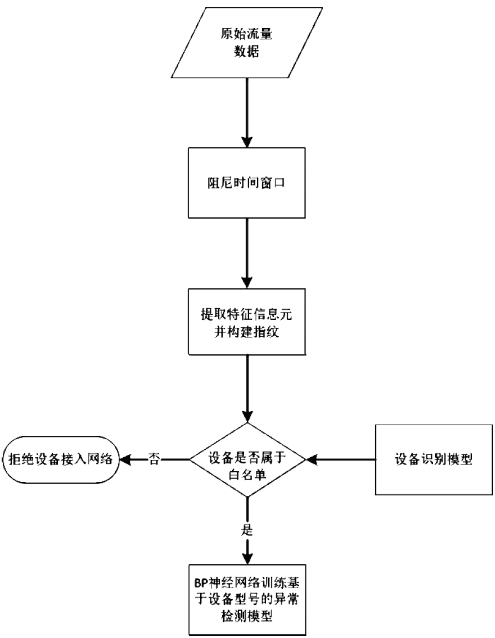

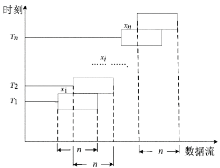

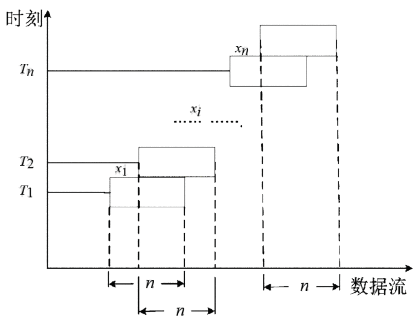

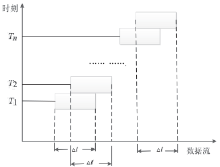

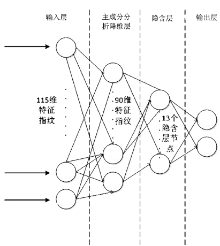

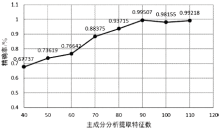

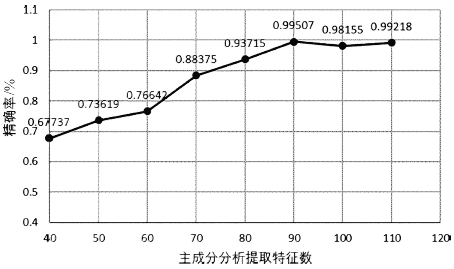

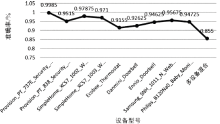

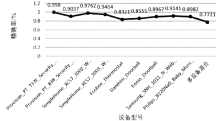

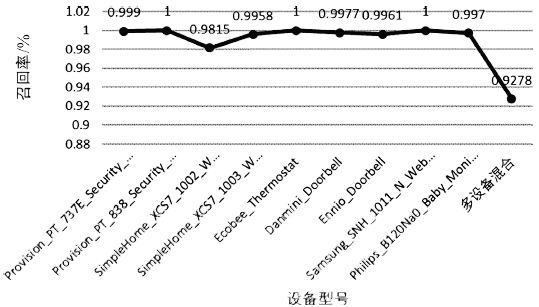

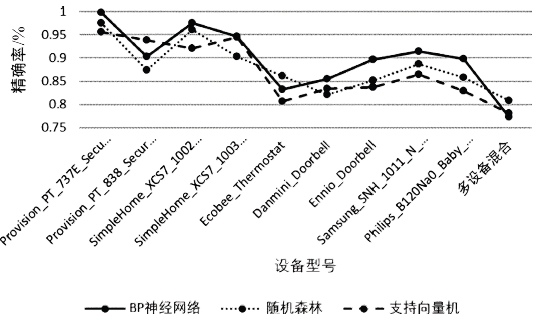

物联网的快速发展,带来的安全威胁层出不穷,尤其是攻击者利用设备漏洞事先入侵潜伏,进而发动网络攻击的例子屡见不鲜。为了有效地应对物联网安全威胁,结合物联网系统的特点,文章设计了基于设备型号的流量异常检测模型,模型采用设置阻尼时间窗口的方法提取时间统计特征并构建指纹,然后根据设备类型对指纹进行分类,最后用主成分分析法对特征进行降维并用BP神经网络算法进行异常检测的训练和识别。为进一步验证设备型号分类对异常检测效果的贡献,文章比较了随机森林、支持向量机方法在检测中的效果并对实验结果进行了评估,结果表明,基于设备型号的异常检测准确度能够提高10%左右,BP神经网络具有最好的检测效果,检出率平均达到90%以上。

中图分类号:

引用本文

杨威超, 郭渊博, 钟雅, 甄帅辉. 基于设备型号分类和BP神经网络的物联网流量异常检测[J]. 信息网络安全, 2019, 19(12): 53-63.

Weichao YANG, Yuanbo GUO, Ya ZHONG, Shuaihui ZHEN. IoT Traffic Anomaly Detection Based on Device Type Identification and BP Neural Network[J]. Netinfo Security, 2019, 19(12): 53-63.

表4

实验数据集

| 设备类别 | 攻击数据 | 正常数据 |

|---|---|---|

| Provision_PT_737E_Security_Camera | 5000 | 5000 |

| Provision_PT_838_Security_Camera | 5000 | 5000 |

| SimpleHome_XCS7_1002_WHT_Security_Camera | 5000 | 5000 |

| SimpleHome_XCS7_1003_WHT_Security_Camera | 5000 | 5000 |

| Ecobee_Thermostat | 5000 | 5000 |

| Danmini_Doorbell | 5000 | 5000 |

| Ennio_Doorbell | 5000 | 5000 |

| Samsung_SNH_1011_N_Webcam | 5000 | 5000 |

| Philips_B120Na0_Baby_Monitor | 5000 | 5000 |

| [1] | HOWELL J. Number of Connected IoT Devices will Surge to 125 Billion by 2030[EB/OL]. , 2018-11-7/2019-7-15. |

| [2] | CALERO. 3 Ways the Internet of Things will Impact Enterprise Security[EB/OL]. , 2018-6-17/2019-7-15. |

| [3] | STANKOVIC J A.Research Directions for the Internet of Things[J]. IEEE Internet of Things Journal, 2014, 3(1): 3-9. |

| [4] | KOLIAS C, KAMBOURAKIS G, STAVROU A, et al.DDoS in the IoT: Mirai and Other Botnets[J]. Computer, 2017, 50(7): 80-84. |

| [5] | HOQUE N, BHATTACHARYYA D K, KALITA J K, et al.Botnet in DDoS Attacks: Trends and Challenges[J]. IEEE Communications Surveys & Tutorials, 2015, 17(4): 2242-2270. |

| [6] | AHMED M, MAHMOOD A N, HU J,et al.A Survey of Network Anomaly Detection Techniques[J]. Journal of Network and Computer Applications, 2016, 60(5): 19-31. |

| [7] | NGUYEN T D, MARCHAL S, MIETTINEN M, et al.Diot: A Crowdsourced Self-learning Approach for Detecting Compromised IoT Devices[J]. arXiv preprint, 2018, 18(4): 13-19. |

| [8] | APTHORPE N, REISMAN D, FEAMSTER N.A Smart Home is no Castle: Privacy Vulnerabilities of Encrypted IoT Traffic[J]. arXiv preprint, 2017, 17(5): 6-11. |

| [9] | DOSHI R, APTHORPE N, FEAMSTER N.Machine Learning DDoS Detection for Consumer Internet of Things Devices[C]//IEEE. 2018 IEEE Security and Privacy Workshops(SPW), Auguest 11-15, 2018, Los Angeles, USA. New York: IEEE, 2018: 29-35. |

| [10] | HAFEEZ I, ANTIKAINEN M, DING A Y, et al.IoT-KEEPER: Securing IoT Communications in Edge Networks[J]. arXiv preprint, 2018, 18(10): 84-95. |

| [11] | MCMAHAN H B, MOORE E, RAMAGE D, et al.Communication-efficient Learning of Deep Networks from Decentralized Data[J]. preprint, 2016, 16(2): 16-29. |

| [12] | MIRSKY Y, DOITSHMAN T, ELOVICI Y, et al.Kitsune: An Ensemble of Autoencoders for Online Network Intrusion Detection[J]. arXiv preprint, 2018, 18(2): 90-99. |

| [13] | MO Yun.Research on Location Fingerprint Indoor Location Method Based on Spatial Partitioning and Dimensionality Reduction Technology[D]. Harbin: Harbin Institute of Technology, 2016. |

| 莫云. 基于空间分区与降维技术的位置指纹室内定位方法研究[D].哈尔滨:哈尔滨工业大学,2016. | |

| [14] | WANG Tao, ZHANG Lisha, GAO Yan.Diagnosis of the Abnormal State of Long-span Arch Bridge Based on BP Neural Network Improved Novel Detection Technology[J]. Journal of Beijing Institute of Technology, 2016, 36(2): 157-162. |

| 王涛,张丽莎,高岩.基于BP神经网络的改进型新奇检测技术诊断大跨度拱桥异常状态[J].北京理工大学学报,2016,36(2):157-162. | |

| [15] | BREIMAN L.Random Forests[J]. Machine Learning, 2001, 45(1): 5-32. |

| [16] | GAO S, ZHANG H, ZHENG X, et al.Improving SVM Classifiers with Link Structure for Web Spam Detection[J]. Journal of Computational Information Systems, 2014, 10(6): 2435-2443. |

| [17] | MEIDAN Y, BOHADANA M, MATHOV Y, et al.N-BaIoT—Network-based Detection of IoT Botnet Attacks Using Deep Autoencoders[J]. IEEE Pervasive Computing, 2018, 17(3): 12-22. |

| [18] | SHI W, CAO J, ZHANG Q, et al.Edge Computing: Vision and Challenges[J]. IEEE Internet of Things Journal, 2016, 3(5): 637-646. |

| [19] | JOLLIFFE I T, CADIMA J.Principal Component Analysis: A Review and Recent Developments[J]. Philosophical Transactions of the Royal Society A: Mathematical, Physical and Engineering Sciences, 2016, 374(5): 29-37. |

| [20] | APTHORPE N, REISMAN D, SUNDARESAN S, et al.Spying on the Smart Home: Privacy Attacks and Defenses on Encrypted IoT Traffic[J]. arXiv preprint, 2017, 17(8): 44-50. |

| [1] | 顾兆军, 任怡彤, 刘春波, 王志. 基于一致性预测算法的内网日志检测模型[J]. 信息网络安全, 2020, 20(3): 45-50. |

| [2] | 彭长根, 赵园园, 樊玫玫. 基于最大信息系数的主成分分析差分隐私数据发布算法[J]. 信息网络安全, 2020, 20(2): 37-48. |

| [3] | 王伟, 沈旭东. 基于实例的迁移时间序列异常检测算法研究[J]. 信息网络安全, 2019, 19(3): 11-18. |

| [4] | 朱海麒, 姜峰. 人工智能时代面向运维数据的异常检测技术研究与分析[J]. 信息网络安全, 2019, 19(11): 24-35. |

| [5] | 邓海莲, 刘宇靖, 葛一漩, 苏金树. 域间路由异常检测技术研究[J]. 信息网络安全, 2019, 19(11): 63-70. |

| [6] | 李巍, 狄晓晓, 王迪, 李云春. 基于子图的服务器网络行为建模及异常检测方法研究[J]. 信息网络安全, 2018, 18(2): 1-9. |

| [7] | 何利, 姚元辉. 基于上下文聚类的云虚拟机异常检测与识别策略[J]. 信息网络安全, 2018, 18(12): 54-65. |

| [8] | 赵刚, 姚兴仁. 基于用户画像的异常行为检测模型[J]. 信息网络安全, 2017, 17(7): 18-24. |

| [9] | 吴鑫, 严岳松, 刘晓然. 基于改进HMM的程序行为异常检测方法[J]. 信息网络安全, 2016, 16(9): 108-112. |

| [10] | 魏子令, 赵宝康, 苏金树. 人本感知网络中用户位置信息保护的研究[J]. 信息网络安全, 2016, 16(8): 6-11. |

| [11] | 杨连群, 温晋英, 刘树发, 王峰. 一种改进的图分割算法在用户行为异常检测中的应用[J]. 信息网络安全, 2016, 16(6): 35-40. |

| [12] | 何明亮, 陈泽茂, 左进. 基于多窗口机制的聚类异常检测算法[J]. 信息网络安全, 2016, 16(11): 33-39. |

| [13] | 刘汝隽, 辛阳. 网络安全数据可视分析系统的设计与实现[J]. 信息网络安全, 2016, 16(11): 40-44. |

| [14] | 汤健, 孙春来, 毛克峰, 贾美英. 基于主元分析和互信息维数约简策略的网络入侵异常检测[J]. 信息网络安全, 2015, 15(9): 78-83. |

| [15] | 戚名钰, 刘铭, 傅彦铭. 基于PCA的SVM网络入侵检测研究[J]. 信息网络安全, 2015, 15(2): 15-18. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||