信息网络安全 ›› 2019, Vol. 19 ›› Issue (10): 65-73.doi: 10.3969/j.issn.1671-1122.2019.10.009

一种基于数据漂移的动态云安全存储机制

赵星1, 王晓东2, 张串绒3

- 1.西安电子科技大学,陕西西安 710000

2.厦门大学嘉庚学院,福建漳州 363105

3.空军工程大学,陕西西安 710000

-

收稿日期:2019-03-15出版日期:2019-10-10发布日期:2020-05-11 -

作者简介:作者简介:赵星(1980—),男,陕西,讲师,硕士,主要研究方向为信息安全;王晓东(1974—),男,陕西,副教授,博士,主要研究方向为电子通信工程、信息安全;张串绒(1965—),女,陕西,教授,博士,主要研究方向为密码学与网络安全。

-

基金资助:国家自然科学基金面上项目[61272486/F020701]

A Dynamic Cloud Security Storage System Based on Data Drifting

Xing ZHAO1, Xiaodong WANG2, Chuanrong ZHANG3

- 1. Xidian University, Xi’an Shannxi 710000, China;

2.Tan Kah Kee College, Xiamen University, Zhangzhou Fujian 363105, China

3. Air Force Engineering University, Xi’an Shannxi 710000, China;

-

Received:2019-03-15Online:2019-10-10Published:2020-05-11

摘要:

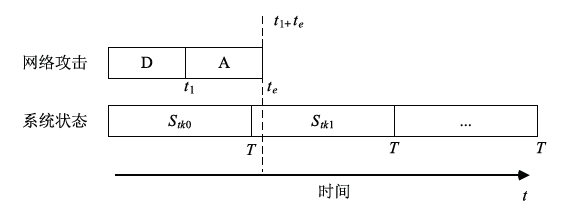

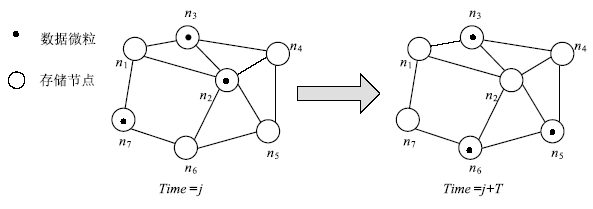

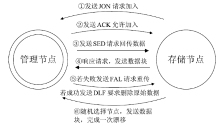

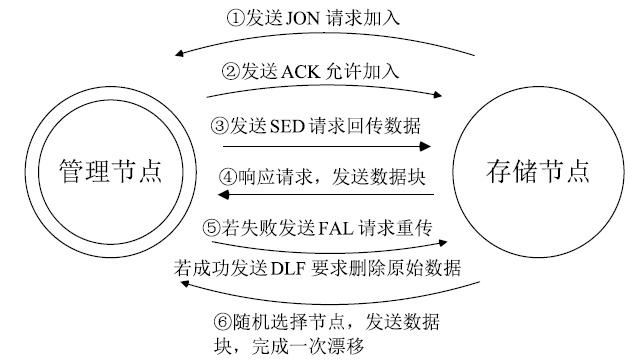

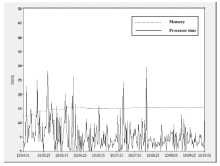

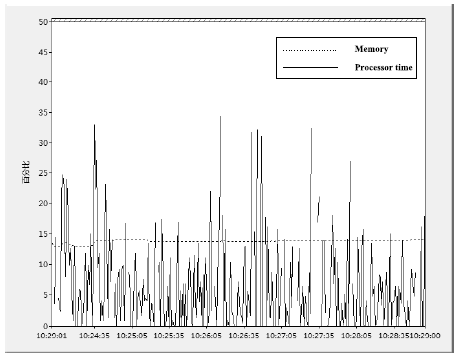

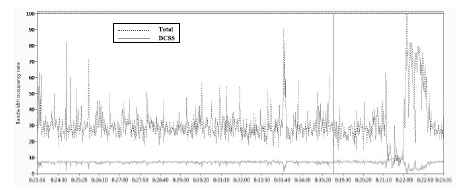

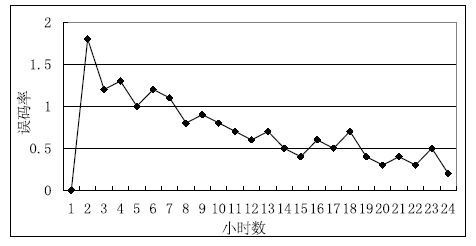

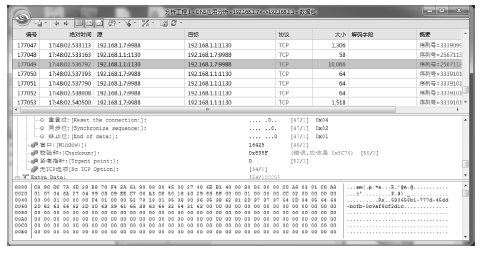

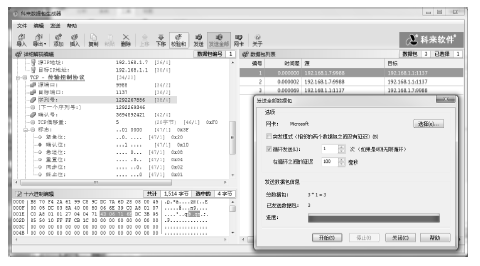

数据安全是云存储的基石,由于目前云存储系统数据存储物理位置相对固定,系统的不确定性和攻击复杂度均偏低。根据动态弹性安全防御的思想,通过动态改造,可以系统性地增加云存储的安全性。文章提出一种基于数据漂移技术的动态云安全存储机制,该存储机制首先将待存储文件分割成数据微粒并分散存储在不同的网络节点中;继而驱动数据微粒在存储节点间进行持续、随机化“漂移”;文件读取时就近聚集下载交付。为了提升系统的安全性,该存储机制的实现采用了均匀分布法与梅森旋转法组合的方法获得随机数;为了有效利用闲散网络带宽,同时不影响正常的网络数据通信,实现系统还增加了流量监控模块对数据的漂移进行主动控制。仿真表明,实验系统功能性及安全性良好。

中图分类号:

引用本文

赵星, 王晓东, 张串绒. 一种基于数据漂移的动态云安全存储机制[J]. 信息网络安全, 2019, 19(10): 65-73.

Xing ZHAO, Xiaodong WANG, Chuanrong ZHANG. A Dynamic Cloud Security Storage System Based on Data Drifting[J]. Netinfo Security, 2019, 19(10): 65-73.

| [1] | WIKIPEDIA. Cloud Storage[EB/OL]. , 2018-5-15. |

| [2] | FU Yingxun, LUO Shengmei, SHU Jiwu, et al.Survey of Secure Cloud Storage System and Key Technologies[J]. Journal of Computer Research and Development, 2013, 50(1): 136-145. |

| 傅颖勋,罗圣美,舒继武.安全云存储系统与关键技术综述[J].计算机研究与发展,2013,50(1):136-145. | |

| [3] | Executive Office Of President, National Science and Technology Council. Turstworthy Cyberspace: Strategic Plan for the Federal Cyber Security Research and Development Program[EB/OL].https://www.nitrd.gov/pubs/Fed_Cybersecurity_RD_Strategic_Plan_2011.pdf, 2011-12-10. |

| [4] | LIU Jie, ZENG Haoyang, TIAN Yongchun, et al.Technologies and Development Trend of Dynamic Resiliency for Security Defense[]]. Communication Technology, 2015, 48(2): 117-124. |

| 刘杰,曾浩洋,田永春,等.动态弹性安全防御技术及发展趋势[J].通信技术,2015,48(2):117-124. | |

| [5] | RAGHU Y.Building the Infrastructure for Cloud Security: A Solutions View[M]. 1st ed.NY: Apress, Berkeley, 2014. |

| [6] | ZHAO Luyi.A Detailed Implementation of Fully Homomorphic Encryption Using Ideal Lattice[C]//IEEE. Proceedings of the 2014 International Conference on Electrical, Control and Automation, February 22-25, 2014. Shanghai, China. New York: IEEE, 2014: 132-139. |

| [7] | JAKE Loftus, ALEXANDER May, et al.On CCA-Secure Somewhat Homomorphic Encryption[C]//IEEE. SAC 2011, March 21-25, 2011, TaiChung, Taiwan China. New York: IEEE, 2013: 55-72. |

| [8] | LI shuanbao, FU Jianming, ZHANG Huanguo, et al. Scheme on User Identity Attribute Preserving Based on Ring Signcryption for Cloud Computing[J]. Journal on Communication, 2014, 35(9): 99-111. |

| 李栓宝,傅建明,张焕国,等.云环境下的基于环签密的用户身份属性保护方案[J].通信学报,2014,35(9):99-111. | |

| [9] | LEE N Y, CHANG Y K.Hybrid Provable Data Possession at Untrusted Stores in Cloud Computing[C]// IEEE. 2011 IEEE 17th International Conference on Parallel and Distributed Systems, December 7-9, 2011, Washington, DC, USA. New York: IEEE, 2011: 638-645. |

| [10] | BOWERS D, JUELS A,OPREA A, et al.Proofs of Retrievability: Theory and Implementation[C]// ACM. Proc of the 2009 ACM Workshop on Cloud Computing Security, November 9-13, 2009, Chicago, IL, USA. New York: ACM, 2009: 43-54. |

| [11] | GE Yao, YONG Li, LINAN Lei, et al.An Efficient Dynamic Provable Data Possession Scheme in Cloud Storage[C]// Springer. 11th International Conference on Green, Pervasive and Cloud Computing(GPC 2016), May 5-8, 2016, Xi’an, China. New York: Springer-Verlag, 2016: 63-81. |

| [12] | NGUYEN T, CUTWAY A, SHI W S.Differentiated Replication Strategy in Data Centers[C]// Springer. Proceedings of the 7th IFIP International Conference on Network and Parallel Computing(NPC 2010), September 13-15, 2010, Zhenzhou, China. New York: Springer-Verlag, 2010: 277-288. |

| [13] | BESSANI A, CORREIA M, QUARESMA B, et al.DepSky: Dependable and Secure Storage in A Cloud-of-clouds[J]. ACM Trans on Storage, 2011, 9( 4): 31-46. |

| [14] | XIANG Fei, LIU Chuanyi, FANG Binxing, et al.Novel“Rich Cloud”Based Data Disaster Recovery Strategy[J]. Journal on Communications, 2013, 34(6): 92-100. |

| 项菲,刘川意,方滨兴,等.新的基于云计算环境的数据容灾策略[J].通信学报,2013,34(6):92-100. | |

| [15] | BIAN Genqing, GAO Song, SHAO Bilin, et al.Security Structure of Cloud Storage Based on Dispersal[J]. Journal of Xi’an Jiaotong University, 2010, 10(9): 41-45. |

| 边根庆,高松,邵必林.面向分散式存储的云存储安全架构[J].西安交通大学学报,2010,10(9):41-45. | |

| [16] | WANG jing, HUANG Chuanhe, WANG Jinhai, et al. An Access Control Mechanism with Dynamic Privilege for Cloud Storage[J]. Journal of Computer Research and Development, 2016, 53(4): 904-920. |

| 王晶,黄传河,王金海.一种面向云存储的动态授权访问控制机制[J].计算机研究与发展,2016,53(4): 904-920. | |

| [17] | WU xiuguo. Research on Minimum Cost Data Replica Distribution Based on Dynamic Planning in Cloud Storage System[J]. Computer Engineering, 2017, 43(7): 29-37. |

| 吴修国. 云存储系统中基于动态规划的最小开销数据副本布局研究[J].计算机工程,2017,43(7):29-37. | |

| [18] | MA weijun, RUAN Kun, FENG Jing, et al. Optimizing Algorithm for I/O Performance of Cloud Storage System Based on Dynamic Hybrid Range Mechanism[J]. Journal of Beijing University of Technology, 2013,39(5): 707-712. |

| 马玮骏,阮鲲,冯径,等.基于动态混合分片机制的云存储系统I/O性能优化算法[J].北京工业大学学报,2013,39(5): 707-712. | |

| [19] | XPENXPEN. Mersenne Twister[EB/OL]. , 2019-1-15. |

| [20] | NAN Chunli, ZHANG Shengrui, NING Hang, et al.Random Number And its Performance Evaluation in Urban Traffic Simulation[J]. Computer engineering, 2009, 35(10): 259-261. |

| 南春丽,张生瑞,宁航,等.城市交通仿真中的随机数及其性能评价[J].计算机工程,2009,35(10):259-261. |

| [1] | 刘建伟, 韩祎然, 刘斌, 余北缘. 5G网络切片安全模型研究[J]. 信息网络安全, 2020, 20(4): 1-11. |

| [2] | 江金芳, 韩光洁. 无线传感器网络中信任管理机制研究综述[J]. 信息网络安全, 2020, 20(4): 12-20. |

| [3] | 傅智宙, 王利明, 唐鼎, 张曙光. 基于同态加密的HBase二级密文索引方法研究[J]. 信息网络安全, 2020, 20(4): 55-64. |

| [4] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [5] | 马力. 网络安全等级保护测评中结论产生的定量计算方法研究[J]. 信息网络安全, 2020, 20(3): 1-8. |

| [6] | 李宁, 李柏潮. 移动互联网的通行证式统一威胁管理架构[J]. 信息网络安全, 2020, 20(3): 18-28. |

| [7] | 张兴隆, 李钰汀, 程庆丰, 郭路路. 一种防范TLS协议降级攻击的浏览器安全模型[J]. 信息网络安全, 2020, 20(3): 65-74. |

| [8] | 黎水林, 祝国邦, 范春玲, 陈广勇. 一种新的等级测评综合得分算法研究[J]. 信息网络安全, 2020, 20(2): 1-6. |

| [9] | 王晓, 赵军, 张建标. 基于可信软件基的虚拟机动态监控机制研究[J]. 信息网络安全, 2020, 20(2): 7-13. |

| [10] | 郎为民, 张汉, 赵毅丰, 姚晋芳. 一种基于区块链的物联网行为监控和活动管理方案[J]. 信息网络安全, 2020, 20(2): 22-29. |

| [11] | 姚萌萌, 唐黎, 凌永兴, 肖卫东. 基于串空间的安全协议形式化分析研究[J]. 信息网络安全, 2020, 20(2): 30-36. |

| [12] | 吕宗平, 赵春迪, 顾兆军, 周景贤. 基于Stacking模型融合的勒索软件动态检测算法[J]. 信息网络安全, 2020, 20(2): 57-57. |

| [13] | 喻露, 罗森林. RBAC模式下数据库内部入侵检测方法研究[J]. 信息网络安全, 2020, 20(2): 83-90. |

| [14] | 唐春明, 林旭慧. 隐私保护集合交集计算协议[J]. 信息网络安全, 2020, 20(1): 9-15. |

| [15] | 荆涛, 万巍. 面向属性迁移状态的P2P网络行为分析方法研究[J]. 信息网络安全, 2020, 20(1): 16-25. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||