信息网络安全 ›› 2022, Vol. 22 ›› Issue (12): 7-15.doi: 10.3969/j.issn.1671-1122.2022.12.002

基于生成对抗网络与自编码器的网络流量异常检测模型

- 西北工业大学深圳研究院,深圳 518057

-

收稿日期:2022-07-05出版日期:2022-12-10发布日期:2022-12-30 -

通讯作者:慕德俊 E-mail:mudejun@nwpu.edu.cn -

作者简介:郭森森(1990—),男,河南,博士研究生,主要研究方向为网络空间安全|王同力(1997—),男,陕西,硕士研究生,主要研究方向为网络空间安全|慕德俊(1963—),男,山东,教授,博士,主要研究方向为密码学、网络空间安全 -

基金资助:国家自然科学基金(62272389);深圳市基础研究资助项目(20210317191843003);陕西省重点研发计划(2021ZDLGY05-01)

Anomaly Detection Model Based on Generative Adversarial Network and Autoencoder

GUO Sensen, WANG Tongli, MU Dejun( )

)

- Research & Development Institute of Northwestern Polytechnical University in Shenzhen, Shenzhen 518057, China

-

Received:2022-07-05Online:2022-12-10Published:2022-12-30 -

Contact:MU Dejun E-mail:mudejun@nwpu.edu.cn

摘要:

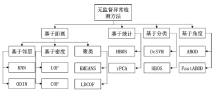

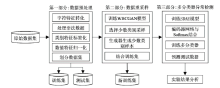

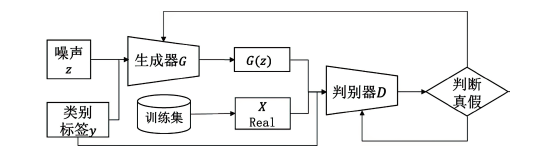

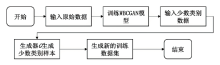

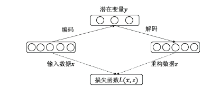

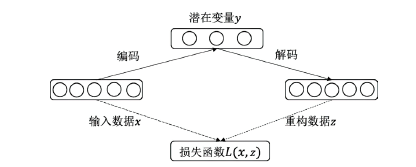

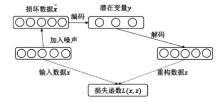

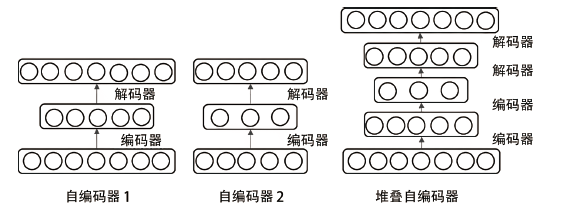

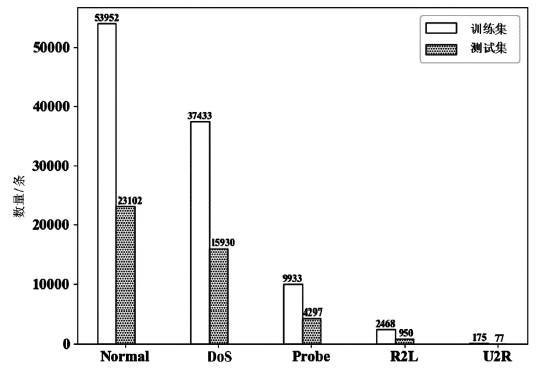

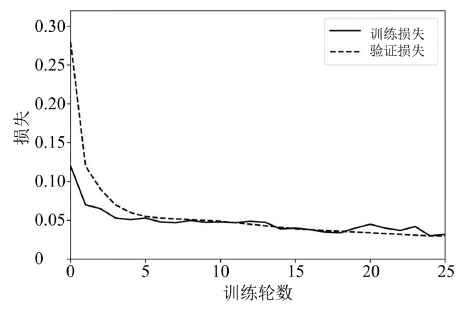

近年来,机器学习尤其是深度学习算法在网络流量入侵检测领域得到了广泛应用,数据集样本类别分布情况是影响机器学习算法性能的一个重要因素。针对网络攻击类别多样,现有网络流量数据集类别分布不均的问题,文章提出了一种基于生成对抗网络与自编码器的网络流量异常检测模型。首先,文章使用基于Wasserstein距离的条件生成对抗网络对原始网络流量数据中的少数类别进行重采样;然后,使用堆叠去噪自编码器对重采样后的数据进行重构,获取数据的潜在信息;最后,使用编码器网络结合Softmax网络识别异常网络流量数据。在NSL-KDD入侵检测数据集上进行实验,实验结果表明,文章提出的异常检测模型可以有效提高类别占比不均衡的数据集中数量占比较少的攻击类型的识别率。

中图分类号:

引用本文

郭森森, 王同力, 慕德俊. 基于生成对抗网络与自编码器的网络流量异常检测模型[J]. 信息网络安全, 2022, 22(12): 7-15.

GUO Sensen, WANG Tongli, MU Dejun. Anomaly Detection Model Based on Generative Adversarial Network and Autoencoder[J]. Netinfo Security, 2022, 22(12): 7-15.

使用本文

| [1] | China Internet Network Information Center. Statistical Report on Internet Development in China[EB/OL]. (2021-09-15) [2022-06-20]. http://www.cnnic.cn/n4/2022/0401/c88-1132.html. |

| [2] | National Internet Emergency Center. Internet Security Threat Report[EB/OL]. (2022-01-08) [2022-06-20]. https://www.cert.org.cn/publish/main/45/2022/20220118143459813267244/20220118143459813267244_.html. |

| [3] |

KHRAISAT A, GONDAL I, VAMPLEW P, et al. Survey of Intrusion Detection Systems: Techniques, Datasets and Challenges[J]. Cybersecurity, 2019, 2(1): 1-22.

doi: 10.1186/s42400-018-0018-3 URL |

| [4] |

MODI C, PATEL D, BORISANIYA B, et al. A Survey of Intrusion Detection Techniques in Cloud[J]. Journal of Network and Computer Applications, 2013, 36(1): 42-57.

doi: 10.1016/j.jnca.2012.05.003 URL |

| [5] | ZHAI Diqing, LYU Qi, YANG Huairen, et al. Machine Learning Based Network Anomaly Detection and Security Threat Level Prediction[J]. Computer Knowledge and Technology, 2021, 17(34): 10-12. |

| [6] |

AMBUSAIDI M A, HE X, NANDA P, et al. Building an Intrusion Detection System Using a Filter-Based Feature Selection Algorithm[J]. IEEE Transactions on Computers, 2016, 65(10): 2986-2998.

doi: 10.1109/TC.2016.2519914 URL |

| [7] | LEI Yang. Network Anomaly Traffic Detection Algorithm Based on SVM[C]// IEEE.2017 International Conference on Robots & Intelligent System (ICRIS). New York: IEEE, 2017: 217-220. |

| [8] | GOLDSTEIN M, UCHIDA S. A Comparative Evaluation of Unsupervised Anomaly Detection Algorithms for Multivariate Data[EB/OL].(2016-04-19) [2022-06-20]. https://journals.plos.org/plosone/article?id=10.1371/journal.pone.0152173. |

| [9] | DROMARD J, ROUDIERE G, OWEZARSKI P. Online and Scalable Unsupervised Network Anomaly Detection Method[J]. IEEE Transactions on Network & Service Management, 2016, 14(1): 34-47. |

| [10] |

BIGDELI E, MOHAMMADI M, RAAHEMI B, et al. Incremental Anomaly Detection Using Two-Layer Cluster-Based Structure[J]. Information Sciences, 2018, 429: 315-331.

doi: 10.1016/j.ins.2017.11.023 URL |

| [11] | AN J, CHO S. Variational Autoencoder Based Anomaly Detection Using Reconstruction Probability[J]. Special Lecture on IE, 2015, 2(1): 1-18. |

| [12] | SHAH S, MUHURI P S, YUAN X, et al. Implementing a Network Intrusion Detection System Using Semi-Supervised Support Vector Machine and Random Forest[C]// ACM. Proceedings of the 2021 ACM Southeast Conference. New York: ACM, 2021: 180-184. |

| [13] |

ABDEL-BASSET M, HAWASH H, CHAKRABORTTY R K, et al. Semi-Supervised Spatio-Temporal Deep Learning for Intrusions Detection in IoT Networks[J]. IEEE Internet of Things Journal, 2021, 8(15): 12251-12265.

doi: 10.1109/JIOT.2021.3060878 URL |

| [14] | TAVALLAEE M, BAGHERI E, LU W, et al. A Detailed Analysis of the KDD CUP 99 Data Set[C]// IEEE. 2009 IEEE Symposium on Computational Intelligence for Security and Defense Applications. New York: IEEE, 2009: 1-6. |

| [15] | GULRAJANI I, AHMED F, ARJOVSKY M, et al. Improved Training of Wasserstein GANs[C]// NIPS.Proceedings of the 31st International Conference on Neural Information Processing Systems. New York: NIPS, 2017: 5768-5778. |

| [16] | VINCENT P, LAROCHELLE H, LAJOIE I, et al. Stacked Denoising Autoencoders: Learning Useful Representations in a Deep Network with a Local Denoising Criterion[J]. Journal of Machine Learning Research, 2010, 11(12): 3371-3408. |

| [17] | AYGUN R C, YAVUZ A G. Network Anomaly Detection with Stochastically Improved Autoencoder Based Models[C]// IEEE. 2017 IEEE 4th International Conference on Cyber Security and Cloud Computing (CSCloud). New York: IEEE, 2017: 193-198. |

| [1] | 高博, 陈琳, 严迎建. 基于CNN-MGU的侧信道攻击研究[J]. 信息网络安全, 2022, 22(8): 55-63. |

| [2] | 顾兆军, 刘婷婷, 高冰, 隋翯. 基于GAN-Cross的工控系统类不平衡数据异常检测[J]. 信息网络安全, 2022, 22(8): 81-89. |

| [3] | 周婧怡, 李红娇. 针对PMU测量的虚假数据注入攻击检测方法[J]. 信息网络安全, 2022, 22(5): 75-83. |

| [4] | 郑耀昊, 王利明, 杨婧. 基于网络结构自动搜索的对抗样本防御方法研究[J]. 信息网络安全, 2022, 23(3): 70-77. |

| [5] | 陈彬杰, 魏福山, 顾纯祥. 基于KNN的具有隐私保护功能的区块链异常交易检测[J]. 信息网络安全, 2022, 23(3): 78-84. |

| [6] | 徐茹枝, 吕畅冉, 龙燕, 刘远彬. 工业控制系统高隐蔽性数据攻击防御方法研究[J]. 信息网络安全, 2022, 22(12): 34-46. |

| [7] | 牛艺诺, 张逸飞, 高能, 马存庆. 融合时序和逻辑关系的日志异常检测系统设计[J]. 信息网络安全, 2022, 22(11): 1-6. |

| [8] | 张郅, 李欣, 叶乃夫, 胡凯茜. 融合多重风格迁移和对抗样本技术的验证码安全性增强方法[J]. 信息网络安全, 2022, 22(10): 129-135. |

| [9] | 刘烁, 张兴兰. 基于双重注意力的入侵检测系统[J]. 信息网络安全, 2022, 22(1): 80-86. |

| [10] | 秦中元, 胡宁, 方兰婷. 基于免疫仿生机理和图神经网络的网络异常检测方法[J]. 信息网络安全, 2021, 21(8): 10-16. |

| [11] | 朱新同, 唐云祁, 耿鹏志. 基于特征融合的篡改与深度伪造图像检测算法[J]. 信息网络安全, 2021, 21(8): 70-81. |

| [12] | 徐洪平, 马泽文, 易航, 张龙飞. 基于卷积循环神经网络的网络流量异常检测技术[J]. 信息网络安全, 2021, 21(7): 54-62. |

| [13] | 吴驰, 帅俊岚, 龙涛, 于俊清. 基于Linux Shell命令的用户异常操作检测方法研究[J]. 信息网络安全, 2021, 21(5): 31-38. |

| [14] | 李佳玮, 吴克河, 张波. 基于高斯混合聚类的电力工控系统异常检测研究[J]. 信息网络安全, 2021, 21(3): 53-63. |

| [15] | 路宏琳, 王利明. 面向用户的支持用户掉线的联邦学习数据隐私保护方法[J]. 信息网络安全, 2021, 21(3): 64-71. |

| 阅读次数 | ||||||||||||||||||||||||||||||||||||||||||||||||||

|

全文 345

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||

|

摘要 739

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||