| [1] |

火绒实验室.勒索病毒WannaCry深度技术分析[EB/OL]. ,2017-5-16/2017-6-13.

|

| [2] |

齐向东. 勒索病毒事件的八大反思[N]. 经济参考报,2017-05-18(1).

|

| [3] |

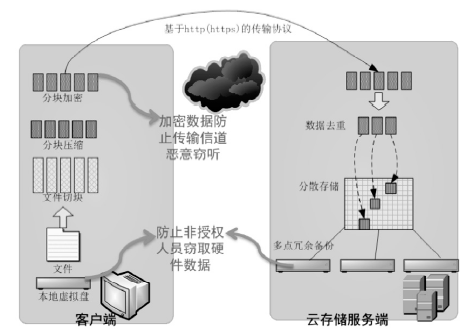

贾大智, 黄玉飞, 邵卫军, 等. 基于云存储实现商业秘密的保护[J]. 信息安全与技术, 2013, 4(9):83-85.

|

| [4] |

DOROTHY Denning, Cryptography and Data Security [M]. One Lake Street, Upper Saddle River, New Jersey, U.S.A.: Addison-Wesley Publishing Company, 1982.

|

| [5] |

文伟平,郭荣华,孟正,等. 信息安全风险评估关键技术研究与实现[J]. 信息网络安全,2015(2):7-14.

|

| [6] |

王勇. 随机函数及其在密码学中的应用研究[J]. 信息网络安全, 2012(3):17-18.

|

| [7] |

FIPS N.Announcing the Advanced Encryption Encryption Standard(AES)[J]. National Institute of Standards and Technology (NIST), 2001, 29(8):2200-2203.

|

| [8] |

GAJRA N, KHAN S S, RANE P.Private Cloud Security: Secured User Authentication by Using Enhanced Hybrid Algorithm[C]//IEEE. International Conference on Advances in Communication and Computing Technologies (ICACACT), August 10-11, 2014, Chunabhatti, India. New York: IEEE, 2014: 1-6.

|

| [9] |

陈龙,王国胤. 计算机取证技术综述[J]. 重庆邮电学院学报:自然科学版, 2005, 17(6):736-741.

|

| [10] |

CHANG V.Towards a Big Data System Disaster Recovery in a Private Cloud[J]. Ad Hoc Networks, 2015( 35): 65-82.

|

| [11] |

郝斐, 王雷, 荆继武, 等. 云存储安全增强系统的设计与实现[J]. 信息网络安全, 2012(3):38-41.

|

| [12] |

季一木, 康家邦, 潘俏羽,等. 一种云计算安全模型与架构设计研究[J]. 信息网络安全, 2012(6):6-8.

|

| [13] |

徐祖哲. 企业信息化与商业秘密保护[J]. 中国科技投资, 2009(2):39-41.

|

| [14] |

郎为民, 杨德鹏, 李虎生. 无线传感器网络云连接紧急行为检测技术研究[J]. 信息网络安全, 2012(6):3-5.

|

| [15] |

RONG C, NGUYEN S T, JAATUN M G.Beyond Lightning: A Survey on Security Challenges in Cloud Computing[J]. Computers & Electrical Engineering, 2013, 39(1): 47-54.

|

), Yixiang WEI2, Yan ZHUANG1, Jingbo ZHANG1

), Yixiang WEI2, Yan ZHUANG1, Jingbo ZHANG1