信息网络安全 ›› 2024, Vol. 24 ›› Issue (7): 1122-1128.doi: 10.3969/j.issn.1671-1122.2024.07.013

基于威胁发现的APT攻击防御体系研究

- 1.中国电子技术标准化研究院,北京 100007

2.中国科学院信息工程研究所,北京 100085

-

收稿日期:2024-03-06出版日期:2024-07-10发布日期:2024-08-02 -

通讯作者:范博fanbo@cesi.cn -

作者简介:赵新强(1989—),男,山东,工程师,硕士研究生,主要研究方向为网络安全标准化、关键信息基础设施安全保护|范博(1978—),女,吉林,高级工程师,硕士,主要研究方向为网络安全标准化、等级保护|张东举(1990—),男,黑龙江,工程师,硕士,主要研究方向为网络安全标准化、关键信息基础设施安全保护。 -

基金资助:国家重点研发计划(2022YFB3103900)

Research on APT Attack Defense System Based on Threat Discovery

ZHAO Xinqiang1,2, FAN Bo1( ), ZHANG Dongju1

), ZHANG Dongju1

- 1. China Electronic Standardization Institute, Beijing 100007, China

2. Institute of Information Engineering, Chinese Academy of Sciences, Beijing 100085, China

-

Received:2024-03-06Online:2024-07-10Published:2024-08-02

摘要:

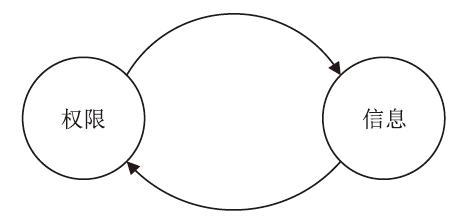

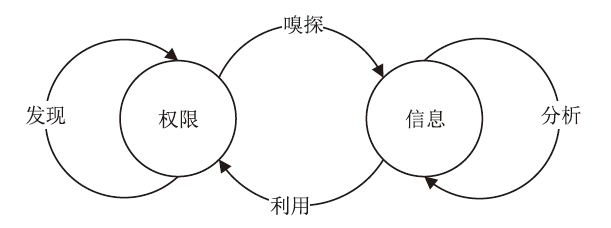

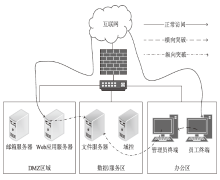

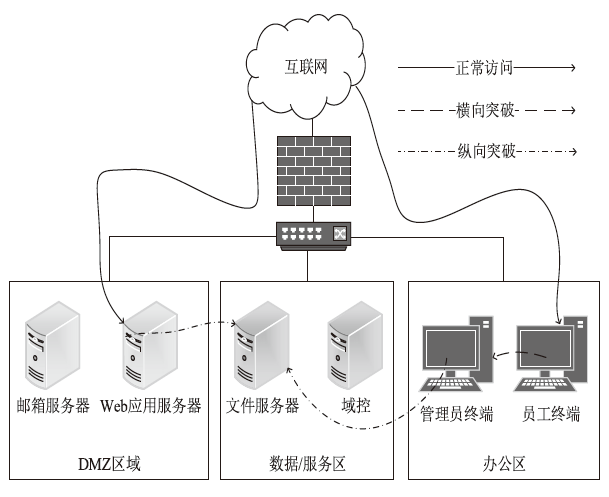

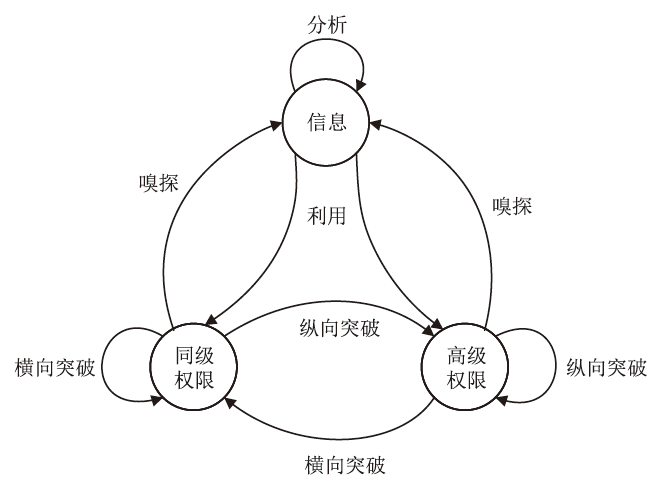

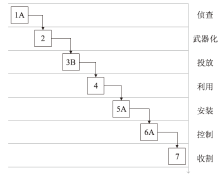

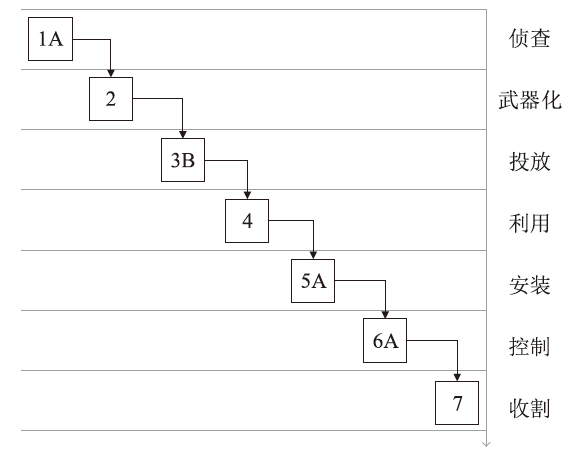

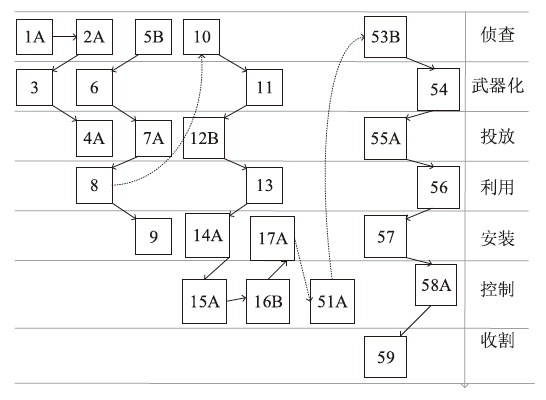

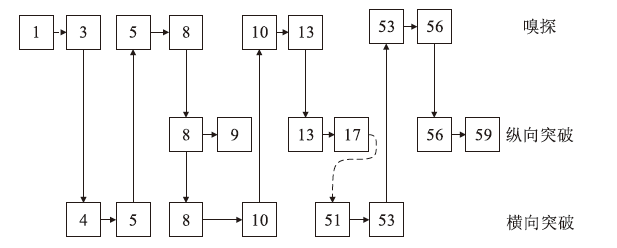

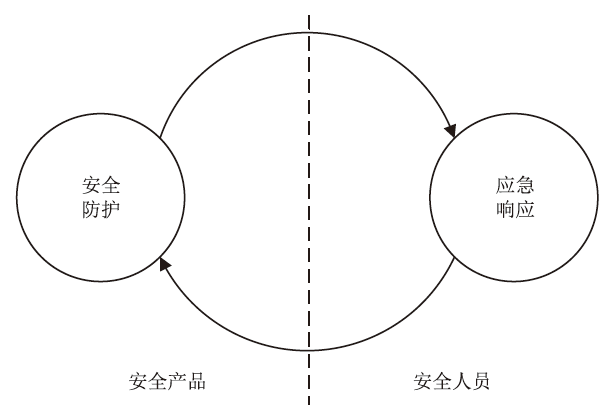

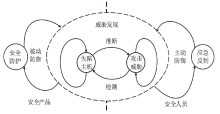

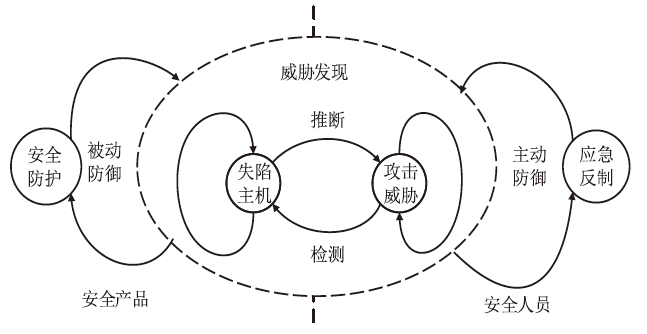

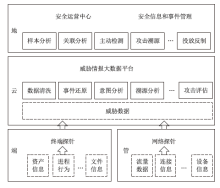

APT攻击的未知性和不确定性使得传统防护体系难以快速检测防御,其持续进化能力也使得基于特征检测技术的传统防护手段无法满足日益增长的安全需求。文章基于红蓝对抗思想构建了APT攻防模型,并基于杀伤链分类总结出常见网络攻击的步骤和技术。文章结合APT攻防实践经验提出一种以APT威胁发现为核心的防御思想模型和“云、管、端、地”协同的综合安全技术框架。

中图分类号:

引用本文

赵新强, 范博, 张东举. 基于威胁发现的APT攻击防御体系研究[J]. 信息网络安全, 2024, 24(7): 1122-1128.

ZHAO Xinqiang, FAN Bo, ZHANG Dongju. Research on APT Attack Defense System Based on Threat Discovery[J]. Netinfo Security, 2024, 24(7): 1122-1128.

| [1] | DALY M K. Advanced Persistent Threat[J]. USENIX, 2009, 4(4): 2013-2016. |

| [2] | GUI Changni. General Situation, Typical Methods and Trend Analysis of Global Advanced Persistent Threats[J]. China Information Security, 2023(6): 85-90. |

| 桂畅旎. 全球高级持续性威胁总体态势、典型手法及趋势研判[J]. 中国信息安全, 2023(6):85-90. | |

| [3] | National Computer Virus Emergency Response Center. Report on the Investigation of Northwestern Polytechnical University’s Network Attack by the US NSA(Part One)[EB/OL]. (2022-09-05)[2024-02-26]. https://www.cverc.org.cn/head/zhaiyao/news20220905-NPU.htm. |

| 国家计算机病毒应急处理中心. 西北工业大学遭美国NSA网络攻击事件调查报告(之一)[EB/OL]. (2022-09-05)[2024-02-26]. https://www.cverc.org.cn/head/zhaiyao/news20220905-NPU.htm. | |

| [4] | National Computer Virus Emergency Response Center. Report on the Investigation of Northwestern Polytechnical University’s Network Attack by the US NSA(Part Two)[EB/OL]. (2022-09-27)[2024-02-26]. https://www.cverc.org.cn/head/zhaiyao/news20220927-NPU2.htm. |

| 国家计算机病毒应急处理中心. 西北工业大学遭美国NSA网络攻击事件调查报告(之二)[EB/OL]. (2022-09-27)[2024-02-26]. https://www.cverc.org.cn/head/zhaiyao/news20220927-NPU2.htm. | |

| [5] | BENCSÁTH B, PÉK G, BUTTYÁN L, et al. The Cousins of Stuxnet: Duqu, Flame, and Gauss[J]. Future Internet, 2012, 4(4): 971-1003. |

| [6] | China Information Technology Security Evaluation Center. Global Advanced Persistent Threat(APT) Situation Report[EB/OL]. (2023-04-25)[2024-02-26]. https://mp.weixin.qq.com/s/4MKJLbOiTBIbfVsLhV20zQ. |

| 中国信息安全测评中心. 全球高级持续性威胁(APT)态势报告[EB/OL]. (2023-04-25)[2024-02-26]. https://mp.weixin.qq.com/s/4MKJLbOiTBIbfVsLhV20zQ. | |

| [7] | Qianxin. Global Advanced Persistent Threats(APT) 2023 Annual Report[EB/OL]. (2024-02-02)[2024-02-26]. https://www.qianxin.com/threat/reportdetail?report_id=310. |

| 奇安信. 全球高级持续性威胁(APT)2023年度报告[EB/OL]. (2024-02-02)[2024-02-26]. https://www.qianxin.com/threat/reportdetail?report_id=310. | |

| [8] | 360 Threat Intelligence Center. 2023 Global Advanced Persistent Threat Research Report[EB/OL]. (2024-01-30)[2024-02-26]. https://mp.weixin.qq.com/s/NupRstKjdGUHHxQK2bz_MQ. |

| 360威胁情报中心. 2023全球高级持续性威胁研究报告[EB/OL][EB/OL]. (2024-01-30)[2024-02-26]. https://mp.weixin.qq.com/s/NupRstKjdGUHHxQK2bz_MQ. | |

| [9] | YAO Xingkun, ZHENG Xianwei. Full Packet Capture and Retrospective Forensics Combined with APT Modeling and Analysis Technology[J]. Journal of Fuzhou University (Natural Science Edition), 2023, 51(5): 639-646. |

| 姚星昆, 郑先伟. 全流量回溯结合APT建模分析技术[J]. 福州大学学报(自然科学版), 2023, 51(5):639-646. | |

| [10] | LUO Hanxin, WANG Jinshuang, WU Wenchang. Detecting Advanced Persistent Threats through Provenance Graph in Node Level[J]. Cyber Security and Data Governance, 2022, 41(10): 49-55. |

| 罗汉新, 王金双, 伍文昌. 基于溯源图节点级别的APT检测[J]. 网络安全与数据治理, 2022, 41(10):49-55. | |

| [11] | HUTCHINS E, CLOPPERT M, AMIN R. Intelligence-Driven Computer Network Defense Informed by Analysis of Adversary Campaigns and Intrusion Kill Chains[J]. Leading Issues in Information Warfare & Security Research, 2011, 1(1): 113-125. |

| [12] | LI Shufu, LI Xue, WANG Chao. Analysis of Typical APT Attack Cases[J]. Netinfo Security, 2016(S1): 85-88. |

| 李术夫, 李薛, 王超. 典型APT攻击事件案例分析[J]. 信息网络安全, 2016(S1): 85-88. | |

| [13] | Anquanke. 2046Lab Team APT Report: “Harvest Action”(DX-APT1)[EB/OL]. (2016-08-08)[2024-02-26]. https://www.anquanke.com/post/id/84353. |

| 安全客. 2046Lab团队APT报告:“丰收行动”(DX-APT1)[EB/OL]. (2016-08-08)[2024-02-26]. https://www.anquanke.com/post/id/84353. | |

| [14] |

LI Yuancheng, LUO Hao, WANG Xinyu, et al. Construction of Advanced Persistent Threat Attack Detection Model Based on Provenance Graph and Attention Mechanism[J]. Journal on Communications, 2024, 45(3): 117-130.

doi: 10.11959/j.issn.1000-436x.2024039 |

|

李元诚, 罗昊, 王欣煜, 等. 基于溯源图和注意力机制的APT攻击检测模型构建[J]. 通信学报, 2024, 45(3):117-130.

doi: 10.11959/j.issn.1000-436x.2024039 |

|

| [15] |

LI Yuancheng, LIN Yukun. APT Attack Threat-Hunting Network Model Based on Hypergraph Transformer[J]. Journal on Communications, 2024, 45(2): 106-114.

doi: 10.11959/j.issn.1000-436x.2024043 |

| [1] | 郭梓萌, 朱广劼, 杨轶杰, 司群. 基于APT特征的铁路网络安全性能研究[J]. 信息网络安全, 2024, 24(5): 802-811. |

| [2] | 李元诚, 罗昊, 王庆乐, 李建彬. 一种基于ATT&CK的新型电力系统APT攻击建模[J]. 信息网络安全, 2023, 23(2): 26-34. |

| [3] | 高庆官, 张博, 付安民. 一种基于攻击图的高级持续威胁检测方法[J]. 信息网络安全, 2023, 23(12): 59-68. |

| [4] | 沈传鑫, 王永杰, 熊鑫立. 基于图注意力网络的DNS隐蔽信道检测[J]. 信息网络安全, 2023, 23(1): 73-83. |

| [5] | 张郅, 李欣, 叶乃夫, 胡凯茜. 融合多重风格迁移和对抗样本技术的验证码安全性增强方法[J]. 信息网络安全, 2022, 22(10): 129-135. |

| [6] | 刘红, 谢永恒, 王国威, 蒋帅. 基于跨领域本体的信息安全分析[J]. 信息网络安全, 2020, 20(9): 82-86. |

| [7] | 刘延华, 高晓玲, 朱敏琛, 苏培煌. 基于数据特征学习的网络安全数据分类方法研究[J]. 信息网络安全, 2019, 19(10): 50-56. |

| [8] | 邓凯, 田志宏, 马丹阳. 一种基于wirehair码的高可靠分布式存储方案的研究与实现[J]. 信息网络安全, 2018, 18(2): 20-26. |

| [9] | 王玉辉, 曾泽华, 沈嘉荟, 符天枢. 基于APT逻辑的恐怖事件因果关系分析[J]. 信息网络安全, 2017, 17(9): 93-97. |

| [10] | 张家伟, 张冬梅, 黄偲琪. 一种抗APT攻击的可信软件基设计与实现[J]. 信息网络安全, 2017, 17(6): 49-55. |

| [11] | 王绍节, 龙春, 万巍, 赵静. 基于网络空间安全实时数据的HDFS小文件问题研究[J]. 信息网络安全, 2017, 17(10): 81-85. |

| [12] | 程三军, 王宇. APT攻击原理及防护技术分析[J]. 信息网络安全, 2016, 16(9): 118-123. |

| [13] | 谈诚, 邓入弋, 王丽娜, 马婧. 针对APT攻击中恶意USB存储设备的防护方案研究[J]. 信息网络安全, 2016, 16(2): 7-8. |

| [14] | 赵艳玲. 美国改变网络空间安全游戏规则的新理念与新技术[J]. 信息网络安全, 2015, 15(9): 50-53. |

| [15] | 陈华山, 皮兰, 刘峰, 林东岱. 网络空间安全科学基础的研究前沿及发展趋势[J]. 信息网络安全, 2015, 15(3): 1-5. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||