信息网络安全 ›› 2023, Vol. 23 ›› Issue (5): 1-10.doi: 10.3969/j.issn.1671-1122.2023.05.001

基于机器学习的匿名流量分类方法研究

- 北京理工大学计算机学院,北京 100081

-

收稿日期:2022-10-27出版日期:2023-05-10发布日期:2023-05-15 -

通讯作者:薛静锋 E-mail:xuejf@bit.edu.cn -

作者简介:赵小林(1971—),男,山西,副教授,博士,主要研究方向为网络安全、软件安全理论、Gauss数据库、软件工程应用|王琪瑶(1998—),女,湖南,硕士研究生,主要研究方向为网络安全|赵斌(1997—),男,内蒙古,硕士研究生,主要研究方向为网络安全|薛静锋(1975—),男,陕西,教授,博士,主要研究方向为网络安全、数据安全、软件安全、软件测试 -

基金资助:国家重点研发计划(2020YFB1712104);山东省重点研发计划(重大科技创新工程)(2020CXGC010116)

Research on Anonymous Traffic Classification Method Based on Machine Learning

ZHAO Xiaolin, WANG Qiyao, ZHAO Bin, XUE Jingfeng( )

)

- School of Computer Science & Technology, Beijing Institute of Technology, Beijing 100081, China

-

Received:2022-10-27Online:2023-05-10Published:2023-05-15 -

Contact:XUE Jingfeng E-mail:xuejf@bit.edu.cn

摘要:

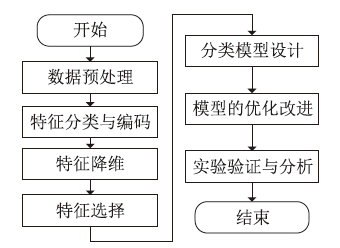

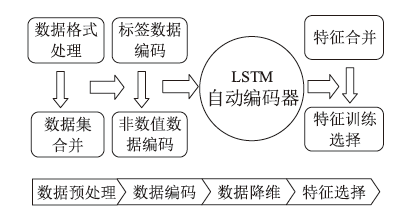

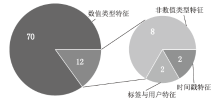

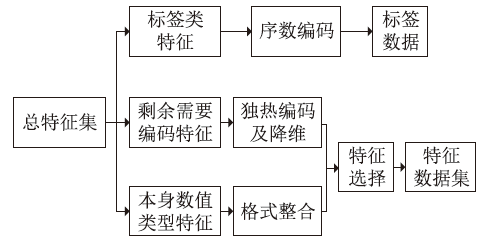

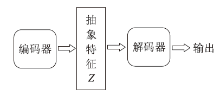

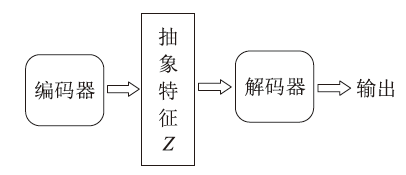

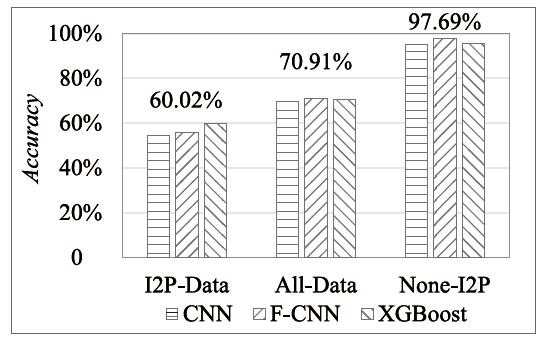

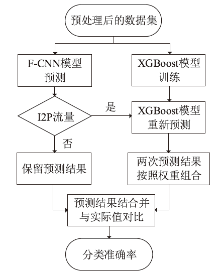

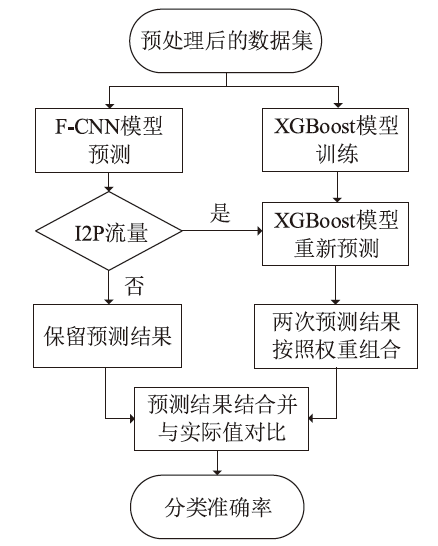

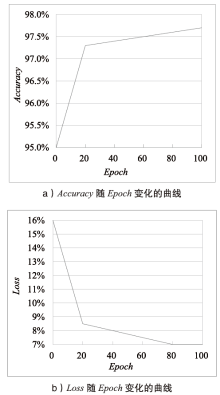

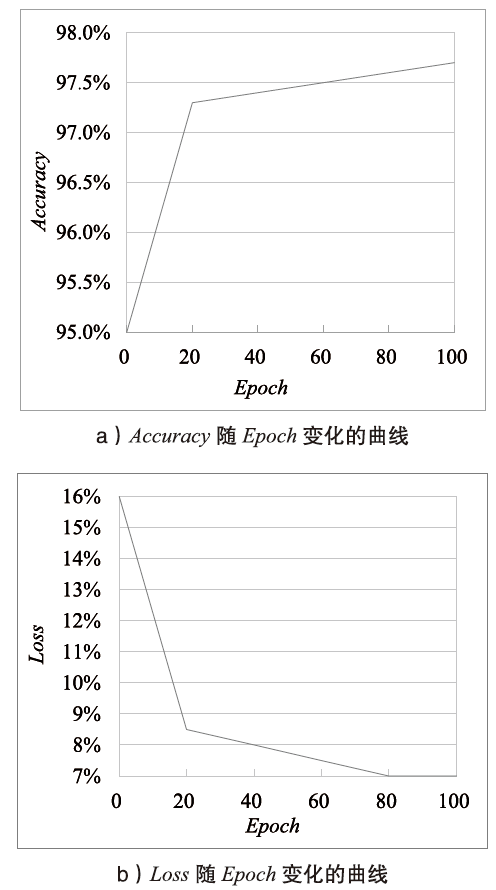

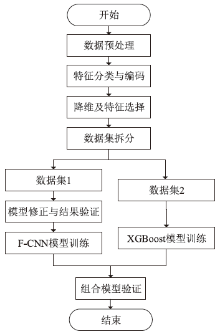

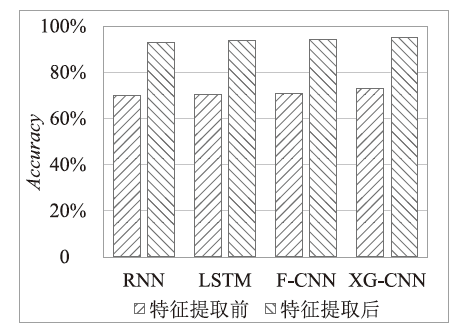

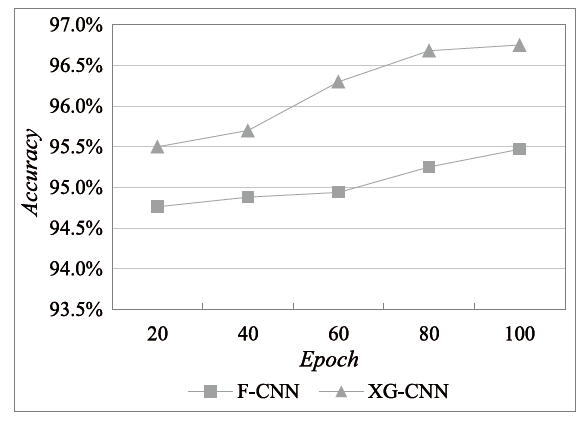

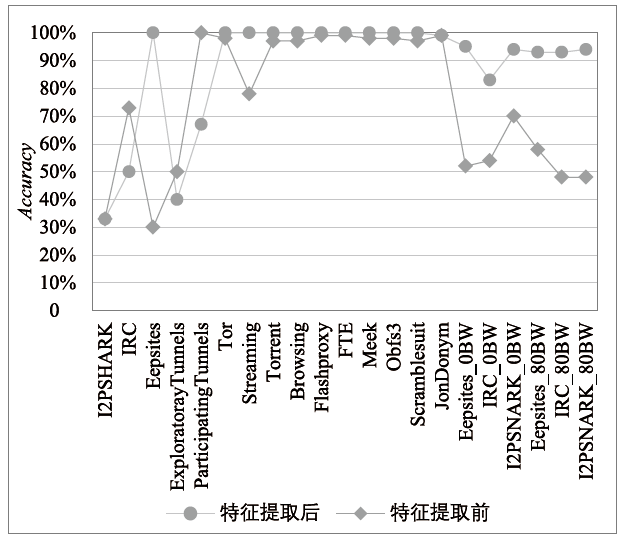

匿名通信工具在进行用户隐私保护的同时也为违法犯罪提供了便利,使得网络环境净化与监管愈发困难。对匿名网络信息交换产生的匿名流量进行分类可以细化网络监管范围。文章针对现有匿名流量分类方法存在流量分类粒度不细致和应用层匿名流量分类准确率偏低等问题,提出一种基于机器学习的匿名流量分类方法。该方法包括基于自动编码器和随机森林的特征提取模型以及基于卷积神经网络和XGBoost的匿名流量多分类模型两个模型,通过特征重构和模型结合的方式提升分类效果。最后在Anon17公开匿名流量数据集上进行了验证,证明了模型的可用性、有效性和准确性。

中图分类号:

引用本文

赵小林, 王琪瑶, 赵斌, 薛静锋. 基于机器学习的匿名流量分类方法研究[J]. 信息网络安全, 2023, 23(5): 1-10.

ZHAO Xiaolin, WANG Qiyao, ZHAO Bin, XUE Jingfeng. Research on Anonymous Traffic Classification Method Based on Machine Learning[J]. Netinfo Security, 2023, 23(5): 1-10.

| [1] | SHIN Y, YASUDA H, MAEDA K, et al. Anonymous Communication System and Method for Subscribing to Said Communication System: Japan, US15772985[P]. 2019-05-16. |

| [2] | TEAM T M. Onion Services-Tor Metrics[EB/OL]. (2018-10-01)[2022-09-27]. http://metrics.torpro ject.org. |

| [3] | CAO Shimin, WANG Juan. Review of the Special Network Traffic Identification[J]. Computer Knowledge and Technology, 2018, 14(17): 22-26, 30. |

| [4] | SINGH A, JANG-JACCARD J. Autoencoder-Based Unsupervised Intrusion Detection Using Multi-Scale Convolutional Recurrent Networks[EB/OL]. [2022-09-27]. https://doi.org/10.48550/arXiv.2204.03779. |

| [5] | WEI Songjie, LI Chenghao, SHEN Haotong, et al. Research and Application of Network Hidden Traffic Detection Method Based on Deep Forest[J]. Netinfo Security, 2022, 22(8): 64-71. |

| 魏松杰, 李成豪, 沈浩桐, 等. 基于深度森林的网络匿流量检测方法研究与应用[J]. 信息网络安全, 2022, 22(8):64-71. | |

| [6] | WANG Xirui, LU Tianliang, ZHANG Jianling, et al. Tor Anonymous Traffic Identification Method Based on Weighted Stacking Ensemble Learning[J]. Netinfo Security, 2021, 21(12): 118-125. |

| 王曦锐, 芦天亮, 张建岭, 等. 基于加权Stacking集成学习的Tor匿名流量识别方法[J]. 信息网络安全, 2021, 21(12):118-125. | |

| [7] |

THABTAH F, KAMALOV F, HAMMOUD S, et al. Least Loss: A Simplified Filter Method for Feature Selection[J]. Information Sciences, 2020, 534: 1-15.

doi: 10.1016/j.ins.2020.05.017 URL |

| [8] | ALI W. Phishing Website Detection Based on Supervised Machine Learning with Wrapper Features Selection[J]. International Journal of Advanced Computer Science and Applications, 2017, 8(9): 72-78. |

| [9] | HAMEED S S, PETINRIN O O, HASHI A O, et al. Filter-Wrapper Combination and Embedded Feature Selection for Gene Expression Data[J]. International Journal of Advances in Soft Computing and Its Applications, 2018, 10(1): 90-105. |

| [10] |

LI Zhiqin, DU Jianqiang, NIE Bin, et al. Overview of Feature Selection Methods[J]. Computer Engineering and Applications, 2019, 55(24): 10-19.

doi: 10.3778/j.issn.1002-8331.1909-0066 |

|

李郅琴, 杜建强, 聂斌, 等. 特征选择方法综述[J]. 计算机工程与应用, 2019, 55(24):10-19.

doi: 10.3778/j.issn.1002-8331.1909-0066 |

|

| [11] |

ZHANG Ge, WANG Jianlin. High-Dimensional Feature Selection Method Based on Hybrid ABC and CRO[J]. Computer Engineering and Applications, 2019, 55(11): 93-101.

doi: 10.3778/j.issn.1002-8331.1811-0316 |

|

张戈, 王建林. 基于混合ABC和CRO的高维特征选择方法[J]. 计算机工程与应用, 2019, 55(11):93-101.

doi: 10.3778/j.issn.1002-8331.1811-0316 |

|

| [12] | BEL O, PATA J, VLIMANT J R, et al. Diolkos: Improving Ethernet Throughput Through Dynamic Port Selection[C]// ACM. 18th ACM International Conference on Computing Frontiers. New York: ACM, 2021: 83-92. |

| [13] | THAY C, VISOOTTIVISETH V, MONGKOLLUKSAMEE S. P2P Traffic Classification for Residential Network[C]// IEEE. 2015 International Computer Science and Engineering Conference(ICSEC). New York: IEEE, 2015: 1-6. |

| [14] | CAI Manchun, WANG Tengfei, YUE Ting, et al. Fingerprint Recognition Technology of Tor Website Based on ARF[J]. Netinfo Security, 2021, 21(4): 39-48. |

| 蔡满春, 王腾飞, 岳婷, 等. 基于ARF的Tor网站指纹识别技术[J]. 信息网络安全, 2021, 21(4):39-48. | |

| [15] | SUN Zhijun, XUE Lei, XU Yangming, et al. Overview of Deep Learning Research[J]. Application Research of Computers, 2012, 29(8): 2806-2810. |

| 孙志军, 薛磊, 许阳明, 等. 深度学习研究综述[J]. 计算机应用研究, 2012, 29(8):2806-2810. | |

| [16] | NIMS. Network Information Management and Security Group[EB/OL]. [2022-09-27]. https://projects.cs.dal.ca/projectx/. |

| [17] | KHALID SHAHBAR A Z H. Anonymity Networks Dataset[EB/OL]. [2022-09-27] https://web.cs.dal.ca/-shahbar/dataset/anon17. |

| [18] | ZHANG Qian, LU Han, SAK H, et al. Transformer Transducer: A Streamable Speech Recognition Model with Transformer Encoders and RNN-t Loss[C]// IEEE. 2020 IEEE International Conference on Acoustics, Speech and Signal Processing(ICASSP). New York: IEEE, 2020: 7829-7833. |

| [19] |

OKADA S, OHZEKI M, TAGUCHI S. Efficient Partition of Integer Optimization Problems with One-Hot Encoding[J]. Scientific Reports, 2019, 9(1): 1-12.

doi: 10.1038/s41598-018-37186-2 |

| [20] |

MONTIERI A, CIUONZO D, BOVENZI G, et al. A Dive into the Dark Web: Hierarchical Traffic Classification of Anonymity Tools[J]. IEEE Transactions on Network Science and Engineering, 2019, 7(3): 1043-1054.

doi: 10.1109/TNSE.6488902 URL |

| [21] | CHEN Tianqi, GUESTRIN C. XGBoost: A Scalable Tree Boosting System[C]// ACM. 22nd ACM Sigkdd International Conference on Knowledge Discovery and Data Mining. New York: ACM, 2016: 785-794. |

| [1] | 赵彩丹, 陈璟乾, 吴志强. 基于多通道联合学习的自动调制识别网络[J]. 信息网络安全, 2023, 23(4): 20-29. |

| [2] | 胡智杰, 陈兴蜀, 袁道华, 郑涛. 基于改进随机森林的Android广告应用静态检测方法[J]. 信息网络安全, 2023, 23(2): 85-95. |

| [3] | 刘翔宇, 芦天亮, 杜彦辉, 王靖翔. 基于特征选择的物联网轻量级入侵检测方法[J]. 信息网络安全, 2023, 23(1): 66-72. |

| [4] | 魏松杰, 李成豪, 沈浩桐, 张文哲. 基于深度森林的网络匿名流量检测方法研究与应用[J]. 信息网络安全, 2022, 22(8): 64-71. |

| [5] | 刘光杰, 段锟, 翟江涛, 秦佳禹. 基于多特征融合的移动流量应用识别[J]. 信息网络安全, 2022, 22(7): 18-26. |

| [6] | 秦宝东, 余沛航, 郑东. 基于双陷门同态加密的决策树分类模型[J]. 信息网络安全, 2022, 22(7): 9-17. |

| [7] | 王鹃, 王蕴茹, 翁斌, 龚家新. 机器学习在x86二进制反汇编中的应用研究综述[J]. 信息网络安全, 2022, 22(6): 9-25. |

| [8] | 王浩洋, 李伟, 彭思维, 秦元庆. 一种基于集成学习的列车控制系统入侵检测方法[J]. 信息网络安全, 2022, 22(5): 46-53. |

| [9] | 刘峰, 杨成意, 於欣澄, 齐佳音. 面向去中心化双重差分隐私的谱图卷积神经网络[J]. 信息网络安全, 2022, 22(2): 39-46. |

| [10] | 牛艺诺, 张逸飞, 高能, 马存庆. 融合时序和逻辑关系的日志异常检测系统设计[J]. 信息网络安全, 2022, 22(11): 1-6. |

| [11] | 林发鑫, 张健. 虚拟化平台异常行为检测系统的设计与实现[J]. 信息网络安全, 2022, 22(11): 62-67. |

| [12] | 张郅, 李欣, 叶乃夫, 胡凯茜. 融合多重风格迁移和对抗样本技术的验证码安全性增强方法[J]. 信息网络安全, 2022, 22(10): 129-135. |

| [13] | 高昌锋, 肖延辉, 田华伟. 基于多阶段渐进式神经网络的图像相机指纹提取算法[J]. 信息网络安全, 2022, 22(10): 15-23. |

| [14] | 刘家银, 李馥娟, 马卓, 夏玲玲. 基于多尺度卷积神经网络的恶意代码分类方法[J]. 信息网络安全, 2022, 22(10): 31-38. |

| [15] | 段晓毅, 李邮, 令狐韫行, 胡荣磊. 基于RF算法的侧信道攻击方法研究[J]. 信息网络安全, 2022, 22(1): 19-26. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||