信息网络安全 ›› 2022, Vol. 22 ›› Issue (10): 39-44.doi: 10.3969/j.issn.1671-1122.2022.10.006

基于通用攻击树的脆弱性评估与风险概率研究

- 1.辽宁警察学院公安信息系,大连 116036

2.中国刑事警察学院公安信息技术与情报学院,沈阳 110035

-

收稿日期:2022-07-21出版日期:2022-10-10发布日期:2022-11-15 -

通讯作者:刘旸 E-mail:y.liu_young@aliyun.com -

作者简介:黄波(1973—),女,黑龙江,副教授,硕士,主要研究方向为网络安全|秦玉海(1964—),男,辽宁,教授,本科,主要研究方向为网络安全|刘旸(1984—),男,黑龙江,副教授,博士,主要研究方向为网络安全|季铎(1981—),男,辽宁,副教授,硕士,主要研究方向为文本挖掘、机器翻译 -

基金资助:国家重点研发计划(2017YFC0821700)

Research of Vulnerability Assessment and Risk Probability Base on General Attack Tree

HUANG Bo1, QIN Yuhai2, LIU Yang1( ), JI Duo2

), JI Duo2

- 1. Public Security Information Department, Liaoning Police College, Dalian 116036, China

2. College of Public Security Information Technology and Information, Criminal Investigation Police University of China, Shenyang 110035, China

-

Received:2022-07-21Online:2022-10-10Published:2022-11-15 -

Contact:LIU Yang E-mail:y.liu_young@aliyun.com

摘要:

通用攻击树模型以各分支节点为单位对网络安全脆弱性进行层次分析并计算其风险概率。文章采用通用攻击树模型描述网络攻击各节点,分析各节点的脆弱性评估要素,计算各节点的风险概率,并结合实例分析模型在网络攻击事件中的脆弱性评估与风险概率的应用过程。

中图分类号:

引用本文

黄波, 秦玉海, 刘旸, 季铎. 基于通用攻击树的脆弱性评估与风险概率研究[J]. 信息网络安全, 2022, 22(10): 39-44.

HUANG Bo, QIN Yuhai, LIU Yang, JI Duo. Research of Vulnerability Assessment and Risk Probability Base on General Attack Tree[J]. Netinfo Security, 2022, 22(10): 39-44.

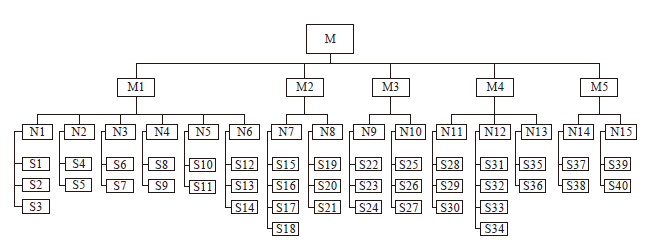

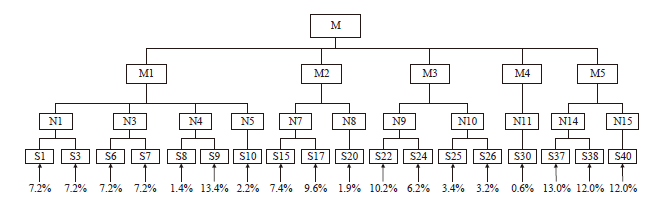

表1

攻击目标分支节点、子分支节点和叶子节点任务

| 节点 | 任务 | 节点 | 任务 | 节点 | 任务 | 节点 | 任务 |

|---|---|---|---|---|---|---|---|

| M1 | 信息收集 | N1 | IP资源 信息 | N6 | 网站关键信息 | N11 | 渗透代理 |

| M2 | 边界渗透 | N2 | 域名信息 | N7 | 漏洞利用 | N12 | 内网攻击 |

| M3 | 权限获取 | N3 | 服务器 信息 | N8 | 绕过防护 | N13 | 后渗透 |

| M4 | 内网渗透 | N4 | 漏洞信息 | N9 | 权限提升 | N14 | 系统日志清除 |

| M5 | 痕迹清除 | N5 | 人力资源信息 | N10 | 权限维持 | N15 | 应用日志清除 |

| S1 | 真实IP 获取 | S2 | 旁站信息 | S3 | 主机信息 | S4 | 子域名 信息 |

| S5 | 域名发现 | S6 | 服务器 端口 | S7 | 服务器 系统 | S8 | 漏洞研究 |

| S9 | 漏洞扫描 | S10 | Whois 信息 | S11 | 社会 工程学 | S12 | 网站指纹识别 |

| S13 | 敏感路径 | S14 | 互联网 信息 | S15 | 操作系统漏洞 | S16 | 应用系统漏洞 |

| S17 | 框架漏洞 | S18 | CMS漏洞 | S19 | WAF识别 | S20 | WAF绕过 |

| S21 | 绕过IDS/IPS | S22 | 操作系统提权 | S23 | DBMS 提权 | S24 | 第三方 提权 |

| S25 | 系统权限维持 | S26 | 框架权限维持 | S27 | 后门维持 | S28 | 反正向 代理 |

| S29 | 端口映射 | S30 | 隐秘隧道 | S31 | 信息收集 | S32 | 漏洞及 利用 |

| S33 | 钓鱼攻击 | S34 | 无线攻击 | S35 | 域渗透 | S36 | 后渗透 维持 |

| S37 | 操作系统日志清除 | S38 | DBMS系统日志 清除 | S39 | 中间件日志清除 | S40 | 边界设备日志清除 |

表1

| [1] | WANG Guoliang, LU Zhiyong. Information Network Security Testing and Evaluation[M]. Beijing: National Defense Industry Press, 2015. |

| 王国良, 鲁智勇. 信息网络安全测试与评估[M]. 北京: 国防工业出版社, 2015. | |

| [2] | WANG Saie, LIU Caixia, LIU Shuxin, et al. A Method of 4G Network Security Risk Assessment Based on Attack Tree[J]. Computer Engineering, 2021, 47(3): 139-146, 154. |

| 王赛娥, 刘彩霞, 刘树新, 等. 一种基于攻击树的4G网络安全风险评估方法[J]. 计算机工程, 2021, 47(3):139-146,154. | |

| [3] | ZHAO Qing, LIU Zhaohui, CHEN Zhi. Information Security Vulnerability Analysis of DCS System in Nuclear Power Plant Based on Attack Tree[J]. Journal of University of South China(Science and Technology), 2018, 32(3): 54-59. |

| 赵庆, 刘朝晖, 陈智. 基于攻击树的核电厂DCS系统信息安全脆弱性分析[J]. 南华大学学报:自然科学版, 2018, 32(3):54-59. | |

| [4] | REN Qiujie, PAN Gang, BAI Yongqiang, et al. Security Risk Assessment of information System based on FAHP and Attack Tree[J]. Computer Technology and Its Applications, 2018, 44(8): 113-117. |

| 任秋洁, 潘刚, 白永强, 等. 基于FAHP和攻击树的信息系统安全风险评估[J]. 电子技术应用, 2018, 44(8):113-117. | |

| [5] | SUN Zhuo, LIU Dong, XIAO Anhong, et al. Information Security Analysis of Digital Control System Based on Attack Tree Model[J]. Journal of Shanghai Jiao Tong University, 2019, 53(S1): 68-73. |

| 孙卓, 刘东, 肖安洪, 等. 基于攻击树模型的数字化控制系统信息安全分析[J]. 上海交通大学学报, 2019, 53(S1):68-73. | |

| [6] | LALLIE H S, DEBATTISTA K, BAL J. A Review of Attack Graph and Attack Tree Visual Syntax in Cyber Security[J]. Computer Science Review, 2020, 35: 1-46. |

| [7] | WANG Zuoguang, WEI Qiang, LIU Wenwen. Quantitative Risk Assessment of Industrial Control Systems Based on Attack-Tree and CVSS[J]. Application Research of Computers, 2016, 33(12): 3785-3790. |

| 王作广, 魏强, 刘雯雯. 基于攻击树与CVSS的工业控制系统风险量化评估[J]. 计算机应用研究, 2016, 33(12):3785-3790. | |

| [8] | BARDHAN S. A Multi-Objective Approach for Security Hardening and Probabilistic Vulnerability Assessment on Attack Graphs[C]// IEEE. 2022 IEEE 46th Annual Computers, Software, and Applications Conference(COMPSAC). New York: IEEE, 2022: 726-735. |

| [9] | KIM H, LEE J, LEE E, et al. Touching the Untouchables: Dynamic Security Analysis of the LTE Control Plane[C]// IEEE. 2019 IEEE Symposium on Security and Privacy(SP). New York: IEEE, 2019: 1153-1168. |

| [10] | LYU Zongping, QI Wei, GU Zhaojun. Attack Tree Model Based on Fuzzy Analytical Hierarchy Process[J]. Computer Engineering and Design, 2018, 39(6): 1501-1505, 1515. |

| 吕宗平, 戚威, 顾兆军. 基于模糊层次分析法的攻击树模型[J]. 计算机工程与设计, 2018, 39(6):1501-1505,1515. | |

| [11] | ZANG Tianlei, GAO Shibin, HUANG Tao, et al. Complex Network-Based Transmission Network Vulnerability Assessment Using Adjacent Graphs[J]. IEEE Systems Journal, 2020, 14(1): 572-581. |

| [12] | BOUDERMINE A, KHATOUN R, CHOYER J. Attack Graph-Based Solution for Vulnerabilities Impact Assessment in Dynamic Environment[C]// IEEE. 5th Conference on Cloud and Internet of Things(CIoT). New York: IEEE, 2020: 24-31. |

| [13] | SPRING J, HATLEBACK E, HOUSEHOLDER A, et al. Time to Change the CVSS?[J]. IEEE Security & Privacy, 2021, 19(2): 74-78. |

| [14] | CHEN Yanhong, OU Yuyi, LING Jie. An Improved Trojans Detection Method Based on Extended Attack Tree Model[J]. Computer Applications and Software, 2016, 33(8): 308-311, 333. |

| 陈燕红, 欧毓毅, 凌捷. 一种改进的基于扩展攻击树模型的木马检测方法[J]. 计算机应用与软件, 2016, 33(8):308-311,333. | |

| [15] | CHEN Fucai, HU Hongchao, LIU Wenyan, et al. Active Defense Technology in Cyberspace[M]. Beijing: Science Press, 2018. |

| 陈福才, 扈红超, 刘文彦, 等. 网络空间主动防御技术[M]. 北京: 科学出版社, 2018. | |

| [16] | TANG Zanyu, LIU Hong. Study on Evaluation Method of Network Security Situation Under Multi-Stage Large-Scale Network Attack[J]. Computer Science, 2018, 45(1): 245-2 48. |

| 唐赞玉, 刘宏. 多阶段大规模网络攻击下的网络安全态势评估方法研究[J]. 计算机科学, 2018, 45(1):245-248. |

| [1] | 顾兆军, 杨睿, 隋翯. 面向网络架构的系统攻击面建模方法[J]. 信息网络安全, 2022, 23(3): 29-38. |

| [2] | 朱容辰, 李欣, 林小暖. 基于贝叶斯网络的视频专网安全风险分析方法[J]. 信息网络安全, 2021, 21(12): 91-101. |

| [3] | 赵小林, 赵斌, 赵晶晶, 薛静锋. 基于攻击识别的网络安全度量方法研究[J]. 信息网络安全, 2021, 21(11): 17-27. |

| [4] | 刘永磊, 金志刚, 郝琨, 张伟龙. 基于STRIDE和模糊综合评价法的移动支付系统风险评估[J]. 信息网络安全, 2020, 20(2): 49-56. |

| [5] | 王庆, 屠晨阳, shenjiahui@iie.ac.cn. 侧信道攻击通用框架设计及应用[J]. 信息网络安全, 2017, 17(5): 57-62. |

| [6] | 董晓宁, 赵华容, 李殿伟, 王甲生. 基于模糊证据理论的信息系统安全风险评估研究[J]. 信息网络安全, 2017, 17(5): 69-73. |

| [7] | 梁智强, 林丹生. 基于电力系统的信息安全风险评估机制研究[J]. 信息网络安全, 2017, 17(4): 86-90. |

| [8] | 李涛, 张驰. 基于信息安全等保标准的网络安全风险模型研究[J]. 信息网络安全, 2016, 16(9): 177-183. |

| [9] | 滕希龙, 曲海鹏. 基于区间值直觉模糊集相似性的信息安全风险评估方法研究[J]. 信息网络安全, 2015, 15(5): 62-68. |

| [10] | 文伟平, 郭荣华, 孟正, 柏皛. 信息安全风险评估关键技术研究与实现[J]. 信息网络安全, 2015, 15(2): 7-8. |

| [11] | 何鹏程, 方勇. 一种基于Web日志和网站参数的入侵检测和风险评估模型的研究[J]. 信息网络安全, 2015, 15(1): 61-65. |

| [12] | 王星河, 余洋, 夏春和. 面向网络协同防御的动态风险评估模型[J]. 信息网络安全, 2014, 14(9): 39-43. |

| [13] | 章恒, 禄凯. 构建云计算环境的安全检查与评估指标体系[J]. 信息网络安全, 2014, 14(9): 115-119. |

| [14] | 李慧, 张茹, 刘建毅, 赵静. 基于攻击树模型的数传电台传输安全性评估[J]. 信息网络安全, 2014, 14(8): 71-76. |

| [15] | . 基于 BP 神经网络的铁路互联网售票系统信息安全评估方法[J]. , 2014, 14(7): 81-. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||