信息网络安全 ›› 2022, Vol. 22 ›› Issue (3): 85-96.doi: 10.3969/j.issn.1671-1122.2022.03.010

基于Affinity Propagation算法的半监督微博水军识别

- 1. 重庆邮电大学网络空间安全与信息法学院,重庆 400065

2. 重庆邮电大学创新创业学院,重庆 400065

-

收稿日期:2021-08-18出版日期:2022-03-10发布日期:2022-03-28 -

通讯作者:吴渝 E-mail:Wuyu@cqupt.edu.cn -

作者简介:林义钧(1993—),男,重庆,硕士,主要研究方向为数据挖掘|吴渝(1970—),女,重庆,教授,博士,主要研究方向为网络舆情|李红波(1970—),男,重庆,正高级工程师,硕士,主要研究方向为机器学习 -

基金资助:国家自然科学基金(61903056);国家社会科学基金(17XFX013)

Internet Hirelings Semi-supervised Detection of Weibo Based on Affinity Propagation Algorithm

LIN Yijun1, WU Yu1( ), LI Hongbo2

), LI Hongbo2

- 1. School of Cyber Security and Information Law, Chongqing University of Posts and Telecommunications, Chongqing 400065, China

2. School of Innovation and Enterpreneurship, Chongqing University of Posts and Telecommunications, Chongqing 400065, China

-

Received:2021-08-18Online:2022-03-10Published:2022-03-28 -

Contact:WU Yu E-mail:Wuyu@cqupt.edu.cn

摘要:

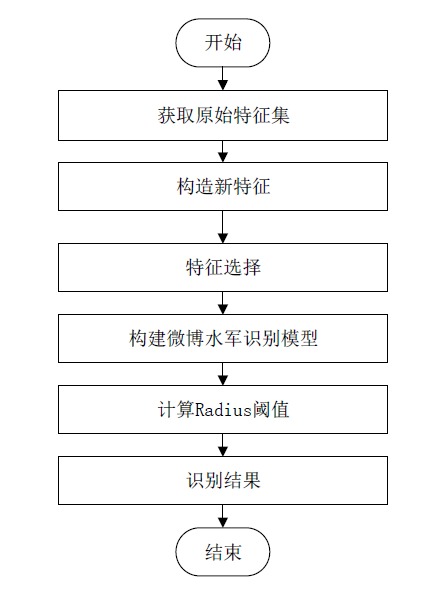

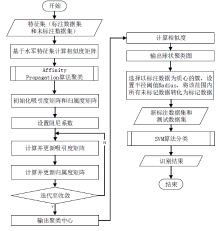

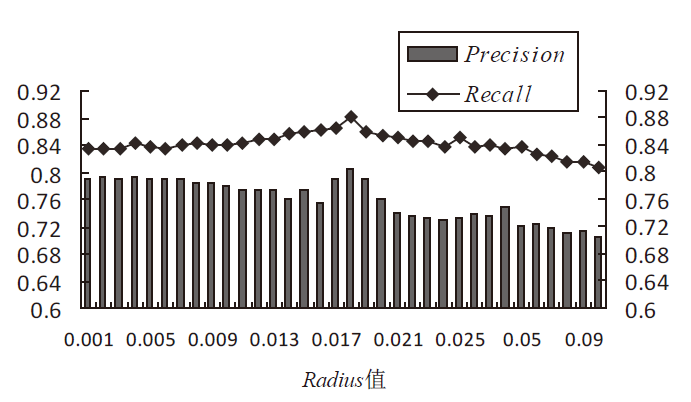

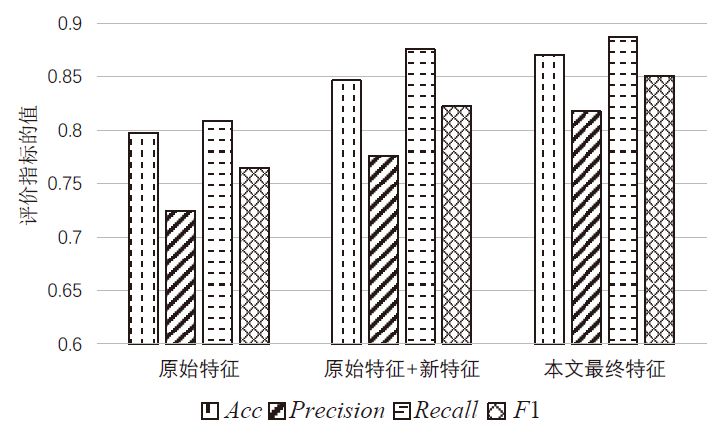

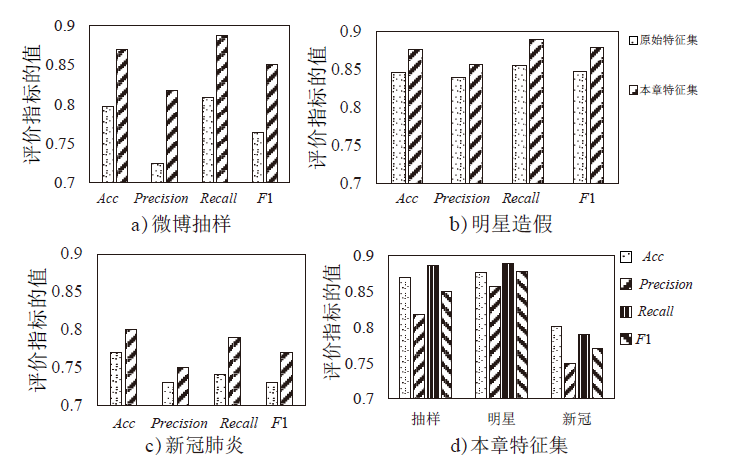

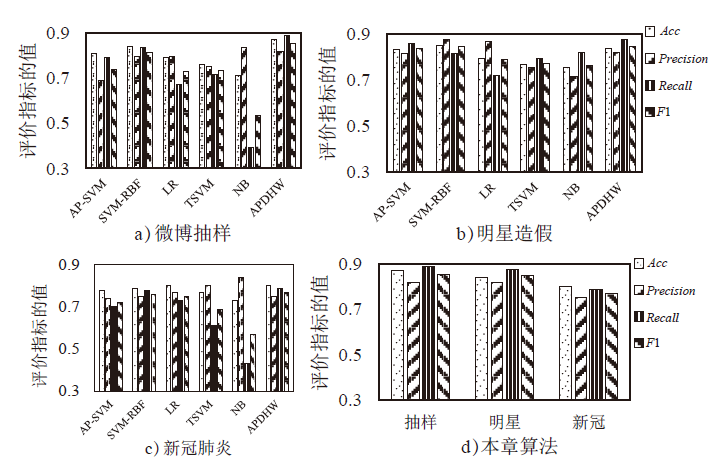

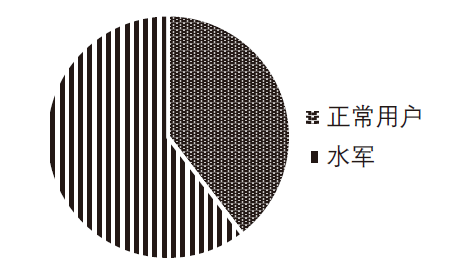

对微博网络空间中水军账户的识别研究,有助于清朗网络空间和维护社会安定。首先,文章针对微博水军不断进化、传统特征集无法覆盖现有水军特征,结合水军定义与原始特征,构造了新特征。然后,针对水军账户标注困难,无标注数据又没能充分利用的问题,提出了一种基于Affinity Propagation算法的半监督微博水军识别方法(APDHW)。该方法通过在Affinity Propagation算法中引入欧氏距离Radius阈值,再结合支持向量机分类算法,实现对微博水军识别。通过多组实验对比及实证研究,结果表明文章所提的微博水军识别方法在牺牲少量算法时间的情况下得到较好的识别效果,提升了水军识别的准确率和召回率。

中图分类号:

引用本文

林义钧, 吴渝, 李红波. 基于Affinity Propagation算法的半监督微博水军识别[J]. 信息网络安全, 2022, 22(3): 85-96.

LIN Yijun, WU Yu, LI Hongbo. Internet Hirelings Semi-supervised Detection of Weibo Based on Affinity Propagation Algorithm[J]. Netinfo Security, 2022, 22(3): 85-96.

表3

特征p值排序

| 序号 | 特征描述 | p值 | 序号 | 特征描述 | p值 |

|---|---|---|---|---|---|

| 1 | 是否VIP | 1.04E-20 | 12 | 平均被转发数 | 2.36E-03 |

| 2 | 用户活跃度 | 4.28E-17 | 13 | 关注粉丝比 | 5.47E-03 |

| 3 | 平均URL数 | 1.66E-13 | 14 | 平均被点赞数 | 6.97E-03 |

| 4 | 微博内容合理度 | 1.16E-08 | 15 | 是否认证 | 1.24E-02 |

| 5 | 平均被评论数 | 1.75E-07 | 16 | 粉丝数 | 4.93E-02 |

| 6 | 用户身份可靠度 | 2.17E-07 | 17 | 关注数 | 9.37E-02 |

| 7 | 用户行为合理度 | 2.39E-06 | 18 | 性别 | 1.20E-01 |

| 8 | 平均话题数 | 1.46E-05 | 19 | 用户名长度 | 3.58E-01 |

| 9 | 平均提及数 | 2.89E-05 | 20 | 平均图片数 | 3.79E-01 |

| 10 | 用户等级数 | 3.47E-05 | 21 | 微博数 | 4.17E-01 |

| 11 | 微博相似度 | 2.32E-04 | 22 | 平均微博数 | 5.33E-01 |

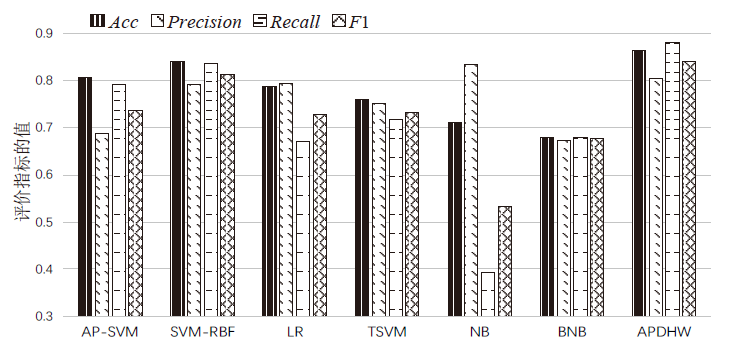

表8

不同识别方法的检测效果

| 模型 | 类别 | 准确率 | 精确度 | 召回率 | F1 |

|---|---|---|---|---|---|

| AP-SVM | 0 | 0.807 | 0.884 | 0.815 | 0.848 |

| 1 | 0.688 | 0.791 | 0.736 | ||

| SVM-RBF | 0 | 0.847 | 0.907 | 0.827 | 0.865 |

| 1 | 0.776 | 0.876 | 0.823 | ||

| APDHW | 0 | 0.864 | 0.911 | 0.853 | 0.881 |

| 1 | 0.805 | 0.881 | 0.841 | ||

| LR | 0 | 0.788 | 0.785 | 0.873 | 0.827 |

| 1 | 0.793 | 0.671 | 0.727 | ||

| TSVM | 0 | 0.760 | 0.767 | 0.796 | 0.781 |

| 1 | 0.750 | 0.717 | 0.733 | ||

| NB | 0 | 0.710 | 0.680 | 0.943 | 0.790 |

| 1 | 0.833 | 0.392 | 0.533 | ||

| BNB | 0 | 0.679 | 0.685 | 0.678 | 0.682 |

| 1 | 0.672 | 0.679 | 0.676 |

| [1] | MO Qian, YANG Ke. Overview of Web Spammer Detection[J]. Journal of Software, 2014, 25(7):1505-1526. |

| 莫倩, 杨珂. 网络水军识别研究[J]. 软件学报, 2014, 25(7):1505-1526. | |

| [2] | XIE Zhonghong, ZHANG Ying, ZHANG Lin. The Recognition of Public Opinion Viruses of Micro-blog Based on Logistic Regression[J]. Microcomputer & Its Applications, 2017, 36(16):67-69. |

| [3] | ZHANG Yanmei, HUANG Yingying, GAN Shijie, et al. Weibo Spammers’ Identification Algorithm Based on Bayesian Model[J]. Journal on Communications, 2017, 38(1):44-53. |

| 张艳梅, 黄莹莹, 甘世杰, 等. 基于贝叶斯模型的微博网络水军识别算法研究[J]. 通信学报, 2017, 38(1):44-53. | |

| [4] | CHEN Kan, CHEN Liang, ZHU Peidong, et al. Interaction Based on Method for Spam Detection in Online Social Networks[J]. Journal on Communications, 2015, 36(7):120-127. |

| 陈侃, 陈亮, 朱培栋, 等. 基于交互行为的在线社会网络水军检测方法[J]. 通信学报, 2015, 36(7):120-127. | |

| [5] | GAO Hongyu, HU Jun, HUANG Tuo, et al. Security Issues in Online Social Networks[J]. IEEE Internet Computing, 2011, 15(4):56-63. |

| [6] | QU Qiang, YU Hongtao, HUANG Ruiyang. Spammer Detection Technology of Social Network Based on Graph Convolution Network[J]. Chinese Journal of Network and Information Security, 2018, 4(5):39-46. |

| [7] | LI Yan, DENG Shengchun, LIN Jian. Dynamic Behavior Analysis and Online Detection of Spammer User in Social Network[J]. Computer Engineering, 2019, 45(8):287-295. |

| [8] | WANG Lei, REN Hang, WANG Zhiyi. Microblog Spammer Identification Method Based on Cost-sensitive Learning in Latent Space[J]. Computer Engineering, 2018, 44(9):159-163, 170. |

| [9] | LIU Shuwen, XU Yang, WANG Binglu, et al. Water Army Detection of Weibo Using User Representation Learning[J]. Journal of Intelligence, 2018, 37(7):95-100, 87. |

| 刘姝雯, 徐扬, 王冰璐, 等. 基于用户表示学习的微博水军识别研究[J]. 情报杂志, 2018, 37(7):95-100, 87. | |

| [10] | YANG Lei, CAO Cuiling, SUN Jianguo. Study on an Improved Naive Bayes Algorithm in Spam Filtering[J]. Jornal on Communications, 2017, 38(4):140-148. |

| [11] |

WU Qi. Adaptive Affinity Propagation Method Based on Improved Cuckoo Search[J]. Knowledge-based Systems, 2017, 111(C):27-35.

doi: 10.1016/j.knosys.2016.07.039 URL |

| [12] |

FOTI D, HAJCAK G, DIEN J. Differentiating Neural Responses to Emotional Pictures: Evidence from Temporal-spatial PCA[J]. Psychophysiology, 2010, 46(3):521-530.

doi: 10.1111/psyp.2009.46.issue-3 URL |

| [13] |

WEN Li, ZHENG Xu, DONG Xu, et al. Domain Generalization and Adaptation Using Low Rank Exemplar SVMs[J]. IEEE Trans Pattern Anal Mach Intell, 2018, 40(5):1114-1127.

doi: 10.1109/TPAMI.2017.2704624 URL |

| [14] | WANG Shuqi, WANG Weiyang. Weibo Naval Account Identification Based on Support Vector Machine[J]. Modern Computer, 2018(9):27-31. |

| [15] | HU Sicai, SUN Jieping, JU Shenggen, et al. Chinese Emotion Feature Selection Method Based on the Extended Emotion Dictionary and the Chi-square Model[J]. Journal of Sichuan University (Nature Science Edition), 2019, 56(1):37-44. |

| 胡思才, 孙界平, 琚生根, 等. 基于扩展的情感词典和卡方模型的中文情感特征选择方法[J]. 四川大学学报(自然科学版), 2019, 56(1):37-44. | |

| [16] | ZHENG Xianghan, ZENG Zhipeng, CHEN Zheyi, et al. Detecting Spammers on Social Networks[J]. Neurocomputing, 2015, 42(1):27-34. |

| [17] | CAO Shoufu. Research on Naïve Bayes Classification Method of Social Media Big Data[D]. Changsha: Hunan University, 2016. |

| 曹守富. 社交媒体大数据的朴素贝叶斯分类方法研究[D]. 长沙:湖南大学, 2016. | |

| [18] |

CHEDDAD A. Structure Preserving Binary Image Morphing Using Delaunay Triangulation[J]. Pattern Recognition Letters, 2016, 85(1):8-14.

doi: 10.1016/j.patrec.2016.11.010 URL |

| [1] | 彭诚, 范伟, 朱大立, 杨芬. 基于加权贝叶斯分类器的LTE接入网中间人攻击检测研究[J]. 信息网络安全, 2023, 23(2): 1-10. |

| [2] | 秦中元, 戈臻伟, 潘经纬, 陈立全. 基于虚拟可信平台模块的完整性度量方案研究[J]. 信息网络安全, 2023, 23(2): 11-18. |

| [3] | 赵佳, 高塔, 张建成. 基于改进贝叶斯网络的高维数据本地差分隐私方法[J]. 信息网络安全, 2023, 23(2): 19-25. |

| [4] | 李元诚, 罗昊, 王庆乐, 李建彬. 一种基于ATT&CK的新型电力系统APT攻击建模[J]. 信息网络安全, 2023, 23(2): 26-34. |

| [5] | 王艳, 张坤鹏, 纪志成. 基于可信服务的云资源智能优化与决策方法[J]. 信息网络安全, 2023, 23(2): 35-44. |

| [6] | 刘珏, 程凯欣, 杨炜伟. 智能窃听攻击下的物理层安全技术研究[J]. 信息网络安全, 2023, 23(2): 45-53. |

| [7] | 徐占洋, 程洛飞, 程建春, 许小龙. 一种使用Bi-ADMM优化深度学习模型的方案[J]. 信息网络安全, 2023, 23(2): 54-63. |

| [8] | 陈得鹏, 刘肖, 崔杰, 仲红. 一种基于双阈值函数的成员推理攻击方法[J]. 信息网络安全, 2023, 23(2): 64-75. |

| [9] | 夏懿航, 张志龙, 王木子, 陈力波. 基于依赖关系的容器供应链脆弱性检测方法[J]. 信息网络安全, 2023, 23(2): 76-84. |

| [10] | 胡智杰, 陈兴蜀, 袁道华, 郑涛. 基于改进随机森林的Android广告应用静态检测方法[J]. 信息网络安全, 2023, 23(2): 85-95. |

| [11] | 王明, 邢永恒, 王峰. 基于无监督非负矩阵分解的TAP规则推荐[J]. 信息网络安全, 2023, 23(2): 96-103. |

| [12] | 李季瑀, 付章杰, 张玉斌. 一种基于跨域对抗适应的图像信息隐藏算法[J]. 信息网络安全, 2023, 23(1): 93-102. |

| [13] | 刘芹, 郭凯圆, 涂航. 基于SM2和SM4的TEE下任务数据迁移方案[J]. 信息网络安全, 2023, 23(1): 9-17. |

| [14] | 冯怡婷, 马兆丰, 徐单恒, 段鹏飞. 跨链接入的区块链安全强度评估方法[J]. 信息网络安全, 2023, 23(1): 84-92. |

| [15] | 沈传鑫, 王永杰, 熊鑫立. 基于图注意力网络的DNS隐蔽信道检测[J]. 信息网络安全, 2023, 23(1): 73-83. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||