信息网络安全 ›› 2023, Vol. 23 ›› Issue (1): 9-17.doi: 10.3969/j.issn.1671-1122.2023.01.002

基于SM2和SM4的TEE下任务数据迁移方案

- 1.武汉大学国家网络安全学院,武汉 430072

2.武汉大学空天信息安全与可信计算教育部重点实验室,武汉 430072

-

收稿日期:2022-08-10出版日期:2023-01-10发布日期:2023-01-19 -

通讯作者:刘芹 E-mail:qinliu@whu.edu.cn -

作者简介:刘芹(1978—),女,湖北,副教授,博士,主要研究方向为物联网安全、嵌入式系统安全、区块链和移动计算安全|郭凯圆(1998—),男,河南,硕士研究生,主要研究方向为应用密码学、云计算和隐私计算|涂航(1975—),男,湖北,副教授,博士,主要研究方向为密码学、嵌入式安全和物联网安全 -

基金资助:国家自然科学基金(61332019);国家重点研发计划(2018YFC1604000);“十三五”国家密码发展基金(MMJJ201701304)

Task Data Migration Solution Based on SM2 and SM4 Under TEE

LIU Qin1,2( ), GUO Kaiyuan1,2, TU Hang1,2

), GUO Kaiyuan1,2, TU Hang1,2

- 1. School of Cyber Science and Engineering, Wuhan University, Wuhan 430072, China

2. Key Laboratory of Aerospace Information Security and Trusted Computing of Ministry of Education, Wuhan University, Wuhan 430072, China

-

Received:2022-08-10Online:2023-01-10Published:2023-01-19 -

Contact:LIU Qin E-mail:qinliu@whu.edu.cn

摘要:

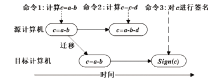

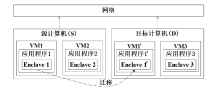

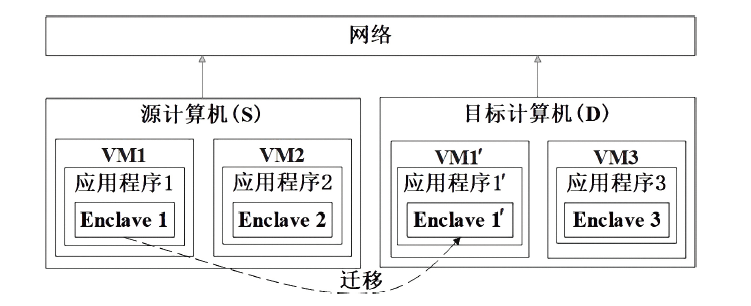

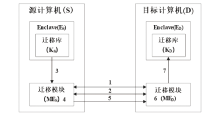

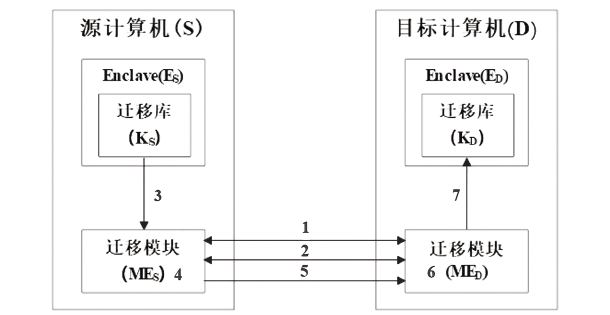

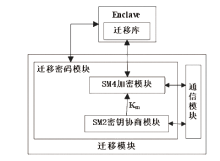

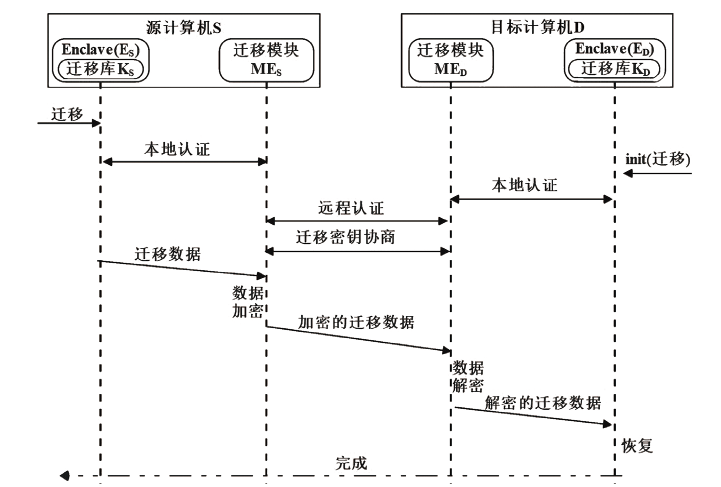

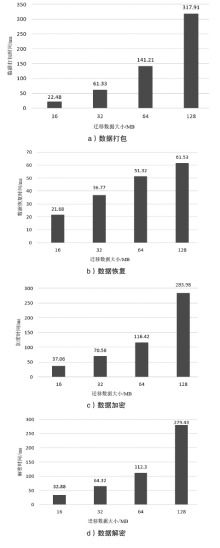

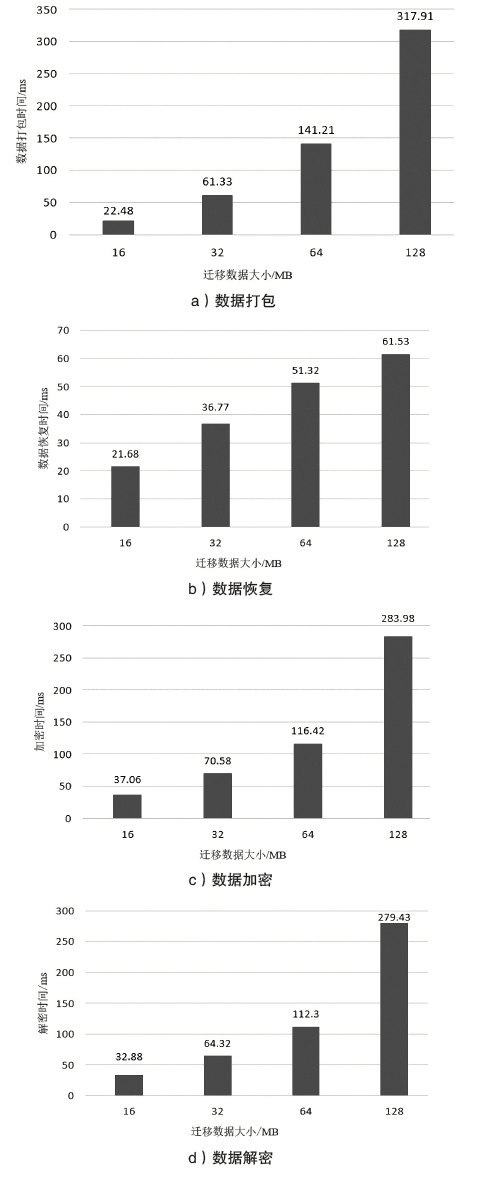

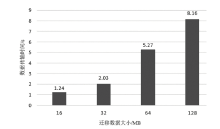

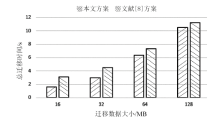

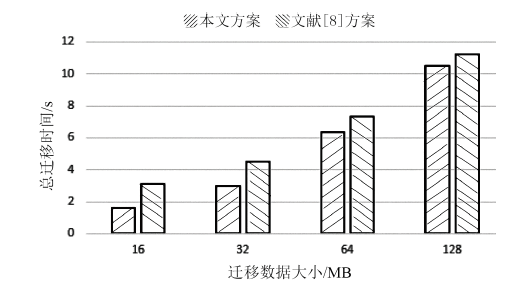

可信执行环境(Trusted Execution Environment,TEE)技术常用于保证云服务器上用户关键任务数据的机密性和完整性,考虑云服务器的负载均衡以及服务响应延迟,往往需要对TEE下的用户关键任务数据进行迁移。为了解决TEE下任务数据迁移中如何确认迁移双方身份可信性、保证迁移数据传输安全性和提高迁移速度等问题,文章提出一种高效的TEE下任务数据安全迁移方案。该方案使用软件防护扩展(Software Guard Extension,SGX)远程认证功能对迁移双方进行身份可信性验证,并基于SM2密钥协商算法和SM4分组密码算法保证迁移数据安全传输。安全性分析表明,该方案可以确保迁移双方身份可信性和迁移数据传输安全性;仿真实验结果表明,该迁移方案能够提高TEE下任务数据迁移速度。

中图分类号:

引用本文

刘芹, 郭凯圆, 涂航. 基于SM2和SM4的TEE下任务数据迁移方案[J]. 信息网络安全, 2023, 23(1): 9-17.

LIU Qin, GUO Kaiyuan, TU Hang. Task Data Migration Solution Based on SM2 and SM4 Under TEE[J]. Netinfo Security, 2023, 23(1): 9-17.

| [1] | SABT M, ACHEMLAL M, BOUABDALLAH A. Trusted Execution Environment:What It Is, and What It Is Not[C]// IEEE. 2015 IEEE Trustcom/BigDataSE/ISPA. New York: IEEE, 2015: 57-64. |

| [2] | SORIENTE C, KARAME G, LI Wenting, et al. Replicatee: Enabling Seamless Replication of SGX Enclaves in the Cloud[C]// IEEE. 2019 IEEE European Symposium on Security and Privacy (EuroS&P). New York:IEEE, 2019: 158-171. |

| [3] | OBERHEIDE J, COOKE E, JAHANIAN F. Empirical Exploitation of Live Virtual Machine Migration[EB/OL]. (2008-01-01)[2022-05-13]. https://www.researchgate.net/publication/228752957_Empirical_Exploitation_of_Live_Virtual_Machine_Migration。 |

| [4] | ANALA M R, SHETTY J, SHOBHA G. A Framework for Secure Live Migration of Virtual Machines[C]// IEEE. 2013 International Conference on Advances in Computing, Communications and Informatics (ICACCI). New York:IEEE, 2013: 243-248. |

| [5] | PARK J, PARK S, OH J, et al. Toward Live Migration of SGX-Enabled Virtual Machines[C]// IEEE. 2016 IEEE World Congress on Services. New York: IEEE, 2016: 111-112. |

| [6] | ALDER F, KURNIKOV A, PAVERD A, et al. Migrating SGX Enclaves with Persistent State[C]// IEEE. 2018 48th Annual IEEE/IFIP International Conference on Dependable Systems and Networks. New York: IEEE, 2018: 195-206. |

| [7] | SWAMI Y. SGX Remote Attestation Is Not Sufficient[EB/OL]. (2017-08-01)[2022-05-13]. https://eprint.iacr.org/2017/736. |

| [8] | GUERREIRO J, MOURA R, SILVA J N. TEEnder: SGX Enclave Migration Using HSMs[EB/OL]. (2020-06-07)[2022-05-13]. https://www.sciencedirect.com/science/article/pii/S0167404820301474. |

| [9] | ABD K, KHALID A, JABER M, et al. Using Energy Efficient Security Technique to Protect Live Virtual Machine Migration in Cloud Computing Infrastructure[J]. Journal of Engineering Science and Technology, 2021, 16(3): 2629-2651. |

| [10] | NAGIN K, HADAS D, DUBITZKY Z, et al. Inter-Cloud Mobility of Virtual Machines[C]// ACM. 4th Annual International Conference on Systems and Storage. New York: ACM, 2011: 1-12. |

| [11] | PATIL V P, PATIL G A. Migrating Process and Virtual Machine in the Cloud: Load Balancing and Security Perspectives[J]. International Journal of Advanced Computer Science & Information Technology, 2012, 1(1): 11-19. |

| [12] | COSTAN V, DEVADAS S. Intel SGX Explained[EB/OL]. (2016-08-06)[2022-05-13]. https://eprint.iacr.org/2016/086.pdf. . |

| [13] |

SHI Yuan, ZHANG Huanguo, ZHAO Bo, et al. Security-Enhanced Live Migration Based on SGX for Virtual Machine[J]. Journal on Communications, 2017, 38(9): 65-75.

doi: 10.11959/j.issn.1000-436x.2017183 |

|

石源, 张焕国, 赵波, 等. 基于SGX的虚拟机动态迁移安全增强方法[J]. 通信学报, 2017, 38(9): 65-75.

doi: 10.11959/j.issn.1000-436x.2017183 |

|

| [14] | GB/T 32918. 3-2016 Information Security Technology SM2 Elliptic Curve Public Key Cryptographic Algorithm Part 3: Key Exchange Protocol[S]. Beijing: Standards Press of China, 2016. |

| GB/T 32918. 3-2016 信息安全技术SM2椭圆曲线公钥密码算法3部分:密钥交换协议[S]. 北京: 中国标准出版社, 2016. | |

| [15] | ZHANG Jian, WANG Wenxu, GONG Liangyi, et al. CloudI: Cloud Security Based on Cloud Introspection[C]// ACM. 2018 10th International Conference on Machine Learning and Computing. New York: ACM, 2018: 341-346. |

| [16] | GU Jinyu, HUA Zhichao, XIA Yubin, et al. Secure Live Migration of SGX Enclaves on Untrusted Cloud[C]// IEEE. 2017 47th Annual IEEE/IFIP International Conference on Dependable Systems and Networks (DSN). New York: IEEE, 2017: 225-236. |

| [17] |

HOU Jie, XUE Liang, WANG Yang. Trusted Migration Method for Virtual Machine Based on Trusted Chain[J]. Command Control and Simulation, 2019, 41(6): 120-124.

doi: 10.3969/j.issn.1673-3819.2019.06.022 |

|

侯婕, 薛亮, 王阳. 基于可信链的虚拟机可信迁移方法[J]. 指挥控制与仿真, 2019, 41(6):120-124.

doi: 10.3969/j.issn.1673-3819.2019.06.022 |

|

| [18] | YU Zhilou. Cloud Security Based on Server Simulated Trusted Platform Module[D]. Nanjing: Southeast University, 2019. |

| 于治楼. 基于服务器虚拟可信计算平台模块的云安全研究[D]. 南京: 东南大学, 2019. |

| [1] | 于成丽, 张阳, 贾世杰. 云环境中数据安全威胁与防护关键技术研究[J]. 信息网络安全, 2022, 22(7): 55-63. |

| [2] | 李莉, 白鹭, 涂航, 张标. 基于SM2签名的批验签高效实现方案[J]. 信息网络安全, 2022, 22(5): 1-10. |

| [3] | 陈妍, 韦湘, 陆臻. 云计算环境下网络安全产品检测方法研究[J]. 信息网络安全, 2022, 22(12): 1-6. |

| [4] | 刘振亚, 林璟锵. 基于OpenSSL密码软件的SM2算法加解密漏洞分析[J]. 信息网络安全, 2022, 22(11): 47-54. |

| [5] | 林发鑫, 张健. 虚拟化平台异常行为检测系统的设计与实现[J]. 信息网络安全, 2022, 22(11): 62-67. |

| [6] | 杨伊, 何德彪, 文义红, 罗敏. 密钥管理服务系统下的多方协同SM4加/解密方案[J]. 信息网络安全, 2021, 21(8): 17-25. |

| [7] | 游文婷, 张乐友, 叶亚迪, 李晖. 多用户通信机制中支持隐私保护的属性基动态广播加密[J]. 信息网络安全, 2021, 21(4): 21-30. |

| [8] | 胡景秀, 杨阳, 熊璐, 吴金坛. 国密算法分析与软件性能研究[J]. 信息网络安全, 2021, 21(10): 8-16. |

| [9] | 王湘懿, 张健. 基于图像和机器学习的虚拟化平台异常检测[J]. 信息网络安全, 2020, 20(9): 92-96. |

| [10] | 边曼琳, 王利明. 云环境下Docker容器隔离脆弱性分析与研究[J]. 信息网络安全, 2020, 20(7): 85-95. |

| [11] | 李秀滢, 吉晨昊, 段晓毅, 周长春. GPU上SM4算法并行实现[J]. 信息网络安全, 2020, 20(6): 36-43. |

| [12] | 刘渊, 乔巍. 云环境下基于Kubernetes集群系统的容器网络研究与优化[J]. 信息网络安全, 2020, 20(3): 36-44. |

| [13] | 白嘉萌, 寇英帅, 刘泽艺, 查达仁. 云计算平台基于角色的权限管理系统设计与实现[J]. 信息网络安全, 2020, 20(1): 75-82. |

| [14] | 任良钦, 王伟, 王琼霄, 鲁琳俪. 一种新型云密码计算平台架构及实现[J]. 信息网络安全, 2019, 19(9): 91-95. |

| [15] | 余奕, 吕良双, 李肖坚, 王天博. 面向移动云计算场景的动态网络拓扑描述语言[J]. 信息网络安全, 2019, 19(9): 120-124. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||