信息网络安全 ›› 2025, Vol. 25 ›› Issue (12): 1901-1913.doi: 10.3969/j.issn.1671-1122.2025.12.006

一种基于SM9的代理环签名方案

- 西安邮电大学网络空间安全学院,西安 710121

-

收稿日期:2025-03-03出版日期:2025-12-10发布日期:2026-01-06 -

通讯作者:王柯航 E-mail:wkh0503@163.com -

作者简介:张雪锋(1975—),男,陕西,教授,博士,CCF会员,主要研究方向为图像加密和信息安全|王柯航(2001—),男,陕西,硕士研究生,主要研究方向为信息安全 -

基金资助:国家自然科学基金(2021JQ-722)

A Proxy Ring Signature Scheme Based on SM9 Algorithm

- School of Cyberspace Security, Xi’an University of Posts and Telecommunications, Xi’an 710121, China

-

Received:2025-03-03Online:2025-12-10Published:2026-01-06 -

Contact:WANG Kehang E-mail:wkh0503@163.com

摘要:

针对代理环签名在对用户身份信息保护要求较高场景中的应用需求,文章基于SM9数字签名算法,提出一种代理环签名方案,包括系统初始化、密钥提取、代理委托、代理验证、签名和验证6个步骤。密钥生成中心使用用户标识计算用户的密钥,原始签名者使用已知信息计算代理授权,然后将代理授权委托给代理签名者。代理签名者验证委托的真实性后,通过签名步骤产生代理环签名,产生的签名可以使用验证算法验证。该方案不仅实现了签名权利的委托,同时通过环签名的匿名性保护签名者的隐私,并在随机预言机模型下证明了其具有适应性选择消息攻击下的不可伪造性。通过效率分析表明,该方案效率较高,有较好的实用性。

中图分类号:

引用本文

张雪锋, 王柯航. 一种基于SM9的代理环签名方案[J]. 信息网络安全, 2025, 25(12): 1901-1913.

ZHANG Xuefeng, WANG Kehang. A Proxy Ring Signature Scheme Based on SM9 Algorithm[J]. Netinfo Security, 2025, 25(12): 1901-1913.

表3

通信开销对比

| 方案 | 代理委托 | 签名长度/bit |

|---|---|---|

| 文献[7] | ||

| 文献[16] | — | |

| 文献[19] | — | |

| 文献[23] | ||

| 本文方案 |

表3

表5

各步骤计算开销对比

| 方案 | 代理委托 | 代理验证 | 签名 | 验证 |

|---|---|---|---|---|

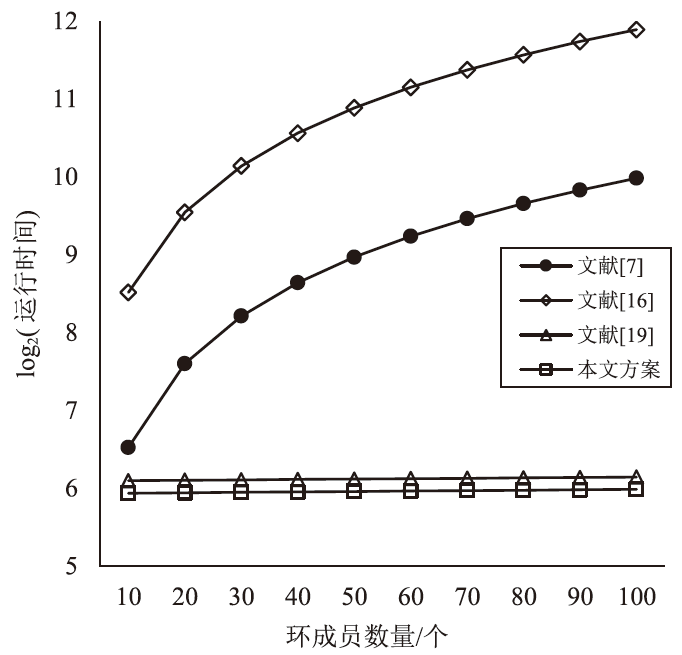

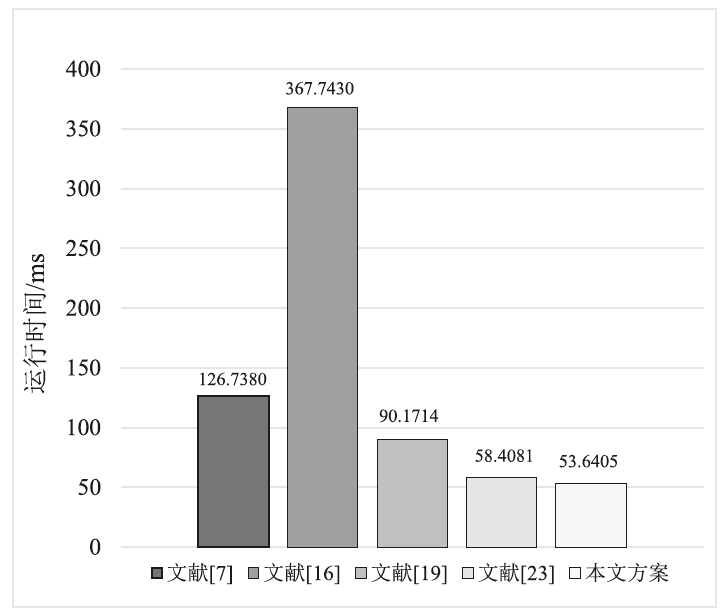

| 文献[7] | — | — | (3n+1)MG1+(n-1)H | nMG1+2BP+nH |

| 文献[16] | — | — | (n+1)MG1+ (n-1)MG2+(n-1)MGT+ nBP+(n-1)EGT+ (2n-1)H | nMG2+nMGT+ nBP+2nH |

| 文献[19] | — | — | (n+4)MG1+MG2+ 2MGT+4BP+H | 2MG1+MG2+4MGT+ 4BP+3EGT+2H |

| 文献[23] | 2MG1+3EGT+ 2H | MG1+MG2+ 2BP+EGT+2H | MG1+EGT+H | 2MG1+MGT+ BP+EGT+4H |

| 本文方案 | 3MG1+EGT+ H | MG2+MGT+ BP+EGT | (n+2)MG1+2MG2+ 3MGT+3BP+EGT+H | 2MG1+MG2+4MGT+ 2BP+2EGT+H |

表5

| [1] |

DIFFIE W, HELLMAN M E. New Directions in Cryptography[J]. IEEE Transactions on Information Theory, 1976, 22(6): 644-654.

doi: 10.1109/TIT.1976.1055638 URL |

| [2] |

RIVEST R L, SHAMIR A, ADLEMAN L. A Method for Obtaining Digital Signatures and Public-Key Cryptosystems[J]. Communications of the ACM, 1978, 21(2): 120-126.

doi: 10.1145/359340.359342 URL |

| [3] | MAMBO M, USUDA K, OKAMOTO E. Proxy Signatures for Delegating Signing Operation[C]// ACM.The 3rd ACM Conference on Computer and Communications Security. New York: ACM,1996: 48-57. |

| [4] | RIVEST R L, SHAMIR A, TAUMAN Y. How to Leak a Secret[C]// Springer.Advances in Cryptology—ASIACRYPT 2001: The 7th International Conference on the Theory and Application of Cryptology and Information Security Gold Coast. Heidelberg:Springer, 2001: 552-565. |

| [5] | ZHANG Fangguo, SAFAVI-NAINI R, LIN C Y. New Proxy Signature, Proxy Blind Signature and Proxy Ring Signature Schemes from Bilinear Pairing[EB/OL].(2003-11-02) [2025-03-01]. https://eprint.iacr.org/2003/104.pdf. |

| [6] | CHENG Wenqing, LANG Weimin, YANG Zongkai, et al. An Identity-Based Proxy Ring Signature Scheme from Bilinear Pairings[C]// IEEE. The 9th International Symposium on Computers and Communications. New York: IEEE, 2004: 424-429. |

| [7] |

YU Yong, YANG Bo, LI Fagen, et al. An Efficient Proxy Ring Signature Scheme[J]. Journal of Beijing University of Posts and Telecommunications, 2007, 30(3):23-26.

doi: 10.13190/jbupt.200703.23.yuy |

|

禹勇, 杨波, 李发根, 等. 一个有效的代理环签名方案[J]. 北京邮电大学学报, 2007, 30(3):23-26.

doi: 10.13190/jbupt.200703.23.yuy |

|

| [8] | CHEN Ke, MIAO Fuyou, XIONG Yan. RSA-Based Proxy Ring Signature Scheme[J]. Computer Science, 2009, 36(2):132-136. |

| 陈珂, 苗付友, 熊焰. 基于RSA的代理环签名方案[J]. 计算机科学, 2009, 36(2):132-136. | |

| [9] |

ASAAR M R, SALMASIZADEH M, SUSILO W. A Provably Secure Identity‐Based Proxy Ring Signature Based on RSA[J]. Security and Communication Networks, 2015, 8(7): 1223-1236.

doi: 10.1002/sec.v8.7 URL |

| [10] | XU Zhang, YANG Xiaoyuan, WEI Kang. Identity-Based Proxy Ring Signature on Lattice in the Standard Model[J]. Journal of Shandong University (Natural Science), 2015, 50(11):40-46. |

| 许章, 杨晓元, 魏康. 在标准模型下格上基于身份的代理环签名[J]. 山东大学学报(理学版), 2015, 50(11):40-46. | |

| [11] | LIU Lianhai, WANG Yujue, ZHANG Jingwei, et al. Efficient Proxy Ring Signature for VANET[J]. The Journal of Engineering, 2019(9): 5449-5454. |

| [12] | YUAN Yuqi, LIU Ning, ZHANG Yanshuo. Design of Identity-Based Proxy Ring Signature Scheme on ISRSAC[J]. Journal of Beijing Electronic Science and Technology Institute, 2023, 31(3):62-77. |

| 袁煜淇, 刘宁, 张艳硕. ISRSAC上基于身份的代理环签名方案设计[J]. 北京电子科技学院学报, 2023, 31(3):62-77. | |

| [13] | SHAMIR A. Identity-Based Cryptosystems and Signature Schemes[C]// Springer.Cryptology-CRYPTO 1984. Heidelberg:Springer, 1984: 47-53. |

| [14] | GM/T0044-2016 Information Security Technology-Identity Based Cryptographic Algorithms SM9[S]. Beijing: Standards Press of China, 2016. |

| GM/T0044-2016 SM9标识密码算法[S]. 北京: 中国标准出版社, 2016. | |

| [15] | CHENG Zhaohui. Security Analysis of SM9 Key Agreement and Encryption[C]// Springer.Information Security and Cryptology:The 14th International Conference. Heidelberg:Springer, 2019: 3-25. |

| [16] | PENG Cong, HE Debiao, LUO Min, et al. An Identity-Based Ring Signature Scheme for SM9 Algorithm[J]. Journal of Cryptologic Research, 2021, 8(4):724-734. |

| 彭聪, 何德彪, 罗敏, 等. 基于SM9标识密码算法的环签名方案[J]. 密码学报, 2021, 8(4):724-734. | |

| [17] | LAI Jianchang, HUANG Xinyi, HE Debiao, et al. An Efficient Identity-Based Signcryption Scheme Based on SM9[J]. Journal of Cryptologic Research, 2021, 8(2):314-329. |

|

赖建昌, 黄欣沂, 何德彪, 等. 基于商密SM9的高效标识签密[J]. 密码学报, 2021, 8(2):314-329.

doi: 10.13868/j.cnki.jcr.000440 |

|

| [18] |

ZHANG Chao, PENG Changgen, DING Hongfa, et al. Searchable Encryption Scheme Based on China State Cryptography Standard SM9[J]. Computer Engineering, 2022, 48(7): 159-167.

doi: 10.19678/j.issn.1000-3428.0062771 |

|

张超, 彭长根, 丁红发, 等. 基于国密SM9的可搜索加密方案[J]. 计算机工程, 2022, 48(7):159-167.

doi: 10.19678/j.issn.1000-3428.0062771 |

|

| [19] | DING Yong, LUO Shidong, YANG Changsong, et al. An Identity-Based Deniable Ring Signature Scheme Based on SM9 Signature Algorithm[J]. Netinfo Security, 2024, 24(6):893-902. |

| 丁勇, 罗世东, 杨昌松, 等. 基于SM9标识密码算法的可否认环签名方案[J]. 信息网络安全, 2024, 24(6):893-902. | |

| [20] | SHAO Qing, ZHANG Leijun. Transaction Privacy Protection Scheme for Consortium Blockchain Utilizing SM9 and Blind Signature[J]. Journal of Chinese Computer Systems, 2025, 46(1):217-224. |

| 邵清, 张磊军. 结合SM9和盲签名的联盟链交易隐私保护方案[J]. 小型微型计算机系统, 2025, 46(1):217-224. | |

| [21] | HERRANZ J, SAEZ G. Forking Lemmas for Ring Signature Schemes[C]// Springer.International Conference on Cryptology (Indocrypt' 03). Heidelberg: Springer, 2003: 266-279. |

| [22] | BARRETO P S L M, LIBERT B, MCCULLAGH N, et al. Efficient and Provably-Secure Identity-Based Signatures and Signcryption from Bilinear Maps[C]// Springer. The 11th International Conference on the Theory and Application of Cryptology and Information Security. Heidelberg:Springer, 2005: 515-532. |

| [23] | YUAN Sen. Research on Signature Scheme Based on SM Cryptographic Algorithm and Its Application[D]. Lanzhou: Northwest Normal University, 2022. |

| 袁森. 基于国密算法的签名方案及应用研究[D]. 兰州: 西北师范大学, 2022. |

| [1] | 黄旺旺, 周骅, 王代强, 赵麒. 基于国密SM9的物联网可重构密钥安全认证协议设计[J]. 信息网络安全, 2024, 24(7): 1006-1014. |

| [2] | 欧阳梦迪, 孙钦硕, 李发根. SM9加密算法的颠覆攻击与改进[J]. 信息网络安全, 2024, 24(6): 831-842. |

| [3] | 丁勇, 罗世东, 杨昌松, 梁海. 基于SM9标识密码算法的可否认环签名方案[J]. 信息网络安全, 2024, 24(6): 893-902. |

| [4] | 郭建胜, 关飞婷, 李志慧. 一种带作弊识别的动态(t,n)门限量子秘密共享方案[J]. 信息网络安全, 2024, 24(5): 745-755. |

| [5] | 张雪锋, 陈婷婷, 苗美霞, 程叶霞. 基于SM9的多接收者混沌密钥生成方案[J]. 信息网络安全, 2024, 24(4): 555-563. |

| [6] | 翟鹏, 何泾沙, 张昱. 物联网环境下基于SM9算法和区块链技术的身份认证方法[J]. 信息网络安全, 2024, 24(2): 179-187. |

| [7] | 颜海龙, 王树兰. 基于国产密码技术的不动产登记集成办事平台设计与实现[J]. 信息网络安全, 2024, 24(2): 303-308. |

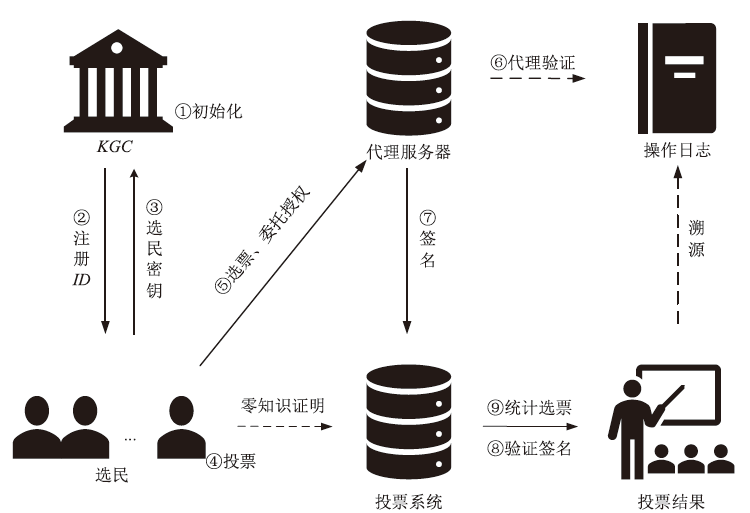

| [8] | 朱郭诚, 何德彪, 安浩杨, 彭聪. 基于区块链和SM9数字签名的代理投票方案[J]. 信息网络安全, 2024, 24(1): 36-47. |

| [9] | 周权, 陈民辉, 卫凯俊, 郑玉龙. 基于SM9的属性加密的区块链访问控制方案[J]. 信息网络安全, 2023, 23(9): 37-46. |

| [10] | 安浩杨, 何德彪, 包子健, 彭聪. 一种基于证书的数字签名方案[J]. 信息网络安全, 2023, 23(3): 13-21. |

| [11] | 张雪锋, 胡奕秀. 一种基于SM9的可撤销标识广播加密方案[J]. 信息网络安全, 2023, 23(1): 28-35. |

| [12] | 王圣雯, 胡爱群. 基于SM9算法的邮件加密系统设计[J]. 信息网络安全, 2022, 22(6): 53-60. |

| [13] | 李莉, 白鹭, 涂航, 张标. 基于SM2签名的批验签高效实现方案[J]. 信息网络安全, 2022, 22(5): 1-10. |

| [14] | 吴克河, 程瑞, 郑碧煌, 崔文超. 电力物联网安全通信协议研究[J]. 信息网络安全, 2021, 21(9): 8-15. |

| [15] | 张昱, 孙光民, 李煜. 基于SM9算法的移动互联网身份认证方案研究[J]. 信息网络安全, 2021, 21(4): 1-9. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||