信息网络安全 ›› 2021, Vol. 21 ›› Issue (3): 44-52.doi: 10.3969/j.issn.1671-1122.2021.03.006

一种基于用户行为模式的匿名数据鉴定方法

- 1.福州大学数学与计算机科学学院,福州 350108

2.福建省网络计算与智能信息处理重点实验室,福州 350108

-

收稿日期:2020-10-12出版日期:2021-03-10发布日期:2021-03-16 -

通讯作者:刘延华 E-mail:lyhwa@fzu.edu.cn -

作者简介:刘延华(1972—),男,山东,副教授,博士,主要研究方向为网络空间安全、智能计算及应用|刘志煌(1998—),男,福建,硕士研究生,主要研究方向为网络空间安全、数据分析与可视化 -

基金资助:国家自然科学基金(61772136);福建省大数据应用技术重大研发平台项目(2014H2005);福建省科技厅重点项目(2014H0024)

An Anonymous Data Authentication Method Based on User Behavior Pattern

LIU Yanhua1,2( ), LIU Zhihuang1,2

), LIU Zhihuang1,2

- 1. College of Mathematics and Computer Science, Fuzhou University, Fuzhou 350108, China

2. Fujian Provincial Key Laboratory of Network Computing and Intelligent Information Processing, Fuzhou 350108, China

-

Received:2020-10-12Online:2021-03-10Published:2021-03-16 -

Contact:LIU Yanhua E-mail:lyhwa@fzu.edu.cn

摘要:

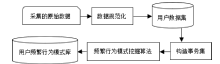

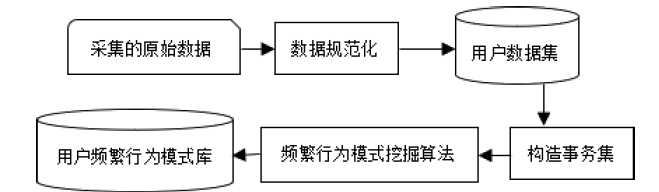

针对匿名用户数据的海量性与冗余性等特点,为提高数字证据的用户身份鉴定性能,文章提出基于用户行为模式的匿名数据鉴定方法。首先,文章研究了基于BIDE算法的用户频繁行为模式挖掘方法,为数据鉴定提供了高质量的用户频繁序列行为模式库。然后,采用基于最长公共子序列的相似度方法得到模式综合相似度,全面描述用户数据之间的吻合程度。最后,分别使用Web浏览数据集和Unix操作命令行数据集进行实验,结果表明,文章所提出的数字证据鉴定方法具有良好的适用性和计算效率,为匿名数据的同一鉴定提供了技术支撑。

中图分类号:

引用本文

刘延华, 刘志煌. 一种基于用户行为模式的匿名数据鉴定方法[J]. 信息网络安全, 2021, 21(3): 44-52.

LIU Yanhua, LIU Zhihuang. An Anonymous Data Authentication Method Based on User Behavior Pattern[J]. Netinfo Security, 2021, 21(3): 44-52.

表1

User1的频繁闭合浏览序列行为模式

| 频繁闭合浏览序列行为模式 | 支持度 |

|---|---|

| 0.7 | |

| 0.6 | |

| 0.8 | |

| 0.683 | |

| 0.617 | |

| 0.85 | |

| 0.667 | |

| 0.65 | |

| 0.8 | |

| 0.6 | |

| 0.733 | |

| 0.617 |

表2

User2的频繁闭合浏览序列行为模式

| 频繁闭合浏览序列行为模式 | 支持度 |

|---|---|

| 0.7 | |

| 0.7833 | |

| 0.617 | |

| 0.8 | |

| 0.617 | |

| 0.617 | |

| 0.75 | |

| 0.767 | |

| 0.75 |

表3

User3的频繁闭合浏览序列行为模式

| 频繁闭合浏览序列行为模式 | 支持度 |

|---|---|

| 0.7 | |

| 0.75 | |

| 0.8 | |

| 0.833 | |

| 0.65 | |

| 0.65 | |

| 0.767 | |

| 0.617 | |

| 0.6 | |

| 0.733 |

表4

User4的频繁闭合浏览序列行为模式

| 频繁闭合浏览序列行为模式 | 支持度 |

|---|---|

| 0.8 | |

| 0.75 | |

| 0.6 | |

| 0.6 | |

| 0.7 | |

| 0.6167 | |

| 0.617 | |

| 0.833 | |

| 0.667 | |

| 0.75 | |

| 0.6 |

表5

待鉴定数据的频繁闭合浏览序列行为模式

| 频繁闭合浏览序列行为模式 | 支持度 |

|---|---|

| 0.7 | |

| 0.8 | |

| 0.8667 | |

| 0.733 | |

| 0.667 | |

| 0.767 | |

| 0.633 | |

| 0.667 | |

| 0.767 | |

| 0.767 | |

| 0.633 | |

| 0.633 |

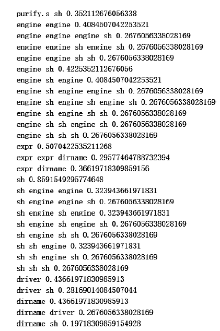

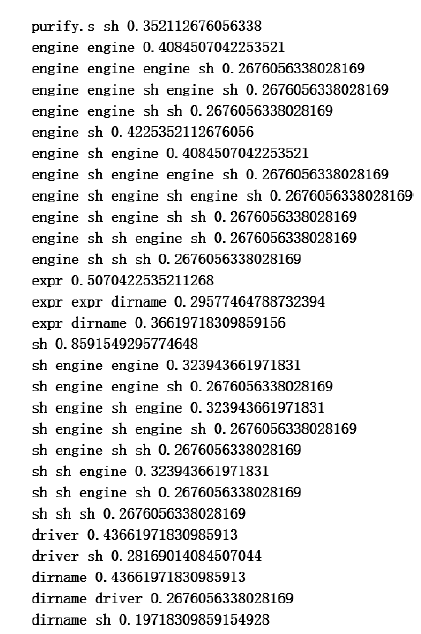

表7

User6的频繁闭合序列行为模式

| 频繁闭合序列行为模式 | 支持度 |

|---|---|

| fecc | 0.3257443082311734 |

| dirname | 0.425569176882662 |

| dirname fecc | 0.28896672504378285 |

| dirname driver | 0.22416812609457093 |

| be driver | 0.2224168126094571 |

| engine engine | 0.29947460595446584 |

| engine engine engine | 0.23992994746059546 |

| engine engine sh engine | 0.23992994746059546 |

| engine sh | 0.34851138353765326 |

| engine sh engine | 0.29947460595446584 |

| engine sh engine engine | 0.23992994746059546 |

| engine sh engine sh engine | 0.23992994746059546 |

| engine sh sh | 0.26970227670753066 |

| engine sh sh engine | 0.23992994746059546 |

| sh | 0.8108581436077058 |

| sh engine | 0.3345008756567426 |

| sh engine engine | 0.2714535901926445 |

| sh engine sh | 0.3274956217162872 |

| sh engine sh engine | 0.2714535901926445 |

| sh sh | 0.3922942206654991 |

| sh sh engine | 0.2714535901926445 |

| purify.s sh | 0.36252189141856395 |

| expr | 0.4886164623467601 |

| expr expr dirname | 0.30998248686514884 |

| expr fecc | 0.23992994746059546 |

| expr dirname | 0.3712784588441331 |

| expr dirname fecc | 0.23992994746059546 |

| driver | 0.4273204903677758 |

| driver purify.s sh | 0.23467600700525393 |

| driver sh | 0.31523642732049034 |

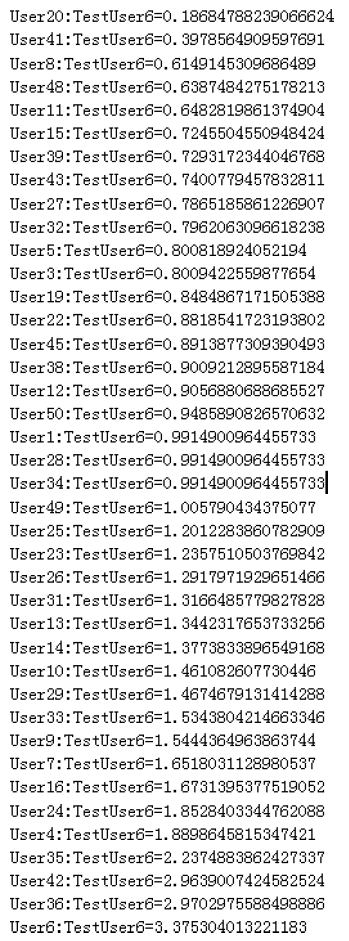

表8

10个测试用户的模式相似度结果

| 测试用户 | 模式相似度结果 |

|---|---|

| TestUser1 | User1:TestUser1=0.75397 |

| User25:TestUser1=0.77365 | |

| User13:TestUser1=0.87397 | |

| TestUser2 | User2:TestUser2=2.81001 |

| User33:TestUser2=3.06237 | |

| User21:TestUser2=5.12606 | |

| TestUser3 | User42:TestUser3=0.79532 |

| User43:TestUser3=1.48108 | |

| User3:TestUser3=1.74253 | |

| TestUser4 | User4:TestUser4=2.14417 |

| User35:TestUser4=2.30406 | |

| User36:TestUser4=3.12642 | |

| TestUser5 | User5:TestUser5=0.50072 |

| User4:TestUser5=0.50144 | |

| User36:TestUser5=0.50427 | |

| User49:TestUser5=0.52199 | |

| User31:TestUser5=0.53318 | |

| TestUser6 | User42:TestUser6=2.96390 |

| User36:TestUser6=2.97029 | |

| User6:TestUser6=3.37530 | |

| TestUser7 | User7:TestUser7=1.04067 |

| User24:TestUser7=1.05313 | |

| User42:TestUser7=1.15876 | |

| User4:TestUser7=1.18531 | |

| User35:TestUser7=1.19581 | |

| User6:TestUser7=1.24769 | |

| User36:TestUser7=1.69913 | |

| TestUser8 | 与User1~User10的相似度均为0 |

| TestUser9 | User9:TestUser9=1.027552 |

| User24:TestUser9=1.07805 | |

| User35:TestUser9=1.18323 | |

| User4:TestUser9=1.22954 | |

| User42:TestUser9=1.25510 | |

| User6:TestUser9=1.35143 | |

| User36:TestUser9=1.62000 | |

| TestUser10 | User42:TestUser10=2.07083 |

| User6:TestUser10=2.19874 | |

| User10:TestUser10=2.23718 |

表9

Uers8的频繁闭合序列行为模式

| 频繁闭合序列行为模式 | 支持度 |

|---|---|

| sh | 0.22591943957968477 |

| popper | 0.6094570928196147 |

| popper popper | 0.5569176882661997 |

| popper popper popper | 0.5166374781085814 |

| popper popper popper popper | 0.4973730297723292 |

| popper popper popper popper popper | 0.4868651488616462 |

| popper popper popper popper popper popper | 0.46935201401050786 |

| popper popper popper popper popper popper popper | 0.46409807355516636 |

| [1] | ALLIOUI Y E. Advanced Prediction of Learner's Profile Based on Felder-silverman Learning Styles Using Web Usage Mining Approach and Fuzzy c-means Algorithm[J]. International Journal of Computer Aided Engineering and Technology, 2019,11(4/5):495-512. |

| [2] | XIAO Yang. Research on Sequence Mining Algorithm and Its Application in User Behavior Analysis[D]. Beijing: Beijing University of Posts and Telecommunications, 2014. |

| 肖扬. 序列挖掘算法研究及其在用户行为分析中的应用[D]. 北京:北京邮电大学, 2014. | |

| [3] | LIU Huijun. Research on User Browsing Pattern Mining Method and Application[D]. Chongqing: Chongqing University, 2010. |

| 刘慧君. 用户浏览模式挖掘方法与应用研究[D]. 重庆:重庆大学, 2010. | |

| [4] | SHEN Qiangqiang. Research on Sequential Pattern Mining and Rule Matching Prediction Based on Improved Apriori Algorithm[D]. Beijing: Beijing University of Posts and Telecommunications, 2019. |

| 申嫱嫱. 基于改进Apriori算法的序列模式挖掘和规则匹配预测研究[D]. 北京:北京邮电大学, 2019. | |

| [5] | CHEN Jia. Design and Implementation of Closed Sequence Pattern Mobile Phone Virus Mining System Based on Spark[D]. Beijing: Beijing University of Posts and Telecommunications, 2019. |

| 陈佳. 基于Spark的闭合序列模式手机病毒挖掘系统的设计与实现[D]. 北京:北京邮电大学, 2019. | |

| [6] |

PIMUS I, PELEG M, SCHERTZ M. Sequence Mining of Comorbid Neurodevelopmental Disorders Using the SPADE Algorithm[J]. Methods of Information in Medicine, 2016,55(3):223-233.

doi: 10.3414/ME15-01-0142 URL pmid: 26848079 |

| [7] | LI Libo, BAI Shuren, CHEN Lei, et al. Mining Probabilistically Frequent Closed Sequential Patterns in Uncertain Databases[J]. Application Research of Computers, 2016,33(4):983-988. |

| 李立波, 白树仁, 陈磊, 等. 基于不确定数据的可能频繁闭序列模式挖掘[J]. 计算机应用研究, 2016,33(4):983-988. | |

| [8] | WANG Kechao, WANG Tiantian, SU Xiaohong, et al. Plagiarism Detection in Student Programs Based on Frequent Closed Sequence Mining[J]. Journal of Jilin University, 2015,45(4):1260-1265. |

| 王克朝, 王甜甜, 苏小红, 等. 基于频繁闭合序列模式挖掘的学生程序雷同检测[J]. 吉林大学学报, 2015,45(4):1260-1265. | |

| [9] | ZHANG Hongze, HONG Zheng, WANG Chen, et al. Unknown Protocol Format Inference Method Based on Closed Sequence Pattern Mining[J]. Computer Science, 2019,46(6):80-89. |

| 张洪泽, 洪征, 王辰, 等. 基于闭合序列模式挖掘的未知协议格式推断方法[J]. 计算机科学, 2019,46(6):80-89. | |

| [10] | ABBASI A, CHEN H. Writeprints: A Stylometric Approach to Identity-level Identification and Similarity Detection in Cyberspace[J]. ACM Transactions on Information Systems, 2008,26(2):67-96. |

| [11] | SONG Hongzheng. Research and Implementation of E-mail Classification Algorithm Based on User Behavior and Content[D]. Chengdu: University of Electronic Science and Technology of China, 2016. |

| 宋洪正. 基于用户行为关系和内容的邮件分类算法的研究与实现[D]. 成都:电子科技大学, 2016. | |

| [12] | NIZAMANI S, MEMON N. CEAI: CCM-based Email Authorship Identification Model[J]. Egyptian Informatics Journal, 2013,14(3):239-249. |

| [13] | NIZAMANI S, MEMON N, WIIL U K, et al. Modeling Suspicious Email Detection Using Enhanced Feature Selection[J]. International Journal of Modeling & Optimization, 2012,2(4):371-377. |

| [1] | 刘浩, 陈志刚, 张连明. 基于社区的移动社交网络安全路由算法设计与实现[J]. 信息网络安全, 2017, 17(7): 25-31. |

| [2] | 钟敦昊, 张冬梅, 张玉. 一种基于相似度计算的无线传感器网络入侵检测方法[J]. 信息网络安全, 2016, 16(2): 22-27. |

| [3] | 吴旭, 郭芳毓, 颉夏青, 许晋. 面向机构知识库结构化数据的文本相似度评价算法[J]. 信息网络安全, 2015, 15(5): 16-20. |

| [4] | 林思娟, 林柏钢, 许为, 杨旸. 一种基于词语能量值变化的微博热点话题发现方法研究[J]. 信息网络安全, 2015, 15(10): 46-52. |

| [5] | 薛丽敏;薛虹军. 一种新型的网页去噪及网页类型判断方法[J]. , 2013, 13(6): 0-0. |

| [6] | 王景中;曲泷玉. 基于层次结构语义框架的文本过滤研究[J]. , 2013, 13(11): 0-0. |

| [7] | 王国强. 信息时代数字取证面临的挑战及相关对策[J]. , 2011, 11(9): 0-0. |

| [8] | 李炳龙;王鲁;陈性元. 数字取证技术及其发展趋势[J]. , 2011, 11(1): 0-0. |

| [9] | 李海燕. 基于细节点聚类的指纹匹配算法[J]. , 2008, 8(2): 0-0. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||