信息网络安全 ›› 2020, Vol. 20 ›› Issue (9): 62-66.doi: 10.3969/j.issn.1671-1122.2020.09.013

云安全体系结构设计研究

- 1. 北京天融信科技有限公司,北京 100085

2. 中国科学院大学,北京 100049

-

收稿日期:2020-07-16出版日期:2020-09-10发布日期:2020-10-15 -

通讯作者:余小军 E-mail:yu_xiaojun@topsec.com.cn -

作者简介:余小军(1980—),男,浙江,高级工程师,博士,主要研究方向为云计算安全、数据安全|吴亚飚(1971—),男,福建,高级工程师,硕士,主要研究方向为网络安全|张玉清(1966—),男,陕西,教授,博士,主要研究方向为网络与信息系统安全

Research on the Design of Cloud Security Architecture

YU Xiaojun1( ), WU Yabiao1, ZHANG Yuqing2

), WU Yabiao1, ZHANG Yuqing2

- 1. Beijing Topsec Science & Technology Inc., Beijing 100085, China

2. University of Chinese Academy of Sciences, Beijing 100049, China

-

Received:2020-07-16Online:2020-09-10Published:2020-10-15 -

Contact:Xiaojun YU E-mail:yu_xiaojun@topsec.com.cn

摘要:

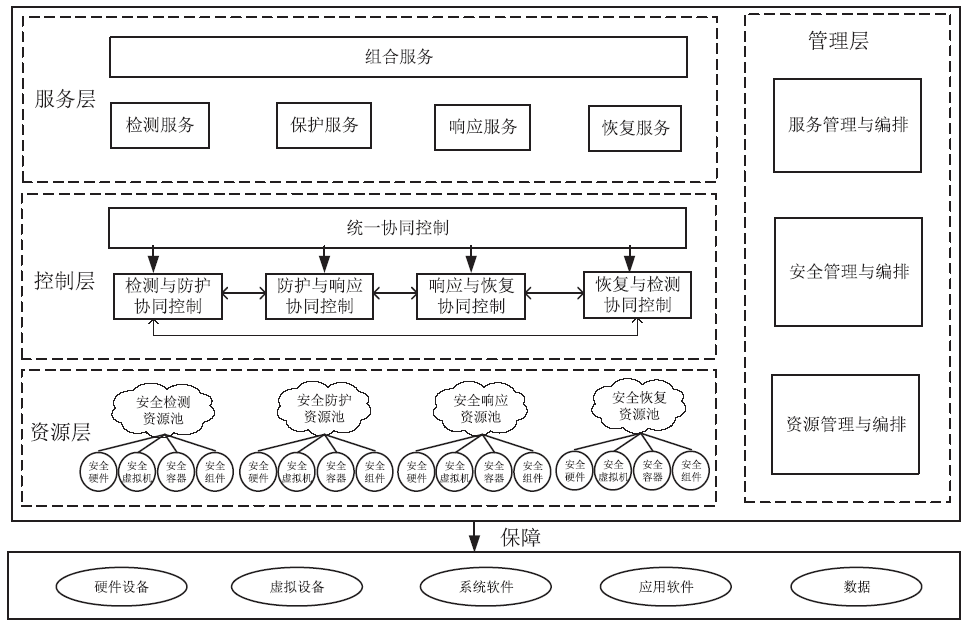

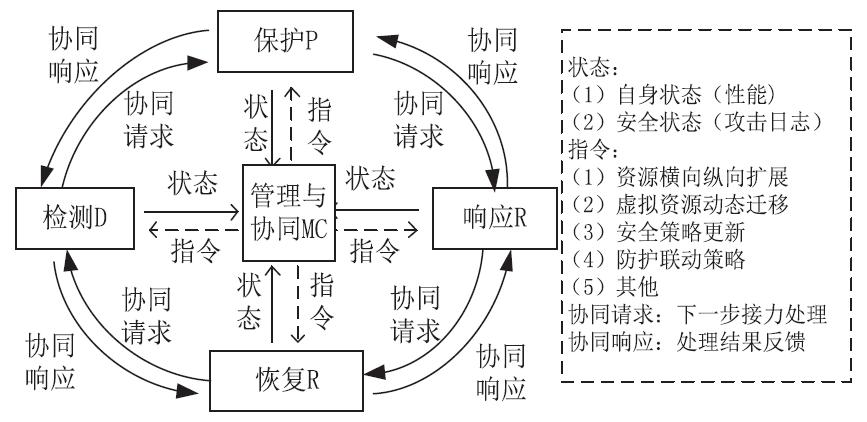

不断演进的云环境给安全体系结构设计带来了挑战,文章首先回顾了现有体系结构研究成果,从设计动机、主要思想、典型方案及评价4个角度进行了详细说明。然后借鉴多种先进技术思想,设计了一个具有可定义、可重构、可演进的云安全体系结构,分析表明了该体系结构的合理性和先进性。最后对云安全体系结构的进一步研究提出了建议。

中图分类号:

引用本文

余小军, 吴亚飚, 张玉清. 云安全体系结构设计研究[J]. 信息网络安全, 2020, 20(9): 62-66.

YU Xiaojun, WU Yabiao, ZHANG Yuqing. Research on the Design of Cloud Security Architecture[J]. Netinfo Security, 2020, 20(9): 62-66.

| [1] | Cloud Security Alliance. 12Top threats[EB/OL]. https://downloads.cloudsecurityalliance.org/assets/research/top-threats/treacherous-12-top-threats.pdf, 2020-5-15. |

| [2] | ZHANG Yuqing, WANG Xiaofei, LIU Xuefeng, et al. Survey on Cloud Computing Security[J]. Journal of Software, 2016,27(6):1328-1348. |

| 张玉清, 王晓菲, 刘雪峰, 等. 云计算环境安全综述[J]. 软件学报, 2016,27(6):1328-1348. | |

| [3] | FENG Dengguo, SUN Rui, ZHANG Yang. Information Security Architecture[M]. Beijing: Tsinghua University Press, 2008. |

| 冯登国, 孙锐, 张阳. 信息安全体系结构[M]. 北京: 清华大学出版社, 2008. | |

| [4] | Gartner. Staying Secure in the Cloud Is a Shared Responsibility[EB/OL]. https://www.gartner.com/doc/3277620/staying-secure-cloud-shared-responsibility, 2020-5-15. |

| [5] | GAT 1390. 2-2017 Information security technology——General requirements for classified protection of cyber security——Part 2: Special security requirements for cloud computing[S]. Beijing: Standards Press of China, 2017 |

| GAT 1390. 2-2017 信息安全技术 网络安全等级保护基本要求第2部分:云计算安全扩展要求[S]. 北京:中国标准出版社: 中国标准出版社, 2017. | |

| [6] | Aliyun. Aliyun Cloud Security White Paper V4.1[EB/OL]. https://security.aliyun.com/2020, 2020-5-15. |

| 阿里云. 阿里云安全白皮书V4.1[EB/OL]. https://security.aliyun.com/2020, 2020-5-15. | |

| [7] | AMAZON. AWSShared Responsibility Model[EB/OL]. https://aws.amazon.com/compliance/shared-responsibility-model, 2020-5-15. |

| [8] | Microsoft. Microsoft Shared Responsibilities for Cloud Computing[EB/OL]. https://gallery.technet.microsoft.com/Shared-Responsibilities-81d0ff91, 2020-5-15. |

| [9] | Tencent Cloud. Tencent Cloud Security White Paper 2016[EB/OL]. https://ask.qcloudimg.com/draft/2800919/pu3imp4m5d.pdf.2016, 2020-5-15. |

| 腾讯云. 腾讯云安全白皮书2016.[EB/OL]. https://ask.qcloudimg.com/draft/2800919/pu3imp4m5d.pdf.2016, 2020-5-15. | |

| [10] | China Telecom Network Security Laboratory. Cloud Computing Security: Technology And Application[M]. Beijing: Electronic Industry Press, 2012. |

| 中国电信网络安全实验室. 云计算安全:技术与应用[M]. 北京: 电子工业出版社, 2012. | |

| [11] | CSA. CSA Security Guidance for Critical Areas of Focusin Cloud Computingv4-0[EB/OL]. https://cloudsecurityalliance.org/document/security-guidance-for-critical-areas-of-focus-in-cloud-computing-v4-0/, 2020-5-15. |

| [12] |

FEND Dengguo, ZHANG Min, ZHANG Yan, et al. Cloud Security Research[J]. Journal of software, 2011,22(1):71-83.

doi: 10.3724/SP.J.1001.2011.03958 URL |

| 冯登国, 张敏, 张妍, 等. 云安全研究[J]. 软件学报, 2011,22(1):71-83. | |

| [13] | SHEN Changxiang, ZHANG Huanguo, WANG Huaimin, et al. Research and Development of Trusted Computing[J]. Chinese Science: Information Science, 2010,40(2):139-166. |

| 沈昌祥, 张焕国, 王怀民, 等. 可信计算的研究与发展[J]. 中国科学:信息科学, 2010,40(2):139-166. | |

| [14] | LIN Chuang, SU Wenbo, MENG Kun, et al. Cloud Computing Security: Architecture, Mechanism and Model Evaluation[J] Chinese Journal of computer science, 2013,36(9):1765-1784. |

| 林闯, 苏文博, 孟坤, 等. 云计算安全:体系结构、机制与模型评价[J] 计算机学报, 2013,36(9):1765-1784. | |

| [15] | TU Shanshan, HU Jun, NING Zhenhu. Trusted Computing: Building A New Cloud Security Architecture[J] Information Security Research, 2017,3(5):440-450 |

| 涂山山, 胡俊, 宁振虎 .可信计算: 打造云安全新体系结构[J]. 信息安全研究, 2017,3(5):440-450. | |

| [16] | H3C VCF. Controller Service Chain Technology White Paper[EB/OL]. http://www0.h3c.com.cn/cn/d201605/928711300030.htm.2016, 2020-5-15. |

| H3C VCF. 控制器服务链技术白皮书[EB/OL]. http://www0.h3c.com.cn/cn/d201605/928711300030.htm, 2020-5-15. |

| [1] | 王健, 王语杰, 韩磊. 基于突变模型的SDN环境中DDoS攻击检测方法[J]. 信息网络安全, 2020, 20(5): 11-20. |

| [2] | 周亚球, 任勇毛, 李琢, 周旭. 基于SDN的科学DMZ研究与实现[J]. 信息网络安全, 2019, 19(9): 134-138. |

| [3] | 赖成喆, 王文娟. 面向车队的安全且具备隐私保护的移动性管理框架[J]. 信息网络安全, 2018, 18(7): 36-46. |

| [4] | 石悦, 李相龙, 戴方芳. 一种基于属性基加密的增强型软件定义网络安全框架[J]. 信息网络安全, 2018, 18(1): 15-22. |

| [5] | 李剑锋, 刘渊, 张浩, 王晓锋. 面向IaaS云平台的路由转发优化研究与实现[J]. 信息网络安全, 2017, 17(9): 10-15. |

| [6] | 彭岩, 廖珊, 赵宝康. 一种面向软件定义卫星网络的轻量级快速安全认证策略[J]. 信息网络安全, 2017, 17(8): 53-59. |

| [7] | 徐洋, 陈燚, 何锐, 谢晓尧. SDN中DDoS检测及多层防御方法研究[J]. 信息网络安全, 2017, 17(12): 22-28. |

| [8] | 齐宇. SDN安全研究[J]. 信息网络安全, 2016, 16(9): 69-72. |

| [9] | 张晔, 尚进, 蒋东毅. 云数据中心网络安全服务架构的研究与实践[J]. 信息网络安全, 2016, 16(9): 98-103. |

| [10] | 陈颖聪, 陈广清, 陈智明, 万能. 面向智能电网SDN的二进制代码分析漏洞扫描方法研究[J]. 信息网络安全, 2016, 16(7): 35-39. |

| [11] | 蒋宽, 杨鹏. 基于数据包回溯的软件定义网络中的故障排除[J]. 信息网络安全, 2016, 16(3): 71-76. |

| [12] | 武泽慧, 魏强. 基于OwnShip-Proof模型的软件定义网络控制器集群故障安全恢复方法[J]. 信息网络安全, 2016, 16(12): 13-18. |

| [13] | 王刚. 一种基于SDN技术的多区域安全云计算架构研究[J]. 信息网络安全, 2015, 15(9): 20-24. |

| [14] | 周益周, 王斌, 谢小权. 云环境下软件定义入侵检测系统设计[J]. 信息网络安全, 2015, 15(9): 191-195. |

| [15] | 左青云, 张海粟. 基于OpenFlow的SDN网络安全分析与研究[J]. 信息网络安全, 2015, 15(2): 26-32. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||