信息网络安全 ›› 2019, Vol. 19 ›› Issue (8): 76-82.doi: 10.3969/j.issn.1671-1122.2019.08.011

基于请求域名的DNS隐蔽通道检测方法研究

- 1.四川大学网络空间安全学院,四川成都 610065

2.四川大学电子信息学院,四川成都 610065

-

收稿日期:2019-04-10出版日期:2019-08-10发布日期:2020-05-11 -

作者简介:作者简介:章航(1995—),女,四川,硕士研究生,主要研究方向为网络数据分析与信息安全;郑荣锋(1990—),男,重庆,博士研究生,主要研究方向为网络流量分析、工控系统安全、嵌入式设备安全;彭华(1987—),男,重庆,博士研究生,主要研究方向为通信系统与网络安全、机器学习;刘嘉勇(1962—),男,四川,教授,博士,主要研究方向为网络信息安全、网络信息处理、大数据分析。

-

基金资助:国家自然科学基金[61872255]

Requested Domain Name-based DNS Covert Channel Detection

Hang ZHANG1, Rongfeng ZHENG2, Hua PENG2, Jiayong LIU1( )

)

- 1. College of Cybersecurity, Sichuan University, Chengdu Sichuan 610065, China

2. College of Electronics and Information, Sichuan University, Chengdu Sichuan 610065, China

-

Received:2019-04-10Online:2019-08-10Published:2020-05-11

摘要:

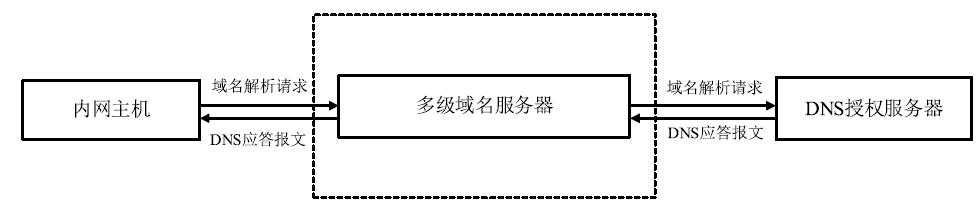

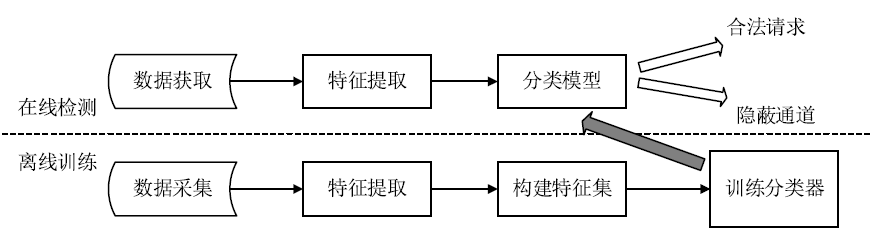

文章以提升机器学习方法实时检测DNS隐蔽通道的准确率,提升机器学习模型应对未知类型DNS隐蔽通道的检测能力为研究目的,提出基于请求域名的DNS隐蔽通道检测方法。以DNS隐蔽通道为研究对象,通过研究分析DNS合法样本和隐蔽通道样本中的请求域名,充分挖掘DNS请求域名中的相关信息,结合包含域名长度、字符占比、随机性特征和语义特征在内的四类属性特征,使用机器学习算法识别DNS隐蔽通道。实验使用Iodine、Dns2tcp和DNSCat三种隐蔽通道工具产生的DNS隐蔽通道样本,结合决策树算法训练分类器,涵盖计算机网络、信息隐藏、异常检测、数据挖掘、自然语言处理等研究范围。实验结果表明,该模型的精确率、召回率、准确率以及识别未经训练的DNS隐蔽通道的能力均得到了提高。

中图分类号:

引用本文

章航, 郑荣锋, 彭华, 刘嘉勇. 基于请求域名的DNS隐蔽通道检测方法研究[J]. 信息网络安全, 2019, 19(8): 76-82.

Hang ZHANG, Rongfeng ZHENG, Hua PENG, Jiayong LIU. Requested Domain Name-based DNS Covert Channel Detection[J]. Netinfo Security, 2019, 19(8): 76-82.

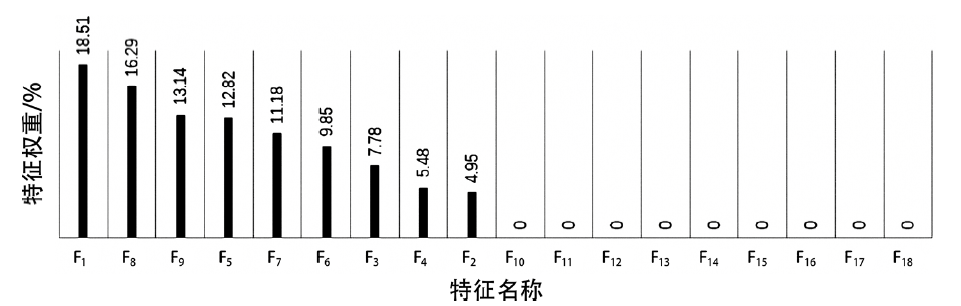

表2

特征总结

| 特征类别 | 特征均值 | 编号 | 特征方差 | 编号 |

|---|---|---|---|---|

| 域名长度 | 域名字串的长度的均值 | F1 | 域名字串的长度的方差 | F10 |

| 字符占比 | 域名中数字所占比例的均值 | F2 | 域名中数字所占比例的方差 | F11 |

| 域名中英文字母所占比例的均值 | F3 | 域名中英文字母所占比例的方差 | F12 | |

| 域名中非正常字符所占比例的均值 | F4 | 域名中非正常字符所占比例的方差 | F13 | |

| 随机性特征 | 域名信息熵的均值 | F5 | 域名信息熵的方差 | F14 |

| 域名基尼指数的均值 | F6 | 域名基尼指数的方差 | F15 | |

| 语义特性 | 域名unigram平均排名分数的均值 | F7 | 域名unigram平均排名分数的方差 | F16 |

| 域名bigram平均排名分数的均值 | F8 | 域名bigram平均排名分数的方差 | F17 | |

| 域名trigram平均排名分数的均值 | F9 | 域名trigram平均排名分数的方差 | F18 |

| [1] | XU Kun.Research on DNS Convert Channel Detection Technology[D]. Chengdu: Southwest Jiaotong University, 2017. |

| 徐琨. DNS隐蔽通道检测技术研究[D].成都:西南交通大学,2017. | |

| [2] | SHERIDANS, KEANEA.Detection ofDNS Based Covert Channels[C]//ACM. 14th European Conference on Cyber Warfare and Security, July 2-3, 2015, Hatfield, UK. New York: ACM, 2015: 267-275. |

| [3] | DAS A, SHEN M Y, SHASHANKA M, et al.Detection of Exfiltration and Tunneling over DNS[C]//IEEE. 16th IEEE International Conference on Machine Learning and Applications, December 18-21, 2017, Cancun, Mexico. New York: IEEE, 2017: 737-742. |

| [4] | SHI Xiaomin, LIU Fei.Analysis of Covert Channel and Monitoring Technology Based on DNS Protocol[J]. Secrecy Science and Technology, 2011, 2(4): 61-65. |

| 史晓敏,刘飞.浅析基于DNS协议的隐蔽通道及监测技术[J].保密科学技术,2011,2(4):61-65. | |

| [5] | ELLENS W, ZURANIEWSKI P, SPEROTTO A, et al.Flow-Based Detection of DNS Tunnels[C]//Springer. Ifip International Conference on Autonomous Infrastructure, June 25-28, 2013, Barcelona, Spain. Berlin: Springer, 2013: 124-135. |

| [6] | AIELLO M, MONGELLI M, PAPALEO G.Supervised Learning Approaches with Majority Voting for DNSTunneling Detection[C]//Springer. International Joint Conference SOCO14-CISIS14-ICEUTE14, June 25-27, 2014, Bilbao, Spain. Berlin: Springer, 2014: 463-472. |

| [7] | WIELOGORSKAM, O’BRIEND.DNS Traffic Analysis for Botnet Detection[C]//CEUR-WS. 25th Irish Conference on Artificial Intelligence and Cognitive Science, December 7-8, 2017, Dublin, Ireland. Aachen: CEUR-WS, 2017: 261-271. |

| [8] | AIELLO M, MONGELLI M, PAPALEO G.DNS Tunneling Detection through Statistical Fingerprints of Protocol Messages and Machine Learning[J]. International Journal of Communication Systems, 2015, 28(14): 1987-2002. |

| [9] | BORN K, GUSTAFSON D.Ngviz: Detecting DNS Tunnels through N-Gram Visualization and Quantitative Analysis[C]//ACM. Proceedings of the Sixth Annual Workshop on Cyber Security and Information Intelligence Research, April 21-23, 2010, Oak Ridge, Tennessee, USA. New York: ACM, 2010: 47. |

| [10] | DAVUTH N, KIM S R.Classification of Malicious Domain Names Using Support Vector Machine and Bi-gram Method[J]. International Journal of Security and Its Applications, 2013, 7(1): 51-58. |

| [11] | QI C, CHEN X, XU C, et al. A Bigram based Real Time DNS Tunnel Detection Approach[EB/OL]. , 2019-3-23. |

| [12] | ZHAO G, XU K, XU L, et al. Detecting APT Malware Infections based on Malicious DNS and Traffic Analysis[EB/OL]. , 2015-6-13. |

| [13] | HUANG Kai, FU Jianming, HUNAG Jianwei, et al.A Malicious Domain Detection Approach Based on Character and Resolution Features[J]. Computer Simulation, 2018, 35(3): 287-292. |

| 黄凯,傅建明,黄坚伟,等.一种基于字符及解析特征的恶意域名检测方法[J].计算机仿真,2018,35(3):287-292. | |

| [14] | BRUTZKUS A, LEVIN R. Detecting Domain Name System (DNS) Tunneling Based on DNS Logs and Network Data: U.S. Patent Application 15/466, 300[P]. 2018-9-27. |

| [15] | SONG Jinwei, YANG Jin, LI Tao.Research on Domain Flux Botnet Domain Name Detection Method Based on Weighted Support Vector Machine[J]. Netinfo Security, 2018, 18(12): 66-71. |

| 宋金伟,杨进,李涛.基于加权支持向量机的Domain Flux僵尸网络域名检测方法研究[J].信息网络安全,2018,18(12):66-71. | |

| [16] | HOMEM I, PAPAPETROU P.Harnessing Predictive Models for Assisting Network Forensic Investigations of DNS Tunnels[C]//Bepress. Annual ADFSL Conference on Digital Forensics, Security and Law, May 15-15, 2017, Daytona Beach, Florida, USA. Berkeley, California: Bepress, 2017: 79-94. |

| [17] | YU B, OLUMOFIN F, SMITH L, et al.Behavior Analysis based DNS Tunneling Detection and Classification with Big Data Technologies[C]//SciTePress. Proceedings of the International Conference on Internet of Things and Big Data, April 23-25, 2016, Rome, Italy. Setúbal: SciTePress, 2016: 284-290. |

| [18] | WU Xihong, LIU Baoxu, YANG Peian.Analvsis Botnet Behavior Based on the Domain Name[J]. Netinfo Security, 2013, 13(9): 10-13. |

| 巫锡洪,刘宝旭,杨沛安.基于域名的僵尸网络行为分析[J].信息网络安全,2013,13(9):10-13. | |

| [19] | MITCHELL J.Learning Semantic Representations in a Bigram Language Model[C]//ACM. Proceedings of the 10th International Conference on Computational Semantics, March 19-22, 2013, University of Potsdam, Potsdam, Germany. New York: ACM, 2013: 362-368. |

| [20] | SHAFIEIAN S, SMITH D, ZULKERNINE M.Detecting DNS Tunneling Using Ensemble Learning[C]// Springer. International Conference on Network and System Security, August 21-23, 2017, Helsinki, Finland. Berlin: Springer, 2017: 112-127. |

| [1] | 岳巧丽, 吕万波, 胡卫宏, 张海阔. 基于DNS应答价值评估的DDoS防御研究[J]. 信息网络安全, 2019, 19(9): 56-60. |

| [2] | 孙宇, 嵩天. 网络地址转换环境下的隐蔽通道构建方法[J]. 信息网络安全, 2019, 19(7): 59-66. |

| [3] | 文奕, 陈兴蜀, 曾雪梅, 罗永刚. 面向安全分析的大规模网络下的DNS流量还原系统[J]. 信息网络安全, 2019, 19(5): 77-83. |

| [4] | 和湘, 刘晟, 姜吉国. 基于机器学习的入侵检测方法对比研究[J]. 信息网络安全, 2018, 18(5): 1-11. |

| [5] | 朱毅, 陈兴蜀, 陈敬涵, 邵国林. 基于模糊综合评价模型的DNS健康度评估[J]. 信息网络安全, 2018, 18(4): 65-71. |

| [6] | 陆德冰, 崔浩亮, 张文, 牛少彰. 基于Intent过滤的应用安全加固方案[J]. 信息网络安全, 2017, 17(11): 67-73. |

| [7] | 梁昊鸣, 陈春林, 刘锡, 刘志鹏. 基于OpenFlow的恶意网站防范模型设计与研究[J]. 信息网络安全, 2017, 17(1): 77-83. |

| [8] | 蔡霖翔. 网络诈骗案件涉案人群智能分析[J]. 信息网络安全, 2016, 16(9): 246-250. |

| [9] | 尹心明, 胡正梁, 陈国梁, 黄海晔. 基于设备指纹决策树分类的IP视频专网入网检测方案研究[J]. 信息网络安全, 2016, 16(12): 68-73. |

| [10] | 张晓惠, 林柏钢. 基于平衡二叉决策树SVM算法的物联网安全研究[J]. 信息网络安全, 2015, 15(8): 20-25. |

| [11] | 闫丹, 魏芳. 基于决策树的流媒体视频用户体验质量评测模型研究[J]. 信息网络安全, 2015, 15(3): 74-78. |

| [12] | . 基于随机森林算法的网络舆情文本信息分类方法研究[J]. , 2014, 14(11): 36-. |

| [13] | 张??尹毅峰;黄新彭;甘勇. 网络隐蔽通道的研究与实现[J]. , 2013, 13(7): 0-0. |

| [14] | 刘军. 基于叶枝比率的决策树构建算法[J]. , 2013, 13(2): 0-0. |

| [15] | 彭阳. 基于DNSSEC的增强型信任体系结构研究[J]. , 2012, 12(8): 0-0. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||