信息网络安全 ›› 2018, Vol. 18 ›› Issue (7): 79-88.doi: 10.3969/j.issn.1671-1122.2018.07.010

一种基于组播的无线网络声誉管理模型

- 青岛大学计算机科学技术学院,山东青岛 266071

-

收稿日期:2018-04-16出版日期:2018-07-15发布日期:2020-05-11 -

作者简介:作者简介:王世文(1993—),男,山东,硕士研究生,主要研究方向为无线网络与信息安全;程相国(1969—),男,山东,教授,博士,主要研究方向为信息安全与密码学;夏辉(1986—),男,山东,副教授,博士,主要研究方向为无线网络与信息安全。

-

基金资助:国家自然科学基金[61402245];山东省自然科学基金[ZR2014FQ010];山东省高等学校科技计划项目[J16LN06]

A Reputation Management Model for Mobile Adhoc Networks Based on Multicast

Shiwen WANG, Xiangguo CHENG( ), Hui XIA

), Hui XIA

- College of Computer Science and Technology, Qingdao University, Qingdao Shandong 266071, China

-

Received:2018-04-16Online:2018-07-15Published:2020-05-11

摘要:

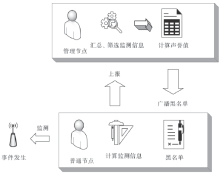

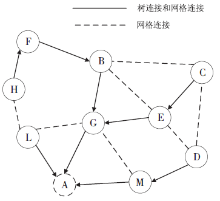

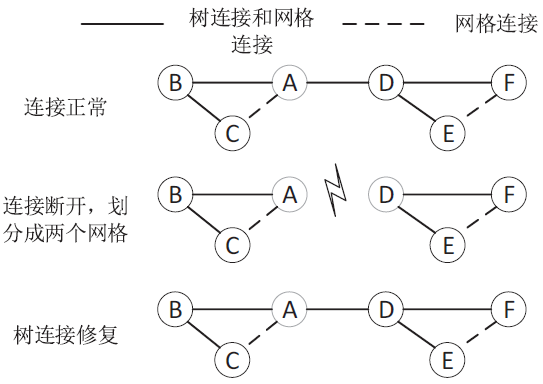

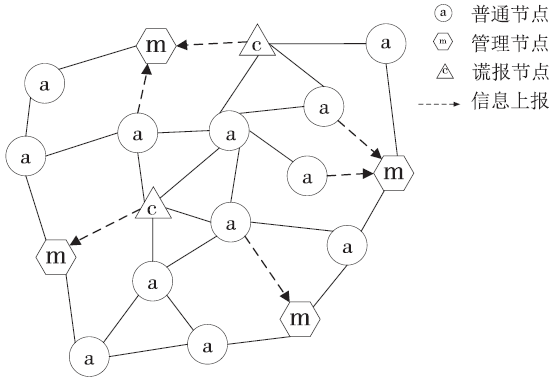

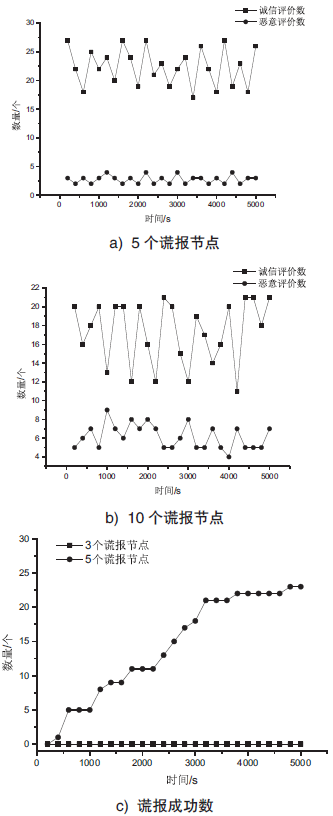

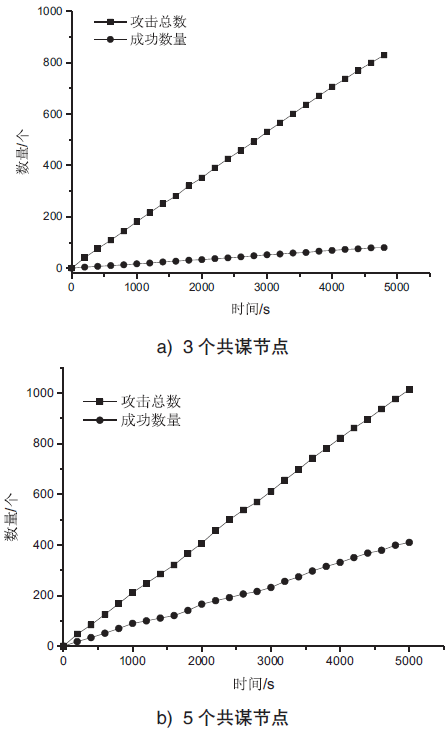

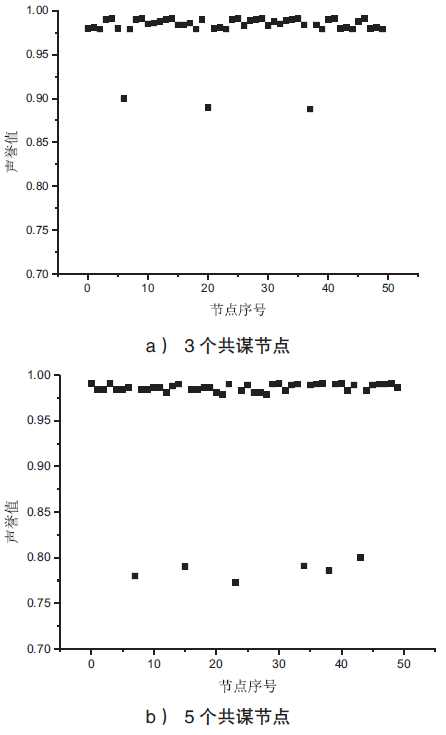

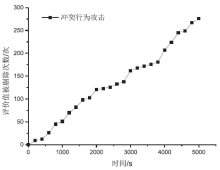

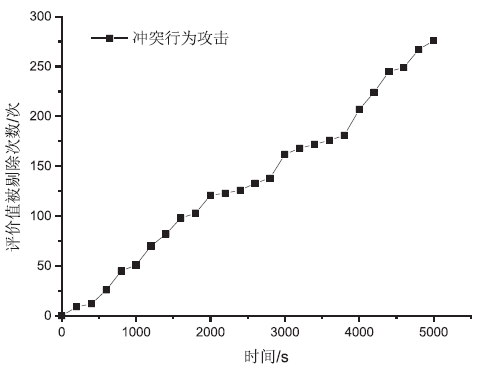

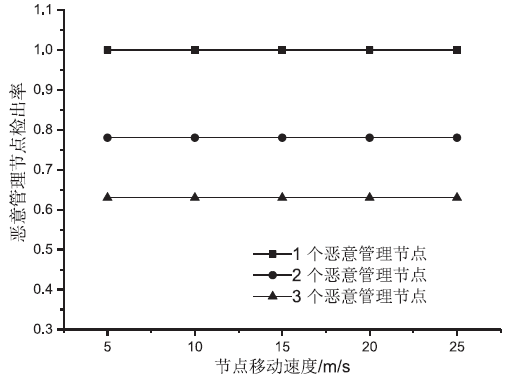

抵抗攻击和评价节点的声誉值是可信MANET(Mobile Adhoc Network)中的重要内容,因此有必要建立一套有效的信任系统。为了解决网络中负载过高和监测信息可信性等问题,文章提出一种将节点分层的声誉管理系统,通过选择特殊的节点作为管理节点来收集监测信息并计算节点的声誉值,管理节点之间采用组播的方式进行交流。该模型能够有效区分恶意信息,提高监测信息的可信度,解决网络中信息收集的问题。同时,管理节点之间能够相互配合,有效识别并抵抗多种攻击。仿真实验结果证明了该模型的有效性。

中图分类号:

引用本文

王世文, 程相国, 夏辉. 一种基于组播的无线网络声誉管理模型[J]. 信息网络安全, 2018, 18(7): 79-88.

Shiwen WANG, Xiangguo CHENG, Hui XIA. A Reputation Management Model for Mobile Adhoc Networks Based on Multicast[J]. Netinfo Security, 2018, 18(7): 79-88.

| [1] | GOVINDAN K,MOHAPATRA P.Trust Computations and Trust Dynamics in Mobile Adhoc Networks: A Survey[J]. IEEE Communications Surveys and Tutorials, 2012,14(2): 279-298 . |

| [2] | PROBST M J,KASERA S K.Statistical Trust Establishment in Wireless Sensor Networks[C]//IEEE.2007 International Conference on Parallel and Distributed Systems, December 5-7, 2007, Hsinchu, China.NJ:IEEE,2007:1-8. |

| [3] | JIANG Tao, BARAS J S.Trust Evaluation in Anarchy: A Case Study on Autonomous Networks[C]// INFOCOM. IEEE International Conference on Computer Communications, April 23-29,2006, Barcelona, Catalunya, Spain. NJ:IEEE, 2006:1-12. |

| [4] | PENG Jia, GAO Neng.Research on Identity Trusted Level Evaluation Mechanism Based on User Behavior Analysis[J].Netinfo Security,2016,16(9):124-129. |

| 彭佳,高能. 基于实体行为的身份可信等级评估机制研究[J]. 信息网络安全,2016,16(9):124-129. | |

| [5] | SHABUT A M, DAHAL K P, BISTA S K, et al.Recommendation-based Trust Model with an Effective Defence Scheme for MANETs[J].IEEE Transactions on Mobile Computing,2015,14(10):2101-2115. |

| [6] | SHEN Haiying, LI Ze.A Hierarchical Account-aided Reputation Management System for MANETs[J].IEEE/ACM Transactions on Networking,2015, 23(1):70-84. |

| [7] | YIN Bao,JIANG Liying, WANG Chao.The Design of Trusted Secure Routing of Quantum Ant Colony Algorithm for Large Scale Wireless Sensor Networks[J].Netinfo Security,2015,15(3):14-18. |

| 尹宝,姜丽莹,王潮. 量子蚁群算法的大规模无线传感网可信安全路由设计[J].信息网络安全,2015,15(3):14-18. | |

| [8] | JIANG Shouxu, LI Jianzhong.A Reputation-based Trust Mechanism for P2P E-commerce Systems[J].Journal of Software, 2007,18(10):2551-2563 |

| 姜守旭, 李建中. 一种P2P电子商务系统中基于声誉的信任机制[J]. 软件学报, 2007, 18(10):2551-2563. | |

| [9] | LI Wenjia, SONG Houbing.ART: An Attack-resistant Trust Management Scheme for Securing Vehicular Ad Hoc Networks[J].IEEE Transactions on Intelligent Transportation Systems, 2016,17(4):960-969. |

| [10] | TAN Shuaishuai, LI Xiaoping, DONG Qingkuan.A Trust Management System for Securing Data Plane of Ad-Hoc Networks[J].IEEE Transactions on Vehicular Technology, 2016, 65(9):7579-7592. |

| [11] | HUANG Qiang, WANG Gaojian, MI Wenzhi, et al.Centralized and Unified Trusted Computing Platform Management Model and Its Application[J].Netinfo Security, 2017,17(4):9-14. |

| 黄强, 王高剑, 米文智,等. 集中统一的可信计算平台管理模型研究及其应用[J]. 信息网络安全, 2017,17(4):9-14. | |

| [12] | MARTI S, GIULI T J, LAI K, et al.Mitigating Routing Misbehavior in Mobile Ad Hoc Networks[C]//ACM. The 6th Snnual International Conference on Mobile Computing and Networking, August 6 - 11, 2000 , Boston, Massachusetts, USA. New York: ACM, 2000:255-265. |

| [13] | DETTI A, BLEFARI-MELAZZI N.Overlay, Borůvka-based, Ad-hoc Multicast Protocol: Description and Performance Analysis[J]. Wireless Communications & Mobile Computing, 2008, 8(10):1313-1329. |

| [14] | LEE S J, GERLA M, TOH C.On Demand Multicast Routing Protocol (ODMRP) for Ad Hoc Networks[J]. Lecture Notes in Mathematics, 2003, 3:1298-1302. |

| [15] | HABEL J M. A Língua Nas Artes e a Arte de Falar Línguas Minoritárias: Ações de Popularização da Ciência No Projeto ALMA-H[EB/OL]. ,2018-3-15. |

| [16] | XIE J,TALPADE R R,MCAULEY A J, et al. AMRoute: Ad Hoc Multicast Routing Protocol[EB/OL]. , 2018-3-15. |

| [17] | TIETJEN G L, MOORE R H.Some Grubbs-type Statistics for the Detection of Several Outliers[J]. Technometrics, 1972, 14(3):583-597. |

| [18] | WILENSKY U. Netlogo,1999[EB/OL].,2018-3-15. |

| [1] | 董晓丽, 商帅, 陈杰. 分组密码9轮Rijndael-192的不可能差分攻击[J]. 信息网络安全, 2020, 20(4): 40-46. |

| [2] | 宋宇波, 樊明, 杨俊杰, 胡爱群. 一种基于拓扑分析的网络攻击流量分流和阻断方法[J]. 信息网络安全, 2020, 20(3): 9-17. |

| [3] | 张兴隆, 李钰汀, 程庆丰, 郭路路. 一种防范TLS协议降级攻击的浏览器安全模型[J]. 信息网络安全, 2020, 20(3): 65-74. |

| [4] | 王腾飞, 蔡满春, 芦天亮, 岳婷. 基于iTrace_v6的IPv6网络攻击溯源研究[J]. 信息网络安全, 2020, 20(3): 83-89. |

| [5] | 李瑞兴, 许力, 方禾. 基于功率控制与中继协作的抗窃听攻击模型[J]. 信息网络安全, 2020, 20(1): 40-45. |

| [6] | 董威, 李永刚. 基于复杂网络的智能电网网络攻击影响分析研究[J]. 信息网络安全, 2020, 20(1): 52-60. |

| [7] | 岳巧丽, 吕万波, 胡卫宏, 张海阔. 基于DNS应答价值评估的DDoS防御研究[J]. 信息网络安全, 2019, 19(9): 56-60. |

| [8] | 马泽文, 刘洋, 徐洪平, 易航. 基于集成学习的DoS攻击流量检测技术[J]. 信息网络安全, 2019, 19(9): 115-119. |

| [9] | 陈良臣, 刘宝旭, 高曙. 网络攻击检测中流量数据抽样技术研究[J]. 信息网络安全, 2019, 19(8): 22-28. |

| [10] | 张可佳, 张帆, 马春光, 张龙. 多方量子保密比较的新型模型设计[J]. 信息网络安全, 2019, 19(8): 29-35. |

| [11] | 陈冠衡, 苏金树. 基于深度神经网络的异常流量检测算法[J]. 信息网络安全, 2019, 19(6): 68-75. |

| [12] | 张可, 汪有杰, 程绍银, 王理冬. DDoS攻击中的IP源地址伪造协同处置方法[J]. 信息网络安全, 2019, 19(5): 22-29. |

| [13] | 喻志彬, 马程, 李思其, 王淼. 基于Web应用层的DDoS攻击模型研究[J]. 信息网络安全, 2019, 19(5): 84-90. |

| [14] | 傅建明, 黎琳, 郑锐, 苏日古嘎. 基于GAN的网络攻击检测研究综述[J]. 信息网络安全, 2019, 19(2): 1-9. |

| [15] | 俞惠芳, 高新哲. 多源网络编码同态环签名方案研究[J]. 信息网络安全, 2019, 19(2): 36-42. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||