信息网络安全 ›› 2015, Vol. 15 ›› Issue (9): 62-65.doi: 10.3969/j.issn.1671-1122.2015.09.015

Android操作系统恶意软件检测技术研究

- 中国电信集团系统集成有限责任公司宁夏分公司,宁夏银川750001

-

收稿日期:2015-07-15出版日期:2015-09-01发布日期:2015-11-13 -

作者简介:作者简介: 李汶洋(1988-),男,辽宁,本科,主要研究方向:信息安全、移动通信安全、等级保护等。

Research on Android Malware Detection Technology

- China Telecom System Integration Co.Ltd., Ningxia Branch, Yinchuan Ningxia 750001, China

-

Received:2015-07-15Online:2015-09-01Published:2015-11-13

摘要:

随着Android系统智能手机使用人数的上升,Android系统平台上恶意软件的数量也在大幅度增加。如何对Android系统恶意软件进行检测已经成为一个值得研究的问题。文章针对目前国内外关于Android系统恶意软件检测技术的研究进行总结,对比了静态分析与动态分析,同时列举了目前国内外的一些研究成果。

中图分类号:

引用本文

李汶洋. Android操作系统恶意软件检测技术研究[J]. 信息网络安全, 2015, 15(9): 62-65.

Wen-yang LI. Research on Android Malware Detection Technology[J]. Netinfo Security, 2015, 15(9): 62-65.

| [1] | 赵洋,胡龙,熊虎,等. 基于沙盒的Android恶意软件动态分析方案[J]. 信息网络安全,2014,(12):21-26. |

| [2] | Wu D, Mao C, Wei T, et al.DroidMat: Android Malware Detection through Manifest and API Calls Tracing[C] //Conference on Information Security. IEEE, 2012:62-69. |

| [3] | Sahs J, Khan L.A Machine Learning Approach to Android Malware Detection[C] //European Intelligence and Security Informatics Conference. IEEE, 2012:141-147. |

| [4] | Grampurohit V, Kumar V, Rawat S, et al.Category Based Malware Detection for Android[J]. Communications in Computer & Information Science, 2014,(2):35-42. |

| [5] | 徐剑,武爽,孙琦,等. 面向Android应用程序的代码保护方法研究[J]. 信息网络安全,2014,(10):11-17. |

| [6] | Talha K A, Alper D I, Aydin C.APK Auditor: Permission-based Android malware detection system[J]. Digital Investigation, 2015,3(1):1-14. |

| [7] | Sheen S, Anitha R, Natarajan V.Android based malware detection using a Multifeature Collaborative Decision Fusion approach[J]. Neurocomputing, 2015,6(1): 151. |

| [8] | Aafer Y, Du W, Yin H.DroidAPIMiner: Mining API-Level Features for Robust Malware Detection in Android[J]. Lecture Notes of the Institute for Computer Sciences Social Informatics & Telecommunications Engineering, 2013,(2):86-103. |

| [9] | Grace M, Zhou Y, Zhang Q, et al.Riskranker: scalable and accurate zero-day android malware detection[C]//Proceedings of the 10th international conference on Mobile systems, applications, and services. ACM, 2012: 281-294. |

| [10] | 高岳,胡爱群. 基于权限分析的Android隐私数据泄露动态检测方法[J]. 信息网络安全,2014,(2):27-31. |

| [11] | Egele M, Scholte T, Kirda E, et al.A Survey on Automated Dynamic Malware Analysis Techniques and Tools[J]. Acm Computing Surveys, 2012, 44(2):169-192. |

| [12] | Rieck K, Trinius P, Willems C, et al.Automatic analysis of malware behavior using machine learning[J]. Journal of Computer Security, 2011, 19(4):30-39. |

| [13] | Jin R, Wang B.Malware Detection for Mobile Devices Using Software-Defined Networking[R].Research & Educational Experiment Workshop. IEEE, 2013:81-88. |

| [14] | Asaf Shabtai, Uri Kanonov, Yuval Elovici, et al.“Andromaly”: a behavioral malware detection framework for android devices[J]. Journal of Intelligent Information Systems, 2011, 38(1):161-190. |

| [15] | Peng G, Shao Y, Wang T, et al.Research on Android Malware Detection and Interception Based on Behavior Monitoring[J]. Wuhan University Journal of Natural Sciences, 2012, 17(5):421-427. |

| [16] | 刘智伟,孙其博. 基于权限管理的Android应用行为检测[J]. 信息网络安全,2014,(6):72-77. |

| [17] | Min L X, Cao Q H.Runtime-based Behavior Dynamic Analysis System for Android Malware Detection[J]. Information Technology Applications in Industry Computer Engineering & Materials Science, 2013,(6):25-41. |

| [18] | Yuan Z, Lu Y, Wang Z, et al.Droid-Sec: deep learning in android malware detection[C]//Proceedings of the 2014 ACM conference on SIGCOMM. ACM, 2014: 371-372. |

| [19] | 包佳敏,胡爱群. Android系统文件监听技术的研究[J]. 信息网络安全,2014,(3):46-51. |

| [20] | Arp D, Spreitzenbarth M, Hübner M, et al.Drebin: Effective and explainable detection of android malware in your pocket[C]//Proc. of NDSS. 2014. |

| [21] | Gascon H, Yamaguchi F, Arp D, et al.Structural detection of android malware using embedded call graphs[C]//Proceedings of the 2013 ACM workshop on Artificial intelligence and security. ACM, 2013: 45-54. |

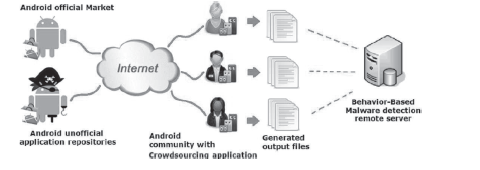

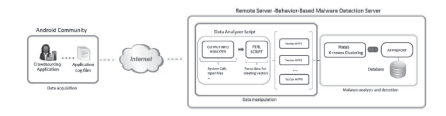

| [22] | Burguera I, Zurutuza U, Nadjm-tehrani S. Crowdroid: Behavior-Based Malware Detection System for Android[C]//Proceedings of the Acm Conference on Computer & Communications Security, 2011:15-26. |

| [23] | Enck W, Cox L P, Jung J, et al.TaintDroid: An Information-Flow Tracking System for Realtime Privacy Monitoring on Smartphones[C]// Proceedings of Usenix Conference on Operating Systems Design & Implementation Osdi, 2010, 57(3):99-106. |

| [1] | 王蓉, 马春光, 武朋. 基于联邦学习和卷积神经网络的入侵检测方法[J]. 信息网络安全, 2020, 20(4): 47-54. |

| [2] | 边玲玉, 张琳琳, 赵楷, 石飞. 基于LightGBM的以太坊恶意账户检测方法[J]. 信息网络安全, 2020, 20(4): 73-80. |

| [3] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [4] | 顾兆军, 任怡彤, 刘春波, 王志. 基于一致性预测算法的内网日志检测模型[J]. 信息网络安全, 2020, 20(3): 45-50. |

| [5] | 罗文华, 许彩滇. 基于改进MajorClust聚类的网络入侵行为检测[J]. 信息网络安全, 2020, 20(2): 14-21. |

| [6] | 吕宗平, 赵春迪, 顾兆军, 周景贤. 基于Stacking模型融合的勒索软件动态检测算法[J]. 信息网络安全, 2020, 20(2): 57-57. |

| [7] | 张浩, 陈龙, 魏志强. 基于数据增强和模型更新的异常流量检测技术[J]. 信息网络安全, 2020, 20(2): 66-74. |

| [8] | 荆涛, 万巍. 面向属性迁移状态的P2P网络行为分析方法研究[J]. 信息网络安全, 2020, 20(1): 16-25. |

| [9] | 侯留洋, 罗森林, 潘丽敏, 张笈. 融合多特征的Android恶意软件检测方法[J]. 信息网络安全, 2020, 20(1): 67-74. |

| [10] | 李晓冉, 郝蓉, 于佳. 具有数据上传管控的无证书可证明数据持有方案[J]. 信息网络安全, 2020, 20(1): 83-88. |

| [11] | 宋鑫, 赵楷, 张琳琳, 方文波. 基于随机森林的Android恶意软件检测方法研究[J]. 信息网络安全, 2019, 19(9): 1-5. |

| [12] | 康健, 王杰, 李正旭, 张光妲. 物联网中一种基于多种特征提取策略的入侵检测模型[J]. 信息网络安全, 2019, 19(9): 21-25. |

| [13] | 陈里可, 阮树骅, 陈兴蜀, 王海舟. 社交媒体机器人账号智能检测研究[J]. 信息网络安全, 2019, 19(9): 96-100. |

| [14] | 冯文英, 郭晓博, 何原野, 薛聪. 基于前馈神经网络的入侵检测模型[J]. 信息网络安全, 2019, 19(9): 101-105. |

| [15] | 陈良臣, 刘宝旭, 高曙. 网络攻击检测中流量数据抽样技术研究[J]. 信息网络安全, 2019, 19(8): 22-28. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||