信息网络安全 ›› 2015, Vol. 15 ›› Issue (9): 217-220.doi: 10.3969/j.issn.1671-1122.2015.09.048

烟草物联网网络安全模型研究

- 漳州烟草物流有限公司,福建漳州363000

-

收稿日期:2015-07-15出版日期:2015-09-30发布日期:2015-11-13 -

作者简介:作者简介: 陈子弘(1989-),男,福建,硕士,主要研究方向:分布式存储、手势跟踪、数据挖掘。

Research on Security Model in Internet of Things for Tobacco Companies

- Zhangzhou Tobacco Logistics Co., Ltd., Zhangzhou Fujian 363000, China

-

Received:2015-07-15Online:2015-09-30Published:2015-11-13

摘要:

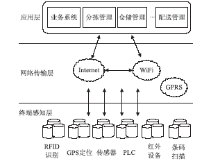

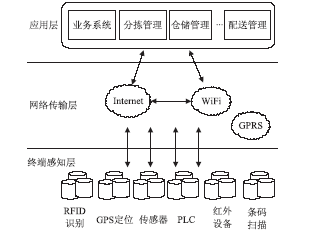

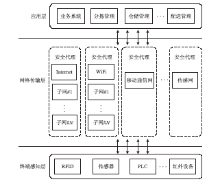

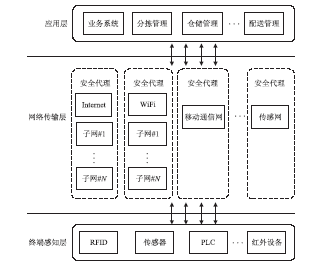

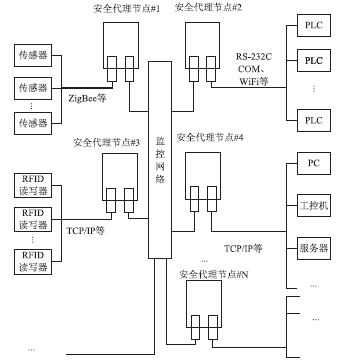

现在物联网技术已经实现了网络中的物物相联。然而在物联网的发展过程中,除了存在传统网络管控等一系列安全问题,也呈现出新的网络安全问题。文章以烟草商业企业物联网的网络安全为研究目标,分析现有烟草物联网安全架构的特点,探讨其中存在的安全问题,并提出一种基于P2DR2思想的烟草物联网安全架构模型。

中图分类号:

引用本文

陈子弘. 烟草物联网网络安全模型研究[J]. 信息网络安全, 2015, 15(9): 217-220.

Zi-hong CHEN. Research on Security Model in Internet of Things for Tobacco Companies[J]. Netinfo Security, 2015, 15(9): 217-220.

| [1] | 孙其博,刘杰,黎羴,等. 物联网:概念、架构与关键技术研究综述[J]. 北京邮电大学学报,2010,33(3):1-9. |

| [2] | 中国科技网. IEEE 1888标准:全球能源互联网有了中国主导的国际标准[EB/OL]. . |

| [3] | ITU-T.Y. 2002-2009. Overview of ubiquitous networking and of its support in NGN[S]. Geneva: 2010. |

| [4] | GRANJAL J, MONTEIRO E, SILVA J S.Security in the integration of low-power Wireless Sensor Networks with the Internet: A survey[J]. Ad Hoc Networks, 2015, (24): 264-287. |

| [5] | AGGARWAL R, DAS M L.RFID Security in the Context of "Internet of Things"[C]// Proceedings of the First International Conference on Security of Internet of Things. New York, 2012. |

| [6] | LI C, ZHANG J.Research of ZigBee's Data Security and Protection[C]//IFCSTA '09. International Forum on IEEE, 2009: 298-302. |

| [7] | BARKER R.Security aspects in 6LowPan networks[C]//Proceedings of the Conference on Design. Automation and Test in EuropeEuropean Design and Automation Association, 2010: 660-660. |

| [8] | 王景中,凌晨. 基于节点认证的物联网感知层信息安全传输机制的研究[J]. 信息网络安全,2014,(2):53-57. |

| [9] | 张鸿亮,刘文予,符明丽. 基于需求等级的传感器网络安全策略模型[J]. 微计算机信息,2008,24(13):134-136. |

| [10] | 许开立,陈全. 安全等级特征量及其计算方法[J]. 中国安全科学学报,1999,9(6):6-12. |

| [11] | GARFINKEL S L, JUELS A, PAPPU R.RFID privacy: an overview of problems and proposed solutions[J]. Security & Privacy, IEEE, 2005, 3(3): 34-43. |

| [12] | 聂金慧,苏红旗. 物联网位置数据安全策略研究[J]. 信息网络安全,2014,(6):6-10. |

| [13] | 范一鸣,屠雄刚. 一种基于谱聚类分析的物联网节点安全控制域划分算法[J]. 传感技术学报,2014,(5):675-679. |

| [14] | 吴振强,周彦伟,马建峰. 物联网安全传输模型[J]. 计算机学报,2011,34(8):1351-1364. |

| [15] | SCHWARTAU W.Time-based security explained: Provable security models and formulas for the practitioner and vendor[J]. Computers & Security, 1998, 17(8): 693-714. |

| [16] | 刘波,陈晖,王海涛,等. 物联网安全问题分析及安全模型研究[J]. 计算机与数字工程,2012,40(11):21-24. |

| [17] | 孙知信,骆冰清,罗圣美,等. 一种基于等级划分的物联网安全模型[J]. 计算机工程,2011,37(10):1-7. |

| [18] | 范红,邵华,李程远,等. 物联网安全技术体系研究[J]. 信息网络安全,2011,(9):5-8. |

| [19] | SAID O.Development of an Innovative Internet of Things Security System[J]. International Journal of Computer Science Issues, 2013, 10(6): 155-161. |

| [20] | WU M, LU T, LING F, et al.Research on the architecture of Internet of Things[C]//Advanced Computer Theory and Engineering (ICACTE), 2010 3rd International Conference on, 2010. |

| [21] | 邵华,范红. 物联网信息安全模型综述[J]. 信息安全与技术,2014,(9):16-19. |

| [22] | 陈达,马威,李晓勇. 一种单向安全隔离与信息交换机制[J]. 信息网络安全,2014,(6):48-52. |

| [23] | DOLEV D, STRONG H R.Authenticated Algorithms for Byzantine Agreement.[J]. SIAM JOURNAL ON COMPUTING, 1983, 12(4): 656-666. |

| [24] | NASH A, DUANE W, JOSEPH C.PKI: Implementing and Managing E-Security[M]. New York, NY, USA: McGraw-Hill, Inc., 2001. |

| [25] | 何鹏程,方勇. 一种基于Web日志和网站参数的入侵检测和风险评估模型的研究[J]. 信息网络安全,2015,(1):61-65. |

| [1] | 刘建伟, 韩祎然, 刘斌, 余北缘. 5G网络切片安全模型研究[J]. 信息网络安全, 2020, 20(4): 1-11. |

| [2] | 赵志岩, 纪小默. 智能化网络安全威胁感知融合模型研究[J]. 信息网络安全, 2020, 20(4): 87-93. |

| [3] | 黎水林, 祝国邦, 范春玲, 陈广勇. 一种新的等级测评综合得分算法研究[J]. 信息网络安全, 2020, 20(2): 1-6. |

| [4] | 荆涛, 万巍. 面向属性迁移状态的P2P网络行为分析方法研究[J]. 信息网络安全, 2020, 20(1): 16-25. |

| [5] | 裘玥. 大型体育赛事网络安全风险分析与评估[J]. 信息网络安全, 2019, 19(9): 61-65. |

| [6] | 高孟茹, 谢方军, 董红琴, 林祥. 面向关键信息基础设施的网络安全评价体系研究[J]. 信息网络安全, 2019, 19(9): 111-114. |

| [7] | 陈良臣, 刘宝旭, 高曙. 网络攻击检测中流量数据抽样技术研究[J]. 信息网络安全, 2019, 19(8): 22-28. |

| [8] | 尚文利, 尹隆, 刘贤达, 赵剑明. 工业控制系统安全可信环境构建技术及应用[J]. 信息网络安全, 2019, 19(6): 1-10. |

| [9] | 张可, 汪有杰, 程绍银, 王理冬. DDoS攻击中的IP源地址伪造协同处置方法[J]. 信息网络安全, 2019, 19(5): 22-29. |

| [10] | 倪一涛, 陈咏佳, 林柏钢. 基于自动解混淆的恶意网页检测方法[J]. 信息网络安全, 2019, 19(4): 37-46. |

| [11] | 陈良臣, 高曙, 刘宝旭, 卢志刚. 网络加密流量识别研究进展及发展趋势[J]. 信息网络安全, 2019, 19(3): 19-25. |

| [12] | 傅建明, 黎琳, 郑锐, 苏日古嘎. 基于GAN的网络攻击检测研究综述[J]. 信息网络安全, 2019, 19(2): 1-9. |

| [13] | 韦力, 段沁, 刘志伟. 互联网时代医院网络安全管理综述[J]. 信息网络安全, 2019, 19(12): 88-92. |

| [14] | 张振峰, 张志文, 王睿超. 网络安全等级保护2.0云计算安全合规能力模型[J]. 信息网络安全, 2019, 19(11): 1-7. |

| [15] | 张健, 陈博翰, 宫良一, 顾兆军. 基于图像分析的恶意软件检测技术研究[J]. 信息网络安全, 2019, 19(10): 24-31. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||