信息网络安全 ›› 2021, Vol. 21 ›› Issue (12): 78-85.doi: 10.3969/j.issn.1671-1122.2021.12.011

面向视频监控网络的安全评估指标体系研究

- 1.中国人民公安大学信息网络安全学院,北京 102600

2.公安部安全防范重点实验室,北京 102600

-

收稿日期:2021-08-19出版日期:2021-12-10发布日期:2022-01-11 -

通讯作者:黄淑华 E-mail:huangshuhua@ppsuc.edu.cn -

作者简介:高见(1982—),男,山东,副教授,博士,主要研究方向为网络安全|王凯悦(1998—),男,江苏,硕士研究生,主要研究方向为网络安全|黄淑华(1986—),女,黑龙江,副教授,硕士,主要研究方向为视频网络安全 -

基金资助:中国人民公安大学中央基本科研业务费项目(2021JKF2062);中国人民公安大学新型犯罪专题研究(2021XXFZ012);公安部科技强警基础工作2020专项(2020GABJC01)

Research on Security Evaluation Index System for Video Monitoring Network

GAO Jian1,2, WANG Kaiyue1, HUANG Shuhua1,2( )

)

- 1. School of Information and Network Security, People’s Public Security University of China, Beijing 102600, China

2. Safety Precaution Laboratory of Ministry of Public Security, Beijing 102600, China

-

Received:2021-08-19Online:2021-12-10Published:2022-01-11 -

Contact:HUANG Shuhua E-mail:huangshuhua@ppsuc.edu.cn

摘要:

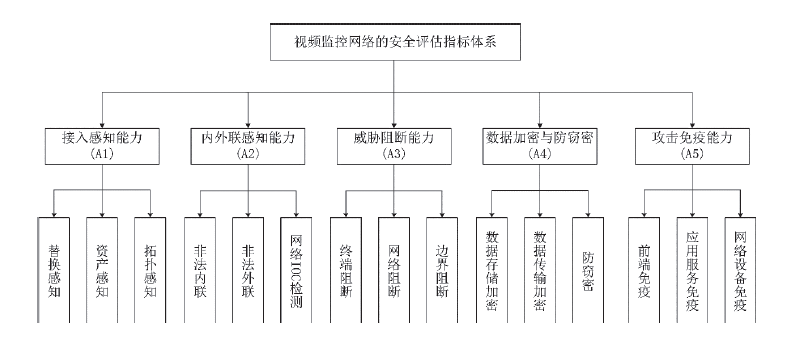

视频监控网络对维护国家安全具有重要作用,目前针对视频网络的攻击手段越来越多。通过研究面向视频监控网络的安全评估指标体系和评估模型,文章提出将传统的面向系统、设备的安全评估转变为基于能力验证的评估方法,并将视频监控网络细分为接入感知能力、内外联感知能力、威胁阻断能力、数据加密能力、攻击免疫能力等五大能力,面向每个能力指标各提出了相应的采集指标。利用层次分析法确定了各评估指标的权重,并量化各评估指标,将模型应用在2018年两个城市的视频监控网络中,量化得分可以直观、科学地反应视频监控网络的网络安全状态。

中图分类号:

引用本文

高见, 王凯悦, 黄淑华. 面向视频监控网络的安全评估指标体系研究[J]. 信息网络安全, 2021, 21(12): 78-85.

GAO Jian, WANG Kaiyue, HUANG Shuhua. Research on Security Evaluation Index System for Video Monitoring Network[J]. Netinfo Security, 2021, 21(12): 78-85.

表8

视频监控网络的安全评估因素层次总权重

| 第二层安全评估因素 | 第三层安全评估因素 | 权重 |

|---|---|---|

| 接入感知能力A1 0.0515 | 替换感知A11 资产感知A12 拓扑感知A13 | 0.0351 0.0104 0.0061 |

| 内外联感知能力A2 0.3988 | 非法内联A21 非法外联A22 网络IOC检测A23 | 0.0653 0.2150 0.1186 |

| 威胁阻断能力A3 0.1527 | 终端阻断A31 网络阻断A32 边界阻断A33 | 0.0187 0.0351 0.0989 |

| 数据加密与防窃密A4 0.0924 | 数据存储加密A41 数据传输加密A42 防窃密A43 | 0.0078 0.0504 0.0342 |

| 攻击免疫能力A5 0.3045 | 前端免疫A51 应用服务免疫A52 网络设备免疫A53 | 0.0499 0.1641 0.0905 |

| [1] | YU Chenjun. Brief Discussion on the Security Construction of Public Security Video Network from the Angle of Classified Protection[J]. China Public Security, 2018, 17(7):178-179. |

| 于臣军. 从等级保护角度浅谈公安视频网安全建设[J]. 中国公共安全, 2018, 17(7):178-179. | |

| [2] | GUO Wei, MIAO Rui. Analysis on the Security Construction of Public Security Video Transmission Network[J]. China Security Protection Certification, 2019, 18(4):29-32. |

| 郭维, 苗瑞. 公安视频传输网安全建设分析[J]. 中国安全防范技术与应用, 2019, 18(4):29-32. | |

| [3] | YU Wei, MA Jingyu. Public Security Video Surveillance Construction Network Application Helps the Construction of Smart Cities[J]. China Public Security, 2017, 16(9):55-58. |

| 喻伟, 马井宇. 公共安全视频监控建设联网应用助阵智慧城市建设[J]. 中国公共安全, 2017, 16(9):55-58. | |

| [4] | FU Xin, LIU Lin, ZHANG Fanzhong. Research on Information Security Evaluation Technology of Public Security Video Surveillance System Based on Classified Protection Evaluation[J]. Police Technology, 2016, 32(5):75-78. |

| 浮欣, 刘琳, 张凡忠. 基于等级保护测评的公共安全视频监控系统信息安全测评技术研究[J]. 警察技术, 2016, 32(5):75-78. | |

| [5] | HE Xiaohua. The Construction Status of Public Security Video Surveillance in China in 2013[J]. China Public Security (Comprehensive Edition), 2013, 12(3):120-125. |

| 贺小花. 2013年我国公安视频监控建设现状[J]. 中国公共安全(综合版), 2013, 12(3):120-125. | |

| [6] | CLARK K, TYREE S, DAWKINS J, et al. Qualitative and Quantitative Analytical Techniques for Network Security Assessment[C]// IEEE. Fifth Annual IEEE SMC Information Assurance Workshop, June 10-11, 2004, West Point, NY, USA. New Jersey: IEEE, 2004: 321-328. |

| [7] | HUANG Limin, WANG Hua. Multilevel Fuzzy Comprehensive Evaluation Method of Network Security[J]. Journal of Liaoning Technical University, 2004, 23(4):510-513. |

| 黄丽民, 王华. 网络安全多级模糊综合评价方法[J]. 辽宁工程技术大学学报(自然科学版), 2004, 23(4):510-513. | |

| [8] | REN Wei, JIANG Xinghao, SUN Tanfeng. RBFNN-based Prediction of Networks Security Situation[J]. Computer Engineering and Applications, 2006, 42(31):136-138, 144. |

| 任伟, 蒋兴浩, 孙锬锋. 基于RBF神经网络的网络安全态势预测方法[J]. 计算机工程与应用, 2006, 42(31):136-138,144. | |

| [9] | KOTENKO I, STEPASHKIN M. Attack Graph Based Evaluation of Network Security[C]// CMS. 10th IFIP TC-6 TC-11 International Conference, October 19-21, 2006, Heraklion, Crete, Greece. Berlin: Springer, 2006: 216-227. |

| [10] | ZHANG Lijuan, WANG Qingxian. A Network Security Evaluation Method Based on Fuzzy and RST[C]// ICETC. 2010 2nd International Conference on Education Technology and Computer, June 22-24, 2010, Shanghai, China. New Jersey: IEEE, 2010: 40-44. |

| [11] | BRUTZER S, HOFERLIN B, HEIDEMANN G. Evaluation of Background Subtraction Techniques for Video Surveillance[C]// IEEE. Computer Vision and Pattern Recognition, June 20-25, 2011, Colorado Springs, CO, USA. New York: IEEE, 2011: 1937-1944. |

| [12] | YANG Jiaxing. Simulation Analysis of Complex Network Security Situation Assessment Model[J]. Computer Simulation, 2013, 30(8):289-292. |

| 杨家兴. 复杂网络安全态势评估模型仿真分析[J]. 计算机仿真, 2013, 30(8):289-292. | |

| [13] | BIAN Nayun, WANG Xiaofeng, MAO Lin. Network Security Situational Assessment Model Based on Improved AHP_FCE[C]// IEEE. 2013 Sixth International Conference on Advanced Computational Intelligence, October 19-21, 2013, Hangzhou, China. New Jersey: IEEE, 2013: 200-205. |

| [14] | ZHU Dan, XIE Xiaoyao, XU Yang, et al. Evaluation Method for Network Security Level Based on Cloud Model and Bayesian Feedback[J]. Journal of Shandong University, 2018, 53(1):53-62. |

| 朱丹, 谢晓尧, 徐洋, 等. 基于云模型与贝叶斯反馈的网络安全等级评估方法[J]. 山东大学学报(理学版), 2018, 53(1):53-62. | |

| [15] | YANG Hang, JIA Yan, HAN Weihong, et al. Calculation of Network Security Index Based on Convolution Neural Networks[C]// ICAIS. International Conference on Artificial Intelligence and Security, July 26-28, 2019, New York, NY, USA. Switzerland: Springer, 2019: 530-540. |

| [16] |

CHEN Weipeng, AO Zhigang, GUO Jie, et al. Research on Cyberspace Situation Awareness Security Assessment Based on Improved BP Neural Network[J]. Computer Science, 2018, 45(S2):335-337, 341.

doi: 10.1063/1.31406 URL |

| 陈维鹏, 敖志刚, 郭杰, 等. 基于改进的BP神经网络的网络空间态势感知系统安全评估[J]. 计算机科学, 2018, 45(S2):335-337,341. | |

| [17] | HUANG Yehua. Assessment Technology for Network Security Situation Based on Segmented Attack[J]. Journal of Shandong Agricultural University(Natural Science Edition), 2019, 50(3):489-491. |

| 黄晔华. 基于分段攻击的网络安全态势评估技术[J]. 山东农业大学学报(自然科学版), 2019, 50(3):489-491. | |

| [18] | HAN Li, MEI Qiang, LU Yumei, et al. Analysis and Study on AHP-fuzzy Comprehensive Evaluation[J]. China Safety Science Journal, 2004, 14(7):89-92,3. |

| 韩利, 梅强, 陆玉梅, 等. AHP-模糊综合评价方法的分析与研究[J]. 中国安全科学学报, 2004, 14(7):89-92. |

| [1] | 梁智强, 林丹生. 基于电力系统的信息安全风险评估机制研究[J]. 信息网络安全, 2017, 17(4): 86-90. |

| [2] | 章清亮, 秦元庆. 基于DDS通信的舰载网络安全评估指标及应用研究[J]. 信息网络安全, 2017, 17(2): 73-78. |

| [3] | 浮欣, 卢玉华, 邵子健. 公共安全视频监控系统信息安全模拟实验平台技术研究[J]. 信息网络安全, 2016, 16(9): 56-59. |

| [4] | 刘文生, 乐德广, 刘伟. SQL注入攻击与防御技术研究[J]. 信息网络安全, 2015, 15(9): 129-134. |

| [5] | 张海川, 赵泽茂, 田玉杰, 李学双. 基于个性化空间匿名算法最优化选择研究[J]. 信息网络安全, 2015, 15(3): 23-27. |

| [6] | 肖传奇, 陈明志. 云环境下基于IFAHP的用户行为信任模型研究[J]. 信息网络安全, 2015, 26(12): 14-20. |

| [7] | 王星河, 余洋, 夏春和. 面向网络协同防御的动态风险评估模型[J]. 信息网络安全, 2014, 14(9): 39-43. |

| [8] | . “舒特”攻击行动描述与效能评估探要[J]. , 2014, 14(4): 7-. |

| [9] | . 基于端口和编号的漏洞代码匹配方法研究[J]. , 2014, 14(4): 20-. |

| [10] | 李增鹏;马春光;李迎涛. 基于层次分析涉密信息系统风险评估[J]. , 2014, 14(3): 0-0. |

| [11] | . 基于层次分析涉密信息系统风险评估[J]. , 2014, 14(3): 80-. |

| [12] | 胡刚;罗皓;梅越. 基于FMEA的OLTP系统可靠性设计与评价[J]. , 2013, 13(5): 0-0. |

| [13] | 严俊龙. 基于Metasploit框架自动化渗透测试研究[J]. , 2013, 13(2): 0-0. |

| [14] | 杜威;邹先霞. 基于网络的城市治安视频监控系统信息安全机制设计与应用[J]. , 2013, 13(10): 0-0. |

| [15] | 朱履松. 渗透测试在等级测评中的一种规范化处理方法[J]. , 2012, 12(Z): 0-0. |

| 阅读次数 | ||||||

|

全文 |

|

|||||

|

摘要 |

|

|||||